從AI誘餌到自動化攻擊組織的一次深度分析與溯源

責編:gltian |2025-08-08 14:03:58第一章

概述

近期,啟明星辰ADLab在威脅狩獵平臺上發(fā)現(xiàn)多起偽裝成為AI大模型應用程序的網(wǎng)絡攻擊。通過對這批攻擊的長期追蹤和分析,我們發(fā)現(xiàn)這些看似零散的利用AI大模型熱度進行傳播的攻擊,其實背后隱藏著一個具有高度組織化、自動化和全球化運營特征的黑客組織。在長時間的溯源和追蹤后,最終收集到了大量與該黑客攻擊活動相關的樣本、基礎設施以及活動情報數(shù)據(jù)。基于這些數(shù)據(jù)的分析,我們發(fā)現(xiàn)該黑客組織通過構(gòu)建了一整套自動化網(wǎng)絡攻擊系統(tǒng)來實現(xiàn)規(guī)模化的C2管理、自動化的基礎設施配置、機器人化的社群傳播、批量化的惡意軟件生成與分發(fā)等等功能,其中C2的自動化生成還具備了熵值和語義繞過的機制。

在今年以來,各種以AI作為話題和誘餌的攻擊頻頻出現(xiàn),我們也在2月份第一時間發(fā)現(xiàn)了銀狐APT組織利用合法DeepSeek部署軟件進行攻擊的安全威脅。在持續(xù)的幾個月中,雖然依然存在許多零散利用AI的在野攻擊,但這些攻擊并沒有持續(xù)性。直到我們注意到一系列與GPT相關的惡意載荷的出現(xiàn)如“AI GPT4 TRADING BOT.rar”、“ChatGPT4 Online.rar”、“ChatGPT-Gemini4.rar”和“OpenAI GPT Images.rar”等,盡管這類偽裝在今年的投毒樣本中早已屢見不鮮,但這些載荷所關聯(lián)出的黑客行為數(shù)據(jù)并非我們此前所看到零散攻擊那么簡單。通過對這批樣本進行相似性匹配并結(jié)合二進制特征進行聚類分析,我們總共發(fā)現(xiàn)了4431個強關聯(lián)載荷,其中涉及的基礎設施有1927個,當然我們收集到的數(shù)據(jù)并不完整,甚至只是其冰山一角。同時通過其投放源頭分析、傳播渠道、惡意軟件特性我們確信這并不是由黑色產(chǎn)業(yè)鏈(存在大量末端黑客)做的樣本生產(chǎn),而僅僅就是一個黑客組織通過其背后自動化攻擊系統(tǒng)批量生成。

在我們發(fā)現(xiàn)的4431個原始攻擊載荷中,除了利用AI話題進行誘導和擴散外,黑客還生產(chǎn)了大量如“Free NordVPN.rar”、“Adobe Photoshop + Crack.rar”、“Steam Account Checker 2025.rar”和“PornHub Downloader Video.rar”等的攻擊樣本,這些誘餌文件名稱覆蓋了從VPN破解、盜版軟件、賬號檢測器到色情內(nèi)容下載等多種目標場景。該組織有意識地設計出一套多元化誘餌,覆蓋更廣泛的潛在目標。

在追蹤分析過程中同時,我們對惡意載荷進行了多次解密得到惡意載荷的核心負載,并最終確認被投放的惡意軟件為當前非常活躍的竊密木馬——Lumma Stealer。攻擊載荷通過三階段的payload解密、結(jié)合進程注入、花指令、代碼混淆以及API動態(tài)調(diào)用等方式來對抗分析。該木馬自2022 年起在地下論壇迅速流行,作為一款“惡意軟件即服務”(MaaS)Stealer,其具備模塊化架構(gòu)和強大的數(shù)據(jù)竊取能力:如竊取瀏覽器密碼與Cookies、加密貨幣錢包、FTP/VPN/email客戶端配置文件等多種敏感數(shù)據(jù)。同時憑借其輕量化和優(yōu)秀的免殺特性,該木馬被包括“Scattered Spider hacking group”、“Black Basta”、“Storm-1607”和“FatherOfCarders”以及“Moon Cloud”在內(nèi)的多個著名黑客組織所廣泛采用,成為網(wǎng)絡犯罪分子的重要攻擊武器。此外,在去年的PowerSchool 攻擊事件中, Lumma Stealer作為初始入侵階段的重要入口,導致超過 7,000 萬記錄泄露,這些犯罪分子使用其參與信用卡欺詐、初始訪問權(quán)銷售、加密貨幣盜竊等。與此同時,微軟、美國司法部和歐洲刑警組織等在今年5月份的聯(lián)合行動期間,查出至少394,000 臺 Windows 電腦受到 Lumma Stealer感染。

在本次追蹤分析中,我們通過解密成功還原并關聯(lián)出一大批惡意域名、惡意URL和更大量的惡意樣本,并結(jié)合前期收集的數(shù)據(jù)和黑客相關的情報信息,對基礎設施開展溯源與關聯(lián)分析,進而建立起一套較為完整的攻擊基礎設施畫像。配合開放情報源和平臺數(shù)據(jù),我們追蹤到了其背后的黑客組織在多個社交媒體平臺上布設的釣魚誘導資源、引導鏈接以及大量與之配套的機器人賬號。從分析的結(jié)果來看,黑客投入的基礎設施不僅規(guī)模可觀,且具備高度模塊化和適應性,顯示出成熟的攻擊能力與運維能力。結(jié)合其持續(xù)投放Lumma Stealer等竊密木馬的行為可以判斷,該組織的核心目標是在全球范圍內(nèi)大規(guī)模獲取用戶敏感數(shù)據(jù)與數(shù)字資產(chǎn)。其攻擊并非零散試探,而是一次經(jīng)過充分準備、明確目標、成體系執(zhí)行的網(wǎng)絡犯罪行動。本文將圍繞此次攻擊中的誘餌文件傳播方式、基礎設施搭建、攻擊目標特征及典型樣本進行深入分析與說明。

第二章

傳播路徑分析

通過長期的追蹤我們收集到了大量的樣本及相關數(shù)據(jù),然后我們對這些樣本和數(shù)據(jù)進行了系統(tǒng)性關聯(lián)分析,試圖還原出這批攻擊的傳播路徑及傳播源頭。我們以動態(tài)行為日志、URL特征、關鍵字監(jiān)控和多平臺溯源等手段,準確地找到了攻擊源,該黑客組織的主要攻擊載荷源頭有:即時通訊軟件Telegram、文件分享平臺MediaFire和4shared以及GitHub倉庫、論壇帖子等。

2.1、Telegram頻道

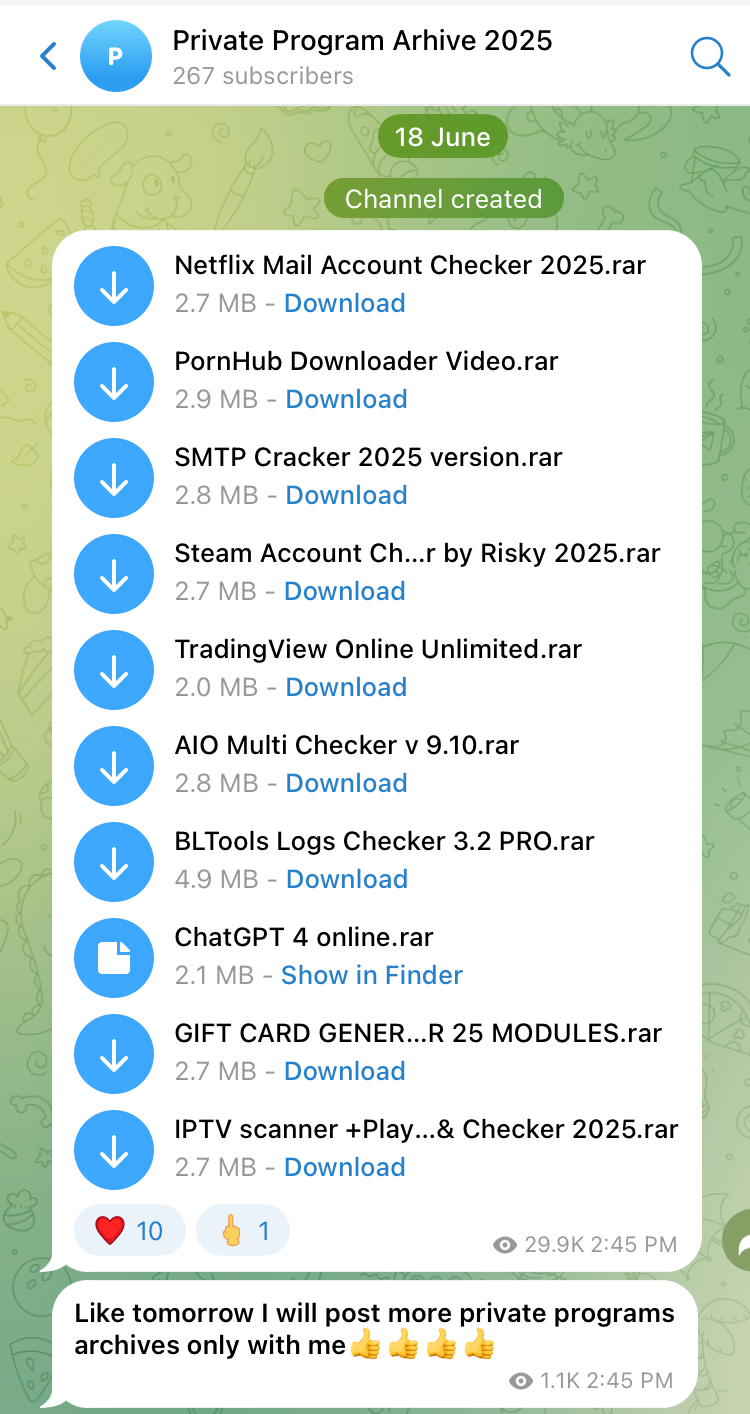

在追溯攻擊載荷的源頭時,我們發(fā)現(xiàn)最多來源為即時通訊軟件Telegram。在此過程中,我們就在追蹤某個名為“ChatGPT4 Online.rar”的惡意壓縮包樣本時,竟意外揭開了攻擊者利用Telegram實現(xiàn)自動化傳播的一角。這個偽裝成熱門AI工具的樣本最初出現(xiàn)在一個名為“Private Program Arhive 2025”的私人頻道中,該頻道的創(chuàng)建時間為2025年6月18日,訂閱用戶僅267人,如圖1所示。

圖1 某私人頻道

通過對該頻道的監(jiān)控發(fā)現(xiàn),一旦該頻道出現(xiàn)新攻擊樣本,這些樣本就會瞬間出現(xiàn)在其他頻道上,然后我們將這些頻道記錄下來。在長時間的追蹤和觀察之后,我們發(fā)現(xiàn)該頻道是所有頻道的最終樣本來源,該頻道總共267個訂閱者,卻沒有任何聊天記錄和活躍度,不過一旦頻道中存在惡意軟件分享時,會被這些訂閱者快速轉(zhuǎn)發(fā)到別的頻道上。

因此通過追蹤轉(zhuǎn)發(fā)的目的頻道,我們收集到了一些下游的傳播路徑,下游頻道中大部分是正常活躍的頻道(非黑客自建頻道),甚至部分頻道是極度活躍的比如“SILVER BULLET CONFIGS” 和 “VIP HitMaster? Program”,這兩個頻道的人數(shù)分別高達6383和51419人,并且長期關注“技術和應用程序”和“加密貨幣”等話題。這種頻道對于黑客來說是一種極佳的傳播頻道。我們追溯到的其他頻道還有:Mother Flame(訂閱數(shù):7900,加密貨幣頻道)、BMA (Books)[](訂閱數(shù)4099,電子書籍頻道)、DeVoReCords(訂閱數(shù)2846,技術和應用程序頻道)、Chat GPT 2025(訂閱數(shù)2738,AI工具頻道)和SL CAT EHI FILES ?[] [ 02 ](訂閱數(shù)2487,技術和應用程序頻道)等。當然還有大量下游頻道由于某些限制無法加入,有的已經(jīng)被Telegram封禁。

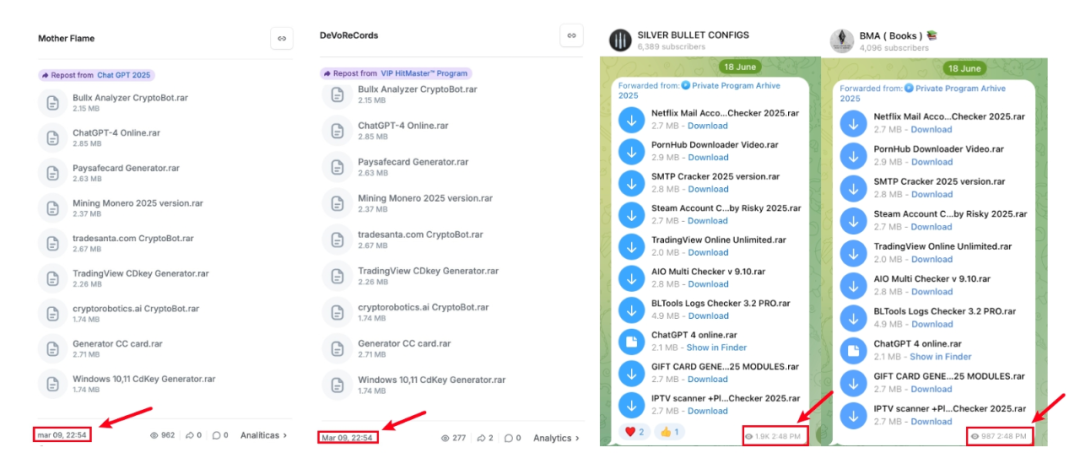

不過在我們跟蹤過程中發(fā)現(xiàn)多個完全無關聯(lián)的頻道,在同一時間點同步發(fā)布了同一批惡意壓縮包。例如,在2025 年3月9日 22:54這個時間點,一批樣本被同時轉(zhuǎn)發(fā)到 “DeVoReCords” 和 “Mother Flame”頻道;又如在2025年6月18日下午02:48這個時間點,一批樣本同步出現(xiàn)在 “SILVER BULLET CONFIGS”和“BMA (Books)[]” 等頻道中(如圖2所示)。這一現(xiàn)象排除了人工操作的可能性,這表明這些惡意樣本的原始發(fā)布行為由統(tǒng)一的Telegram機器人控制,并通過關注話題批量地植入多個 Telegram 頻道中執(zhí)行投放任務。

圖2 惡意程序被其他頻道同步轉(zhuǎn)發(fā)

我們將部分轉(zhuǎn)發(fā)記錄和相關的頻道列到表1中,從轉(zhuǎn)發(fā)時間來看,攻擊者至少從去年12月份就開始投放此類惡意軟件,在今年3月份、5月份和6月份又分別實施了密集的樣本投放,致使這些樣本在這段時候進行了大范圍傳播。

| 頻道名稱 | 訂閱人數(shù) | 轉(zhuǎn)發(fā)時間 | 國家 | 類別 |

| VIP HitMaster? Program | 51419 | / | 馬來西亞 | 加密貨幣 |

| Mother Flame | 7900 | 2025.03.3001:552025.03.26 04:15

2025.03.09 22:542025.03.07 21:39 2024.12.14 00:02 |

印尼 | 加密貨幣 |

| SILVER BULLET CONFIGS | 6383 | 2025.06.1814:48 2025.06.09 21:40

2025.06.09 08:30 2025.06.05 03:35 2025.06.04 03:41 2025.05.23 01:46 2025.05.22 22:58 2025.05.09 00:09 2025.05.05 02:30 2025.05.01 03:49 |

荷蘭 | 技術和應用程序 |

| BMA ( Books ) [] | 4099 | 2025.06.1814:48 2025.06.09 21:40

2025.06.09 08:30 2025.06.05 03:35 2025.06.04 03:41 2025.05.23 01:46 2025.05.22 22:58 2025.05.09 00:09 2025.05.05 02:29 2025.05.01 03:49 |

伊拉克 | 書籍 |

| DeVoReCords | 2846 | 2025.05.3001:57 2025.03.26 04:13

2025.03.09 22:542025.03.07 21:39 |

美國 | 技術和應用程序 |

| Chat GPT 2025 | 2738 | / | / | AI工具 |

| SL CAT EHI FILES ? [][ 02 ] | 2487 | 2025.05.01 03:49 | 斯里蘭卡 | 技術和應用程序 |

| Private Program Arhive 2025 | 267 | 2025.06.1814:45 | / | / |

| … | … | … | … | … |

表1 轉(zhuǎn)發(fā)過此類惡意軟件的頻道

進一步分析發(fā)現(xiàn),這些機器人賬號的活動并不局限于這些頻道,它們廣泛潛伏于AI工具、破解文件分享等全球范圍內(nèi)的多個Telegram頻道中,構(gòu)成了一個自動化、高效率的投放體系。這也解釋了為何一些原本訂閱量有限、活躍度低的頻道仍能在短時間內(nèi)實現(xiàn)樣本的大范圍傳播。

此外,攻擊者不僅創(chuàng)建了初始投放頻道,還提前將多個偽裝成普通用戶或熱心分享者的自動化機器人賬號潛伏至大量正常頻道中。這些機器人具備監(jiān)聽、觸發(fā)、重投放的自動化能力,能依據(jù)關鍵詞或指令實時進行信息同步。其背后應是一套自動化的分發(fā)、傳播機器人在工作,即黑客啟動攻擊的指令發(fā)出后,自動化機器人自動上傳惡意樣本,然后自動聯(lián)動多個機器人賬號將同一消息迅速同步至目標頻道,實現(xiàn)惡意軟件的指數(shù)級擴散。

然而,我們還看到攻擊者也在不斷適應和規(guī)避審查,他們通過更換頻道名稱、建立備用頻道、利用轉(zhuǎn)發(fā)鏈條等方式持續(xù)傳播惡意內(nèi)容。由于Telegram缺乏高效的文件內(nèi)容審查機制,攻擊者常通過“小頻道發(fā)布—大頻道轉(zhuǎn)發(fā)”的方式,實現(xiàn)惡意文件的快速傳播和感染量的幾何級增長,即使Telegram官方陸續(xù)封禁部分傳播頻道,但在平臺匿名性強、傳播鏈條分散的背景下,惡意軟件依舊能迅速在其他頻道中卷土重來,難以根除。

2.2、文件分享平臺

除了Telegram渠道外,我們還在4shared和MediaFire公開文件分享平臺上追蹤到了這批惡意文件的傳播痕跡。

圖3 4shared平臺和mediafire平臺上的惡意程序

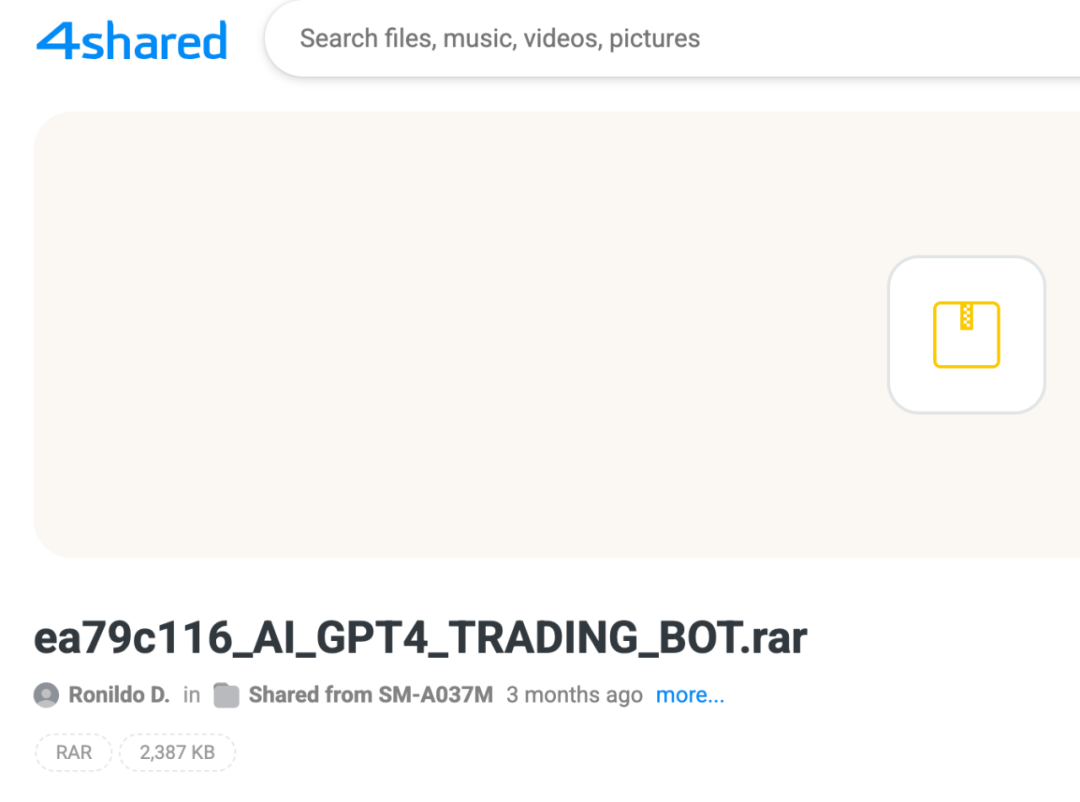

其中4shared平臺允許用戶通過公開鏈接分享壓縮包、可執(zhí)行文件等資源,且對上傳文件的安全性審查較為薄弱。比如另外一個名為“AI GPT4 TRADING BOT.rar”的樣本(和Telegram上的樣本同名但不是同一批樣本)也曾經(jīng)被上傳到4shared平臺(如圖3所示),并且該文件的鏈接被分享到一些論壇中,或被嵌入到仿冒網(wǎng)站中,配上誘惑性話題和文字,誘使用戶點擊下載。

如圖4顯示,“AI GPT4 TRADING BOT.rar”的上傳日期是2025年4月13日,由名為“Ronildo D.”的用戶上傳,“Shared from SM-A037M”表明該惡意文件是通過三星手機“SM-A037M”分享的。(4shared 的APP在上傳時會讀取設備的型號信息并將其作為元數(shù)據(jù)與文件關聯(lián),以顯示文件的來源設備。“SM-A037M”是三星為其 Galaxy A03 Core 手機分配的特定型號。字母和數(shù)字的組合代表了設備系列(A系列)、型號(03)、版本(Core)以及銷售區(qū)域或網(wǎng)絡類型)。這表示上傳者很可能是在他的三星手機上安裝了 4shared 的APP,然后直接通過該APP從手機的存儲中選擇了 “AI GPT4 TRADING BOT.rar” 文件并上傳分享,當然黑客也可能通過模擬器來操作,不過目前沒有明顯的證據(jù)。

圖4 惡意軟件的分享信息

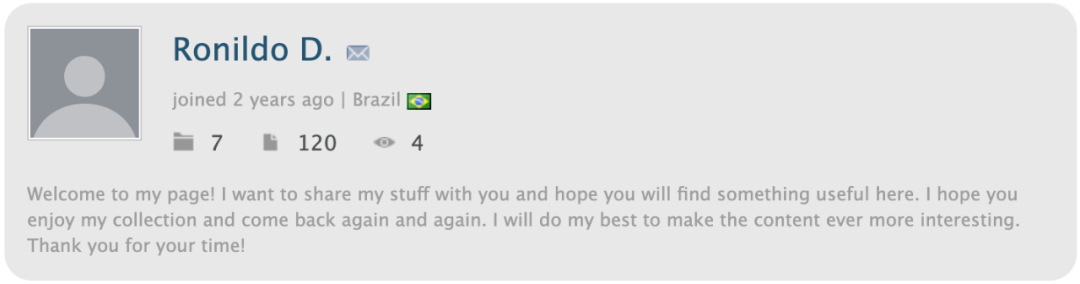

圖5是4shared平臺中,上傳者“Ronildo D.”的用戶界面。我們可知上傳者來自巴西,注冊自兩年前,該用戶目前在4shared平臺上擁有7個文件夾,并在該平臺分享了120個文件(不過目前這批樣本已無法訪問)。該賬號由于注冊得較早,因此可能是黑客通過木馬竊取的用戶憑證后將惡意程序上傳到該賬號下,然后在各種社交媒體或者論壇進行傳播。因為黑客的傳播途徑較為廣泛,且涉及的樣本量異常的多,因此,這很有可能也是黑客攻擊行動自動化實施的其中一環(huán)。

圖5 惡意軟件上傳者信息

2.3、其他渠道

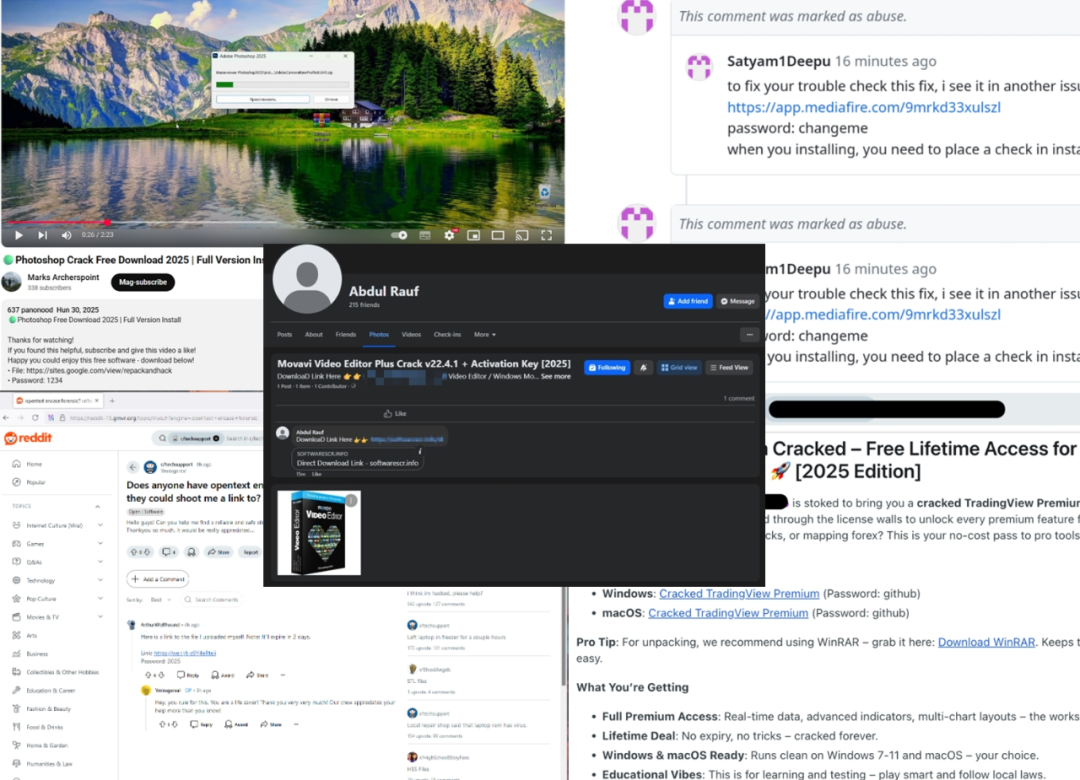

此外,黑客還利用GitHub 倉庫、YouTube 和 Facebook廣告等渠道進行惡意軟件鏈接的分發(fā)(見圖6),進一步印證其傳播策略正朝著“多平臺、多手段、融合社會工程”的方向演進。通過多傳播路徑疊加和批量樣本的自動分發(fā)以實現(xiàn)更為廣泛傳播。

圖6 其他傳播方式

第三章

基礎設施分析

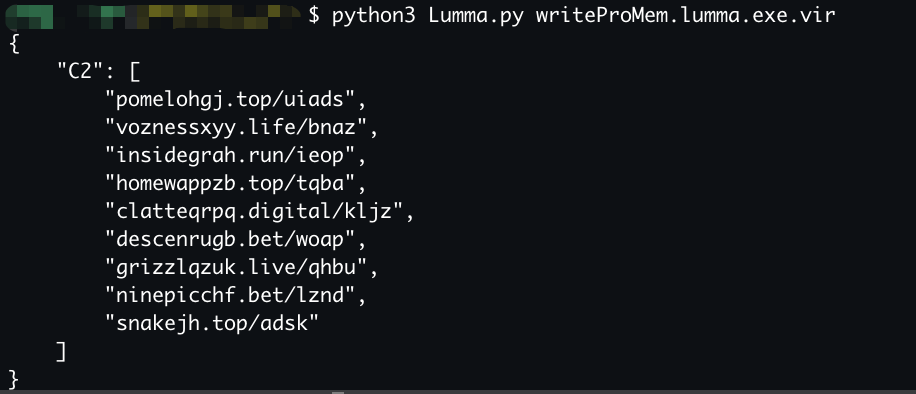

在此次攻擊的分析過程中,我們通過對前期收集到的多個惡意軟件樣本進行關聯(lián),同時利用樣本的網(wǎng)絡通信特征、外連域名地址、代碼指紋等進行擴線和數(shù)據(jù)收集,得到了大量的樣本和域名數(shù)據(jù)。起初我們關聯(lián)并鎖定了9個惡意C2服務器地址(見表2)。

| pomelohgj.top | voznessxyy.life | insidegrah.run |

| homewappzb.top | clatteqrpq.digital | descenrugb.bet |

| grizzlqzuk.live | ninepicchf.bet | snakejh.top |

表2關聯(lián)到的惡意C2服務器地址

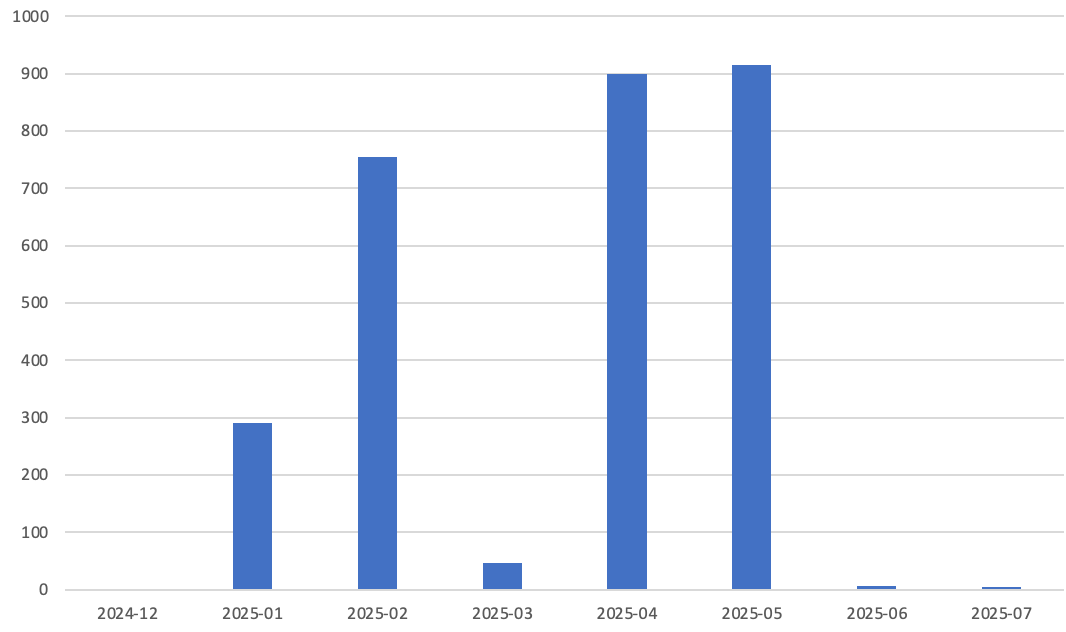

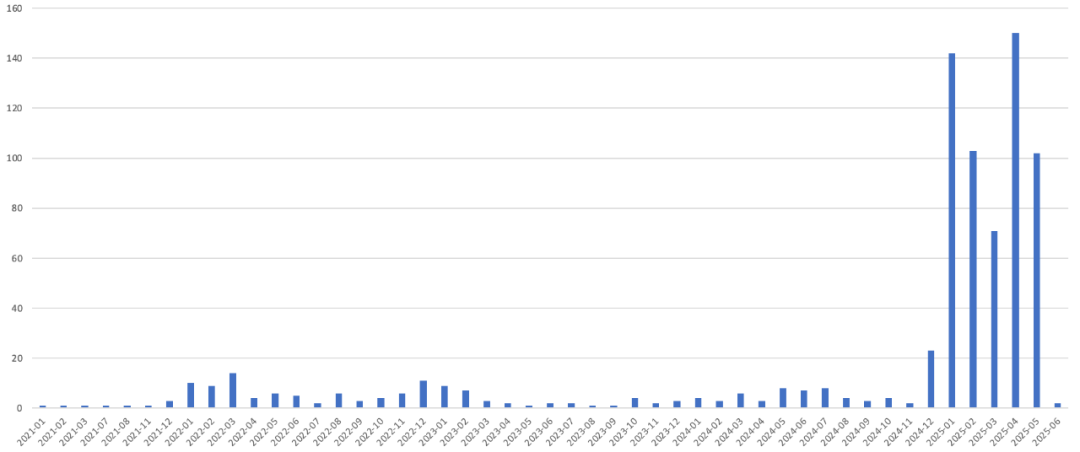

隨后以這9個惡意C2服務器地址為線索,結(jié)合惡意代碼二進制指紋、通信特征、樣本標簽等多個維度關聯(lián)線索,追蹤到4431個原始攻擊載荷。通過對樣本哈希進行去重,最終篩選出共計2918個惡意樣本。我們對這2918個惡意樣本的生成時間進行了統(tǒng)計(見圖7),數(shù)據(jù)顯示這些惡意樣本的投放活動主要集中在 今年的1月、2月、4月和5月,在去年12月僅有1個樣本,今年6月與7月也僅有零星投放,呈現(xiàn)出明顯的階段性高峰,這說明該系列攻擊活動在今年開始到5月的行動后,從6月份開始出現(xiàn)了明顯降溫。這可能是他們在調(diào)整攻擊策略,或者攻擊被防護手段壓制了一陣。

圖7 惡意樣本生成時間統(tǒng)計

接著,我們以這2918個強關聯(lián)樣本為基礎,進一步挖掘其內(nèi)置或通信過程中暴露的更多惡意C2服務器地址。通過批量解析樣本配置和網(wǎng)絡通信特征,結(jié)合自動化腳本對提取的C2地址進行匯總,剔除重復和無效數(shù)據(jù)后,最終確認共計771個獨立的惡意C2地址,我們這里將部分C2地址列到表3中。

| tirepublicerj.shop | tentabatte.lat | lightdeerysua.biz | rockemineu.bond | localixbiw.top |

| framekgirus.shop | wordyfindy.lat | mixedrecipew.biz | broadecatez.bond | stockyslam.top |

| abruptyopsn.shop | slipperyloo.lat | affordtempyo.biz | offsetyofcre.bond | narrathfpt.top |

| cloudewahsj.shop | curverpluch.lat | hoursuhouy.biz | tranuqlekper.bond | citellcagt.top |

| rabidcowse.shop | shapestickyr.lat | measlyrefusz.biz | moonehobno.bond | cornerdurv.top |

| wholersorie.shop | observerfry.lat | impolitewearr.biz | reliedevopoi.bond | posseswsnc.top |

| noisycuttej.shop | manyrestro.lat | pleasedcfrown.biz | quarrelepek.bond | featurlyin.top |

| nearycrepso.shop | bashfulacid.lat | grandiouseziu.biz | granystearr.bond | threatqjqy.top |

表3 部分C2服務器地址

從這些C2域名名稱可以明顯的看出,其具有自動化生成的特征,這里幾乎所有域名是由一兩個正常英文單詞結(jié)合有一定隨機的字符串構(gòu)成,看起來像正常詞匯,但實際上是無語義的。以往大量自動化程度較高的黑客組織喜歡采用DGA或者隨機域名來實現(xiàn)C2地址批量化生產(chǎn),但是該黑客采用這種看似不起眼的轉(zhuǎn)變其實目的在繞過當前主流的一些惡意域名檢測算法,比如這種生產(chǎn)方法可以大大降低熵值以及提高自然語言的語義性,這種處理在某種程度上可以繞過以靜態(tài)黑名單技術、熵值判定技術、自然語言語義檢測技術為基礎的檢測系統(tǒng)。

同時,我們還使用自動化腳本對這771個域名的注冊者、聯(lián)系方式、注冊機構(gòu)和注冊時間等關鍵信息進行了追蹤和收集,以進行進一步的溯源分析。然而由于這些域名幾乎全部啟用了隱私保護服務,導致注冊人、聯(lián)系方式、注冊機構(gòu)等字段被隱藏或以匿名信息代替,無法建立域名與攻擊者身份之間的關聯(lián)。此外,我們對這些域名的注冊時間進行了統(tǒng)計,結(jié)果如圖8所示。

圖8 惡意C2注冊時間統(tǒng)計

從注冊時間分布上看,在2021到2024年這段時間,惡意域名的注冊數(shù)量很少,一個月注冊量普遍都在20個之下,像是在摸索階段,沒怎么有大動作,自2025年初開始注冊量明顯增長,尤其在1月、2月、4月和5月呈現(xiàn)出集中暴漲的趨勢,而到了6月則出現(xiàn)了明顯回落。這一變化規(guī)律與我們前文提取出的2918個惡意樣本的生成時間高度重合,二者在時間維度上幾乎同步。這一高度一致性表明,攻擊者在開展大規(guī)模樣本投放行動之前,往往會提前批量注冊C2域名用于配套使用,這種配套關系,體現(xiàn)出攻擊活動背后具備明確的計劃性與組織性。整體感覺,黑客是在有計劃、有節(jié)奏地鋪設攻擊基礎,接下來的幾個月,攻擊很可能再次爆發(fā),我們將密切關注。

在完成上述C2域名的關聯(lián)分析之外,我們還進一步對前文篩選出的2918個惡意樣本在執(zhí)行過程中訪問的惡意URL進行了統(tǒng)計與歸類。為提高準確性,我們對所有訪問記錄進行了人工篩選與特征分析,剔除了部分關聯(lián)性較弱、疑似誤報或非關鍵的URL,最終整理出1156個高度可信的惡意地址,表4是其中的部分URL地址。這些URL被用于Lumma Stealer執(zhí)行的后階段行動,其格式為“http://ip/files/數(shù)字/隨機名.exe”,像是攻擊者通過自動化腳本動態(tài)生成的結(jié)果。這些鏈接大多直連一個硬編碼的IP地址,無需解析域名,顯然是為了規(guī)避DNS層的監(jiān)測攔截。路徑中的數(shù)字可能代表任務編號、批次標識,而文件名則多為大小寫混合的偽隨機字符串,目的是逃避特征匹配和靜態(tài)規(guī)則。下載的內(nèi)容涵蓋EXE、BAT、PS1等多種格式,說明攻擊者會根據(jù)場景動態(tài)投送不同類型的惡意載荷,包括輔助工具、解密模塊、自更新或后續(xù)信息竊取組件。

| 惡意URL |

| http://176.113.115.7/files/1362458159/TZhhGqc.exe |

| http://176.113.115.7/files/1494968410/cVPsEcV.exe |

| http://176.113.115.7/files/1494968410/gbz6UL4.exe |

| http://176.113.115.7/files/1566754488/2KdMigj.exe |

| http://176.113.115.7/files/1615968338/67e0HNq.exe |

| http://176.113.115.7/files/1763292343/jrKsxjw.exe |

| http://176.113.115.7/files/1781548144/6lTXbuX.exe |

| http://176.113.115.7/files/5149365135/ILqcVeT.exe |

| http://176.113.115.7/files/5149365135/rXOl0pp.exe |

| http://176.113.115.7/files/5153162918/Ps7WqSx.exe |

| http://176.113.115.7/files/5153162918/uW8i508.exe |

| http://176.113.115.7/files/5153283513/rA6Gys9.exe |

| http://176.113.115.7/files/5165347769/T3g5uSf.exe |

| http://176.113.115.7/files/5215106624/82x5hPR.exe |

| http://176.113.115.7/files/5265591378/bgUvqLl.exe |

| http://176.113.115.7/files/5419477542/qhjMWht.exe |

表4部分惡意URL

從其掌控的大量惡意基礎設施來看,包括成規(guī)模注冊的域名資源、可動態(tài)切換的分布式IP 池、部署在多個社交平臺的自動化傳播腳本、機器人賬號及偽裝賬號,該黑客組織展現(xiàn)出明顯的系統(tǒng)化、自動化運營特征。這些基礎設施不僅覆蓋范圍廣、部署靈活,還具備較高的復用性與持續(xù)運行能力,反映出其在惡意軟件運營方面具備較高的技術成熟度與豐富的攻擊經(jīng)驗。綜合其大規(guī)模、持續(xù)地投放Lumma Stealer等信息竊取類惡意軟件的行為模式判斷,該黑客組織攻擊目標顯然面向全球用戶的隱私數(shù)據(jù)與數(shù)字資產(chǎn),具有明確的經(jīng)濟動機與穩(wěn)定的行動執(zhí)行機制,屬于典型的有組織網(wǎng)絡犯罪活動。從技術來源上推測,該黑客組織很可能依賴自身掌握的一套自動化支撐體系來維持上述基礎設施的運轉(zhuǎn),這種自動化支撐體系降低了攻擊門檻,提升了運營效率,也加劇了此類威脅的隱蔽性與頑固性。

第四章

攻擊目標分析

我們將該黑客組織在社交網(wǎng)絡中發(fā)布的多個偽裝文件名、偽裝軟件類型以及行業(yè)用途整理在表5中,從偽裝文件名來看,黑客主要圍繞兩個方向投放誘餌:一是熱門技術關鍵詞(如 ChatGPT、GPT-4、Gemini、OpenAI GPT),二是破解、灰產(chǎn)工具及盜版資源(如激活工具、賬號檢查器、VPN、色情下載器、SMTP/IPTV 掃描器等)。表格中的“偽裝軟件類型”說明了偽裝軟件的所屬類型,而“行業(yè)用途 ”一欄則說明了其目標受眾的興趣領域或所處行業(yè)。從整體命名策略來看,該黑客組織并未針對特定企業(yè)或政府機構(gòu)等高價值目標實施精確投放,而是通過偽裝熱門關鍵詞和常見破解工具,在互聯(lián)網(wǎng)多個渠道引流擴散,試圖以最小成本換取最大感染面。

| 文件名 | 偽裝軟件類型 | 行業(yè)用途 |

| ChatGPT 4 online.rar | AI 工具安裝包 | 面向AI 工具愛好者 / 開發(fā)者 |

| ChatGPT-4 Online.exe | AI 可執(zhí)行程序 | 同上 |

| ChatGPT – Gemini 4.rar | AI 工具/多模型整合 | 對ChatGPT 和 Gemini 有興趣的用戶 |

| AI GPT4 TRADING BOT.rar | 自動交易工具 | 面向數(shù)字貨幣/ 金融投機者 |

| OpenAI GPT Images.rar | AI 生成圖片包 | AI 繪圖 / 創(chuàng)作者 |

| Fake ID Cards.rar | 非法文件資源 | 網(wǎng)絡詐騙/ 騙證件人群 |

| Free NordVPN.rar | 破解VPN 工具 | 想匿名瀏覽的用戶 |

| Free ExpressVPN.rar | 同上 | 同上 |

| Netflix Mail Account Checker 2025.rar | 郵箱撞庫工具 | 黑產(chǎn)/ 卡商 / 賬號收割者 |

| PornHub Downloader Video.rar | 成人內(nèi)容下載器 | 成人內(nèi)容消費者 |

| SMTP Cracker 2025 version.rar | 郵件爆破工具 | 針對垃圾郵件營銷/ 黑客操作人員 |

| Steam Account Checker by Risky 2025.rar | 游戲平臺賬號工具 | 卡商、盜號者、游戲黑產(chǎn) |

| TradingView Online Unlimited.rar | 金融圖表破解版 | 面向股票/ 加密交易者 |

| AIO Multi Checker v 9.10.rar | 多平臺檢測器 | 黑產(chǎn)賬號驗證者 |

| BLTools Logs Checker 3.2 PRO.rar | 日志分析/ 轉(zhuǎn)賣工具 | 黑產(chǎn)使用 |

| GIFT CARD GENERATOR 25 MODULES.rar | 禮品卡生成器 | 詐騙/ 欺詐意圖群體 |

| Netflix Account Checker.rar | 賬號暴力工具 | 撞庫者/ 黑產(chǎn)使用 |

| Steam Account Checker.rar | 同上 | 同上 |

| Universal IPTV Scan v3.0.rar | 網(wǎng)絡電視資源工具 | 破解電視用戶/ 卡商 |

| Windows 10 Activatior.rar | 系統(tǒng)激活工具 | 想繞過付費Windows 的普通用戶 |

| Adobe Photoshop + CDkey.rar | 破解軟件 | 設計師/ 內(nèi)容創(chuàng)作者 |

| PhotoShop_V26Fullversion.zip | 圖像軟件 | 同上 |

| Bitdefender Antivirus + CDkey.rar | 殺毒軟件破解 | 想省錢的普通用戶 |

| Avira Antivirus 2025 + CDkey.rar | 同上 | 同上 |

| Microsoft Office 2025 + CDkey.rar | 辦公軟件破解 | 白領 |

| Windows Activator 2025.rar | 系統(tǒng)激活工具 | 同上 |

| Adobe Photoshop + Crack.rar | 圖像處理軟件破解 | 同上 |

| IPTV scanner +Playlist Scanner & Checker 2025.rar | IPTV 掃描工具 | 破解/盜播 IPTV 用戶 |

| netstat.exe | 系統(tǒng)工具 | 模擬合法系統(tǒng)工具,引誘點擊 |

| IDM_6.4x_Crack_v19.9.exe | 下載器破解 | 想獲取IDM破解的普通用戶 |

表5偽裝的惡意文件名及類型

由表5不難看出,此次攻擊更傾向于廣泛針對有特定下載需求的普通用戶,尤其是活躍于破解資源、灰產(chǎn)工具和技術論壇等非正規(guī)渠道的群體。例如,使用“ChatGPT4Online”、“AI GPT4 TRADING BOT”、“Gemini 4”等命名,意圖吸引希望體驗前沿AI工具但缺乏技術門檻或付費意愿的用戶;而“Free VPN”、“Netflix/Steam Account Checker”、“GIFT CARD GENERATOR”等則直指存在盜版使用、賬號批量獲取等行為傾向的灰色用戶群體。此外,帶有“Crack”、“CDkey”、“Activator”等字樣的文件,則進一步暴露了攻擊者將潛在受害者鎖定在尋求破解激活、非法繞過付費機制的群體之中。此次黑客惡意文件的投放策略雖不復雜,卻因貼近攻擊目標需求、偽裝性強,具備較高的迷惑性與傳播效率。

第五章

典型樣本分析

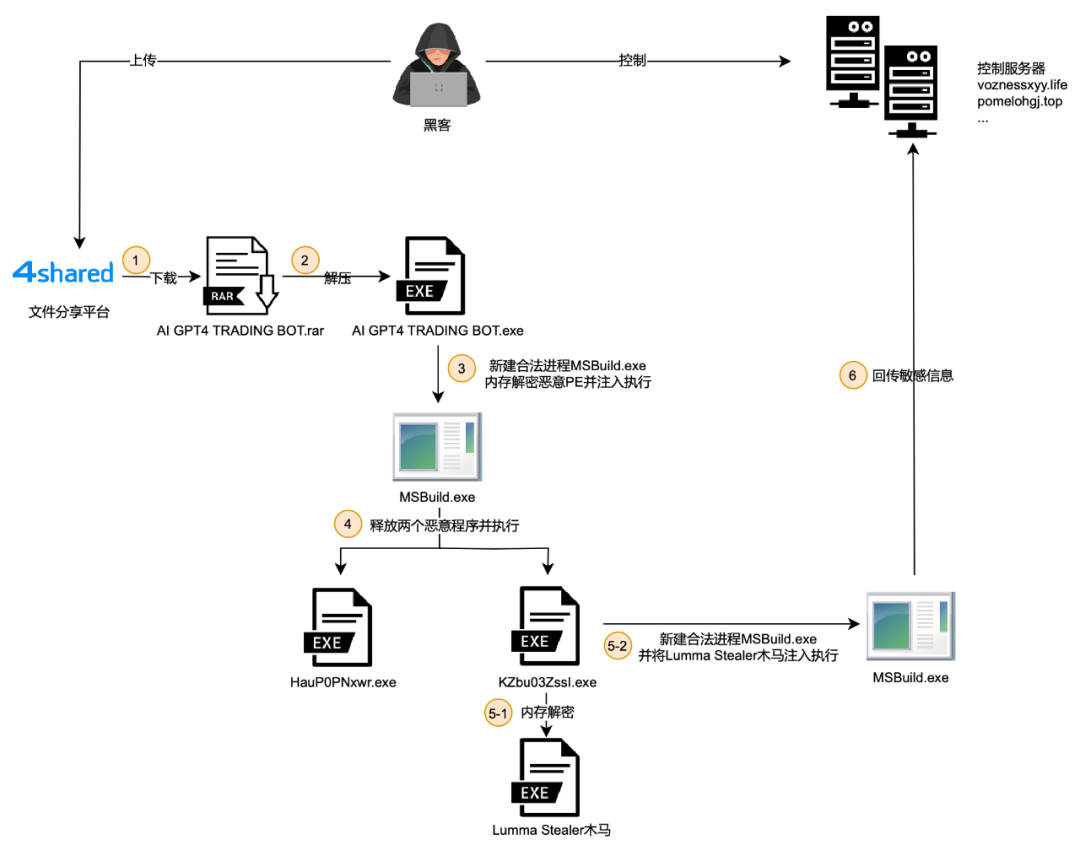

如圖9所示,黑客的攻擊流程是這樣的:黑客會將惡意程序命名為“AI GPT4 TRADING BOT.rar”等極具誘惑性的名字,然后在各大社交平臺或者論壇擴散,普通用戶通過搜索引擎或社交平臺誤入相關鏈接并下載執(zhí)行。惡意程序通過多階段層層解密payload和進程注入執(zhí)行,最終向普通用戶設備上投放Lumma Stealer木馬。Lumma Stealer木馬運行后,會竊取感染設備上瀏覽器保存的密碼、Cookies、加密貨幣錢包、FTP/VPN/email客戶端配置文件等敏感信息,并通過C2服務器實時上傳竊取的數(shù)據(jù)。以下我們將對Lumma Stealer一次典型的攻擊進行深入的技術分析,包括相關惡意程序的加載流程、關鍵函數(shù)和控制命令等。

圖9 攻擊流程圖

5.1、第一階段分析

在對原始惡意樣本的分析過程中,我們發(fā)現(xiàn)其采用了惡意軟件經(jīng)常使用的一種方法“手動映射進程注入法”將惡意PE文件寫入合法進程MSBuild.exe 并執(zhí)行。手動映射注入法不依賴操作系統(tǒng)的標準加載器,而是由惡意代碼自行完成PE加載、內(nèi)存寫入和執(zhí)行流重定向,這種方法會繞過常規(guī)加載機制,實現(xiàn)對惡意PE文件的隱蔽執(zhí)行,這樣做可以隱藏執(zhí)行路徑,并在一定程度上繞過安全產(chǎn)品的行為檢測。

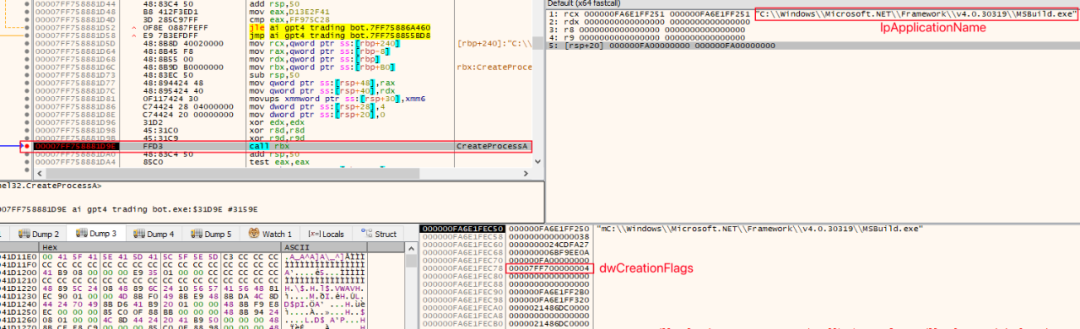

首先,惡意樣本通過CreateProcessA 創(chuàng)建一個掛起狀態(tài)(dwCreationFlags等于4)的 “C:\\\\\\\\Windows\\\\\\\\Microsoft.NET\\\\\\\\Framework\\\\\\\\v4.0.30319\\\\\\\\MSBuild.exe”進程(如圖10所示),這樣可以避免目標進程立即執(zhí)行原有代碼,便于后續(xù)操控。

圖10 創(chuàng)建掛起的MSBuild.exe進程

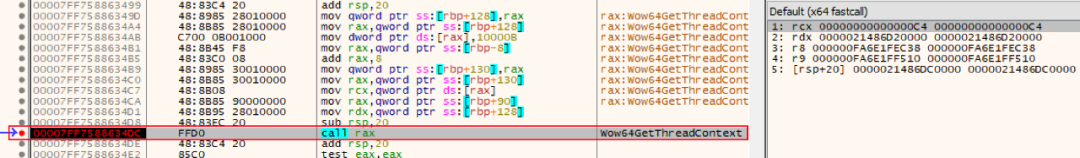

接著,其調(diào)用Wow64GetThreadContext獲取主線程的寄存器上下文(見圖11),主要是為了獲取指令入口地址和棧指針,為注入后的跳轉(zhuǎn)做準備。

圖11 獲取主線程的寄存器上下文

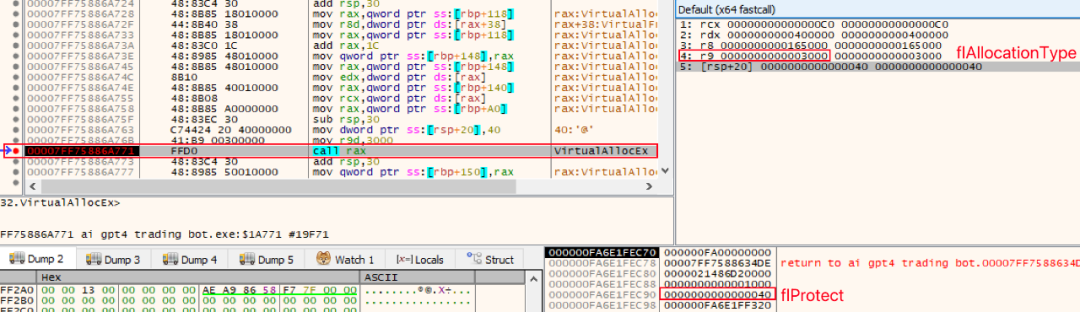

隨后,其使用VirtualAllocEx 在目標進程MSBuild.exe中申請一塊內(nèi)存空間,用于放置惡意的PE文件。如圖12所示,申請內(nèi)存的起始地址為0x00400000,申請的內(nèi)存大小為0x00165000,第四個參數(shù)flAllocationType為0x3000,代表內(nèi)存分配的類型為“MEM_COMMIT | MEM_RESERVE”,最后一個參數(shù)flProtect為0x40,代表內(nèi)存保護屬性為“RWE”。

圖12申請內(nèi)存空間

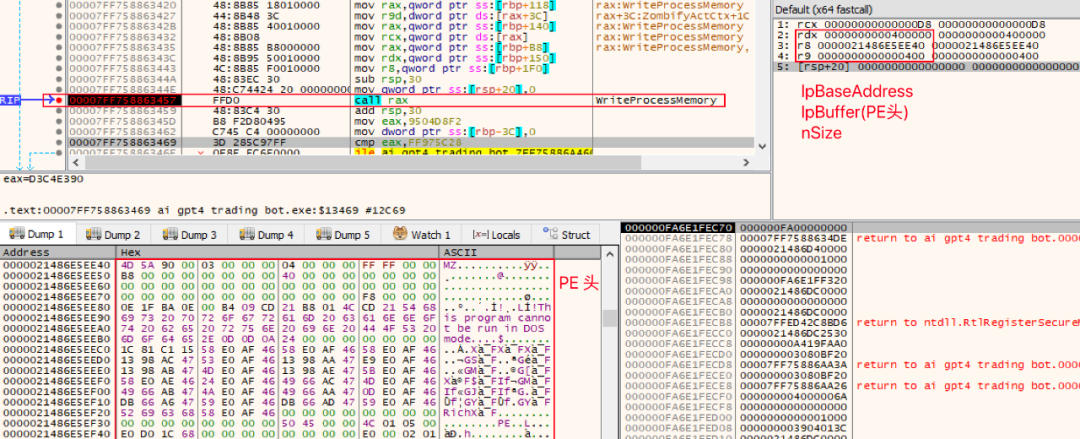

通過多次調(diào)用WriteProcessMemory,其將惡意PE的各個Section逐段寫入到MSBuild.exe進程的這塊內(nèi)存中,模擬出一個完整的映像結(jié)構(gòu)(圖13是寫入惡意文件PE頭的操作部分)。

圖13 寫入惡意文件PE頭

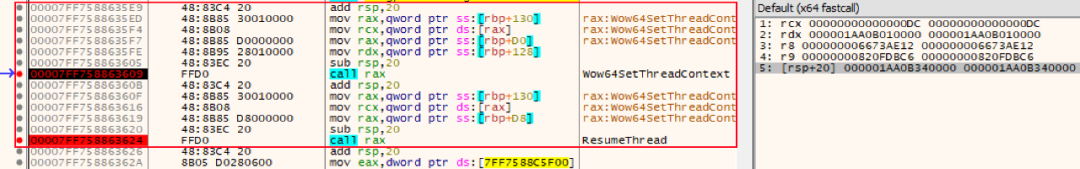

如圖14所示,在內(nèi)存構(gòu)造完成后,樣本調(diào)用Wow64SetThreadContext將目標線程的入口地址修改為注入PE的起始地址,即實現(xiàn)了代碼劫持。最后,通過ResumeThread恢復被掛起的線程,使其從設置的新入口開始執(zhí)行,從而實現(xiàn)對惡意代碼的隱蔽執(zhí)行。

圖14設置線程上下文信息并恢復線程執(zhí)行

這種注入方式整體操作較為底層,但執(zhí)行鏈路短、控制力強,無需落地文件就完成了內(nèi)存攻擊,這使得檢測難度顯著增加。

5.2、第二階段分析

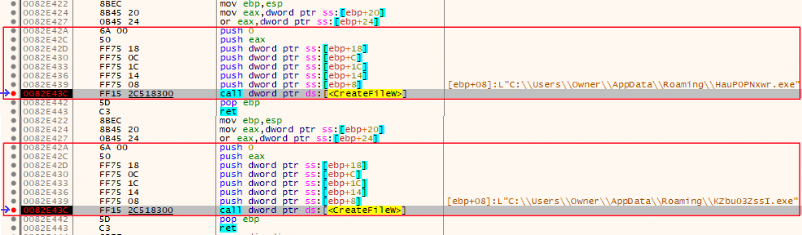

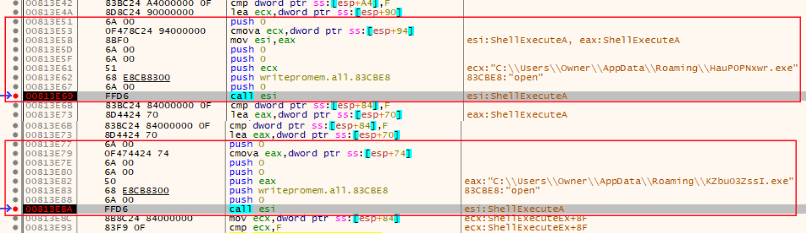

在第一階段,原始惡意樣本新建合法進程MSBuild.exe并向其中注入惡意PE文件并執(zhí)行,其惡意PE文件執(zhí)行后會調(diào)用CreateFileW向感染主機“C:\\\\Users\\\\[username]\\\\AppData\\\\Roaming”目錄釋放兩個惡意程序,惡意程序名稱由總長度等于10的字母和數(shù)字隨機組成,如圖15所示。

圖15寫入惡意文件

釋放完惡意程序后,惡意PE文件再調(diào)用ShellExecuteA執(zhí)行這兩個惡意程序,如圖16所示。使用這種執(zhí)行方式,更貼近正常用戶操作,不易觸發(fā)某些AV/EDR的特征規(guī)則,常被惡意軟件用于繞過部分行為檢測。

圖16 執(zhí)行惡意程序

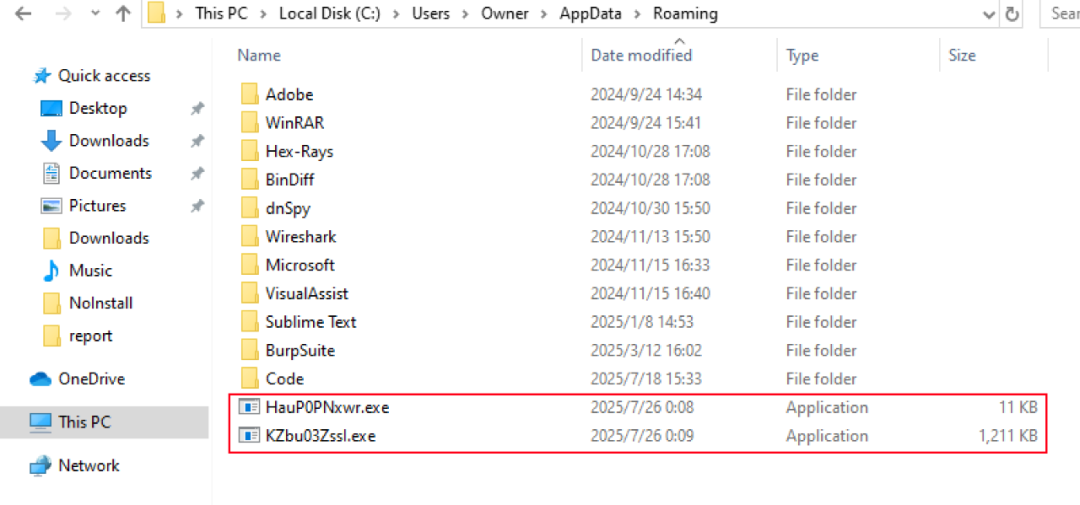

圖17即是上述操作釋放并執(zhí)行的兩個惡意文件。“HauP0PNxwr.exe”大小為11,264bytes,負責殺毒軟件檢測,“KZbu03ZssI.exe” 大小為1,239,080bytes,用于實施后續(xù)的惡意行為。

圖17釋放的惡意文件

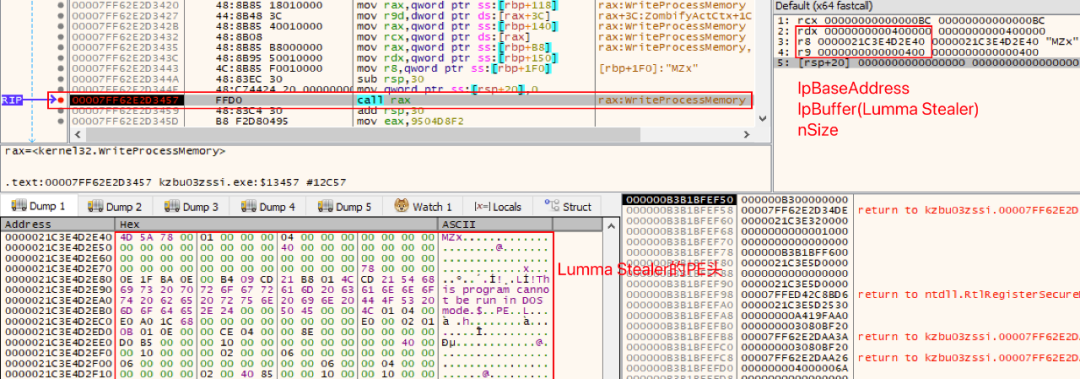

5.3、第三階段分析

KZbu03ZssI.exe執(zhí)行后,會使用和第一階段同樣的“手動映射進程注入法”,創(chuàng)建合法進程“C:\\\\\\\\Windows\\\\\\\\Microsoft.NET\\\\\\\\Framework\\\\\\\\v4.0.30319\\\\\\\\MSBuild.exe”,并向進程MSBuild.exe內(nèi)存中注入Lumma Stealer惡意軟件執(zhí)行,這里僅列出KZbu03ZssI.exe向MSBuild.exe進程寫入Lumma Stealer的PE頭以作說明(見圖18)。

圖18向MSBuild.exe注入Lumma Stealer

5.4、Lumma Stealer分析

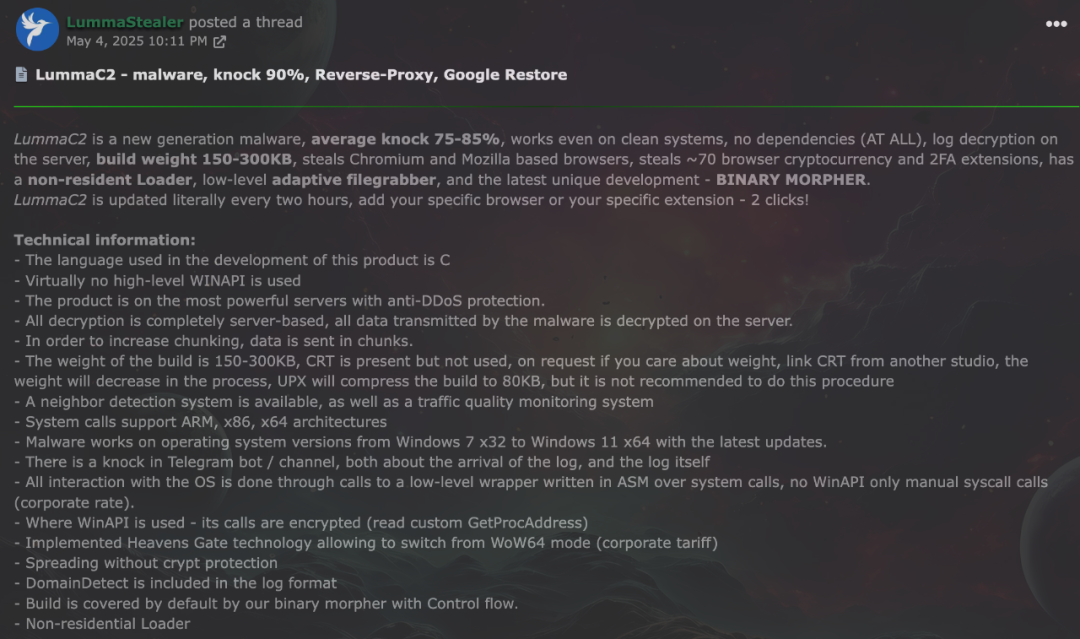

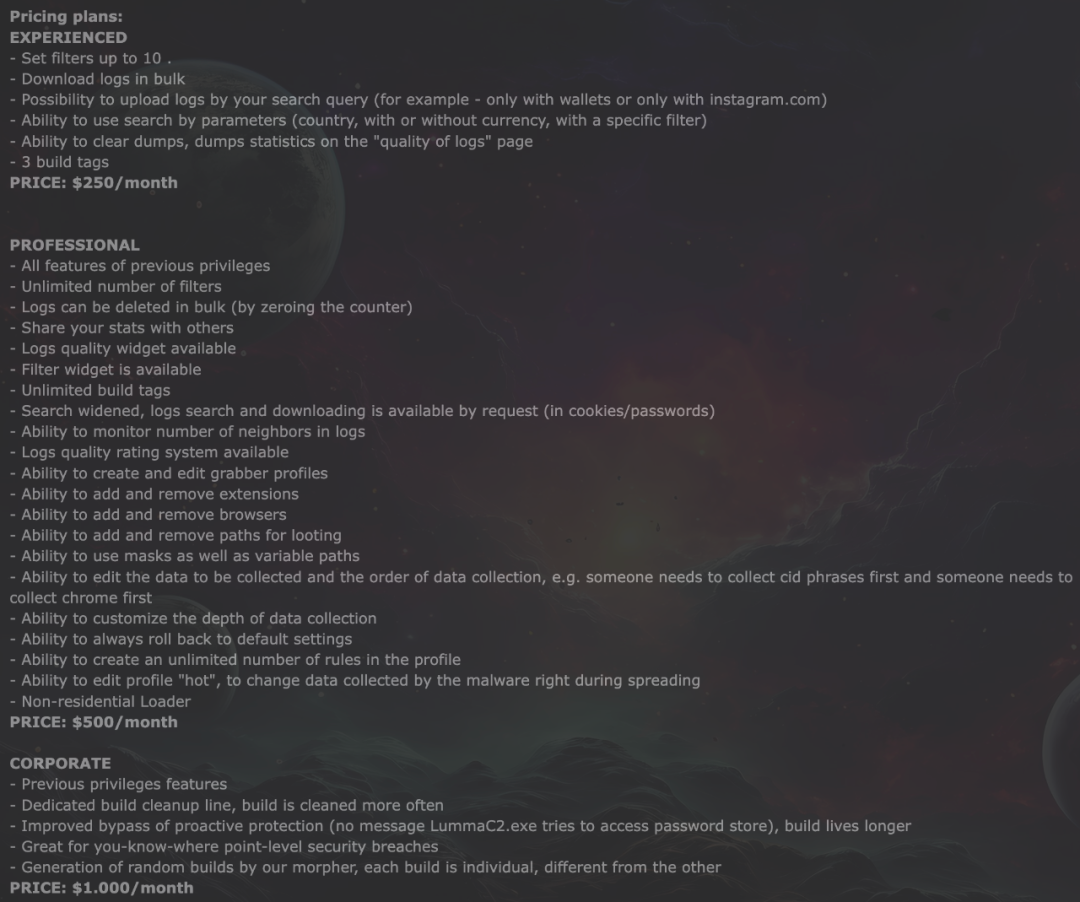

如前所述,經(jīng)過前面一系列的操作,最初的惡意程序最后向受害者設備投放了竊密工具Lumma Stealer,其自2022 年8月起就以“惡意軟件即服務”(MaaS)模式在地下論壇被廣泛推廣,圖19是某黑客論壇上Lumma Stealer的廣告,圖20是Lumma Stealer不同套餐包含的功能介紹。其具備強大的信息收集與數(shù)據(jù)外傳能力,其主要特性包括竊取瀏覽器保存的密碼與Cookies、加密貨幣錢包信息、FTP/VPN/email客戶端配置文件等多種敏感數(shù)據(jù)和支持插件化功能擴展。Lumma Stealer以其輕量化、高兼容性和繞過檢測能力強等特點,在地下市場廣泛流通,被“Scattered Spider hacking group”、“Black Basta”等多個攻擊組織用于定向信息竊取與初始入侵階段。

圖19黑客論壇上Lumma Stealer的廣告

圖20不同套餐的功能介紹

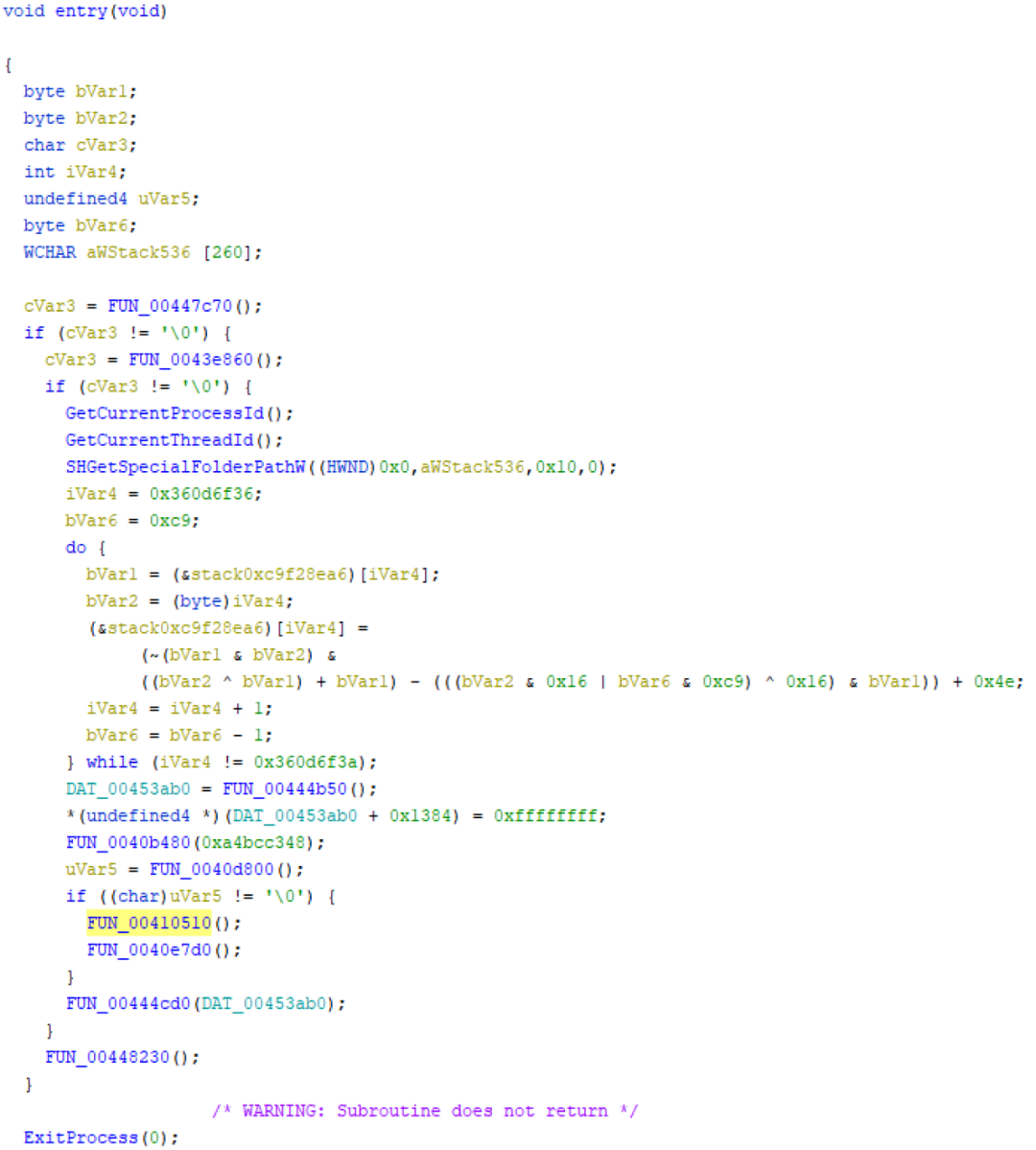

我們從內(nèi)存中dump出了此次投放的Lumma Stealer,然后對其進行了逆向分析,圖21是此次分發(fā)的Lumma Stealer典型入口函數(shù)。

圖21 Lumma Stealer 入口函數(shù)

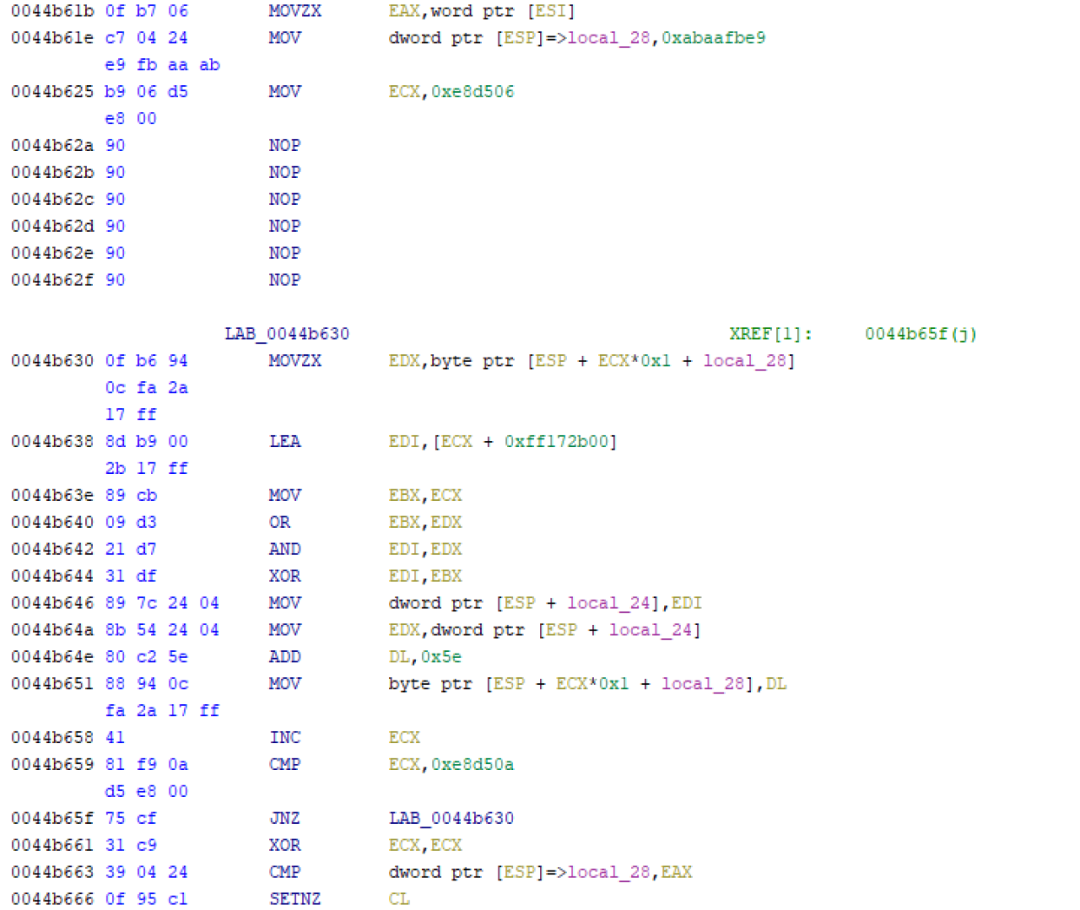

Lumma Stealer使用了大量的花指令和代碼混淆以干擾分析工具和安全分析人員,如圖22所示。此外,其還使用了動態(tài)DLL加載和動態(tài)API調(diào)用等方式來對抗安全分析。

圖22 花指令操作

我們首先對Lumma Stealer內(nèi)置的C2服務器地址進行了解密提取,如圖23所示。Lumma Stealer從發(fā)布到版本6,其內(nèi)置C2配置格式經(jīng)歷了多次演變,從XOR+Base64到 Chacha20+硬編碼 再到現(xiàn)在的Chacha20+分離密鑰塊,可以預見,內(nèi)置C2服務器地址的加密手法還會繼續(xù)升級。

圖23 內(nèi)置的C2地址

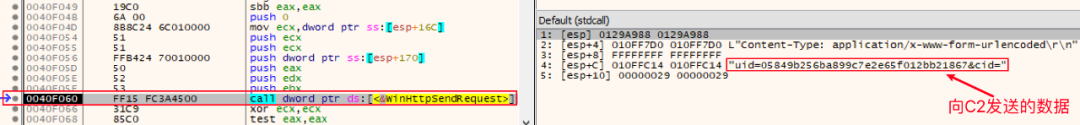

隨后我們對該Lumma Stealer進行了動態(tài)調(diào)試,我們動態(tài)調(diào)試過程中發(fā)現(xiàn),“Lumma Stealer”一次只會選中一個C2服務器進行交互,其首先會檢測選中的C2服務器是否處于活動狀態(tài),如果不處于活動狀態(tài),則選擇下一個C2服務器,如果處于活動狀態(tài),則發(fā)送后續(xù)命令。圖24是“Lumma Stealer”調(diào)用WinHttpSendRequest向C2服務器發(fā)送RECEIVE_MESSAGE命令請求數(shù)據(jù)的截圖。

圖24 向C2請求數(shù)據(jù)

“Lumma Stealer”發(fā)送的每個命令都包含一個或多個參數(shù),這些參數(shù)作為POST表單數(shù)據(jù)被發(fā)送至目標C2服務器,這些參數(shù)和其含義見表6,表7則是Lumma Stealer一些最常見的命令及其搭配的相關參數(shù)說明。

| 參數(shù) | 含義 | 備注 |

| act | 向C2發(fā)送的命令 | 此參數(shù)在version 6 中被去除 |

| ver | 版本號 | 這個值總是4.0,并且自Lumma Stealer第一個版本以來從未改變過 |

| lid | 用于識別Lumma client | version5和之前 |

| uid | 同上 | version6 |

| j | 可選參數(shù),用于識別附加功能 | version5和之前 |

| cid | 同上 | version6 |

| hwid | 感染設備唯一標識符 | / |

| pid | 用于標識被盜數(shù)據(jù)的來源 | 在SEND_MESSAGE命令中使用 |

表6 參數(shù)和其含義

| 命令 | 作用 | 命令及其相關參數(shù) | 備注 |

| PING / LIFE | 檢查C2 是否處于激活狀態(tài) | act=life | 在version6中被去除 |

| RECEIVE_MESSAGE | 用于下載Lumma Stealer的配置文件,該文件包含了目標列表的相關信息 | act=recive_message&ver=4.0&lid=[]&j=[] | version3和之前 |

| act=receive_message&ver=4.0&lid=[]&j=[] | version4和version5 | ||

| uid=&cid=[] | act在version6中被移除 | ||

| SEND_MESSAGE | 用于分塊傳送被盜數(shù)據(jù) | act=send_message, hwid, pid, lid/uid, and j/cid | act在version6中被移除 |

| GET_MESSAGE | 用于下載第二個配置文件,該配置文件包含了有關插件以及要安裝在目標系統(tǒng)上的其他惡意軟件的信息,目前發(fā)現(xiàn)安Lumma Stealer會安裝新版本剪貼板竊取插件和挖幣軟件 | act=get_message&ver=4.0&lid=[]&j=[]&hwid= | version 5和之前, |

| uid=&cid=[]&hwid= | act在version6中被移除 |

表7 常見的命令及其相關參數(shù)

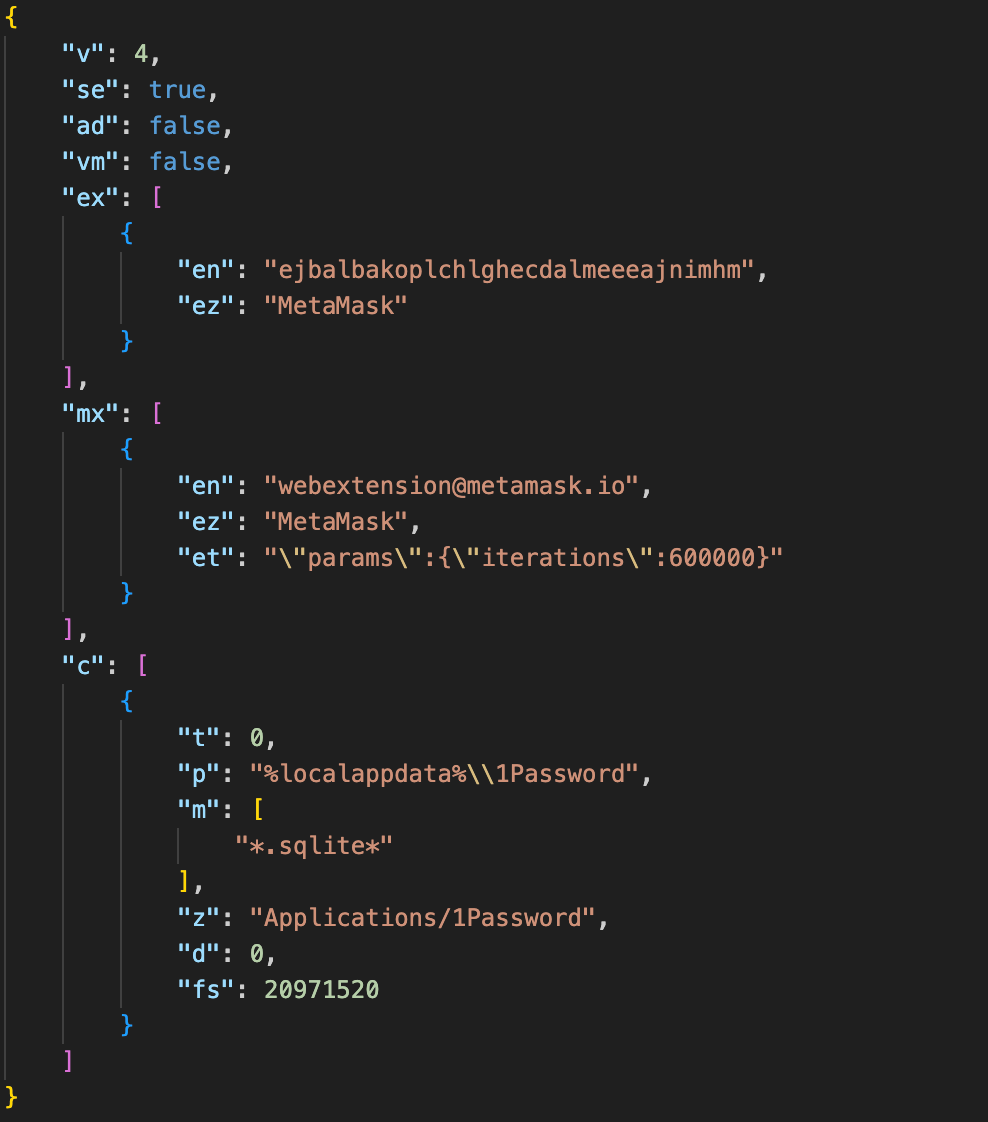

RECEIVE_MESSAGE命令發(fā)送給C2服務器后,返回的payload解密后為一個json結(jié)構(gòu),包含了詳細的數(shù)據(jù)收集指令,提供了完整的瀏覽器擴展列表和感興趣的網(wǎng)站列表。該結(jié)構(gòu)分為三個主要部分:ex、mx 和 c。

ex:此列表列出了眾多的瀏覽器擴展程序,主要是加密貨幣錢包(比如MetaMask, Ronin Wallet, Trust Wallet, Coinbase)、密碼管理器(比如1Password ,LastPass)以及認證工具(比如Authy, EOS Authenticator, GAuth)。每一條記錄都包含一個唯一的標識符(Chrome 擴展程序ID)和一個易于閱讀的名稱。

mx:此字段為指定的擴展程序提供了特定的指令,比如MetaMask 的記錄中包含了一個“et”參數(shù),該參數(shù)帶有密碼推導設置(迭代次數(shù)=600000),其可用于暴力破解攻擊或在離線狀態(tài)下驗證密碼保護的庫,此部分可針對需要特殊處理的高價值目標進行個性化設置。

c:這是該結(jié)構(gòu)中最實用的部分,以下是每個對象的含義:

t – 竊取類型,表示文件獲取的類型,比如文件或注冊表

p – 竊取目標路徑,通常是%appdata% 或 %localappdata% 路徑

m – 匹配模式,篩選特定文件(比如keystore, *.sqlite)

z – 竊取的文件在攻擊方一側(cè)要保存的文件夾(比如Wallets/Ethereum)

d – 竊取目錄的深度

fs – 最大文件大小(比如說20MB)

這些規(guī)則明確表明了Lumma Stealer從加密貨幣錢包、瀏覽器會話、FTP/VPN/email客戶端配置文件、密碼管理器和通用用戶配置文件中竊取敏感信息的意圖,圖25是一個精簡的該結(jié)構(gòu)的例子。

圖25 RECEIVE_MESSAGE命令返回的payload解密后的結(jié)構(gòu)示意圖

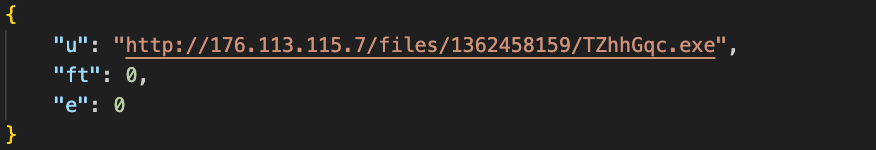

GET_MESSAGE命令的響應則簡單很多,如圖26,它包含一個指向遠程服務器上托管的PE可執(zhí)行文件(如netstat.exe)的 URL,u表示下載地址;ft指文件類型(0表示exe,1表示dll,2腳本或其他);e指文件是否靜默執(zhí)行(0表示正常執(zhí)行,1表示隱藏執(zhí)行)。這表明該Lumma Stealer可以通過此渠道接收后續(xù)階段的指令,可用于更新自身、分發(fā)惡意代碼或激活特定模塊。

圖26 GET_MESSAGE命令返回的payload解密后的結(jié)構(gòu)示意圖

Lumma Stealer從最初發(fā)布到如今的版本6,功能不斷迭代,其能夠竊取大量敏感數(shù)據(jù),包括多個主流瀏覽器(如Chrome、Edge、Firefox、Opera等)保存的賬號、密碼、Cookies、自動填表信息、歷史記錄等;其還會竊取加密貨幣錢包如Binance、Electrum 和以太坊等錢包;其同樣會竊取感染設備FTP客戶端、郵件客戶端(如Outlook、Thunderbird)和即時通訊軟件的登錄憑證以及特定路徑文件并支持插件化功能擴展。

Lumma Stealer 的核心是惡意軟件即服務(MaaS)生態(tài)系統(tǒng)的典范:網(wǎng)絡犯罪分子只需支付訂閱費(起價為 250 美元/月),即可獲得更新的惡意軟件版本、儀表板訪問、技術支持和自定義功能,攻擊者只需要通過網(wǎng)絡儀表板就可以訪問被竊取的數(shù)據(jù),整個攻擊流程實現(xiàn)了“即插即用”,即使毫無技術基礎的操作者也能輕松上手。這種低門檻、高效率的攻擊工具,無疑會給企業(yè)與個人帶來顯著威脅。

第六章

總結(jié)

本次事件揭示了一個高度組織化、自動化并具備全球投放能力的黑客團體。他們不僅控制著大量惡意域名與IP資源,還在Telegram等社交平臺上部署了龐大的自動轉(zhuǎn)發(fā)機器人網(wǎng)絡。這些機器人潛伏于多個熱門頻道中,一旦接收到指令,便會將偽裝成熱門軟件的惡意文件迅速推送給成千上萬名用戶,覆蓋范圍跨越多個國家與地區(qū)。攻擊者的目標人群不僅限于AI興趣群體,幾乎所有使用Telegram、對免費資源感興趣的普通用戶都有可能成為受害者。其核心意圖是獲取全球范圍內(nèi)的敏感信息、數(shù)字資產(chǎn),甚至遠程控制權(quán)限,充分體現(xiàn)出該組織在投放手段與持續(xù)運營方面的高度成熟與隱蔽性。

面對這類有組織、高效率的大規(guī)模網(wǎng)絡攻擊,普通用戶不應再抱有“事不關己”的僥幸心理。如今,惡意軟件的傳播門檻已大幅降低,無需釣魚郵件或漏洞利用,僅憑社交平臺的無監(jiān)管環(huán)境與誘導性標題,就足以使惡意文件迅速擴散并造成嚴重影響。應對此類攻擊,既需要平臺加強內(nèi)容審核和封禁機制,也離不開安全社區(qū)、研究人員與終端用戶之間的協(xié)作與聯(lián)防。為防止感染此類偽裝成熱門AI工具或破解軟件的惡意程序,建議用戶始終保持高度警惕,避免從非官方渠道下載壓縮包或可執(zhí)行文件。所有軟件應通過其官方網(wǎng)站獲取,避免安裝額外程序。在打開任何下載文件前,應使用殺毒軟件或在線掃描服務進行安全檢查,并確保操作系統(tǒng)及安全產(chǎn)品及時更新。如不慎運行了可疑程序,應第一時間斷網(wǎng),并盡快尋求專業(yè)技術支持,以防止信息泄露或設備被遠程控制。

參考:

https://www.microsoft.com/en-us/security/blog/2025/05/21/lumma-stealer-breaking-down-the-delivery-techniques-and-capabilities-of-a-prolific-infostealer/

https://www.certego.net/blog/lummastealer/

https://www.trendmicro.com/en_us/research/25/g/lumma-stealer-returns.html

聲明:本文來自ADLab,稿件和圖片版權(quán)均歸原作者所有。所涉觀點不代表東方安全立場,轉(zhuǎn)載目的在于傳遞更多信息。如有侵權(quán),請聯(lián)系rhliu@skdlabs.com,我們將及時按原作者或權(quán)利人的意愿予以更正。

- ISC.AI 2025展廳:見證安全與智能技術的融合未來

- 增長強勢 成果豐碩 | Fortinet發(fā)布2025年第二季度財報

- 終端安全新時代!AI自主逆向軟件并找出未知惡意軟件

- 七部門聯(lián)合發(fā)布《關于推動腦機接口產(chǎn)業(yè)創(chuàng)新發(fā)展的實施意見》

- 從AI誘餌到自動化攻擊組織的一次深度分析與溯源

- 工信部:關于防范BERT勒索軟件的風險提示

- 3600萬元獎金池重金求洞!微軟推出最大安全眾測項目

- 情報:從秘密工具到公開武器的戰(zhàn)略轉(zhuǎn)型

- 《272項密碼標準全景圖(2025版)》發(fā)布

- 全新360安全云重磅發(fā)布:AI智能體驅(qū)動「安全即服務」新未來