打破物理隔離!多個政府機密系統遭APT組織攻破

責編:gltian |2024-10-10 13:27:33一個名為GoldenJackal的APT黑客組織成功攻破了歐洲政府機構的氣隙隔離系統。黑客使用了兩套自定義工具集竊取了大量敏感數據,包括電子郵件、加密密鑰、圖像、檔案以及文件。

根據歐洲安全廠商ESET的報告,至少有兩波重大事件與此有關。第一波發生在2019年9月和2021年7月,目標是某南亞國家駐白俄羅斯大使館。第二波事件針對的是一個歐洲政府機構,具體發生在2022年5月至2024年3月之間。

2023年5月,卡巴斯基發布了關于GoldenJackal活動的警告,指出該威脅行為者專注于政府和外交機構,主要目的是進行間諜活動。

雖然早已知曉GoldenJackal通過USB閃存驅動器傳播自定義工具,例如“JackalWorm”,但此前并沒有確認過成功攻破氣隙隔離系統的案例。

氣隙隔離系統常用于關鍵操作,專門管理機密信息。作為一種安全措施,這類系統與開放網絡完全隔離。

穿透氣隙系統發起攻擊

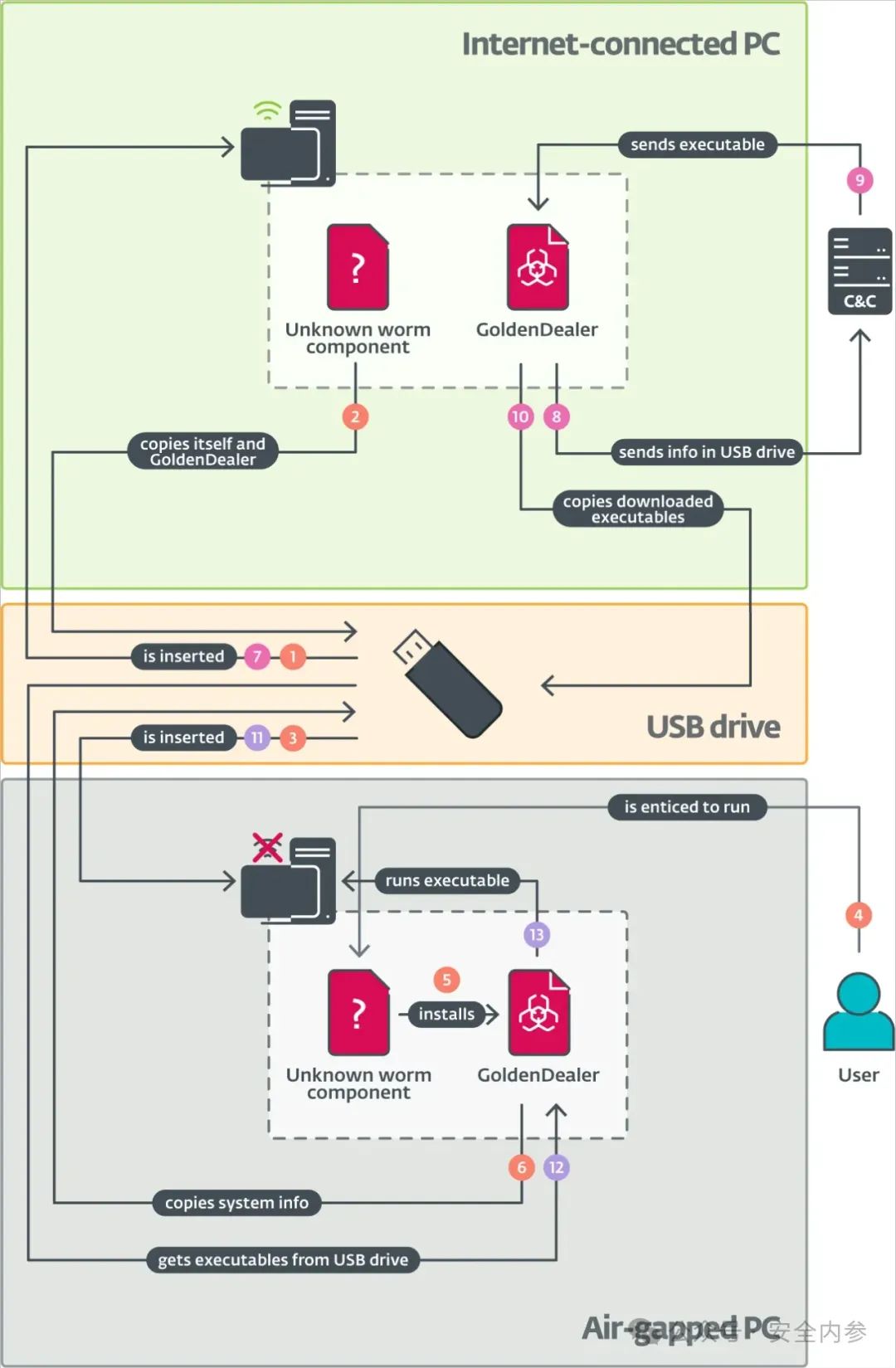

ESET觀察到的較早攻擊表明,黑客的第一步是感染連接互聯網的系統,可能是通過被植入木馬的惡意軟件或文檔。該階段,黑客使用了一種名為“GoldenDealer”的惡意軟件。

GoldenDealer監控這些系統上插入的USB驅動器。一旦檢測到USB插入,它會自動將自身及其他惡意組件復制到USB設備上。最終,當同一USB設備被插入氣隙隔離的計算機時,GoldenDealer就能夠在隔離系統上安裝“GoldenHowl”后門和“GoldenRobo”文件竊取器。

在此階段,GoldenRobo會掃描系統中的文檔、圖像、證書、加密密鑰、檔案、OpenVPN配置文件等有價值的信息,并將其存儲在USB驅動器的隱藏目錄中。

隨后,當USB驅動器從氣隙隔離的計算機中移除并重新連接到原先聯網的系統時,GoldenDealer會自動將存儲在驅動器上的竊取數據發送到威脅行為者的指揮與控制(C2)服務器。

“GoldenHowl”是一種多功能的Python后門,具備文件竊取、持久性維持、漏洞掃描以及直接與C2服務器通信的能力。ESET表示,這款工具似乎專為聯網的機器設計。

圖:GoldenJackal攻擊概述

新的模塊化工具集

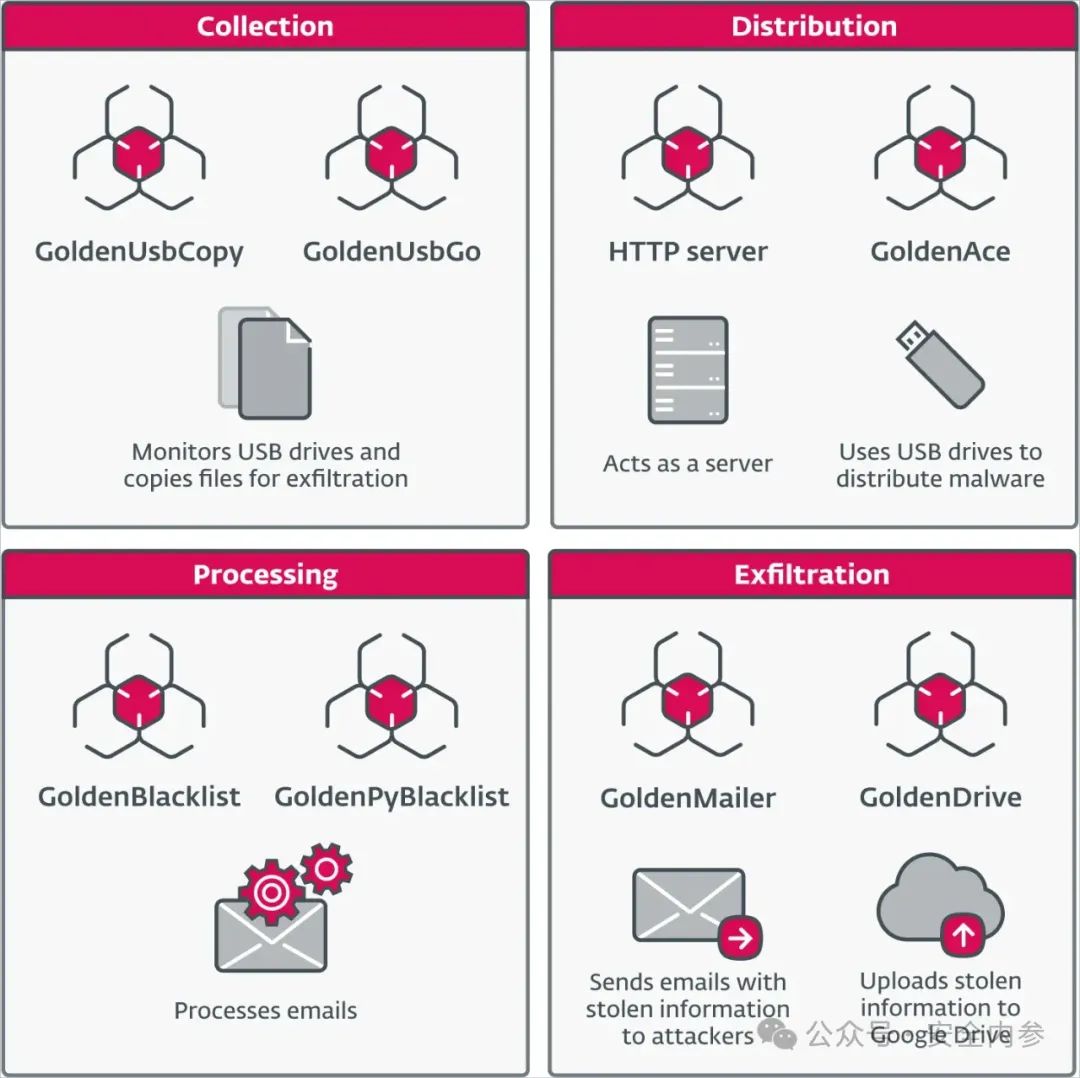

從2022年開始,GoldenJackal使用了一套基于Go語言開發的新型模塊化工具集,執行與之前類似的活動,但該工具集允許攻擊者為不同的機器分配不同的角色。

例如,一些機器專門用于文件外傳,而另一些機器則作為文件的暫存點或配置分發節點。

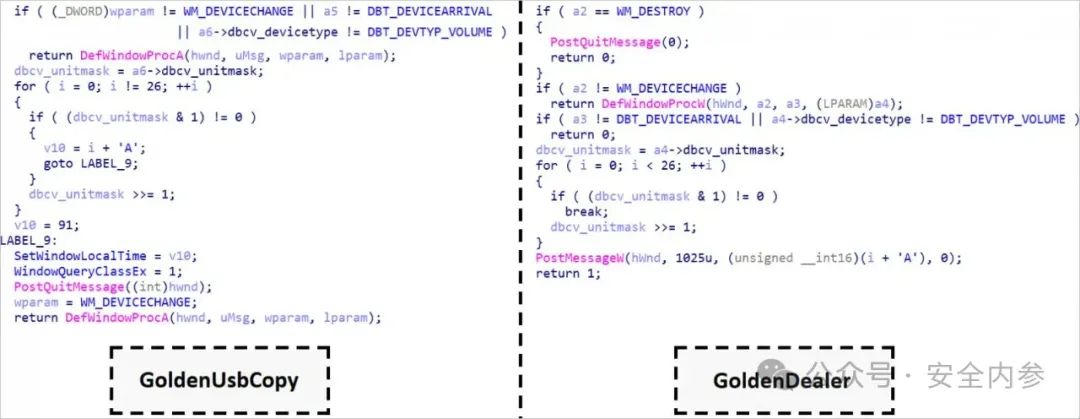

感染USB設備的新惡意軟件被命名為“GoldenAce”,而負責竊取文件并將其發送給攻擊者的工具被分別稱為“GoldenUsbCopy”和“GoldenUsbGo”,其中后者是前者的升級版本。

圖:GoldenUsbCopy和GoldenDealer的代碼比較

GoldenUsbGo不再使用AES加密配置,而是根據硬編碼指令外傳文件,傳輸的文件包括最近14天內修改過的文件,且文件大小不得超過20 MB。除此之外,GoldenUsbGo還會篩選特定內容的文件,例如包含“pass”、“login”或“key”等關鍵詞的文件,或某些文件類型(如.pdf、.doc/.docx、.sh、.bat等)。

另一個值得關注的惡意軟件組件是“GoldenBlacklist”,其基于Python實現的版本名為“GoldenPyBlacklist”,該工具負責在文件外傳之前過濾和歸檔特定的電子郵件信息。

最后,GoldenMailer負責通過電子郵件將竊取的信息發送給攻擊者,而GoldenDrive則用于將數據上傳到Google Drive。

圖:在歐洲攻擊中使用的更新工具集

這些工具集與卡巴斯基報告中描述的部分工具有一定重疊,表明GoldenJackal具備開發新型自定義惡意軟件的能力,并能持續優化這些工具以進行隱蔽的間諜活動。

關于這些工具的完整威脅指標(IoCs)列表,可參閱GitHub頁面:https://github.com/eset/malware-ioc/tree/master/goldenjackal。

參考資料:https://www.bleepingcomputer.com/news/security/european-govt-air-gapped-systems-breached-using-custom-malware/