當(dāng)前美國漏洞治理體系面臨的挑戰(zhàn)與應(yīng)對舉措

責(zé)編:gltian |2024-07-16 14:22:57近年來,網(wǎng)絡(luò)安全漏洞(以下簡稱“漏洞”)的資源屬性和戰(zhàn)略地位不斷提升,與其相關(guān)的戰(zhàn)略、政策和平臺成為各方關(guān)注與研究的重點(diǎn)。美國作為信息化和網(wǎng)絡(luò)安全領(lǐng)域的先發(fā)國家,在網(wǎng)絡(luò)安全漏洞的發(fā)現(xiàn)收集、驗(yàn)證評估、修復(fù)消控、披露和跟蹤上建立了較完備的治理體系,成為美國網(wǎng)絡(luò)安全戰(zhàn)略保障的關(guān)鍵環(huán)節(jié)。拜登政府投入大量資源,優(yōu)化漏洞資源持續(xù)收集和儲備的基礎(chǔ)體系,并完善漏洞收集與發(fā)布等管控機(jī)制,呈現(xiàn)出漏洞治理的新理念與新動向。當(dāng)前,在拜登政府加強(qiáng)關(guān)鍵基礎(chǔ)設(shè)施安全政策的支持下,漏洞治理得到了進(jìn)一步強(qiáng)化。然而,該領(lǐng)域仍面臨諸多挑戰(zhàn),包括漏洞大量積壓、處理效率低、共享效果差等問題。梳理美國在漏洞治理方面的歷史沿革,分析其理念轉(zhuǎn)變及應(yīng)對舉措,對于強(qiáng)化我國漏洞治理能力具有重要的參考價(jià)值。

一、美國漏洞治理體系發(fā)展歷程

漏洞主要是指信息系統(tǒng)在設(shè)計(jì)、實(shí)現(xiàn)、運(yùn)維等各個階段產(chǎn)生的缺陷或脆弱性,對系統(tǒng)的機(jī)密性、完整性、可用性產(chǎn)生影響。漏洞是網(wǎng)絡(luò)安全事件的主要誘因之一,無論是重大的“零日漏洞”(0day)還是易被利用的“在野漏洞”,都是全球數(shù)字化、智能化發(fā)展的主要風(fēng)險(xiǎn)源。一旦被惡意利用,就有可能損害信息系統(tǒng)安全,對個人、企業(yè)、社會甚至國家造成重大損失。從行業(yè)與技術(shù)發(fā)展角度分析,最早引入漏洞概念時只涉及“補(bǔ)丁治理”而非“漏洞治理”,相關(guān)工作僅限于信息通信技術(shù)工作領(lǐng)域,并未納入網(wǎng)絡(luò)安全工作視野。直到 20 世紀(jì)最后十年,隨著 SecurityFocus、PacketStorm 等漏洞庫的出現(xiàn),行業(yè)主導(dǎo)下的漏洞治理才正式開啟。

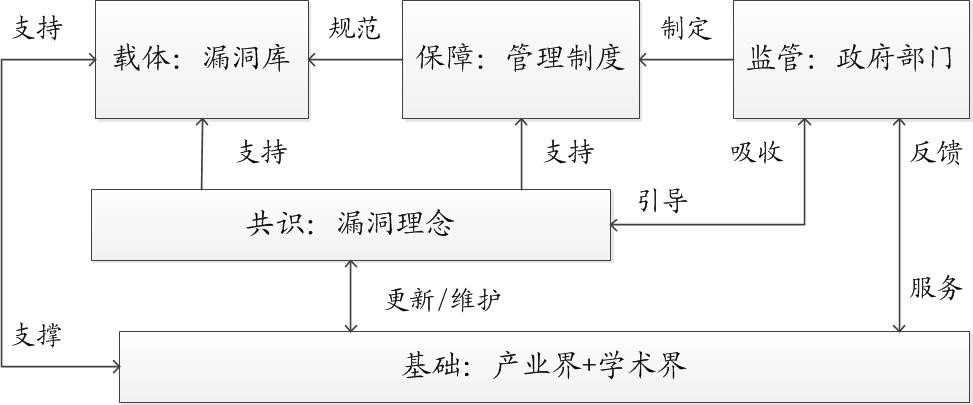

1999 年,美國聯(lián)邦政府根據(jù)國家標(biāo)準(zhǔn)與技術(shù)研究院(NIST)的建議,創(chuàng)建了“通用漏洞披露”項(xiàng)目(Common Vulnerabilities and Exposures,CVE)。隨后,于 2000 年成立了國家漏洞庫(NVD),并一直運(yùn)營至今。目前,NVD 不僅擁有豐富且結(jié)構(gòu)規(guī)范的漏洞數(shù)據(jù),而且在權(quán)威性等方面的領(lǐng)先優(yōu)勢明顯,已發(fā)展成為全球安全預(yù)警和漏洞發(fā)布的重要平臺。經(jīng)過數(shù)十年的發(fā)展,美國圍繞 NVD 的建設(shè),在漏洞影響評估、危害處置、風(fēng)險(xiǎn)評估等實(shí)踐方面形成了完整的漏洞治理體系(如圖所示)。總體而言,在美國的漏洞治理體系中,產(chǎn)業(yè)界、學(xué)術(shù)界和政府監(jiān)管部門共同制定相關(guān)政策規(guī)范漏洞治理,并通過漏洞庫披露漏洞及其危害,確保整個社會能夠及時處理和應(yīng)對漏洞風(fēng)險(xiǎn)。

圖 美國的漏洞治理體系

總體上,美國在漏洞治理方面積累了豐富經(jīng)驗(yàn)。從時間維度看,可將美國的漏洞治理體系發(fā)展劃分為三個階段,即基礎(chǔ)構(gòu)筑期、內(nèi)部調(diào)整期和持續(xù)深化期。

(一)基礎(chǔ)構(gòu)筑期(1999 年到 2013 年)

美國在此階段的漏洞治理政策主要體現(xiàn)在基礎(chǔ)設(shè)施和機(jī)制建設(shè)。在基礎(chǔ)設(shè)施建設(shè)方面,基于 NVD 建設(shè),美國建立了漏洞挖掘分析、漏洞統(tǒng)一編號、脆弱性測量與評分等運(yùn)營治理機(jī)制。一是不斷完善 CVE 的基準(zhǔn)作用。CVE 作為漏洞庫“字典”,主要任務(wù)是為 NVD 收集的公開漏洞提供唯一的識別號、描述和相關(guān)公共引用。只有經(jīng)過 CVE 確認(rèn)的漏洞才會被收錄到 NVD 中。二是發(fā)展漏洞風(fēng)險(xiǎn)評分(CVSS)作為“量尺”的作用。CVSS 是通用漏洞評分系統(tǒng),由安全事件應(yīng)急小組 FIRST 組織運(yùn)營和維護(hù),通過制定評價(jià)標(biāo)準(zhǔn)對漏洞的嚴(yán)重程度進(jìn)行定量評分,為用戶明確漏洞處置的緊迫性提供參考。三是建立通用漏洞平臺枚舉項(xiàng)作為“通用語言”,主要使用通用機(jī)器語言對網(wǎng)絡(luò)產(chǎn)品和平臺的名稱、版本進(jìn)行編碼,應(yīng)用于 NVD 可幫助用戶明確漏洞所影響的產(chǎn)品和范圍。在機(jī)制建設(shè)方面,美國政府意圖建立多部門協(xié)調(diào)處理漏洞的行政機(jī)制。2010 年發(fā)布的《商業(yè)和政府信息技術(shù)及工業(yè)控制產(chǎn)品或系統(tǒng)漏洞政策及規(guī)程》,正式建立了“漏洞公平裁決程序”(Vulnerabilities Equities Process,VEP)。該程序規(guī)定了漏洞裁決的通知、決策和上訴流程,開啟了美國多部門協(xié)同治理漏洞的進(jìn)程。

(二)內(nèi)部調(diào)整期(2013 年到 2017 年)

2013 年曝光的斯諾登事件改變了美國漏洞治理的既有進(jìn)程。美國政府及互聯(lián)網(wǎng)企業(yè)遭到輿論的嚴(yán)重抨擊,同時也面臨法律責(zé)任的追究。2014年有關(guān)美國國家安全局提前兩年掌握“心臟出血”漏洞并利用其進(jìn)行情報(bào)活動的報(bào)道,以及 2017 年“影子經(jīng)濟(jì)人”曝光大批美國情報(bào)機(jī)構(gòu)掌握“武器級”漏洞,特別是針對美國情報(bào)機(jī)構(gòu)對“永恒之藍(lán)”漏洞知情不報(bào)的情況,點(diǎn)燃了全球?qū)γ绹┒粗卫碚叩摹芭稹薄T诖吮尘跋拢?017 年11 月,特朗普政府啟動了 VEP 改革,并發(fā)布了新版《聯(lián)邦政府漏洞公平裁決政策和程序》,旨在引入多方利益攸關(guān)方,減少情報(bào)機(jī)構(gòu)對于漏洞治理程序的主導(dǎo)。

(三)機(jī)制深化期(2018 年至今)

拜登政府在漏洞治理政策上表現(xiàn)出明顯的延續(xù)性和連貫性。近年來,針對重要政府部門和企業(yè)的黑客攻擊事件頻發(fā),以及有關(guān)黑客干預(yù)特朗普大選結(jié)果的相關(guān)炒作等,使美國政策界對漏洞治理的共識達(dá)到了前所未有的程度。2018 年,美國網(wǎng)絡(luò)安全和基礎(chǔ)設(shè)施安全局(CISA)的成立是美國漏洞治理的重要轉(zhuǎn)折點(diǎn)。2021 年 5 月,拜登政府發(fā)布了《改善國家網(wǎng)絡(luò)安全行政令》,為 CISA 統(tǒng)籌漏洞治理提供了法理基礎(chǔ)。此后,CISA圍繞漏洞治理進(jìn)行了一系列改革,包括 2021 年 11 月發(fā)布《聯(lián)邦政府網(wǎng)絡(luò)安全事件和漏洞響應(yīng)手冊》,為聯(lián)邦民事行政部門(FCEB)提供了標(biāo)準(zhǔn),用于識別、協(xié)調(diào)、補(bǔ)救、恢復(fù)和跟蹤影響部門系統(tǒng)、數(shù)據(jù)與網(wǎng)絡(luò)的事件和漏洞。2022 年,CISA 在協(xié)同防御、漏洞治理、事件報(bào)告和安全演習(xí)等方面,對關(guān)鍵基礎(chǔ)設(shè)施的保護(hù)提出了建議指導(dǎo)和強(qiáng)制要求。

二、當(dāng)前美國漏洞治理體系面臨的突出挑戰(zhàn)

近年來,在信息科技高速發(fā)展的時代背景下,信息技術(shù)產(chǎn)品供應(yīng)鏈不斷增長,網(wǎng)絡(luò)威脅形勢不斷變化,漏洞利用方式層出不窮,導(dǎo)致當(dāng)前美國漏洞治理面臨的挑戰(zhàn)愈發(fā)凸顯。

(一)漏洞庫處理效率低下,更新時效性不足,明顯滯后于漏洞披露速度

隨著漏洞數(shù)量的增多,NVD 漏洞處置時效性不足的問題日益突出。盡管美國對漏洞治理機(jī)構(gòu)、漏洞處置運(yùn)行機(jī)制等方面進(jìn)行了改進(jìn),但收效還不明顯。根據(jù)產(chǎn)業(yè)界最新觀察,NIST 僅分析了 2024 年迄今為止收到的 14228 個 CVE 中的 4523 個,分析占比不足 32%。此外,自 2024 年 5 月 9 日起,NVD 不再顯示新漏洞,NIST 也公開承認(rèn)存在漏洞積壓問題。總體來看,NVD 漏洞處理效率低主要涉及以下幾方面的原因:一是“預(yù)算問題”,NIST 2024 財(cái)年的預(yù)算為 14.6 億美元,比上一年減少了近 12%,這嚴(yán)重限制了 NIST 在漏洞處理上的投入;二是“承包商問題”,NIST 終止了與亨廷頓英格爾斯工業(yè)公司的合同,后續(xù)承包商未及時跟上;三是“標(biāo)準(zhǔn)問題”,NIST 正在討論是否更換 NVD 使用的一些漏洞標(biāo)準(zhǔn)而采用新的標(biāo)準(zhǔn)。

(二)漏洞治理理念未與時俱進(jìn),專注于應(yīng)對“零日漏洞”的理念難以適應(yīng)“在野漏洞”大范圍利用的現(xiàn)狀

“零日漏洞”一直被視為漏洞治理的主要關(guān)注對象,甚至將擁有“零日漏洞”的數(shù)量作為評價(jià)漏洞庫平臺影響的重要依據(jù)。然而,近年全球爆發(fā)的大規(guī)模數(shù)據(jù)泄露、勒索攻擊以及針對關(guān)鍵基礎(chǔ)設(shè)施攻擊等事件表明,“在野漏洞”造成的危害越來越明顯。這類漏洞是已被證明利用過的漏洞,且還未跟進(jìn)補(bǔ)丁或處置操作,其再利用的風(fēng)險(xiǎn)較大。然而,美國長期以來將漏洞治理的重心放在“零日漏洞”上,國家層面應(yīng)對“在野漏洞”再利用的舉措相對較少,導(dǎo)致這類漏洞引發(fā)的安全事件不斷增多。根據(jù) CISA、澳大利亞網(wǎng)絡(luò)安全中心(ACSC)、英國國家網(wǎng)絡(luò)安全中心(NCSC)和聯(lián)邦調(diào)查局(FBI)聯(lián)合發(fā)布的《最常被利用漏洞》報(bào)告,“在野漏洞”已成為網(wǎng)絡(luò)攻擊的常見載體。

(三)漏洞挖掘能力未及時更新,單純依靠“專家發(fā)力”難以匹敵“機(jī)器發(fā)力”的技術(shù)發(fā)展形勢

傳統(tǒng)的安全漏洞挖掘方法需要安全研究人員具備豐富的專業(yè)知識,而且效率相對較低。研究表明,融合人工智能技術(shù)與程序分析能夠?qū)崿F(xiàn)自動化安全漏洞挖掘,這種結(jié)合在提高效率和降低成本方面具有顯著優(yōu)勢。例如,由 ForAllSecure 開發(fā)并得到美國國防高級研究計(jì)劃局(DARPA)資助的智能化漏洞挖掘系統(tǒng) Mayhem,已在美軍中得到廣泛應(yīng)用,成為其識別自身軟件和系統(tǒng)漏洞的重要工具。隨著人工智能技術(shù)加速發(fā)展,其在網(wǎng)絡(luò)安全漏洞挖掘方面的應(yīng)用越來越廣泛,許多組織和機(jī)構(gòu)正在將人工智能應(yīng)用于漏洞治理的各個環(huán)節(jié),從漏洞報(bào)告的識別與收集、多源異構(gòu)漏洞數(shù)據(jù)的分析和處理、漏洞數(shù)據(jù)的維護(hù)和治理到漏洞數(shù)據(jù)中關(guān)鍵字段和信息的補(bǔ)全,以及最終漏洞關(guān)系的完善與展示研究,這些都已經(jīng)表現(xiàn)出成熟的運(yùn)用。總體而言,美國已開始嘗試將人工智能技術(shù)引入漏洞治理進(jìn)程以提升效能。然而,相較于黑客利用大模型進(jìn)行漏洞挖掘和提升免殺能力,美國政府仍然側(cè)重于“專家發(fā)力”而非“機(jī)器發(fā)力”,新技術(shù)對于漏洞治理效能的賦能尚未明顯顯現(xiàn)。

(四)漏洞治理共享水平不高,公私協(xié)同治理阻礙重重

一直以來,美國將“共享”與“協(xié)調(diào)”作為漏洞治理的核心,旨在以多利益攸關(guān)方原則為基礎(chǔ),在政府內(nèi)部、政府與企業(yè)以及國與國之間中建立廣泛的合作與共享關(guān)系。為此,美國也制定了一系列的漏洞治理共享政策,但收效甚微。一方面,斯諾登事件的影響仍在持續(xù),像微軟、臉書等公司對于與政府在漏洞治理上的合作仍保持謹(jǐn)慎態(tài)度。另一方面,由于漏洞具有武器性以及“曝光即失效”的特點(diǎn),使得囤積漏洞無論是在商業(yè)上還是在安全考量上都具有很大的市場。

三、美國漏洞治理應(yīng)對舉措及影響評估

針對漏洞治理面臨的一系列問題,拜登政府提出了若干針對性的應(yīng)對舉措,主要體現(xiàn)在以下方面。

(一)針對漏洞發(fā)現(xiàn)難的問題,機(jī)制化漏洞披露政策

創(chuàng)建高效的漏洞披露計(jì)劃對于減少政府和企業(yè)信息的意外泄露以及數(shù)據(jù)的損壞至關(guān)重要。一直以來,由于聯(lián)邦層面漏洞披露機(jī)制的缺失以及政府部門安全能力的滯后,美國聯(lián)邦機(jī)構(gòu)難以及時和全面地發(fā)現(xiàn)自身所存在的漏洞。對此,美國政府嘗試?yán)枚嗬尕P(guān)方的力量推動漏洞披露的機(jī)制化。2016 年,美國國防部推出了名為“黑掉五角大樓”的重大漏洞賞金計(jì)劃,這是首個漏洞披露行動,但并未立即在美聯(lián)邦政府內(nèi)廣泛推廣。隨著各聯(lián)邦政府部門網(wǎng)絡(luò)安全事件頻發(fā),美國政府日益意識到構(gòu)建機(jī)制化的漏洞披露政策是解決“發(fā)現(xiàn)問題”的關(guān)鍵。為此,CISA 在 2020 年 9 月發(fā)布了“制定和公開漏洞披露政策”的約束性操作指令(BOD 20-01),要求機(jī)構(gòu)制定并發(fā)布漏洞披露政策,允許對所有可通過互聯(lián)網(wǎng)訪問的系統(tǒng)或服務(wù)進(jìn)行善意的安全研究。CISA 還指示機(jī)構(gòu)建立接受報(bào)告、傳達(dá)發(fā)現(xiàn)、修復(fù)漏洞的渠道。在此基礎(chǔ)上,CISA 在 2021 年 7 月推出了漏洞披露政策(VDP)平臺,一方面作為信息平臺向安全研究人員宣傳各聯(lián)邦機(jī)構(gòu)的漏洞披露政策,號召研究人員積極搜索、檢測并提交漏洞;另一方面,敦促聯(lián)邦民事行政部門審查各部門的漏洞披露政策平臺,鼓勵善意的安全研究。

VDP 的建立顯著改善了美國聯(lián)邦部門“燈下黑”的情況,極大激勵了各部門的漏洞披露熱情。根據(jù) CISA 官方數(shù)據(jù),截至 2022 年 12 月,研究人員向平臺上報(bào)了 1300 多個“已驗(yàn)證”漏洞;相關(guān)機(jī)構(gòu)已修復(fù)了 84%的上報(bào)漏洞,平均修復(fù)時間為 38 天。作為一項(xiàng)成本效益高的安全舉措,美國各部門的 VDP 有效提升了其網(wǎng)絡(luò)安全保障效度。例如,美國國防部網(wǎng)絡(luò)犯罪中心(DC3)的 VDP 自成立以來已經(jīng)處理了 45000 份漏洞報(bào)告,成功搭建了美國國防部與全球道德黑客社區(qū)間的橋梁。研究人員提交的漏洞報(bào)告經(jīng)過審查和驗(yàn)證后,可直接提交給聯(lián)合部隊(duì)總部-國防部信息網(wǎng)絡(luò)(JFHQ-DODIN),再由 JFHQ-DODIN 發(fā)布應(yīng)對舉措,形成漏洞發(fā)現(xiàn)、驗(yàn)證和修復(fù)的完整閉環(huán)。為進(jìn)一步推進(jìn)漏洞披露政策的落地,NIST 在 2023 年 5 月發(fā)布了《對聯(lián)邦漏洞披露指南的建議》(NIST SP 800-216),就建立聯(lián)邦統(tǒng)一、靈活的漏洞披露框架提出了指導(dǎo)建議,要求各聯(lián)邦部門建立漏洞披露項(xiàng)目辦公室(VDPO),專責(zé)協(xié)調(diào)漏洞披露工作。

(二)針對漏洞重復(fù)利用問題,實(shí)施易利用漏洞報(bào)告制度

針對“在野漏洞”成為網(wǎng)絡(luò)攻擊的常見載體,漏洞的可利用性已成為一個重要評價(jià)指標(biāo)。美國已經(jīng)開始將治理重點(diǎn)轉(zhuǎn)向易被利用的漏洞。為此,CISA 在 2021 年 11 月發(fā)布了“降低已知被利用漏洞的重大風(fēng)險(xiǎn)”的約束性操作指令(BOD 22-01),指出“已被利用過的漏洞是各類惡意網(wǎng)絡(luò)參與者常見的攻擊手段”,并建立了已知可利用漏洞(KEV)目錄。該指令要求所有聯(lián)邦民事行政部門必須在規(guī)定時間范圍內(nèi)修復(fù)目錄中的漏洞,以降低已知被利用漏洞帶來的重大風(fēng)險(xiǎn)。

KEV 目錄運(yùn)行近三年來,已經(jīng)成為全球網(wǎng)絡(luò)安全組織的一個重要參考工具。截至 2024 年 6 月,KEV 已經(jīng)收錄了 1000 余個漏洞,并仍在定期添加新條目。KEV 有效提升了美國聯(lián)邦政府的網(wǎng)絡(luò)安全保障效力。CISA 網(wǎng)絡(luò)安全執(zhí)行助理主任埃里克·戈?duì)柎奶梗‥ric Goldstein)在 2023 年 10 月的眾議院聽證會上作證時表示,該目錄對美國政府 100 多個聯(lián)邦民用機(jī)構(gòu)的網(wǎng)絡(luò)安全產(chǎn)生了明顯影響。在過去兩年中,指導(dǎo)了超過 1200 萬個已知被利用漏洞的補(bǔ)救措施;暴露 45 天或更長時間的可利用漏洞的百分比下降了 72%,聯(lián)邦民用機(jī)構(gòu)的攻擊面減少了 79%。

為了進(jìn)一步發(fā)揮 KEV 的作用,CISA 在 2024 年 5 月宣布啟動一項(xiàng)名為“漏洞豐富”(Vulnrichment)的計(jì)劃,旨在為 CVE 記錄添加重要信息,幫助組織改善漏洞治理流程。該項(xiàng)目將為公共 CVE 記錄補(bǔ)充通用平臺枚舉項(xiàng)(CPE)、CVSS、通用弱點(diǎn)枚舉(CWE)和 KEV 數(shù)據(jù)。補(bǔ)充這些信息可以幫助組織優(yōu)先開展漏洞修復(fù)工作、洞察漏洞發(fā)展趨勢,并敦促廠商解決漏洞類別問題。豐富漏洞的特征信息將提高漏洞的標(biāo)注精度,從而有助于提升漏洞治理的效能。

(三)針對漏洞處理效率低,進(jìn)行機(jī)制改革和技術(shù)革新

為了減少當(dāng)前美國漏洞庫面臨的積壓情況,美國政府意圖吸引更多利益攸關(guān)方參與漏洞治理工作。2024 年 3 月,NIST 正式宣布將 NVD 的部分治理工作移交給行業(yè)聯(lián)盟。一方面,聯(lián)盟將為 NVD 的運(yùn)行提供資金支持,以緩解 NIST 因預(yù)算削減而面臨的財(cái)政壓力;另一方面,幫助 NIST 恢復(fù)漏洞收集工作并推動 NVD 的現(xiàn)代化進(jìn)程。此外,拜登政府期望利用下一代人工智能技術(shù)快速識別和修復(fù)關(guān)鍵軟件的漏洞。因此,在 2023 年 8 月,拜登政府宣布啟動為期兩年的人工智能網(wǎng)絡(luò)挑戰(zhàn)賽(AI Cyber Challenge,AIxCC),由 DARPA 牽頭。該競賽旨在利用人工智能技術(shù)快速識別和修復(fù)關(guān)鍵軟件漏洞,以保障美國關(guān)鍵軟件的安全。

四、對我國的啟示

美國漏洞治理所面臨的挑戰(zhàn)也是我國加強(qiáng)漏洞治理需要思考的問題。同時,參考和借鑒美國所采取的改進(jìn)舉措,對我國強(qiáng)化漏洞治理體系,提高能力具有一定的參考作用。

一是高度重視漏洞的重要地位,進(jìn)一步發(fā)揮國家級漏洞庫的基礎(chǔ)性作用。隨著漏洞作為戰(zhàn)略資源的重要性日益凸顯,美國更加重視漏洞在網(wǎng)絡(luò)安全中的基礎(chǔ)性作用。2024 年 4 月,來自 Google、OpenSSF 等組織的 50 名網(wǎng)絡(luò)安全專業(yè)人士組成的團(tuán)體簽署了一封公開信,并發(fā)送給美國商務(wù)部長吉娜·雷蒙多(Gina Raimondo),敦促國會對國家漏洞持續(xù)存在的問題進(jìn)行調(diào)查,建議國會將國家級漏洞庫視為關(guān)鍵基礎(chǔ)設(shè)施和基本服務(wù),提供更多資金和國家資源保障。國家級漏洞庫是國家網(wǎng)絡(luò)安全能力的重要支柱,我國應(yīng)進(jìn)一步建立健全漏洞管理的政策法規(guī),統(tǒng)籌不同國家級漏洞庫的建設(shè),形成合力,提升我國漏洞治理的基礎(chǔ)實(shí)力。

二是提升漏洞治理能力,加強(qiáng)對“人工智能+漏洞”的研究與運(yùn)用。充分利用新一代人工智能技術(shù)賦能漏洞治理能力,將人工智能技術(shù)引入漏洞治理的全流程,形成智能發(fā)現(xiàn)、報(bào)告、披露,提升漏洞治理效力。

三是加強(qiáng)產(chǎn)業(yè)界與行業(yè)主管部門的溝通協(xié)調(diào),開展協(xié)同治理。在當(dāng)前日益嚴(yán)峻的網(wǎng)絡(luò)安全形勢下,必須樹立漏洞協(xié)同治理的理念,特別是加強(qiáng)產(chǎn)業(yè)界與行業(yè)主管部門的溝通與協(xié)調(diào)。一方面,產(chǎn)業(yè)界要充分發(fā)揮其技術(shù)優(yōu)勢,及時報(bào)告漏洞信息,協(xié)助行業(yè)主管部門及時分析漏洞風(fēng)險(xiǎn),以提升我國漏洞治理的精度。另一方面,行業(yè)主管部門要積極引導(dǎo)產(chǎn)業(yè)界參與,推動我國漏洞治理體系和能力的現(xiàn)代化發(fā)展,培育健康的產(chǎn)業(yè)生態(tài)環(huán)境。

(本文刊登于《中國信息安全》雜志2024年第5期)

來源:中國信息安全

- 周鴻祎領(lǐng)銜!百所高校+企業(yè)組團(tuán)亮相ISC.AI 2025“紅衣課堂”

- 港科大發(fā)布大模型越獄攻擊評估基準(zhǔn),覆蓋6大類別37種方法

- 引領(lǐng)智能運(yùn)維!全新FortiAIOps 3.0重新定義IT運(yùn)營

- MirageFlow:一種針對Tor的新型帶寬膨脹攻擊

- 英偉達(dá)約談事件的制度邏輯與趨勢展望

- 國家互聯(lián)網(wǎng)信息辦公室發(fā)布《國家信息化發(fā)展報(bào)告(2024年)》

- 火狐中國終止運(yùn)營:辦公地?zé)o人,用戶賬號數(shù)據(jù)面臨清空

- 25年一直未變!網(wǎng)絡(luò)安全永恒的“十大法則”

- 關(guān)于征集數(shù)據(jù)安全評估標(biāo)準(zhǔn)化應(yīng)用實(shí)踐案例的通知

- ISC.AI 2025主題前瞻:ALL IN AGENT,全面擁抱智能體時代!