蘋(píng)果WiFi定位系統(tǒng)漏洞可監(jiān)控全球數(shù)億設(shè)備

責(zé)編:gltian |2024-05-27 13:42:05近日,美國(guó)馬里蘭大學(xué)的安全研究人員發(fā)表論文披露蘋(píng)果設(shè)備的Wi-Fi定位系統(tǒng)(WPS)存在安全設(shè)計(jì)缺陷,可用于大規(guī)模監(jiān)控全球用戶(hù)(不使用蘋(píng)果設(shè)備的人也會(huì)被監(jiān)控),從而導(dǎo)致全球性隱私危機(jī)。

研究者還在俄烏戰(zhàn)場(chǎng)和以色列哈馬斯加沙沖突地帶實(shí)際驗(yàn)證了該漏洞的有效性和危險(xiǎn)性。

比GPS更可怕的WPS定位:可監(jiān)控全球數(shù)億臺(tái)設(shè)備

隨著人們對(duì)位置服務(wù)的需求日益增加,移動(dòng)設(shè)備也更依賴(lài)于頻繁且精準(zhǔn)的地理位置信息。這些服務(wù)包括地圖導(dǎo)航、廣告推送、游戲定位以及丟失或被盜設(shè)備追蹤(例如蘋(píng)果的“查找我的設(shè)備”功能)。然而,由于耗電量過(guò)高,GPS并不能滿(mǎn)足如此頻繁的定位需求。

為解決這一難題,蘋(píng)果和谷歌等科技巨頭推出了基于Wi-Fi的定位系統(tǒng)(WPS)。該系統(tǒng)允許移動(dòng)設(shè)備通過(guò)查詢(xún)服務(wù)器上的Wi-Fi接入點(diǎn)信息來(lái)獲取自身位置。簡(jiǎn)單來(lái)說(shuō),使用過(guò)GPS定位的移動(dòng)設(shè)備會(huì)定期向WPS上報(bào)所觀察到的Wi-Fi接入點(diǎn)的MAC地址(即BSSID)及其對(duì)應(yīng)的GPS坐標(biāo)。WPS服務(wù)器會(huì)存儲(chǔ)這些上報(bào)的BSSID位置信息。

之后,其他不使用GPS的移動(dòng)設(shè)備也可以通過(guò)查詢(xún)WPS服務(wù)獲取位置信息。設(shè)備查詢(xún)涉及發(fā)送附近BSSID及其信號(hào)強(qiáng)度的列表到WPS。

總之,WPS為客戶(hù)端設(shè)備提供了一種比全球定位系統(tǒng)(GPS)更節(jié)能的定位方式。對(duì)于移動(dòng)設(shè)備,WPS的耗電量也顯著低于GPS。蘋(píng)果是幾家運(yùn)營(yíng)WPS的大型科技公司之一,其他公司還包括谷歌、Skyhook等。

由于常用的WPS系統(tǒng)(尤其是蘋(píng)果和谷歌的系統(tǒng))都是公開(kāi)可訪問(wèn)的,并且不會(huì)要求查詢(xún)數(shù)據(jù)庫(kù)的設(shè)備證明其確實(shí)能看到所聲稱(chēng)的BSSID。換句話說(shuō),任何人都可以通過(guò)查詢(xún)?nèi)我釳AC地址來(lái)定位跟蹤個(gè)人(如果該地址存在于WPS數(shù)據(jù)庫(kù)中,服務(wù)器就會(huì)返回其位置信息)。

例如,遭受伴侶暴力的人搬到了一個(gè)未公開(kāi)的地址,他們的前伴侶可以通過(guò)BSSID定期查詢(xún)WPS,直到受害者的Wi-Fi接入點(diǎn)(或旅行調(diào)制解調(diào)器、啟用Wi-Fi的電視等)的位置出現(xiàn),從而泄露受害者的位置信息。

通常來(lái)說(shuō),這種基于BSSID查詢(xún)的WPS定位需要攻擊者事先了解目標(biāo)信息(例如MAC地址),并且攻擊對(duì)象僅限單個(gè)目標(biāo)。

近日,在題為《通過(guò)Wi-Fi定位系統(tǒng)監(jiān)視大眾》的論文中,美國(guó)馬里蘭大學(xué)博士生ErikRye和副教授DaveLevin介紹了一種全新的蘋(píng)果WPS查詢(xún)方法,可被濫用于大規(guī)模監(jiān)視,甚至不使用蘋(píng)果手機(jī)(以及Mac電腦和iPad等蘋(píng)果設(shè)備)的人也可被監(jiān)控。

這種全新的WPS查詢(xún)方法能夠監(jiān)控全球范圍內(nèi)的設(shè)備,并可以詳盡地跟蹤設(shè)備進(jìn)入和離開(kāi)目標(biāo)地理區(qū)域。研究者對(duì)蘋(píng)果WPS提供的數(shù)據(jù)進(jìn)行了系統(tǒng)的實(shí)證評(píng)估,發(fā)現(xiàn)這些數(shù)據(jù)涵蓋了數(shù)億臺(tái)設(shè)備,并且允許我們監(jiān)控Wi-Fi接入點(diǎn)和其他設(shè)備的移動(dòng)情況。

蘋(píng)果的WPS最危險(xiǎn)

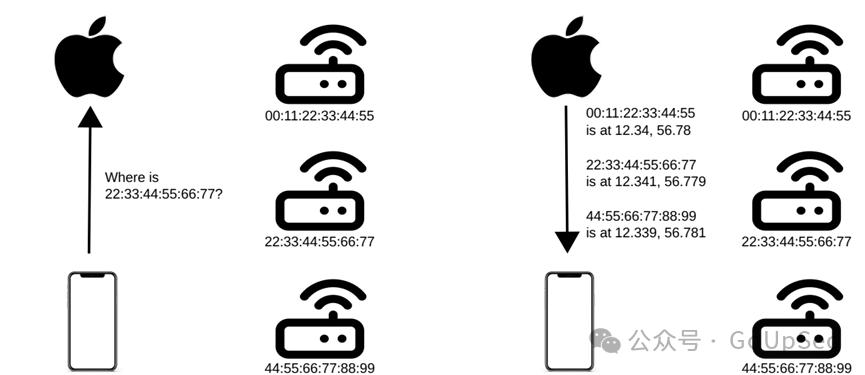

根據(jù)論文描述,WPS一般以?xún)煞N方式之一作出響應(yīng)。

WPS定位主要又兩種工作方式:要么計(jì)算客戶(hù)端位置并返回這些坐標(biāo),要么返回提交的BSSID的地理位置(與AP硬件相關(guān)聯(lián)),并讓客戶(hù)端進(jìn)行計(jì)算以確定其位置。谷歌的WPS采用前者,而蘋(píng)果的WPS采用后者。

研究人員指出,谷歌和蘋(píng)果的WPS系統(tǒng)在基本工作原理上有根本區(qū)別,蘋(píng)果的系統(tǒng)由于其開(kāi)放性,為安全研究人員和潛在的攻擊者提供了進(jìn)行這項(xiàng)研究的途徑。

研究人員指出,蘋(píng)果的WPS系統(tǒng)特別“熱情健談”(下圖):

論文指出:“除了客戶(hù)端提交的BSSID的地理位置,蘋(píng)果的API還會(huì)隨機(jī)性地返回多達(dá)數(shù)百個(gè)附近BSSID的地理位置。”

“在蘋(píng)果的WPS版本中,用戶(hù)提交BSSID進(jìn)行地理定位,蘋(píng)果WPS則會(huì)返回其認(rèn)為的BSSID位置,同時(shí)返回的還包括用戶(hù)未請(qǐng)求的多達(dá)400個(gè)附近BSSID的位置。這400個(gè)額外的BSSID對(duì)于安全研究人員/黑客的研究非常重要,因?yàn)樗鼈冊(cè)试S研究人員在短時(shí)間內(nèi)積累大量的地理定位BSSID。此外,蘋(píng)果的WPS服務(wù)接口沒(méi)有設(shè)置認(rèn)證或速率限制,可以免費(fèi)使用。”

相比之下,谷歌的WPS則僅返回計(jì)算出的位置,并且經(jīng)過(guò)認(rèn)證、速率限制和收費(fèi),使得進(jìn)行類(lèi)似攻擊或安全研究變得難以負(fù)擔(dān),因此比蘋(píng)果的WPS要安全得多。

俄烏戰(zhàn)爭(zhēng)和以色列哈馬斯沖突實(shí)戰(zhàn)案例

利用蘋(píng)果WPS系統(tǒng)的設(shè)計(jì)缺陷,Rye和Levin獲取并編譯了一個(gè)包含4.9億個(gè)BSSID的全球數(shù)據(jù)庫(kù),從而可以追蹤全球大量個(gè)人和人群(包括軍事人員)的移動(dòng)。

論文解釋道:“由于蘋(píng)果WPS的精度在幾米范圍內(nèi),這使我們?cè)谠S多情況下能夠識(shí)別出AP所在的個(gè)人家庭或企業(yè)。出于對(duì)用戶(hù)隱私的尊重,我們?cè)诒狙芯恐袑彶榈陌咐胁话赡芄_(kāi)識(shí)別個(gè)人的例子。”

盡管如此,研究人員表示,使用論文中描述的技術(shù)“顯然有可能”確定個(gè)人或他們所屬群體的身份,“可以精確到個(gè)人姓名、軍事單位和基地,甚至是房車(chē)停車(chē)場(chǎng)。”

為了進(jìn)一步展示利用WPS進(jìn)行開(kāi)源情報(bào)(OSINT)潛在的攻擊手法,研究者分享了幾個(gè)重點(diǎn)案例研究,包括:

- 俄烏戰(zhàn)爭(zhēng):研究者首先利用蘋(píng)果的WPS分析了進(jìn)出烏克蘭和俄羅斯的設(shè)備移動(dòng)情況,從而獲得了有關(guān)正在進(jìn)行的戰(zhàn)爭(zhēng)的一些見(jiàn)解(這些見(jiàn)解尚未公開(kāi))。研究者發(fā)現(xiàn)疑似軍用人員將個(gè)人設(shè)備帶入戰(zhàn)區(qū),暴露了預(yù)部署地點(diǎn)和軍事陣地。研究結(jié)果還顯示了一些離開(kāi)烏克蘭并前往世界各地的人員信息,這驗(yàn)證了有關(guān)烏克蘭難民重新安置地點(diǎn)的公開(kāi)報(bào)道。

- 以色列-哈馬斯加沙戰(zhàn)爭(zhēng):研究者使用蘋(píng)果的WPS追蹤加沙地帶居民的離境和遷徙情況,以及整個(gè)加沙地帶設(shè)備的消失情況。該案例研究表明,研究者可以利用蘋(píng)果的WPS數(shù)據(jù)跟蹤大規(guī)模停電和設(shè)備丟失事件。更糟糕的是,被追蹤設(shè)備的用戶(hù)從未選擇加入蘋(píng)果的WPS,在研究者進(jìn)行這項(xiàng)研究時(shí)也沒(méi)有退出機(jī)制。僅僅處于蘋(píng)果設(shè)備的Wi-Fi范圍內(nèi),就可能導(dǎo)致設(shè)備的位置和移動(dòng)信息被廣泛公開(kāi)。事實(shí)上,研究者在蘋(píng)果的WPS中識(shí)別了來(lái)自1萬(wàn)多家不同廠商的設(shè)備。

防御措施:IEEE不作為,馬斯克遭到表?yè)P(yáng)

研究團(tuán)隊(duì)已將發(fā)現(xiàn)報(bào)告給蘋(píng)果、Starlink和GL.iNet,并建議通過(guò)在AP的WiFi網(wǎng)絡(luò)名稱(chēng)中添加“_nomap”字符串來(lái)防止BSSID進(jìn)入WPS數(shù)據(jù)庫(kù)。蘋(píng)果已在其隱私和位置服務(wù)幫助頁(yè)面中增加了對(duì)“_nomap”的支持,而谷歌和WiGLE則早在2016年就已支持這一措施。

此外,研究人員建議實(shí)施BSSID隨機(jī)化,以防止通過(guò)WPS追蹤。這一措施得到了SpaceX產(chǎn)品安全團(tuán)隊(duì)的迅速響應(yīng),他們?cè)谒蠸tarlink設(shè)備中加快了BSSID隨機(jī)化的實(shí)施步伐。然而,GL-iNet對(duì)這一建議的反應(yīng)不積極,表示暫無(wú)計(jì)劃部署該防御措施。

盡管目前業(yè)界尚未意識(shí)到將BSSID隨機(jī)化納入WiFi標(biāo)準(zhǔn)工作的重要性和緊迫性,研究人員希望這項(xiàng)研究能引起IEEE技術(shù)專(zhuān)家的重視,推動(dòng)這一問(wèn)題的解決,就像過(guò)去推動(dòng)MAC地址隨機(jī)化那樣。

Rye指出:“BSSID隨機(jī)化是防止通過(guò)WPS追蹤的最有效的防御措施,因?yàn)槊看卧O(shè)備啟動(dòng)(或移動(dòng)位置)時(shí)生成一個(gè)隨機(jī)標(biāo)識(shí)符,將使其在WPS中看上去像是一個(gè)完全不同的設(shè)備。”

Rye還稱(chēng)贊了SpaceX的產(chǎn)品安全團(tuán)隊(duì)迅速解決這一問(wèn)題并在其產(chǎn)品中實(shí)施BSSID隨機(jī)化的舉措。

Rye透露:“在我們的研究期間,一些廠商的產(chǎn)品已經(jīng)開(kāi)始實(shí)施BSSID隨機(jī)化,但星鏈對(duì)安全的重視程度顯然更高;與研究者交流后,星鏈加快了在所有星鏈設(shè)備上實(shí)施的步伐。值得注意的是,這一漏洞并非由SpaceX引起(他們無(wú)法控制蘋(píng)果或谷歌的行為),但他們?nèi)匀患皶r(shí)且正確地解決了這一問(wèn)題。”

研究人員還通知了旅行路由器制造商GL-iNet,但該公司反應(yīng)不積極。Rye表示:“他們承認(rèn)了研究者的擔(dān)憂以及隨機(jī)化BSSID的解決方案,但告訴我們他們沒(méi)有計(jì)劃部署該防御措施。”

Rye計(jì)劃在8月的黑帽大會(huì)上展示這篇論文。

論文鏈接:

https://www.cs.umd.edu/~dml/papers/wifi-surveillance-sp24.pdf

來(lái)源:GoUpSec

- 周鴻祎領(lǐng)銜!百所高校+企業(yè)組團(tuán)亮相ISC.AI 2025“紅衣課堂”

- 港科大發(fā)布大模型越獄攻擊評(píng)估基準(zhǔn),覆蓋6大類(lèi)別37種方法

- 引領(lǐng)智能運(yùn)維!全新FortiAIOps 3.0重新定義IT運(yùn)營(yíng)

- MirageFlow:一種針對(duì)Tor的新型帶寬膨脹攻擊

- 英偉達(dá)約談事件的制度邏輯與趨勢(shì)展望

- 國(guó)家互聯(lián)網(wǎng)信息辦公室發(fā)布《國(guó)家信息化發(fā)展報(bào)告(2024年)》

- 火狐中國(guó)終止運(yùn)營(yíng):辦公地?zé)o人,用戶(hù)賬號(hào)數(shù)據(jù)面臨清空

- 25年一直未變!網(wǎng)絡(luò)安全永恒的“十大法則”

- 關(guān)于征集數(shù)據(jù)安全評(píng)估標(biāo)準(zhǔn)化應(yīng)用實(shí)踐案例的通知

- ISC.AI 2025主題前瞻:ALL IN AGENT,全面擁抱智能體時(shí)代!