國(guó)內(nèi)某綜合安防管理平臺(tái)勒索事件分析

責(zé)編:gltian |2023-11-22 13:51:51事件概述

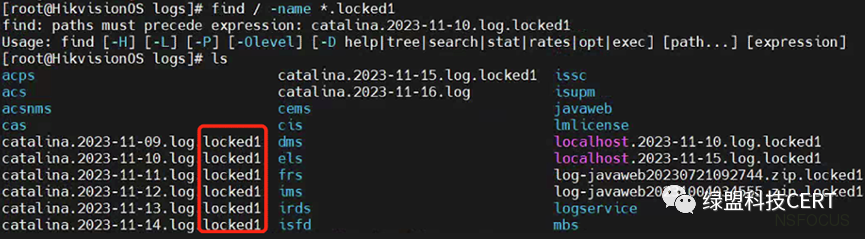

近日,綠盟科技CERT監(jiān)測(cè)并處置了多起針對(duì)海康威視綜合安防管理平臺(tái)的勒索攻擊事件,攻擊者利用文件上傳漏洞上傳Webshell獲取系統(tǒng)權(quán)限,并執(zhí)行勒索病毒對(duì)文件進(jìn)行加密,加密文件后綴為locked1,同時(shí)生成勒索信息文件README2.html。

根據(jù)加密后綴、勒索郵箱等信息,這些勒索事件均可關(guān)聯(lián)到TellYouThePass勒索家族,該勒索病毒目前尚無(wú)公開(kāi)的解密方案。

經(jīng)分析驗(yàn)證,此次勒索事件涉及的漏洞為歷史已知漏洞,且相關(guān)漏洞利用代碼已在互聯(lián)網(wǎng)公開(kāi)。通過(guò)網(wǎng)絡(luò)空間測(cè)繪平臺(tái)數(shù)據(jù)判斷,目前暴露在互聯(lián)網(wǎng)的海康威視綜合安防管理平臺(tái)有7000余個(gè)。

2病毒概述

locked1病毒是TellYouThePass勒索家族變種之一,根據(jù)前期處置的多起勒索案例進(jìn)行分析,該家族主要通過(guò)已公開(kāi)的Nday或未公開(kāi)的0day漏洞進(jìn)行大規(guī)模的無(wú)差別攻擊,且習(xí)慣利用流行的國(guó)產(chǎn)辦公、財(cái)務(wù)類(lèi)軟件漏洞進(jìn)行攻擊。

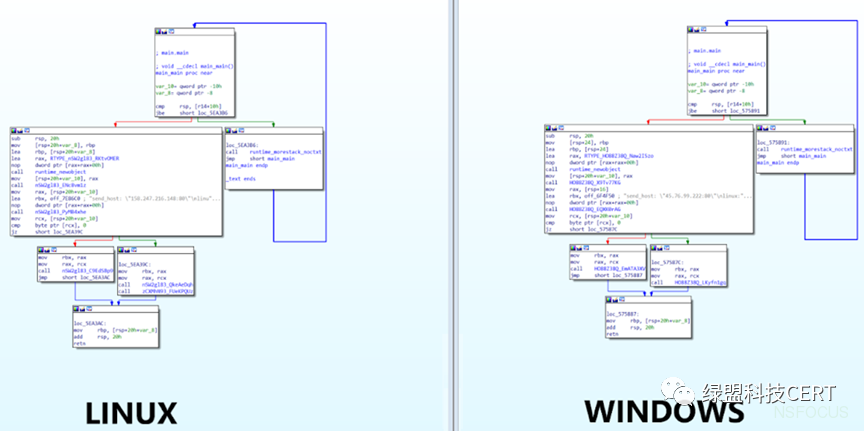

此外,TellYouThePass是一個(gè)使用Golang語(yǔ)言編寫(xiě)的跨平臺(tái)勒索病毒,可支持對(duì)Windows及Linux系統(tǒng)文件進(jìn)行加密,由于使用了RSA非對(duì)稱(chēng)加密算法,目前尚無(wú)公開(kāi)的解密密鑰或解密方案。

3漏洞概述

海康威視綜合安防管理平臺(tái)是一套“集成化”、“智能化”的平臺(tái),通過(guò)接入視頻監(jiān)控、一卡通、停車(chē)場(chǎng)、報(bào)警檢測(cè)等系統(tǒng)的設(shè)備,獲取邊緣節(jié)點(diǎn)數(shù)據(jù),實(shí)現(xiàn)安防信息化集成與聯(lián)動(dòng)。

此次勒索事件涉及的漏洞為文件上傳漏洞,該漏洞由于上傳文件接口存在校驗(yàn)缺陷,導(dǎo)致攻擊者可通過(guò)上傳文件獲取Webshell權(quán)限,并實(shí)現(xiàn)任意命令執(zhí)行。

該上傳漏洞為歷史已知漏洞,受影響的平臺(tái)及對(duì)應(yīng)版本包括:iVMS-8700 V2.0.0 – V2.9.2、iSecure Center V1.0.0 – V1.7.0,海康威視已于2023年6月發(fā)布安全通告并提供了修復(fù)方案,參考鏈接如下:

https://www.hikvision.com/cn/support/CybersecurityCenter/SecurityNotices/2023-03/

除上述文件上傳漏洞外,該平臺(tái)歷史上還存在多個(gè)高危漏洞,且相關(guān)漏洞利用代碼均已在互聯(lián)網(wǎng)上公開(kāi)。

4事件時(shí)間線(xiàn)

2023-06-21 海康威視發(fā)布綜合安防管理平臺(tái)產(chǎn)品漏洞通告。

2023-07-30 互聯(lián)網(wǎng)上出現(xiàn)相關(guān)漏洞的技術(shù)分析文章。

2023-08-09 相關(guān)漏洞利用代碼公開(kāi),攻擊者開(kāi)始在全網(wǎng)探測(cè)。

2023-11-15 TellYouThePass勒索家族利用文件上傳漏洞,進(jìn)行批量攻擊。

5攻擊排查

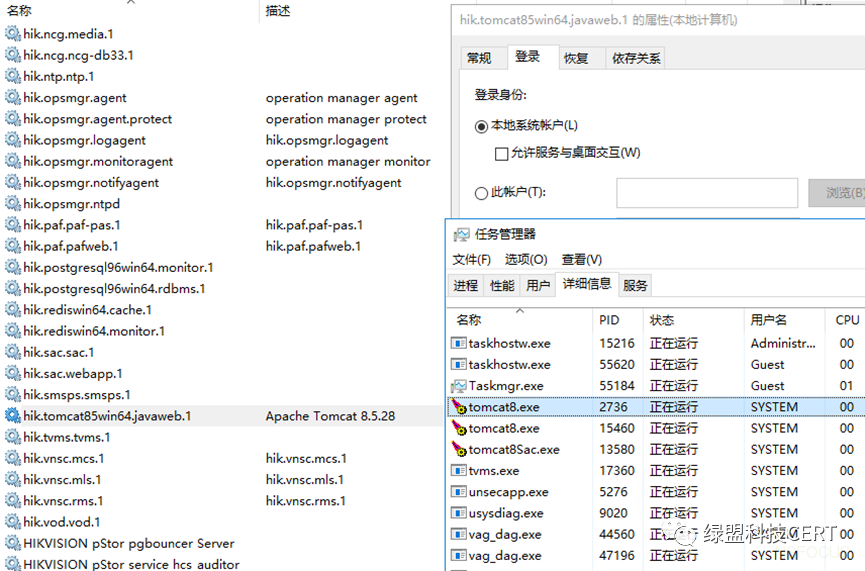

通過(guò)工具或命令行方式,排查綜合安防管理平臺(tái)相關(guān)web目錄下是否存在異常jsp或jspx腳本文件, windows平臺(tái)web目錄路徑如:D:\\\\hikvision\\\\web\\\\opsMgrCenter\\\\bin\\\\tomcat\\\\apache-tomcat\\\\webapps\\\\clusterMgr

Linux平臺(tái)web目錄路徑如:/opt/hikvision/web/components/tomcat85linux64.1/webapps/els/static

由于該平臺(tái)默認(rèn)并未啟用web訪(fǎng)問(wèn)日志,導(dǎo)致無(wú)法通過(guò)日志對(duì)攻擊行為進(jìn)行分析,如存在第三方的日志平臺(tái),可檢索相關(guān)上傳接口是否存在異常請(qǐng)求,如:/center/api/files;.js、/center/api/files;.html、/center/api/files;.png等。

此外,通過(guò)平臺(tái)報(bào)錯(cuò)日志@bic.center.error.log,可排查是否存在漏洞利用痕跡,windows平臺(tái)日志文件路徑如:D:/hikvision/web/opsMgrCenter/logs/opsmgr_center。

6攻擊IOC

| 攻擊IOC |

| 18.163.86.145 |

| 107.172.3.18 |

| 175.11.217.77 |

| 103.150.10.15 |

| 103.150.10.22 |

| 202.79.174.131 |

| 222.95.252.26 |

| 154.8.156.199 |

| 119.188.125.43 |

| 192.210.241.111 |

| 124.220.206.244 |

| 36.143.65.233 |

| 106.75.130.209 |

| 8.217.28.154 |

| service@helloworldtom.online |

7防護(hù)建議

1、梳理內(nèi)網(wǎng)及互聯(lián)網(wǎng)邊界,檢查是否存在海康威視綜合安防管理平臺(tái),并根據(jù)上述官方漏洞通告,及時(shí)更新平臺(tái)版本。

2、對(duì)綜合安防管理平臺(tái)進(jìn)行必要的安全加固,包括降權(quán)平臺(tái)運(yùn)行賬戶(hù),以防止攻擊者利用web漏洞直接獲取主機(jī)控制權(quán)限;啟用web訪(fǎng)問(wèn)日志,以在事后對(duì)漏洞利用及攻擊行為進(jìn)行分析溯源。

3、面對(duì)勒索攻擊,在做好安全防護(hù)的同時(shí),數(shù)據(jù)備份是最行之有效的對(duì)抗方案,可通過(guò)私有云、存儲(chǔ)設(shè)備、網(wǎng)絡(luò)同步等方式,定期對(duì)重要業(yè)務(wù)數(shù)據(jù)進(jìn)行備份并妥善保管。

來(lái)源:綠盟科技CERT

- 國(guó)家互聯(lián)網(wǎng)信息辦公室發(fā)布《國(guó)家信息化發(fā)展報(bào)告(2024年)》

- 火狐中國(guó)終止運(yùn)營(yíng):辦公地?zé)o人,用戶(hù)賬號(hào)數(shù)據(jù)面臨清空

- 25年一直未變!網(wǎng)絡(luò)安全永恒的“十大法則”

- 關(guān)于征集數(shù)據(jù)安全評(píng)估標(biāo)準(zhǔn)化應(yīng)用實(shí)踐案例的通知

- ISC.AI 2025主題前瞻:ALL IN AGENT,全面擁抱智能體時(shí)代!

- 美國(guó)網(wǎng)絡(luò)司令部繼續(xù)投資開(kāi)發(fā)網(wǎng)攻發(fā)起平臺(tái)JCAP

- 關(guān)稅大棒下的地緣政治博弈:APT組織瞄準(zhǔn)中非命運(yùn)共同體

- 權(quán)威認(rèn)證!Fortinet再奪Gartner SASE平臺(tái)魔力象限領(lǐng)導(dǎo)者

- 供應(yīng)商失職致嚴(yán)重網(wǎng)絡(luò)攻擊,客戶(hù)起訴索賠27億元

- 《移動(dòng)互聯(lián)網(wǎng)應(yīng)用程序(APP)風(fēng)險(xiǎn)分類(lèi)分級(jí)指南2025年》筑起網(wǎng)絡(luò)安全防線(xiàn)