卡巴斯基披露定向攻擊氣隙隔離ICS系統(tǒng)的復(fù)雜惡意軟件

責(zé)編:gltian |2023-08-01 17:25:09卡巴斯基ICS CERT于7月31日分享了更多研究成果,披露了繼第一階段植入后用于東歐網(wǎng)絡(luò)攻擊中遠(yuǎn)程訪問和數(shù)據(jù)收集的第二階段惡意軟件。這種先進(jìn)的工具從氣隙隔離系統(tǒng)中提取數(shù)據(jù),為收集和傳輸所收集數(shù)據(jù)的第三階段網(wǎng)絡(luò)工具的開發(fā)奠定基礎(chǔ)。該研究確定了攻擊第二階段的兩種特定類型的植入惡意軟件,從受感染的系統(tǒng)中提取數(shù)據(jù)。其中,第一種類型的植入程序旨在從本地計(jì)算機(jī)竊取數(shù)據(jù),并在下一階段植入程序的幫助下將其發(fā)送到Dropbox。第二種植入工具似乎是復(fù)雜的模塊化惡意軟件,旨在分析可移動(dòng)驅(qū)動(dòng)器并用蠕蟲病毒污染它們,以從東歐工業(yè)組織的孤立或氣隙網(wǎng)絡(luò)中竊取數(shù)據(jù)。

卡巴斯基ICS-CERT 的研究人員一直在調(diào)查針對(duì)東歐ICS和關(guān)鍵基礎(chǔ)設(shè)施的網(wǎng)絡(luò)攻擊,終于發(fā)現(xiàn)了一種新穎的第二階段惡意軟件,該惡意軟件可以繞過氣隙系統(tǒng)提供的典型數(shù)據(jù)安全機(jī)制。研究團(tuán)隊(duì)表示,威脅行為者試圖在目標(biāo)網(wǎng)絡(luò)上建立永久存在,以進(jìn)行數(shù)據(jù)泄露。

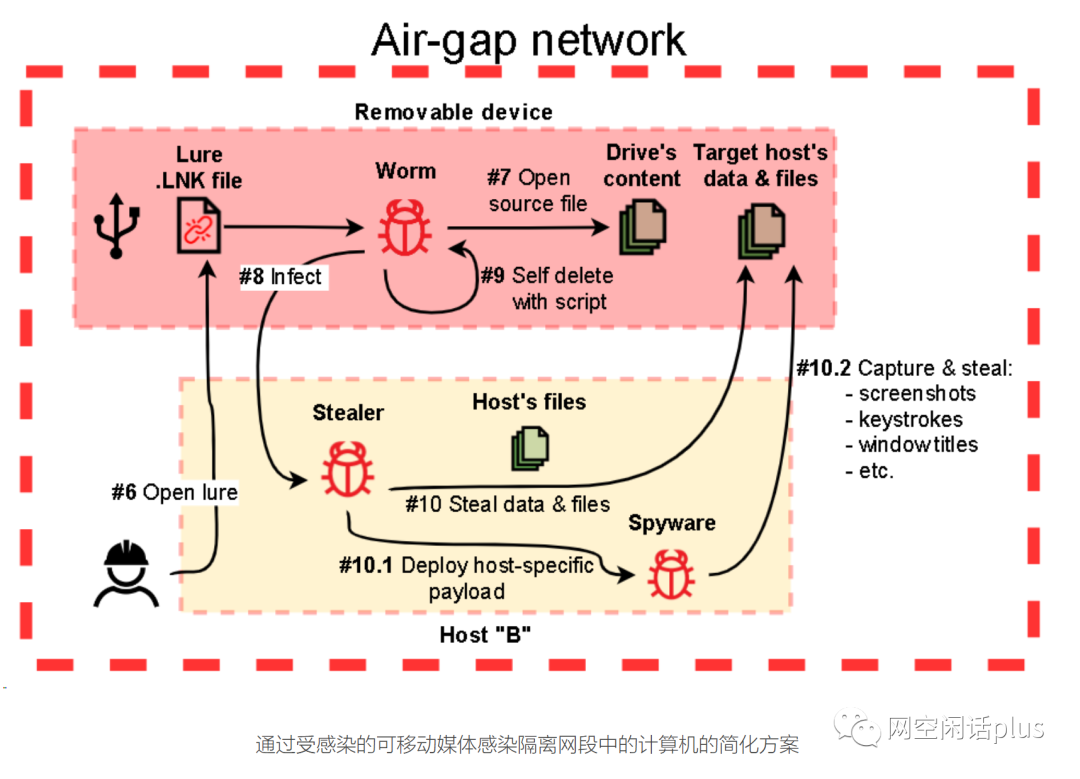

首先,攻擊者使用已知的遠(yuǎn)程訪問和數(shù)據(jù)收集工具在ICS網(wǎng)絡(luò)中獲得初步立足點(diǎn) 。然后,他們針對(duì)氣隙隔離ICS網(wǎng)絡(luò)部署“復(fù)雜”的模塊化惡意軟件,該惡意軟件通過蠕蟲病毒污染可移動(dòng)存儲(chǔ)驅(qū)動(dòng)器,從而竊取目標(biāo)數(shù)據(jù)。從那時(shí)起,他們距離將被盜數(shù)據(jù)傳輸?shù)礁綦x環(huán)境之外僅一步之遙。

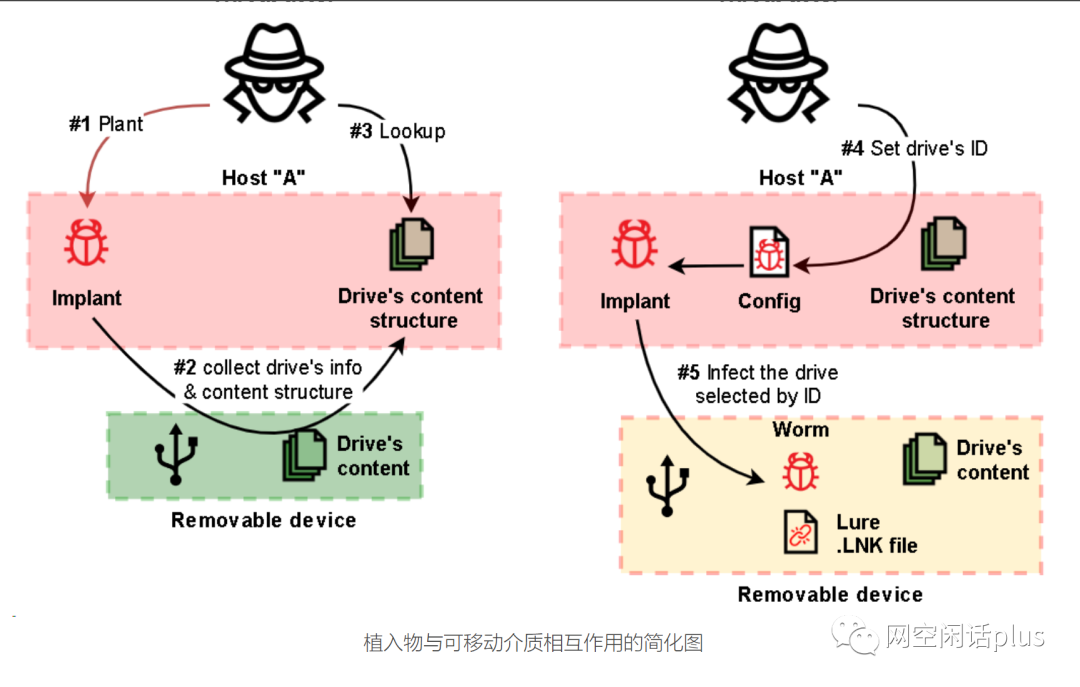

報(bào)告指出,該惡意軟件的設(shè)計(jì)目的是通過感染可移動(dòng)驅(qū)動(dòng)器來從氣隙系統(tǒng)中竊取數(shù)據(jù),這個(gè)專用惡意軟件至少由三個(gè)模塊組成,每個(gè)模塊負(fù)責(zé)不同的任務(wù),例如分析和處理可移動(dòng)驅(qū)動(dòng)器、捕獲屏幕截圖以及在其上植入第二步惡意軟件,監(jiān)測(cè)新連接的驅(qū)動(dòng)器。

卡巴斯基團(tuán)隊(duì)補(bǔ)充說,該團(tuán)隊(duì)還發(fā)現(xiàn)了攻擊中使用的另一個(gè)第二階段植入程序,也就是前面說的第一種工具。該植入程序?qū)⒏`取的數(shù)據(jù)從本地計(jì)算機(jī)發(fā)送到Dropbox。

研究人員解釋說,網(wǎng)絡(luò)攻擊者能夠通過將加密的有效負(fù)載隱藏在自己的二進(jìn)制文件中并使用DLL劫持將惡意軟件嵌入到授權(quán)應(yīng)用程序的內(nèi)存中來逃避檢測(cè)。從氣隙網(wǎng)絡(luò)中竊取數(shù)據(jù)是許多APT和有針對(duì)性的網(wǎng)絡(luò)間諜活動(dòng)的常見做法。而且,盡管存在多種滲透方法,但在大多數(shù)情況下,威脅行為者會(huì)根據(jù)感染可移動(dòng)介質(zhì)來選擇TTP。

卡巴斯基ICS CERT高級(jí)安全研究員基里爾·克魯格洛夫 (Kirill Kruglov) 在談到新發(fā)現(xiàn)時(shí)表示:“威脅行為者故意通過加密有效負(fù)載、內(nèi)存注入和DLL劫持來混淆他們的行為,這凸顯了他們策略的復(fù)雜性。”

完成完整數(shù)據(jù)泄露/竊取所需的網(wǎng)絡(luò)攻擊鏈的最后一部分是將被盜數(shù)據(jù)上傳到命令和控制服務(wù)器(C2)的第三種工具。克魯格洛夫補(bǔ)充說,卡巴斯基團(tuán)隊(duì)將繼續(xù)調(diào)查。

卡巴研究團(tuán)隊(duì)最后給出如下五點(diǎn)建議,以改善和提高OT環(huán)境的網(wǎng)絡(luò)安全。

參考資源

1、https://www.darkreading.com/ics-ot/air-gapped-ics-systems-targeted-sophisticated-malware

2、https://industrialcyber.co/reports/kaspersky-details-common-industrial-ttps-focuses-on-implants-for-gathering-data/

3、https://ics-cert.kaspersky.com/publications/reports/2023/07/31/common-ttps-of-attacks-against-industrial-organizations-implants-for-gathering-data/

來源:網(wǎng)空閑話plus

- 周鴻祎領(lǐng)銜!百所高校+企業(yè)組團(tuán)亮相ISC.AI 2025“紅衣課堂”

- 港科大發(fā)布大模型越獄攻擊評(píng)估基準(zhǔn),覆蓋6大類別37種方法

- 引領(lǐng)智能運(yùn)維!全新FortiAIOps 3.0重新定義IT運(yùn)營(yíng)

- MirageFlow:一種針對(duì)Tor的新型帶寬膨脹攻擊

- 英偉達(dá)約談事件的制度邏輯與趨勢(shì)展望

- 國(guó)家互聯(lián)網(wǎng)信息辦公室發(fā)布《國(guó)家信息化發(fā)展報(bào)告(2024年)》

- 火狐中國(guó)終止運(yùn)營(yíng):辦公地?zé)o人,用戶賬號(hào)數(shù)據(jù)面臨清空

- 25年一直未變!網(wǎng)絡(luò)安全永恒的“十大法則”

- 關(guān)于征集數(shù)據(jù)安全評(píng)估標(biāo)準(zhǔn)化應(yīng)用實(shí)踐案例的通知

- ISC.AI 2025主題前瞻:ALL IN AGENT,全面擁抱智能體時(shí)代!