物聯(lián)網(wǎng)惡意軟件Zerobot快速升級(jí):新增暴力破解和DDoS攻擊

責(zé)編:gltian |2022-12-23 14:23:20微軟安全分析師近日發(fā)文表示,最近發(fā)現(xiàn)的一個(gè)通過(guò)物聯(lián)網(wǎng)(IoT)漏洞實(shí)施網(wǎng)絡(luò)攻擊的僵尸網(wǎng)絡(luò)增加了暴力破解和分布式拒絕服務(wù)(DDoS)攻擊向量,以及將新漏洞武器化以豐富強(qiáng)大其武器庫(kù)。

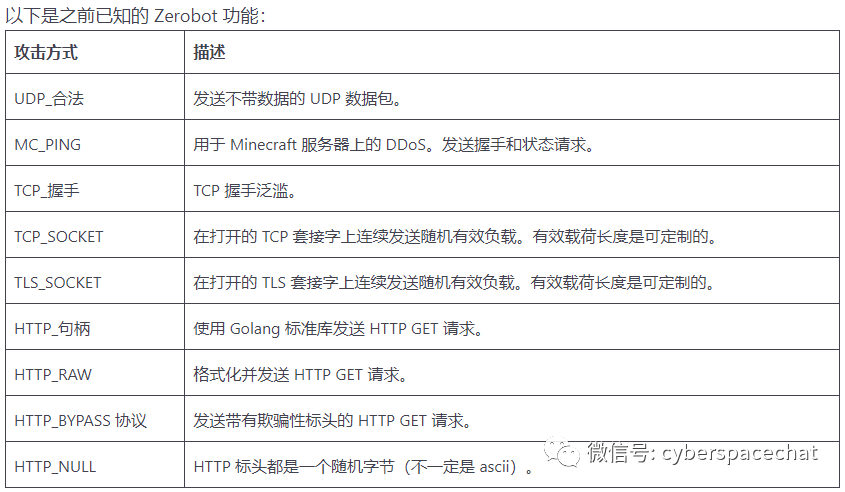

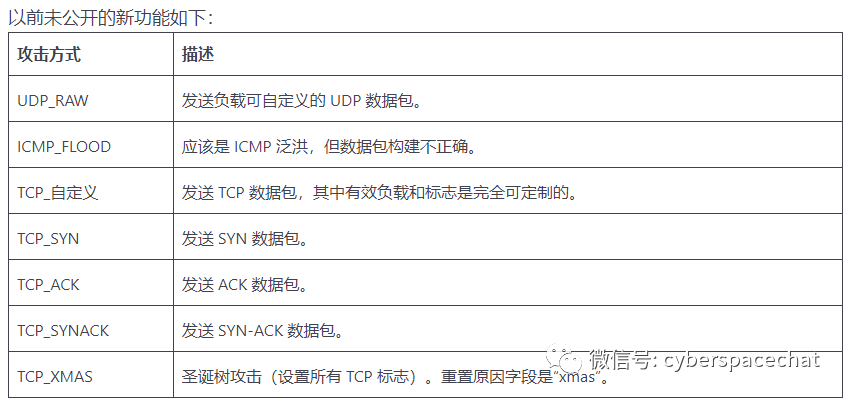

據(jù)微軟安全威脅情報(bào)中心(MSTIC)稱,Zerobot是Fortinet研究人員本月早些時(shí)候首次發(fā)現(xiàn)的惡意軟件,隨著威脅的不斷發(fā)展,該惡意軟件的更新迭代為更高級(jí)的攻擊鋪平了道路。MSTIC在12月21日的博客文章中透露,威脅參與者已將Zerobot更新到1.1版,現(xiàn)在可以通過(guò)DDoS攻擊資源并使其無(wú)法訪問(wèn),從而擴(kuò)大了攻擊和進(jìn)一步實(shí)施危害的可能性。研究人員表示,成功的DDoS攻擊可能會(huì)被威脅行為者用來(lái)勒索贖金、分散其他惡意活動(dòng)的注意力或破壞運(yùn)營(yíng)。幾乎在每一次攻擊中,目標(biāo)端口都是可定制的,購(gòu)買(mǎi)該惡意軟件的威脅行為者可以根據(jù)他們的目標(biāo)實(shí)施定制化攻擊。

Zerobot是什么?

Zerobot是一種基于Go的僵尸網(wǎng)絡(luò),主要通過(guò)物聯(lián)網(wǎng)和Web應(yīng)用程序漏洞傳播,是不斷演變的威脅的一個(gè)例子,運(yùn)營(yíng)者不斷向惡意軟件添加新的攻擊和功能。

Zerobot影響各種設(shè)備,包括防火墻設(shè)備、路由器和攝像頭,將受感染的設(shè)備添加到分布式拒絕服務(wù)(DDoS)僵尸網(wǎng)絡(luò)中。使用多個(gè)模塊,該惡意軟件可以感染構(gòu)建在不同體系結(jié)構(gòu)和操作系統(tǒng)上的易受攻擊的設(shè)備,找到要感染的其他設(shè)備,實(shí)現(xiàn)持久性并攻擊一系列協(xié)議。Microsoft將此活動(dòng)跟蹤為DEV-1061。

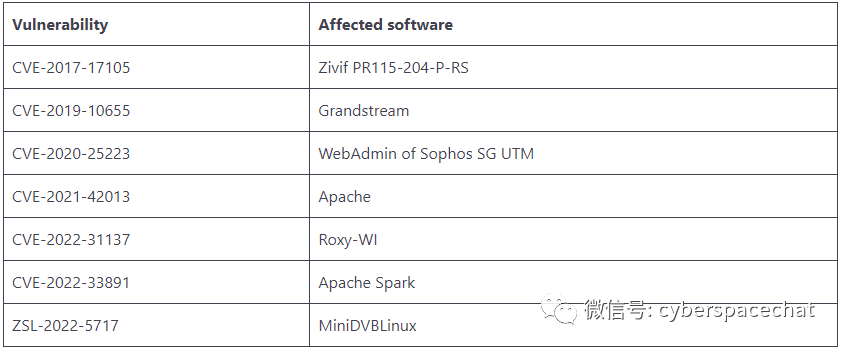

Zerobot的最新發(fā)行版包括其他功能,例如利用Apache和Apache Spark中的漏洞(分別為CVE-2021-42013和CVE-2022-33891),以及新的DDoS攻擊功能。

Microsoft使用DEV-####名稱作為未知、新興或發(fā)展中的威脅活動(dòng)集群的臨時(shí)名稱,允許Microsoft將其作為一組獨(dú)特的信息進(jìn)行跟蹤,直到我們對(duì)威脅的來(lái)源或身份達(dá)到高度信任為止活動(dòng)背后的參與者。一旦滿足定義的標(biāo)準(zhǔn),DEV組就會(huì)轉(zhuǎn)換為指定的威脅行為者。

暴力破解和其他策略

Fortinet研究人員已經(jīng)跟蹤了Zerobot的兩個(gè)先前版本——一個(gè)非常基礎(chǔ),另一個(gè)更高級(jí)。僵尸網(wǎng)絡(luò)的主要攻擊模式最初是針對(duì)各種物聯(lián)網(wǎng)設(shè)備——包括來(lái)自D-Link、華為、RealTek、TOTOLink、Zyxel等的產(chǎn)品——通過(guò)在這些設(shè)備中發(fā)現(xiàn)的缺陷,然后傳播到網(wǎng)絡(luò)上連接的其他資產(chǎn)傳播惡意軟件和發(fā)展僵尸網(wǎng)絡(luò)的方法。

微軟研究人員現(xiàn)在已經(jīng)觀察到僵尸網(wǎng)絡(luò)在對(duì)設(shè)備的攻擊中變得更加激進(jìn),使用新的暴力向量來(lái)破壞安全性較弱的物聯(lián)網(wǎng)設(shè)備,而不是僅僅試圖利用已知的漏洞。

微軟研究人員在博文中寫(xiě)道:“物聯(lián)網(wǎng)設(shè)備通常暴露在互聯(lián)網(wǎng)上,使未打補(bǔ)丁和安全保護(hù)不當(dāng)?shù)脑O(shè)備容易受到威脅行為者的利用。” “Zerobot 能夠通過(guò)使用默認(rèn)或弱憑據(jù)的不安全配置對(duì)易受攻擊的設(shè)備進(jìn)行暴力攻擊來(lái)傳播。”

微軟研究人員稱,該惡意軟件試圖通過(guò)SSH和telnet在端口23和2323上使用物聯(lián)網(wǎng)設(shè)備的八個(gè)常用用戶名和130個(gè)口令的組合來(lái)獲得設(shè)備訪問(wèn)權(quán)限,以傳播到設(shè)備。僅在他們的觀察中,MSTIC團(tuán)隊(duì)就發(fā)現(xiàn)了默認(rèn)端口22和23上的大量SSH和telnet連接嘗試,以及嘗試打開(kāi)端口并通過(guò)端口敲門(mén)在端口80、8080、8888和2323上連接到它們。

Zerobot 1.1除了具備之前版本惡意軟件的功能和攻擊方式外,還增加了DDoS攻擊能力。這些功能允許威脅行為者瞄準(zhǔn)資源并使其無(wú)法訪問(wèn)。威脅行為者可能會(huì)利用成功的 DDoS攻擊來(lái)勒索贖金、分散其他惡意活動(dòng)的注意力或中斷運(yùn)營(yíng)。在幾乎每一次攻擊中,目標(biāo)端口都是可定制的,購(gòu)買(mǎi)惡意軟件的威脅行為者可以根據(jù)他們的目標(biāo)修改攻擊。

擴(kuò)展的安全漏洞利用列表

然而,Zerobot并沒(méi)有放棄其訪問(wèn)設(shè)備的原始方式,甚至還擴(kuò)展了這種做法。在其新版本之前,Zerobot已經(jīng)可以利用各種設(shè)備中的20多個(gè)漏洞,包括路由器、網(wǎng)絡(luò)攝像頭、網(wǎng)絡(luò)附加存儲(chǔ)、防火墻和許多知名制造商的其他產(chǎn)品。

研究人員發(fā)現(xiàn),該僵尸網(wǎng)絡(luò)現(xiàn)已在Apache、Roxy-WI、Grandstream和其他平臺(tái)中發(fā)現(xiàn)了七個(gè)新漏洞利用漏洞。

MSTIC還發(fā)現(xiàn)了新的證據(jù),表明Zerobot通過(guò)破壞具有已知漏洞的設(shè)備進(jìn)行傳播,這些漏洞未包含在惡意軟件二進(jìn)制文件中,例如CVE-2022-30023,Tenda GPON AC1200 路由器中的一個(gè)命令注入漏洞,他們補(bǔ)充說(shuō)。

除了對(duì)設(shè)備進(jìn)行暴力嘗試外,Zerobot還利用了數(shù)十個(gè)漏洞,惡意軟件運(yùn)營(yíng)商在滾動(dòng)的基礎(chǔ)上添加這些漏洞以獲得訪問(wèn)權(quán)限并注入惡意負(fù)載。Zerobot 1.1包含幾個(gè)新漏洞,如下表所示。

Zerobot成功入侵后的行動(dòng)

研究人員還進(jìn)一步觀察了Zerobot在獲得設(shè)備訪問(wèn)權(quán)限后的行為。一方面,它會(huì)立即注入惡意負(fù)載——可能是一個(gè)名為“zero.sh”的通用腳本 ,用于下載并嘗試執(zhí)行機(jī)器人程序,或者是一個(gè)用于下載特定架構(gòu)的Zerobot二進(jìn)制文件的腳本,他們說(shuō)。

研究人員寫(xiě)道:“嘗試下載不同Zerobot二進(jìn)制文件的bash腳本試圖通過(guò)暴力識(shí)別架構(gòu),嘗試下載和執(zhí)行各種架構(gòu)的二進(jìn)制文件,直到成功為止。”

根據(jù)設(shè)備的操作系統(tǒng),惡意軟件具有不同的持久化機(jī)制。惡意軟件操作員使用持久性策略來(lái)獲取和維護(hù)對(duì)設(shè)備的訪問(wèn)。雖然Zerobot 無(wú)法傳播到Windows 機(jī)器,但研究人中已發(fā)現(xiàn)了幾個(gè)可以在Windows上運(yùn)行的樣本。

一旦Zerobot實(shí)現(xiàn)持久化,它就會(huì)掃描暴露在互聯(lián)網(wǎng)上并可能被感染的其他設(shè)備,方法是隨機(jī)生成一個(gè)介于0-255之間的數(shù)字,并掃描所有以此值開(kāi)頭的IP。

微軟研究人員寫(xiě)道:“使用名為new_botnet_selfRepo_isHoneypot的功能,該惡意軟件試圖識(shí)別蜜罐IP地址,網(wǎng)絡(luò)誘餌使用這些地址來(lái)吸引網(wǎng)絡(luò)攻擊并收集有關(guān)威脅和嘗試訪問(wèn)資源的信息。” “此功能包括61個(gè)IP子網(wǎng),防止掃描這些IP。”

Zerobot 1.1使用針對(duì)各種架構(gòu)的腳本,包括ARM64、MIPS 和 x86_64。研究人員還觀察了Windows和Linux設(shè)備上的僵尸網(wǎng)絡(luò)樣本,展示了基于操作系統(tǒng)的不同持久化方法。

如何防范?

Fortinet研究人員已經(jīng)強(qiáng)調(diào)了組織立即更新到受Zerobot影響的任何設(shè)備的最新版本的重要性。根據(jù)Netacea去年發(fā)布的一份報(bào)告,鑒于企業(yè)每年因不必要的僵尸網(wǎng)絡(luò)攻擊損失高達(dá)2.5億美元,危險(xiǎn)是真實(shí)存在的。

為了幫助確定一個(gè)組織是否容易受到攻擊,微軟研究人員在他們的帖子中包含了一份更新的CVE 列表,Zerobot可以利用這些列表。MSTIC團(tuán)隊(duì)還建議組織使用具有跨域可見(jiàn)性和檢測(cè)功能的安全解決方案來(lái)檢測(cè)Zerobot惡意軟件變體和與威脅相關(guān)的惡意行為。

微軟表示,企業(yè)還應(yīng)采用全面的物聯(lián)網(wǎng)安全解決方案,以實(shí)現(xiàn)對(duì)所有物聯(lián)網(wǎng)和運(yùn)營(yíng)技術(shù)(OT)設(shè)備的可見(jiàn)性和監(jiān)控、威脅檢測(cè)和響應(yīng),以及與SIEM/SOAR和擴(kuò)展檢測(cè)和響應(yīng) (XDR) 平臺(tái)的集成。

研究人員表示,作為該策略的一部分,他們應(yīng)通過(guò)將默認(rèn)口令更改為強(qiáng)口令并阻止 SSH進(jìn)行外部訪問(wèn)以及使用包括VPN服務(wù)在內(nèi)的最低權(quán)限訪問(wèn)來(lái)進(jìn)行遠(yuǎn)程訪問(wèn),從而確保設(shè)備的安全配置。

他們說(shuō),避免Zerobot攻擊危害的另一種方法是使用全面的安全解決方案來(lái)強(qiáng)化端點(diǎn),該解決方案管理員工可以使用的應(yīng)用程序并為非托管解決方案提供應(yīng)用程序控制。該解決方案還應(yīng)及時(shí)清理位于組織設(shè)備上的未使用和過(guò)時(shí)的可執(zhí)行文件。

參考資源

1、https://www.microsoft.com/en-us/security/blog/2022/12/21/microsoft-research-uncovers-new-zerobot-capabilities/

2、https://www.darkreading.com/threat-intelligence/zerobot-adds-brute-force-ddos-iot-attack-arsenal

來(lái)源:網(wǎng)空閑話

- 周鴻祎領(lǐng)銜!百所高校+企業(yè)組團(tuán)亮相ISC.AI 2025“紅衣課堂”

- 港科大發(fā)布大模型越獄攻擊評(píng)估基準(zhǔn),覆蓋6大類(lèi)別37種方法

- 引領(lǐng)智能運(yùn)維!全新FortiAIOps 3.0重新定義IT運(yùn)營(yíng)

- MirageFlow:一種針對(duì)Tor的新型帶寬膨脹攻擊

- 英偉達(dá)約談事件的制度邏輯與趨勢(shì)展望

- 國(guó)家互聯(lián)網(wǎng)信息辦公室發(fā)布《國(guó)家信息化發(fā)展報(bào)告(2024年)》

- 火狐中國(guó)終止運(yùn)營(yíng):辦公地?zé)o人,用戶賬號(hào)數(shù)據(jù)面臨清空

- 25年一直未變!網(wǎng)絡(luò)安全永恒的“十大法則”

- 關(guān)于征集數(shù)據(jù)安全評(píng)估標(biāo)準(zhǔn)化應(yīng)用實(shí)踐案例的通知

- ISC.AI 2025主題前瞻:ALL IN AGENT,全面擁抱智能體時(shí)代!