Prometheus 勒索家族分析報告

責編:gltian |2021-07-08 10:31:42一、概述

“災難總是接踵而至,這正是世間的常理”。

對于花樣繁多的病毒木馬家族和層出不窮的網絡安全攻擊事件,微步情報局都將持續追蹤。近日威脅情報團隊 Unit 42 披露了一個新的勒索家族Prometheus,該勒索家族采用當前流行的 RaaS 模式擴大流行范圍,采取數據竊取和數據加密雙重勒索策略迫使受害者繳納贖金。Prometheus 將竊取的數據托管在特定站點,其影響行業涉及能源、金融、農業的多個領域,受害者范圍遍布全球。Prometheus 的勒索贖金采用隱私性更好的門羅幣進行支付,金額從6,000到100,000美金不等,并設置了時間限制,如果一周之內沒有支付,其贖金翻倍,并且勒索數據將會被公開拍賣。截至當前,至少有四家大型企業被迫支付贖金。

盡管 Prometheus 聲稱其與當前最活躍且影響力最大的 REvil 家族相關,該家族近期對全球肉類供應商 JBS 和美國核武器開發合作商 Sol Oriens 進行了勒索攻擊。但經過對樣本進行深入分析,發現二者之間并沒有實質性的關聯證據,微步在線研究人員傾向于認為 Prometheus 是一個獨立的家族,與 REvil 勒索家族無明確關聯。

微步在線研究人員分析發現 Prometheus 的代碼邏輯與 Thanos 家族相似,通過進一步分析確認 Prometheus 是 Thanos 家族的變種。

二、受害者分析

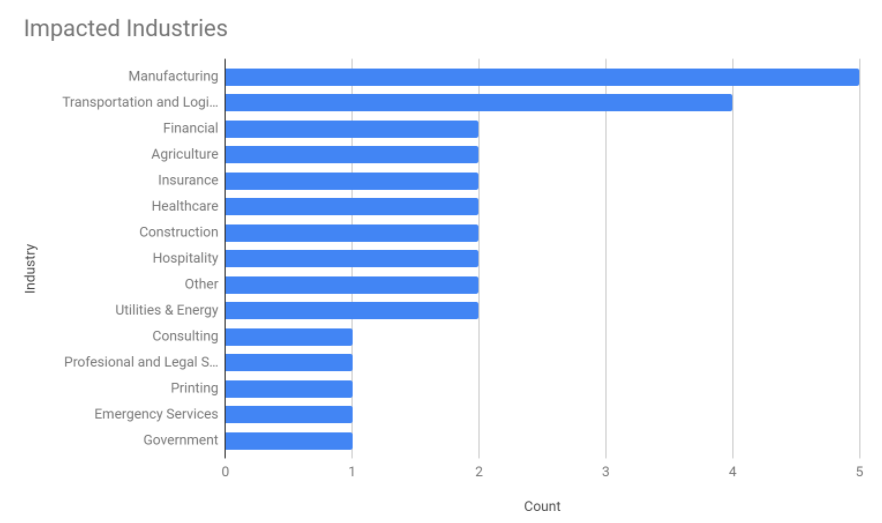

通過對 Prometheus 家族的當前受害者行業進行分析,微步在線研究人員發現制造業被攻擊次數最多,其次是運輸和物流行業。

制造業作為世界高精尖技術的實踐者,其價值不言自明,一旦被勒索,其造成的時間成本和資源浪費可能比繳納的贖金還要巨大。對于制造商而言,網絡安全響應可能在所有響應計劃的最底層,一旦發生相關勒索事件,響應速度慢,勒索成功率高。

在 Colonial Pipeline 和肉類加工公司 JBS 事件發生后,人們一直擔心勒索軟件對國家安全和全球供應鏈的影響。但對于 Prometheus 這種投機主義團伙來說,只要有利可圖,任何行業都可能在攻擊范圍之內。根據相關報告,當前已有30多位 Prometheus 家族勒索攻擊的受害者,涉及全球多個行業。

三、樣本分析

在2021年2月, Prometheus?.NET 平臺勒索軟件采用 RaaS 模式分發,其購買者只需要進行簡單的選項配置就可以得到一個功能豐富的勒索樣本。

Thanos 家族最初在2019年通過地下論壇進行出售,通過 RIPlace 策略繞過反勒索軟件。其變種繁多,包括 Abarcy、Corona、Ravack、Energy、Pulpit 等勒索軟件變種。其主要事件包括針對中東和北非國有組織投放破壞性變種事件。

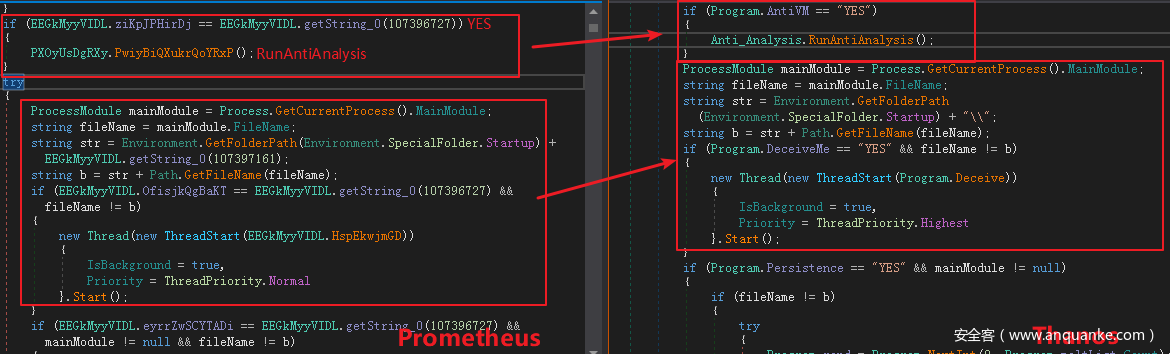

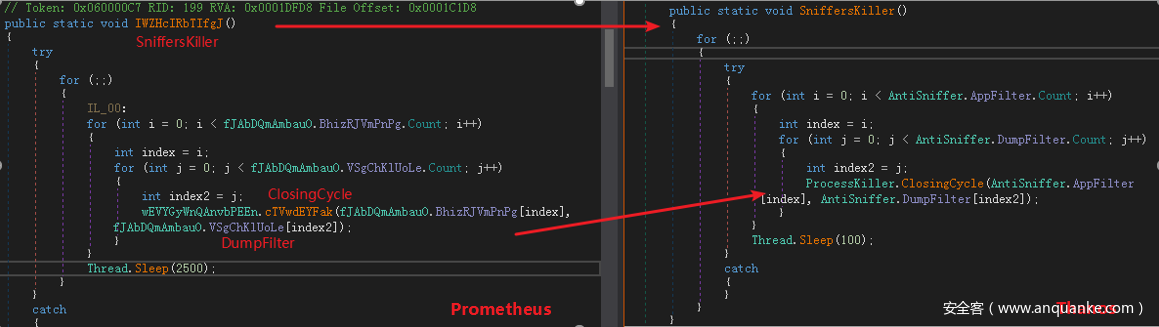

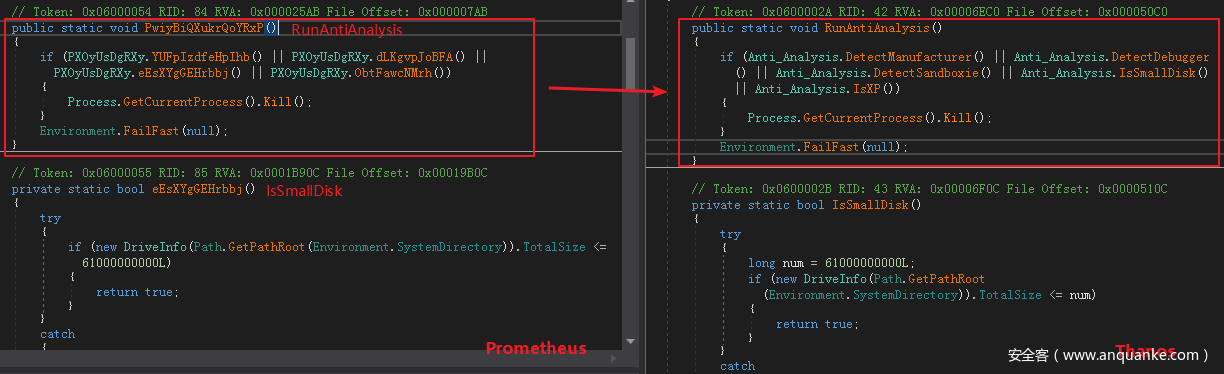

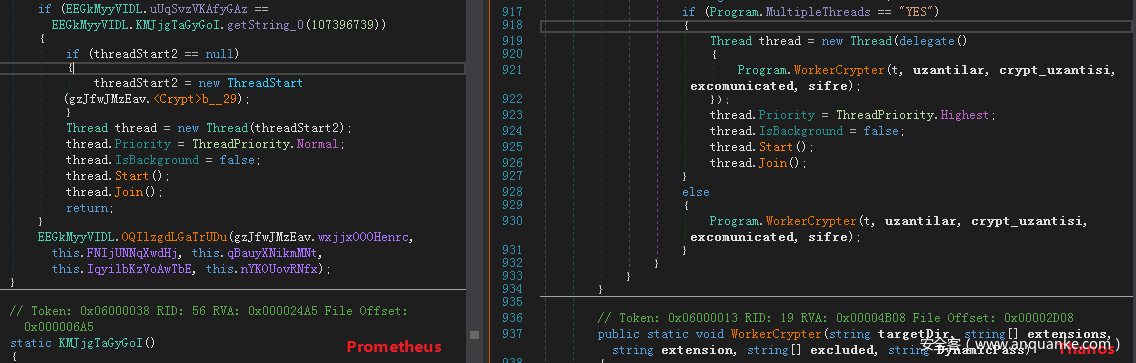

微步在線研究人員通過與之前 Thanos 家族樣本對比分析,確定該樣本為 Thanos 家族變種,兩種代碼整體邏輯極其相似。

另外檢測 ips、反虛擬機等邏輯也基本一致。

檢測ips設備:

檢測虛擬機:

加密文件及其加密后綴邏輯:

其加密文件后綴多達2600多個。

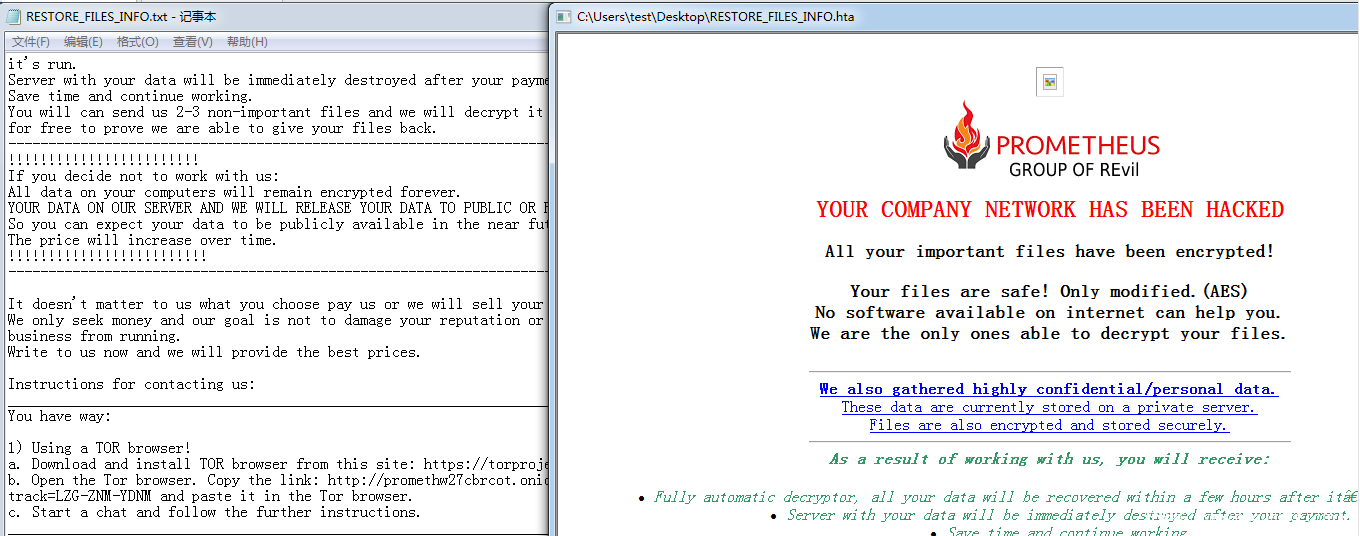

最后寫入勒索信,其勒索信包括 .txt 和 .hta 兩種格式:

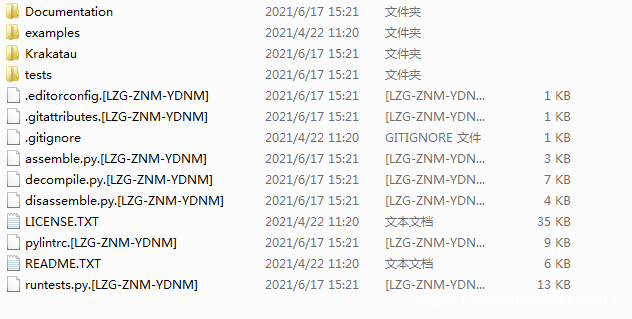

加密之后的文件后綴為 [LZG-ZNM-YDNM]:

四、總結

勒索事件作為所有網絡犯罪事件獲利最多的攻擊類型,獨特的 RaaS 運行模式和新型的雙重破壞方式使其傳播率和成功率大大增加。通過攻擊而獲得的豐厚利益使得攻擊者不斷更新迭代,導致勒索軟件變種越來越多,勒索軟件的總體規模和復雜度已經與最初的勒索軟件已不可同日而語。

當攻擊者獲取相應權限,竊取文件信息等一切前期準備工作全部完成之后,開始投放勒索軟件。而在這個過程中,如何保證勒索軟件的免殺,如何在加密過程中如何不被其他監測設備察覺,還有勒索軟件的加密速度和穩定性也在加密過程中尤為重要。如果其中一環失敗,可能之前的一系列行為都會被追溯,進而失去相應權限,功虧一簣。

隨著 RaaS 模式的興起,勒索軟件制作者不需要再為下游分發而擔心,從而有了更多精力對其項目進行維護。微步在線研究人員最初在追蹤一個最新的勒索家族時,常常每隔近一個月的時間才能觀察到更新版本,直至后期勒索軟件版本變化才趨于穩定。而如今勒索軟件的開發和加密已逐漸流程化,開發速度加快,新家族或新變種不斷被產生,周期明顯縮短。

對于勒索事件,事前防護要比事后處理重要的多。及時更新防護規則,加強縱深防御,建立快速應急響應機制與團隊,并針對不同業務線、網絡、設備制定不同防護策略,加強邊界防御管理能力,是企業針對性防護勒索攻擊的必要措施。

五、處置建議

1. 微步情報局已掌握 Thanos 及其變種 Prometheus 勒索相關情報,使用微步在線相關產品的客戶,請關注相關產品是否存在名為 “Thanos” 或者 “Prometheus” 的告警信息,如有出現,請及時高優先級處置;

2、排查企業郵箱/個人郵箱賬戶中是否收到過可疑郵件,并通過相關情報信息進行自查;

3、如發現部分員工存在賬號、密碼被盜情況,需及時修改密碼,并進一步核實該郵箱是否出現過異常登陸及其他惡意行為。加強內部人員安全意識培訓,勿輕信可疑郵件中包含的可疑鏈接;

4、定期更換賬號密碼,保證密碼長度與復雜度,不同系統賬號盡量使用不同密碼,對于重要業務平臺使用多重身份驗證,建立零信任模型;

5、設置重要資料共享訪問權限,定期備份關鍵系統和資料;

6、定期清點公司資產,正確配置相關安全產品,對可疑告警進行及時處理并檢查軟件和系統漏洞,及時更新安全補丁;

7、使用正規渠道下載、安裝軟件,請不要隨意打開不明渠道共享文件。

在“微步在線研究響應中心”公眾號后臺回復“PT”,即可獲取PDF版報告。

來源:安全客