假入伙真探秘,看技術大佬如何打入勒索軟件團伙

責編:gltian |2021-07-07 14:38:00從個例到網絡犯罪的暴利手段,勒索軟件只用了短短幾年時間。勒索軟件的迅速崛起,使其成為籠罩在個人、企業乃至政府機構上的安全陰霾。尤其是在“勒索軟件即服務”的模式下,無限降低的犯罪門檻,進一步加劇了勒索軟件威脅的泛濫。

最近,Cyber??News一名研究人員通過黑客論壇上的勒索軟件招募信息,謊稱“應聘”的方式,從與Ragnar Locker?有關聯的勒索軟件運營商處,得到了與運營商內部的贖金支付結構、兌現計劃和目標收購策略。由此,通過這個個例,向我們揭開了勒索軟件風靡背后的操作與運營。

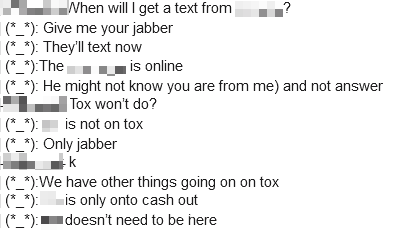

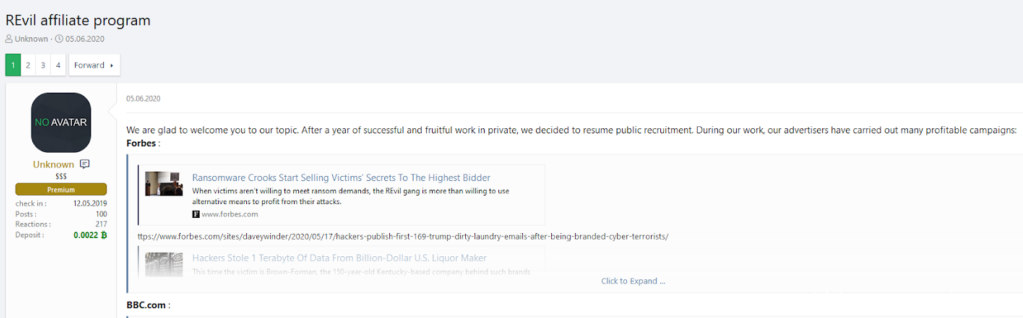

近年來,越來越多的勒索軟件組織正試圖利用黑客論壇招募新成員,以解決“勞動力短缺”的問題。2020年6月,安全研究人員就在某黑客論壇上發現勒索軟件組織發布的奇特招聘廣告,由此開始了假冒應聘實為探聽勒索軟件運營內幕的行動。期間,偽裝成應聘者的安全研究員,在私人?qTox?聊天室與聲稱是勒索軟件組織有關聯的人進行了“工作面試”。也正是這段“神奇”的面試,讓安全研究員見到了聲稱負責運行勒索軟件附屬公司?10?多年的威脅行為者。

面試過程中,為自己勒索事業版圖招兵買馬的運營者,向安全研究員分享了自己的部分攻擊目標,并選出了其中的幾家企業,以成功入侵企業網絡并投放勒索病毒為目的,來考驗安全研究員的技術實力。當然,冒充應聘者的安全研究員,并不會真的答應這樣做。

面試過程中,為自己勒索事業版圖招兵買馬的運營者,向安全研究員分享了自己的部分攻擊目標,并選出了其中的幾家企業,以成功入侵企業網絡并投放勒索病毒為目的,來考驗安全研究員的技術實力。當然,冒充應聘者的安全研究員,并不會真的答應這樣做。

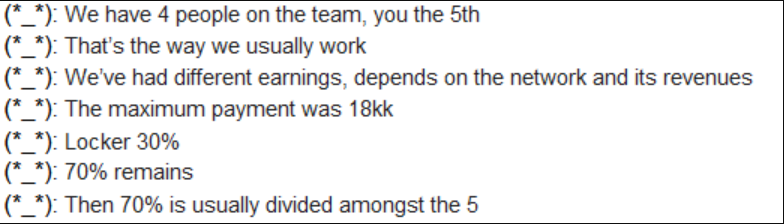

不過,在交流中已經了解到,招兵買馬的組織是隸屬于REvil和Ragnar Locker團體的黑客團體之一。他們正在使用?Ragnar Locker(一種針對運行?Microsoft Windows?的設備部署的流行勒索軟件套件),并且該團隊已經有四名活躍成員。如果我們能夠通過面試,我們將成為這個團隊的第五名成員。

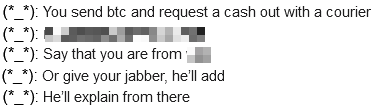

在后續的交流中,安全研究人員還得到了與勒索贖金有關的信息。原來,這些勒索軟件運營者之所以能夠將加密貨幣變現為傳統貨幣,是因為他們在一家加密貨幣交易所有一個內部聯系人,專門負責從事貨幣匿名化,從而幫助他們安全地兌現(甚至可能洗錢)贖金收益。

當然,想要拿走巨額價值的勒索贖金,需要向加密貨幣交易所內部聯系人支付4%的費用,才能最終讓加密貨幣轉換成現金,并匿名交付到勒索軟件團伙指定的賬戶。

安全研究員的冒名面試操作,為我們揭開了勒索軟件運營的閉環流程。最后,愿大家都能警惕網絡空間的潛在威脅,遠離包括勒索軟件在內的各類安全威脅。

來源:安全客