Winter Is Coming(凜冬將至) ——《冰與火之歌》

你是否曾經疑惑過:

Mozi僵尸網絡現在的感染規模有多大?

全球有多少臺設備已經被感染?

是否有手段可以完全觸摸到Mozi的邊界?

……

自Mozi僵尸網絡(以下簡稱Mozi)2019年被首次發現以來,它的受關注度日益提升。知微實驗室自2020年9月份開始持續追蹤Mozi僵尸網絡,通過對Mozi通信原理和DHT協議的深度分析,提出了多種主動式探測方法,運用多種探測手段進行數據交叉驗證,不斷觸及Mozi網絡邊界。我們基于已收集的探測數據,在Mozi的節點規模、全球及國內的地域分布、24小時全球活躍態勢等方面給出自己的統計結論。

針對以上疑問,我們即將推出一系列Mozi專題文章詳細介紹。作為該專題的首發之作,本文將概述我們目前對Mozi的研究成果。此外,我們還會在后續文章中分享對此類涉及物聯網安全的P2P僵尸網絡的主動探測技術,希望與各位追蹤和研究新型P2P僵尸網絡的同行一起交流合作!

一、Mozi的前世今生

新冠疫情加速了企業數字化轉型趨勢,據GSMA預測,2025年全球物聯網設備(包括蜂窩及非蜂窩)聯網數量將達到約246億個。龐大的數量、快速的增長趨勢必然牽動了巨大的利益鏈條,也吸引了大量不法分子試圖從中謀取暴利——IBM發現,2019年10月至2020年6月間的物聯網攻擊比前兩年增加了400%。

2019年360發布報告命名了新的P2P僵尸網絡Mozi,綠盟、知道創宇等公司也隨后發布觀測結果,IBM更是指出2019年10月至 2020年6月Mozi 僵尸網絡占了 IoT 網絡流量的 90%,但都還處于初期觀測階段,捕獲到的Mozi樣本數量遠遠不夠。

360的分析報告根據Mozi傳播樣本文件名為“Mozi.m”、“Mozi.a”等特征將它命名為“Mozi botnet”,其發音很容易聯想到中文的“墨子”,因此也有人稱其為“墨子”僵尸網絡。截止目前已公布的分析報告,業內部分安全研究團隊懷疑此僵尸網絡的幕后黑手是國人,推測的蛛絲馬跡如下:

- “Mozi”一詞未發現在西方有實際含義;

- 被感染節點基于Mozi.v2版本更新得到的config信息解密后顯示免費通信量統計平臺由www.51.la變為http://ia.51.la/go1?id=17675125&pu=http%3a%2f%2fv.baidu.com,變化前后皆是國內域名;

- 目前已知Mozi節點hash的前綴為88888888,表明Mozi節點具有群聚性,并且IBM 研究人員稱Mozi 僵尸網絡使用的基礎設施主要位于中國(宣稱占 84%,我們對數據的精確度存疑,下文會詳細闡述)。

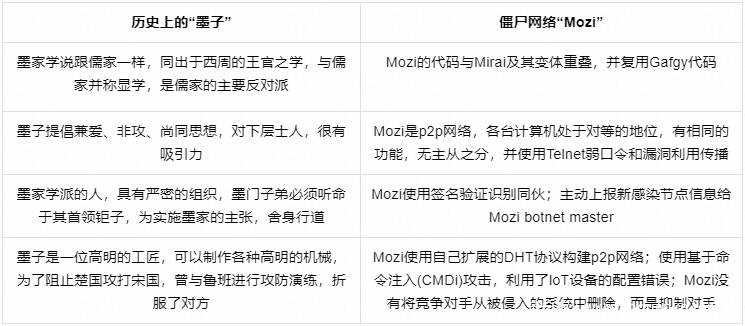

于是我們大開腦洞將“Mozi”與歷史上的“墨子”聯系起來對比,發現了很有意思的巧合:

言歸正傳!寄生于正常P2P網絡的Mozi僵尸網絡已經感染海量物聯網節點,對全球網絡基礎設施而言威脅極高,因此開展對此類新型P2P型僵尸網絡的深度追蹤迫在眉睫。

二、感染節點走勢

不同于通過被動式流量特征匹配的僵尸網絡節點追蹤方法,我們結合Mozi僵尸網絡和P2P網絡的特點,采用了兩種更加激進的主動式探測方法,實現了對整個Mozi僵尸網絡的邊界探測,并交叉比對2種探測方法的結果驗證了邊界有效性(后續將有一篇文章對此詳細介紹)。

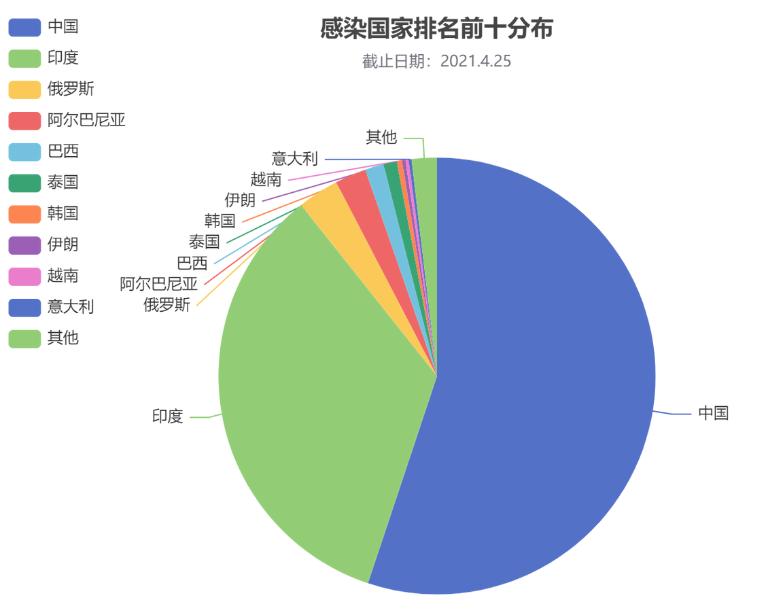

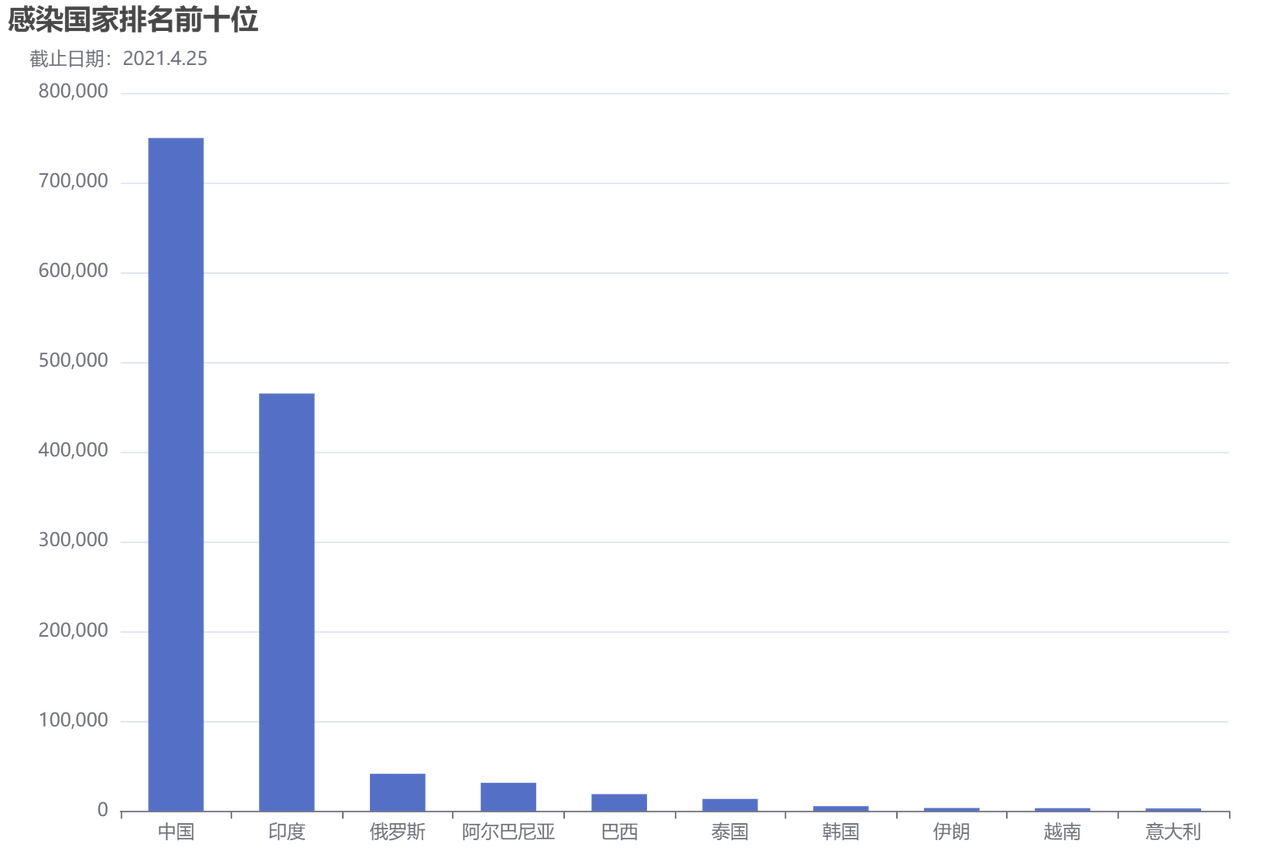

截止4月25日,我們探測到135萬個歷史感染節點,其中有73萬個節點來自中國,占比約為54%,(但是在去年IBM公布的數據中,中國感染節點數量占比84%。是IBM并未精確統計,還是其他國家的被感染節點在這一年中迅猛增長,我們尚對此存疑)。圖1和圖2展示了我們統計數據中感染排名前十位的國家,可以看到中國受感染的物聯網設備數量最多,其次是印度、俄羅斯,這三個國家感染數量占總量的92%。

圖1. 感染國家排名前十分布

圖2. 感染國家排名前十位

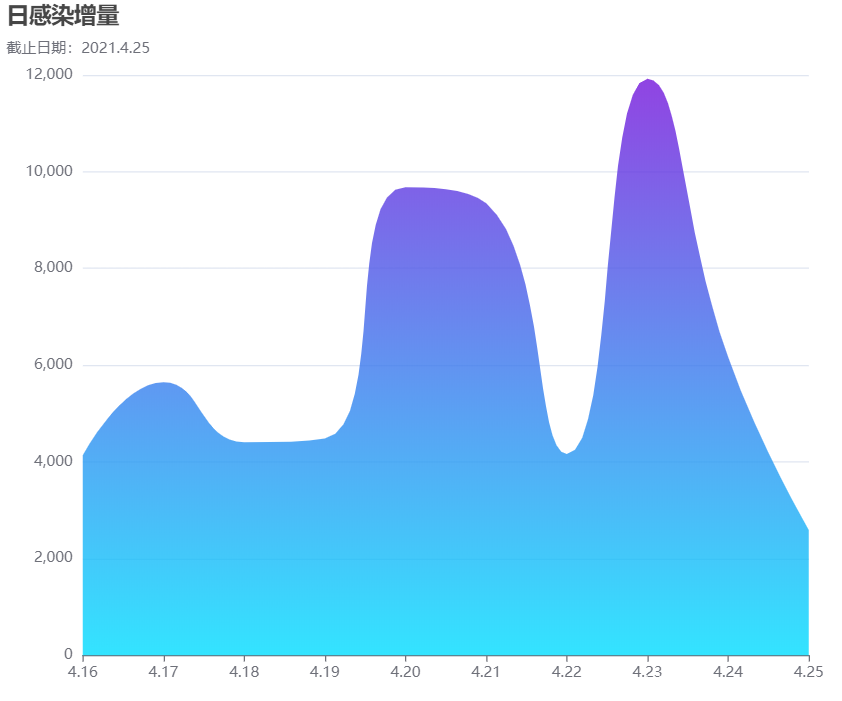

我們繪制了感染節點每天的增量統計圖(見圖3),可以清晰看到每天新增的增量感染節點都是數千的量級(以千為單位,甚至達到萬級),這表明Mozi的感染速度和范圍擴張極快。

圖3. 日感染增量走勢

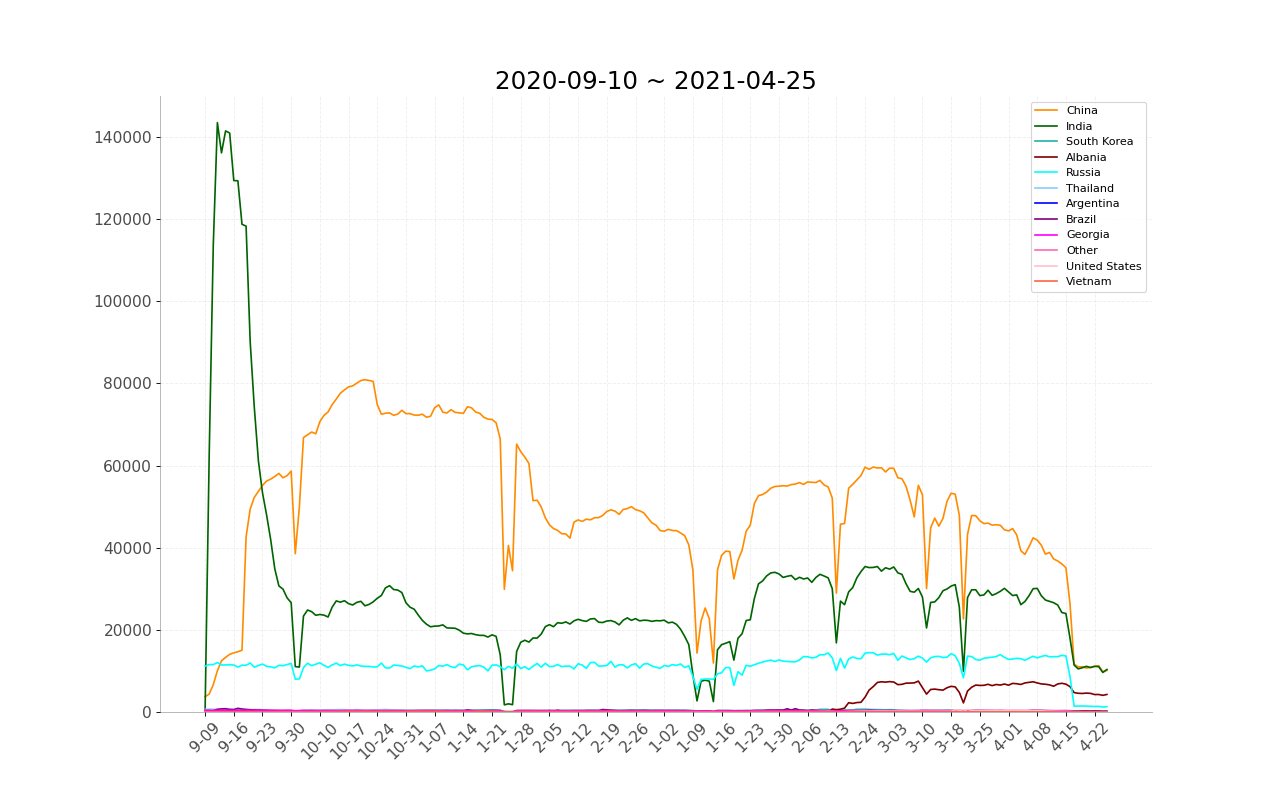

自去年9月份至今,以國家為單位的每日活躍的感染節點的ip分布走勢見圖4。印度在觀測初期數量最多,隨后中國躍居第一。

圖4. 去年9月份至今以國家為單位的每日活躍的感染IP走勢

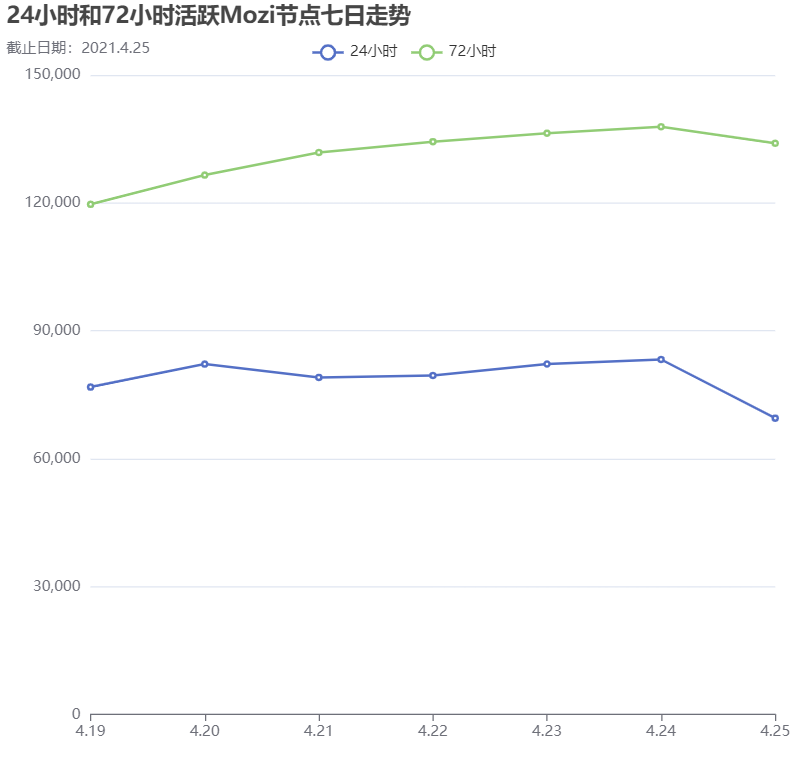

截止4月25日的前七日中活躍24小時與活躍72小時的Mozi總數走勢見圖5,可以看到活躍的節點總數大致呈上升趨勢,與圖3展示的日感染增量增長趨勢一致。

圖5. 24小時和72小時活躍感染節點走勢

如果IBM的數據準確,由此看來,經過不到一年時間,Mozi僵尸網絡已在世界飛速蔓延,形勢嚴峻。Winter is coming!

三、感染節點分布

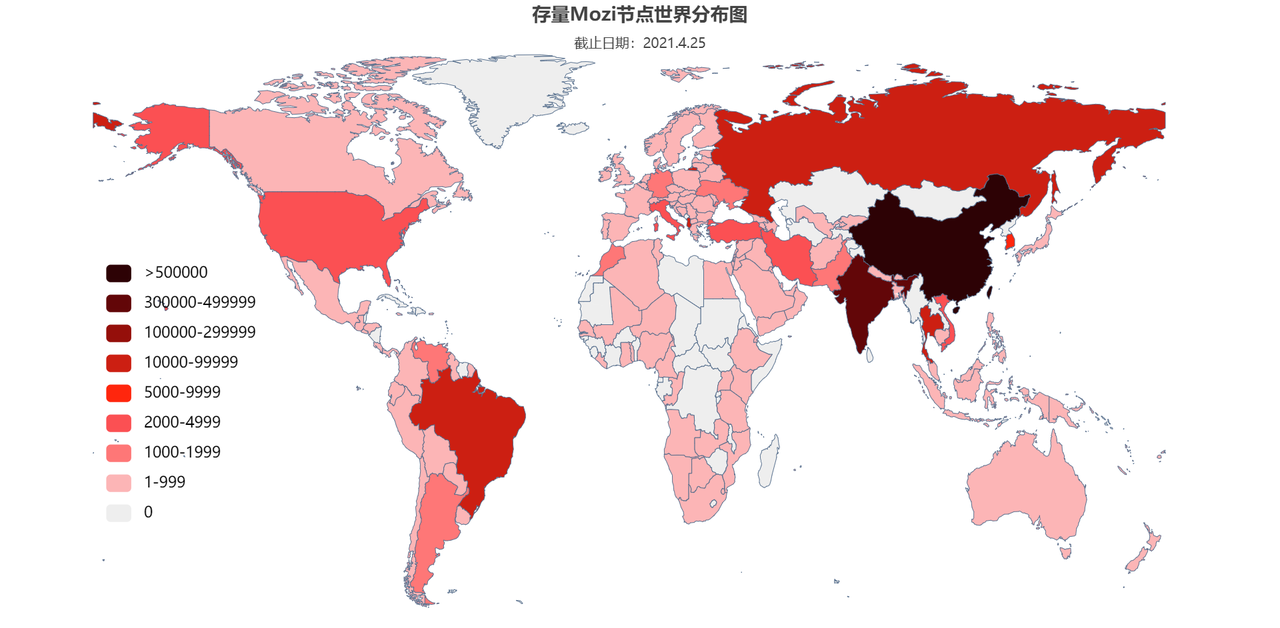

截至4月25日,根據我們觀測所得的數據繪制深淺圖(我們統計了所有被感染Mozi節點所在ip的地理位置并繪制了地圖)(見圖6),可以看到,除非洲等互聯網發展較落后的地區外,其余各洲都或多或少曾感染過Mozi,再一次表明,Mozi已席卷全球。

圖6. 存量Mozi節點世界分布

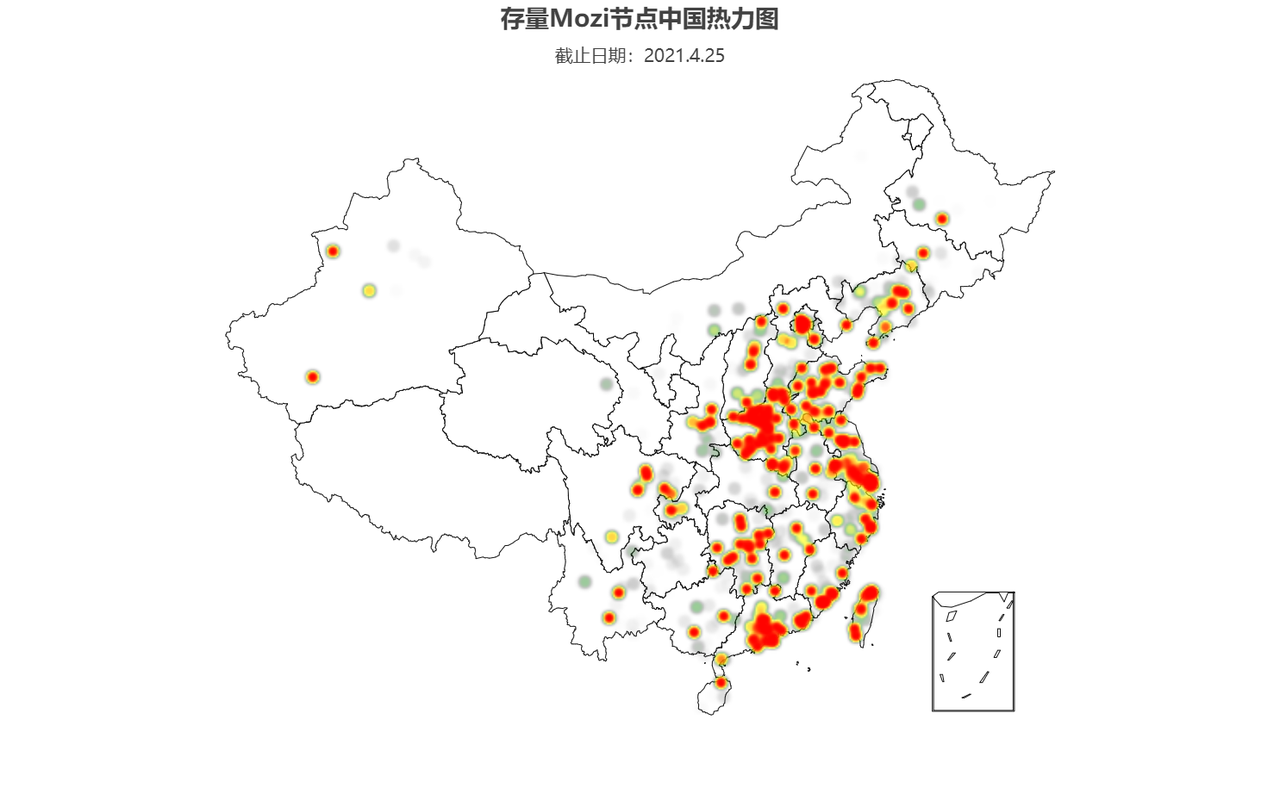

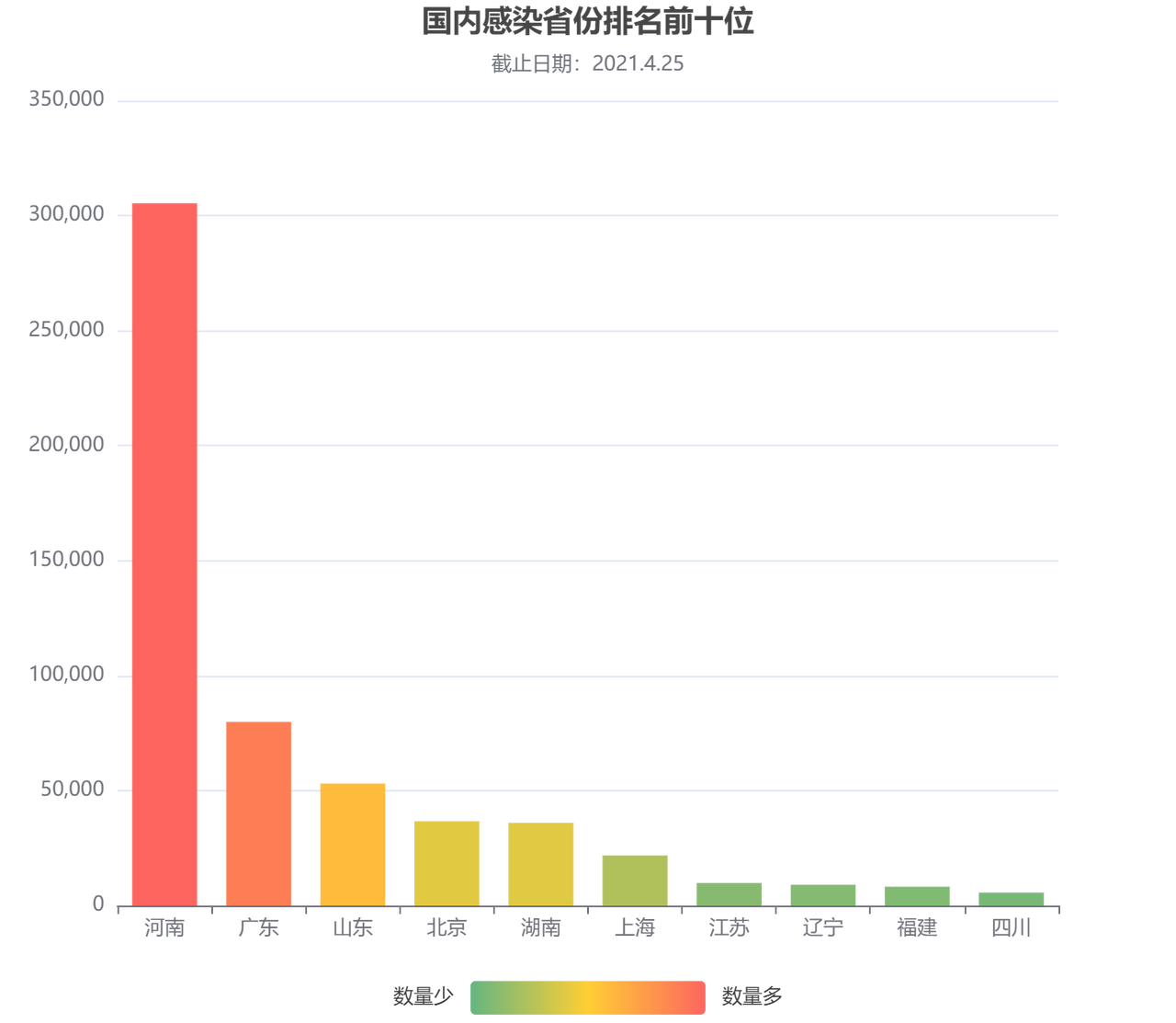

針對被感染數量最多的中國,我們繪制了熱力圖(見圖7)以便于更加直觀地展示國內各省市感染設備分布情況。通過對感染數量排序,可以看到前十個省份(見圖8)的被感染數量差距明顯,排名第一的河南尤為突出,接近全國總量的50%。這引起了我們的注意,后續將會針對此問題的展開詳細分析。

圖7. 中國存量Mozi節點分布熱力圖

圖8. 國內感染省份排名前十位分布

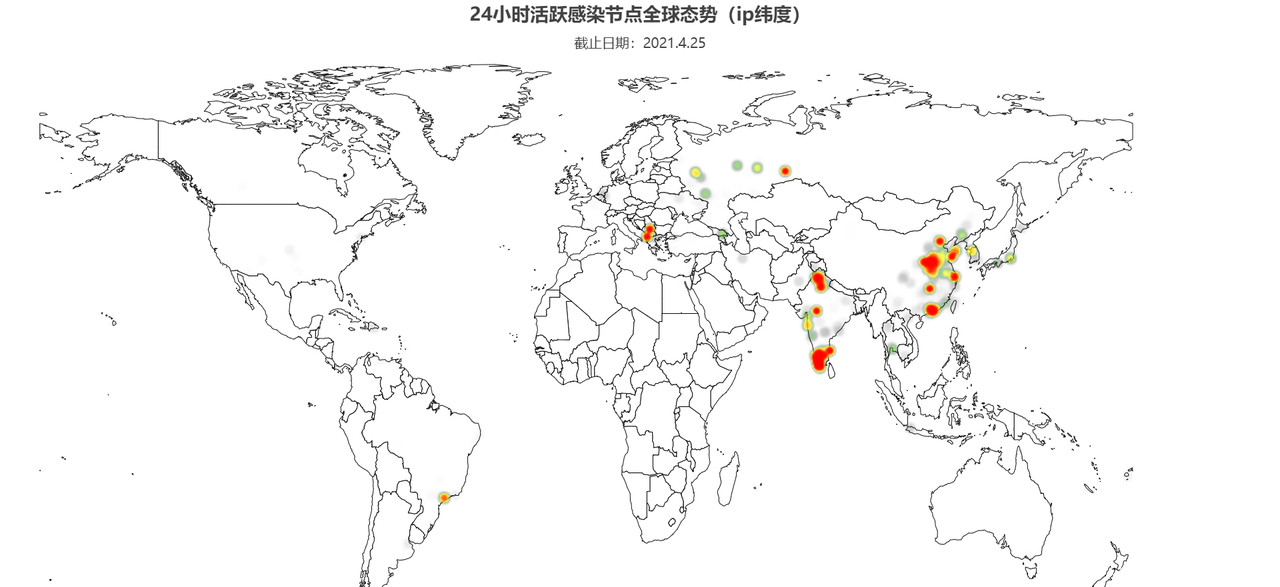

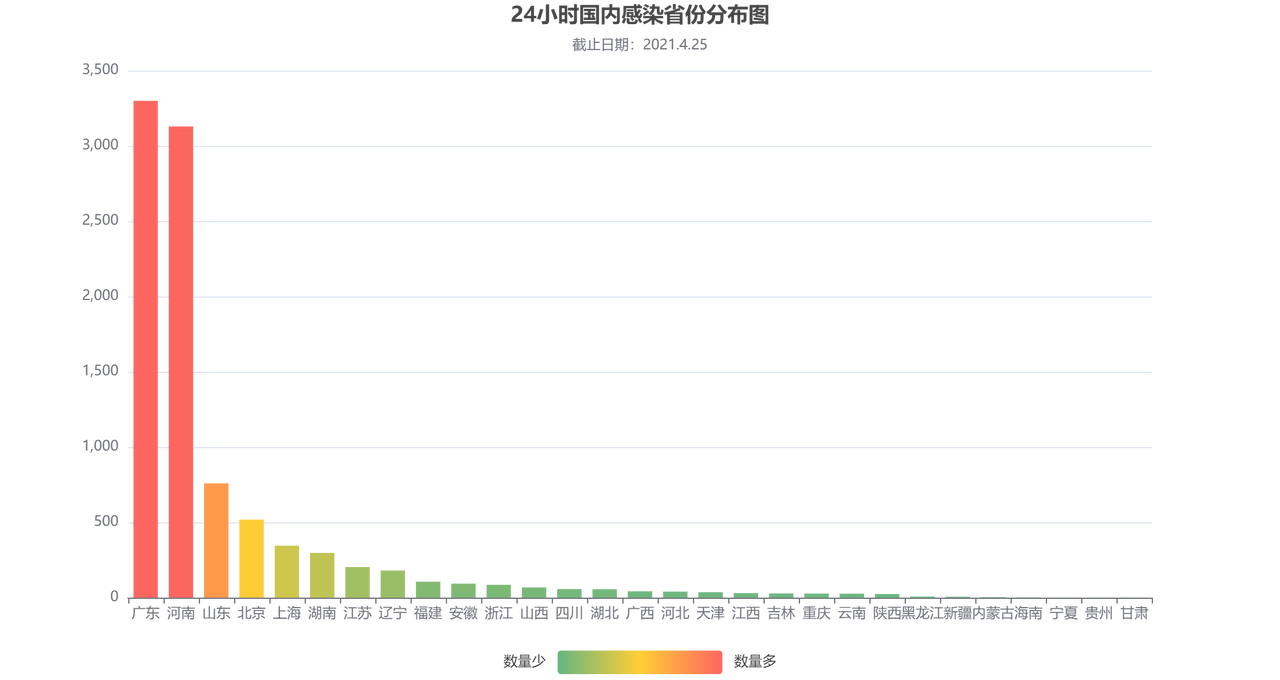

由于Mozi節點并不是固定不變的,而是不斷有新節點加入、舊節點退出的狀態,因此我們對最近24小時活躍的Mozi樣本進行分析,并繪制世界態勢熱力圖(見圖9)及國內省份的分布圖(見圖10),可以發現與存量(所有被感染過的)Mozi分布類似,這說明Mozi在全球范圍內同步擴張,極具威脅。

圖9. 24小時活躍感染節點全球態勢

圖10. 24小時國內感染省份分布

從世界范圍看,被感染Mozi的物聯網設備主要分布在亞歐,而國內的被感染物聯網設備主要分布在經濟發達的東部及南部沿海地區。而根據2020年GDP排行,排名前十的廣東、江蘇、山東、浙江、河南、四川、福建、湖北、湖南、上海等省市,與Mozi感染排行,呈現出驚人的相似 。相關數據顯示,廣東省5G基站建站需求最多,江蘇、山東緊隨其后。同時,在綠盟2019年發布的物聯網安全年報中對暴露的物聯網資產地區分布的分析中,大陸地區排名前三的是河南、山東和江蘇,這也具有一定的參考價值。由此推斷,越是經濟發達、互聯網發展迅速的地區,物聯網設備越多,使不法分子能夠趁虛而入。

四、樣本統計

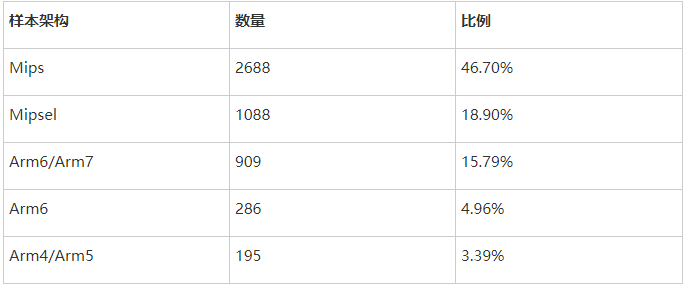

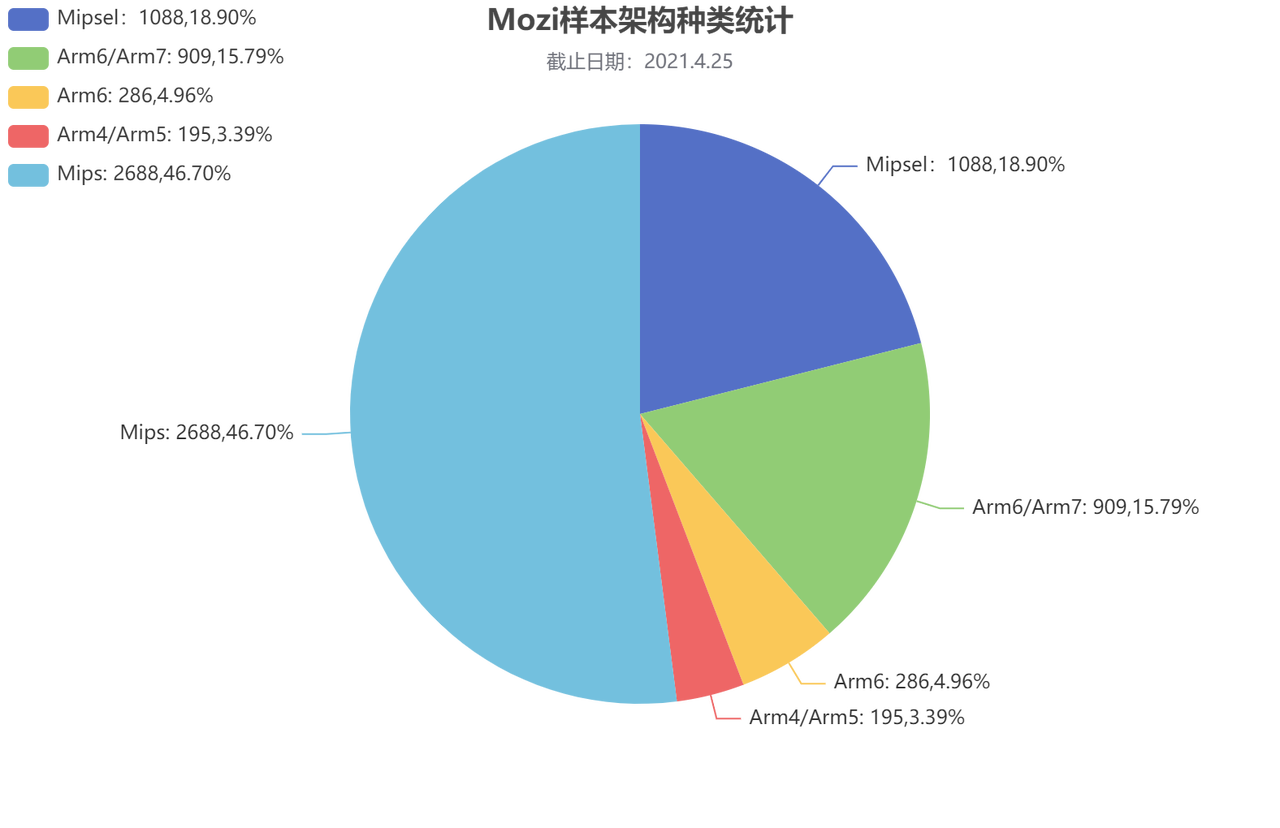

在我們抓取的Mozi樣本中,Mips架構占比最高,其次是Mipsel,Arm6/Arm7,占比最低的是Arm4/Arm5。具體數據見表1和圖11。

表1. Mozi樣本各架構數量及占比

圖11. Mozi樣本架構種類統計

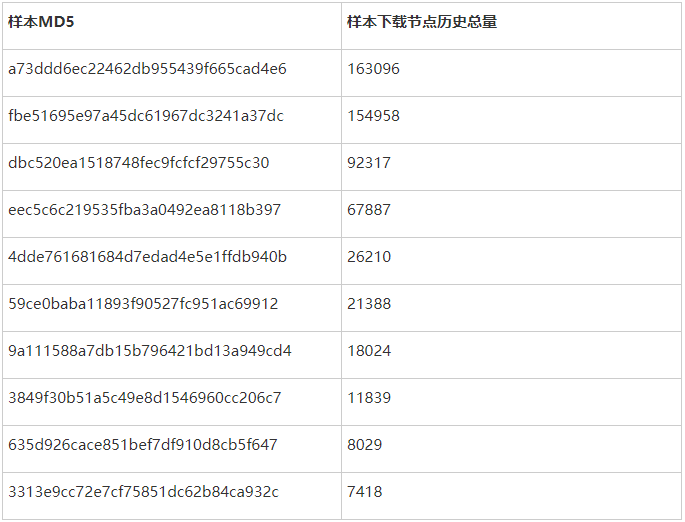

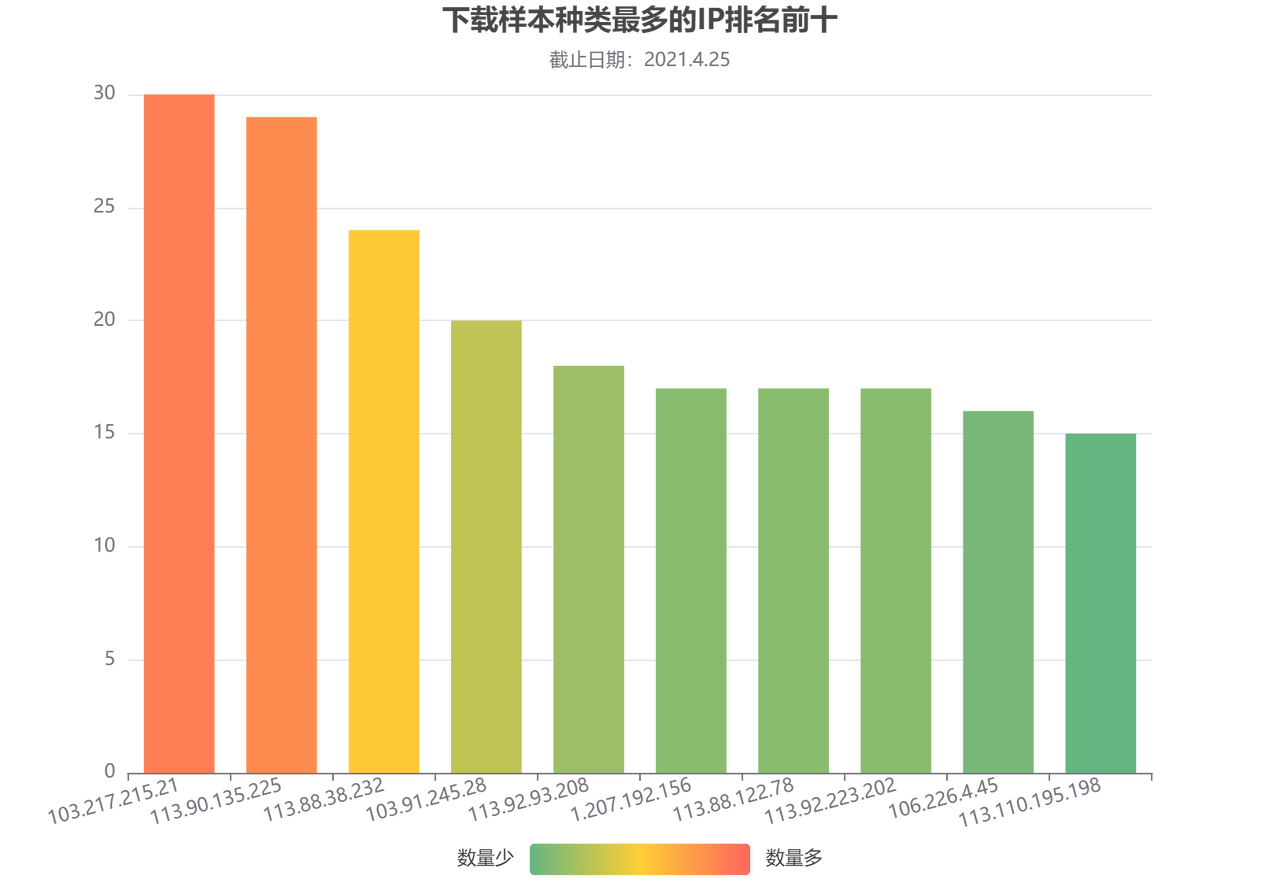

Mozi每感染一個節點會自動下載樣本以便自己繼續擴張感染更多節點。表2展示了被下載的次數排名前十的樣本及下載節點歷史總量。圖12展示了下載樣本種類排名前十的ip及其下載數量。后續會有系列文章對樣本進行詳細分析。

樣本MD5

樣本下載節點歷史總量

a73ddd6ec22462db955439f665cad4e6

163096

fbe51695e97a45dc61967dc3241a37dc

154958

dbc520ea1518748fec9fcfcf29755c30

92317

eec5c6c219535fba3a0492ea8118b397

67887

4dde761681684d7edad4e5e1ffdb940b

26210

59ce0baba11893f90527fc951ac69912

21388

9a111588a7db15b796421bd13a949cd4

18024

3849f30b51a5c49e8d1546960cc206c7

11839

635d926cace851bef7df910d8cb5f647

8029

3313e9cc72e7cf75851dc62b84ca932c

7418

表2. 被下載樣本數量排名前十

圖12. 下載樣本種類最多的IP排名前十

來源:安全客