新型自動化滲透測試工具:ASM

責編:gltian |2019-08-29 13:51:008 月初,可致 1.06 億用戶個人及財務信息被盜的 Capital One 數據泄露震驚 IT 安全社區。該事件也凸顯出滲透測試比以往更為重要的事實。

如果你最近恰好有機會上過道德黑客課程,那你可能已經了解了以下 5 步滲透測試基本過程:

1. 偵察:收集目標相關的大量信息,讓攻擊過程更容易執行。

2. 掃描:發現開放端口、主機上運行的服務,以及可以檢測到的其他漏洞。

3. 獲取訪問權限:運用社會工程、漏洞利用等各種不同技術實際執行攻擊。

4. 維持訪問權限:確保裝有可以繼續訪問且不被目標察覺的后門。

5. 掩蹤匿跡:沒人想被警方 “請” 去喝茶,就算是黑客大佬也不想。

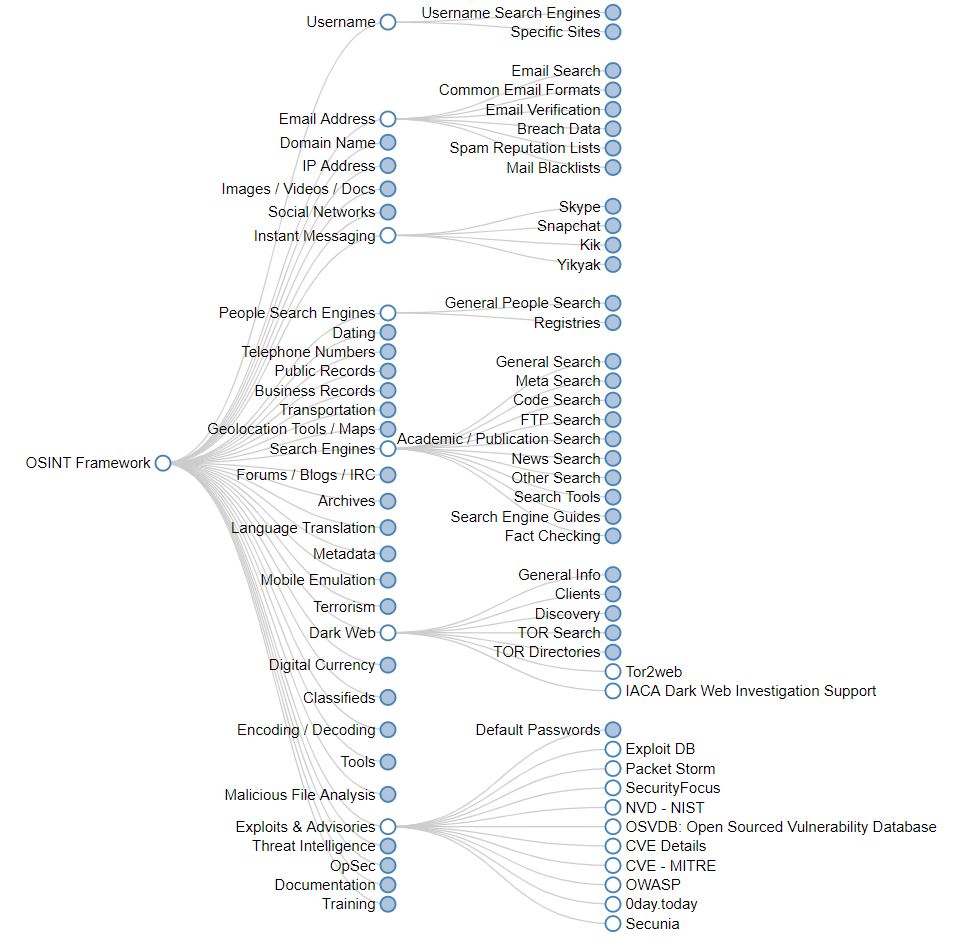

雖說全部五個步驟都很重要,但第一個步驟顯然是所有事情真正啟動的按鈕。安全界通常將這個步驟中收集到的數據稱為“開源情報” (OSINT)。

可用于獲取 OSINT 的源。

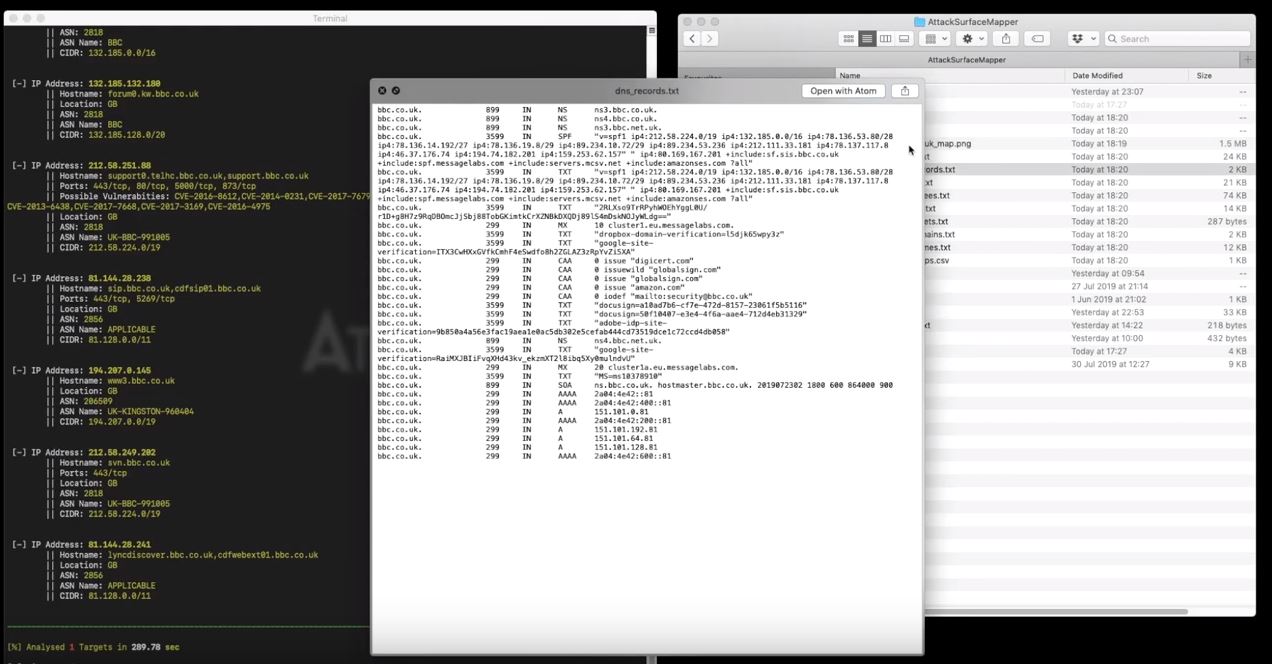

8 月初的黑帽大會上,網絡安全公司 Trustwave 發布了一款新的滲透測試工具,名為 AttackSurfaceMapper (ASM),采用 Python 3.x 開發,兼容所有主流操作系統,可幫助滲透測試員提高 “偵察” 效率。

其節省時間提高效率的方法,是通過 3 個經簡化的過程:

1. 用戶輸入目標域名、子域名或 IP 地址

2. 該工具使用上一步中給出的目標標識,從大量公開來源收集有價值的情報

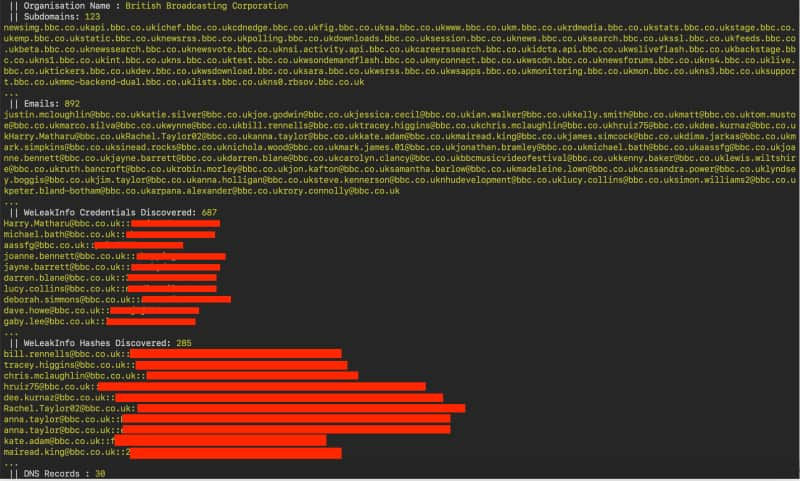

3. 用戶選擇將收集到的數據以 HTML、CSV 或 TXT 文件格式導出,查閱其中可能包含的電子郵件、關聯 IP 地址、用戶名、已泄露密碼、電話號碼、社交媒體痕跡等等信息。

該工具官方 GitHub 頁面除了提供下載,還附有詳細使用說明。開發人員將第一步后的整個過程描述為:

目標列表完全展開后,本工具即對所列目標執行被動偵察:截屏網站、生成虛擬地圖、在公開數據泄露查找登錄憑證、用 Shodan 聯網設備搜索引擎執行被動端口掃描,以及從 LinkedIn 刮取雇員信息。這意味著你擁有了通過這些過程搜集而來的硬核可執行數據,可供掃描的目標、可以攻擊的網站、能執行網絡釣魚的郵箱地址,以及可暴力破解的憑證。

AttackSurfaceMapper 結果輸出截屏。總而言之,AttackSurfaceMapper 可算是近些年來網絡安全界巨大發展的又一明證。AttackSurfaceMapper 之類工具唯一的缺點就是,白帽黑客可以之增強自身系統防御的同時,黑帽黑客亦可利用該公開可用的工具從事惡意活動。

AttackSurfaceMapper 結果輸出截屏。總而言之,AttackSurfaceMapper 可算是近些年來網絡安全界巨大發展的又一明證。AttackSurfaceMapper 之類工具唯一的缺點就是,白帽黑客可以之增強自身系統防御的同時,黑帽黑客亦可利用該公開可用的工具從事惡意活動。

不過,相較之下,IT 安全社區應利用其各項功能測試自身資產,因為能從中獲得的好處是十分巨大的。

OSINT:

黑帽大會 AttackSurfaceMapper 主題:

AttackSurfaceMapper Github 頁面:

https://github.com/superhedgy/AttackSurfaceMapper

AttackSurfaceMapper Trustwave 博客: