不需要受害者點(diǎn)擊釣魚鏈接的勒索軟件:Sodin

責(zé)編:gltian |2019-07-09 14:02:19Sodin利用了CVE-2018-8453

俄羅斯卡巴斯基實(shí)驗(yàn)室的研究人員表示,他們發(fā)現(xiàn)了一名為 “Sodin” 的新型勒索軟件,利用了去年 8 月他們向微軟報(bào)告的 Windows 漏洞 (編號:CVE-2018-8453),展現(xiàn)了一系列不同尋常的技術(shù)。

Sodin 利用 win32k.sys 在受感染的系統(tǒng)中提升權(quán)限,并利用中央處理器 (CPU) 的架構(gòu)來避免檢測——這種功能以及以下下文介紹的其他特性在勒索軟件中并不常見。

Sodin 勒索軟件不需要受害者點(diǎn)擊釣魚鏈接。

相反,它的開發(fā)人員/用戶通常會找到一個易受攻擊的服務(wù)器,并發(fā)送命令下載一個名為 “radm.exe” 的惡意文件。這個 Windows 漏洞于 2018 年 10 月 10 日被修復(fù)。對于那些沒有給系統(tǒng)安裝補(bǔ)丁的人來說,勒索軟件的出現(xiàn)再次提醒了他們,無論遇到了什么挑戰(zhàn),都應(yīng)該優(yōu)先更新補(bǔ)丁。

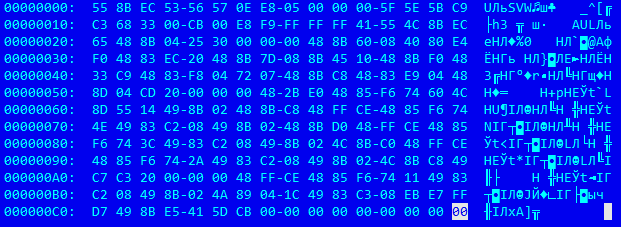

該惡意軟件比通常更難檢測到,是因?yàn)樗褂昧?“Heaven’s Gate”(天堂之門)技術(shù),使其能在 32 位運(yùn)行進(jìn)程中執(zhí)行 64 位的代碼。

由 32 位和 64 位指令構(gòu)成的 shellcode

Sodin 還通過混合方案來加密受害者文件(文件內(nèi)容使用 Salsa20 對稱流算法加密,密鑰則通過非對稱橢圓曲線算法加密)。

Sodin勒索軟件是RaaS計(jì)劃的一部分

卡巴斯基表示,這個惡意軟件似乎是 RaaS(勒索軟件即服務(wù))計(jì)劃的一部分。

奇怪的是不管配置如何,私人會話密鑰也是通過另一個硬編碼到木馬體中的公鑰進(jìn)行加密的。我們把它稱為公共萬能鑰匙。加密結(jié)果存儲在注冊表中的 0_key 名下。事實(shí)證明,即使沒有 sub_key 的私鑰,知道公共萬能鑰匙對應(yīng)的私鑰的人能夠解密受害者的文件。看起來木馬程序的開發(fā)者在算法中制造了一個漏洞,能夠使他們在不被供應(yīng)商察覺的情況下解密文件。

該公司的一位發(fā)言人解釋道:有跡象表明,惡意軟件是在一個聯(lián)盟內(nèi)部分發(fā)傳播的。比如惡意軟件的開發(fā)人員在惡意軟件上留下了一個漏洞,能夠使他們在不被聯(lián)盟成員察覺的情況下解密文件:一個不需要供應(yīng)商的密鑰進(jìn)行解密的 “萬能鑰匙”(通常供應(yīng)商的密鑰會用于解密受害者的文件,是支付贖金的對象)。

這個功能可能被開發(fā)者用來在受害者不知情的情況下,控制被解密的數(shù)據(jù),以及勒索軟件的傳播。例如,通過惡意軟件將聯(lián)盟內(nèi)部的某些供應(yīng)商剔除。

Sodin 勒索軟件的大多數(shù)目標(biāo)都在亞洲地區(qū):尤其是臺灣、香港和韓國。然而,在歐洲、北美和拉丁美洲也發(fā)現(xiàn)了攻擊事件。勒索軟件在受到感染的個人電腦上留下了便箋,要求每位受害者提供價(jià)值 2500 美元的比特幣。

研究人員認(rèn)為,Sodin 使用了 Heaven’s Gate 技術(shù)來繞過仿真檢測。仿真網(wǎng)絡(luò)入侵檢測系統(tǒng)旨在通過臨時創(chuàng)建與樣本交互的對象,然后分析交互行為來檢測網(wǎng)絡(luò)流量中的 shellcode,這有點(diǎn)像一個超輕量級的沙箱。

- 周鴻祎領(lǐng)銜!百所高校+企業(yè)組團(tuán)亮相ISC.AI 2025“紅衣課堂”

- 港科大發(fā)布大模型越獄攻擊評估基準(zhǔn),覆蓋6大類別37種方法

- 引領(lǐng)智能運(yùn)維!全新FortiAIOps 3.0重新定義IT運(yùn)營

- MirageFlow:一種針對Tor的新型帶寬膨脹攻擊

- 英偉達(dá)約談事件的制度邏輯與趨勢展望

- 國家互聯(lián)網(wǎng)信息辦公室發(fā)布《國家信息化發(fā)展報(bào)告(2024年)》

- 火狐中國終止運(yùn)營:辦公地?zé)o人,用戶賬號數(shù)據(jù)面臨清空

- 25年一直未變!網(wǎng)絡(luò)安全永恒的“十大法則”

- 關(guān)于征集數(shù)據(jù)安全評估標(biāo)準(zhǔn)化應(yīng)用實(shí)踐案例的通知

- ISC.AI 2025主題前瞻:ALL IN AGENT,全面擁抱智能體時代!