聚變的前夜—RSAC2019流量安全產品觀察

責編:gltian |2019-03-11 13:36:51當我們談論流量安全產品時,它可能包含了防火墻、IPS、WAF甚至NPBs等基于網絡流量實現安全功能的產品,歸類在Network Security范疇。從方案的分層來看,流量安全產品位于底層,除了直接處置安全問題外,還負責為SIEM、UEBA等高層安全方案提供原始信息,筆者對2019 RSAC上的多品類流量安全產品進行了綜合視角觀察。

新介質仍未進入主戰場

新通信介質的出現,常常被期待成為安全革命的推手。自云安全大火后,眾多廠商紛紛后悔沒有趕上第一批紅利,所以對新介質上的新安全方案格外敏感,力圖提前布局上車。今年的RSAC上,A10 Networks等公司著重宣傳了5G & IoT 安全方案,Palo alto也在今年2月發布5G ready的K2系列下一代防火墻。

圖1:A10 Networks提出的5G/IoT安全方案

在展臺溝通中,廠商工作人員表示目前在美國市場,IoT、工控、5G等介質安全盡管概念炒得很熱,但產業鏈不夠成熟,距離大規模落地應用仍有距離,這與國內的現狀基本類似。云安全已經火熱了多年,在今天仍然不能完全兌現其商業價值,而其它新介質上的安全方案也還未進入主戰場。

為經典架構的脆弱性持續買單

談到流量威脅,眾多安全問題的源頭還要追溯到經典互聯網架構下的協議設計,這些協議是在互聯網絕對安全的前提下設計的,存在天然的安全缺陷,典型的例子就是今年的主角DNS協議。

圖2:Palo Alto介紹DNS安全特性

在會場的Speaking Session上,Palo alto宣講了其DNS安全新方案,也是其威脅防御的新主打特性,使用Machine Learning和威脅情報手段預測和封堵惡意域名,以及阻止惡意數據通過DNS隧道進行傳輸和C&C攻擊,Zscaler、梭子魚等公司也都發布了DNS隧道安全解決方案。

讓人感到新舊恍惚的是,在2019年,世界最頂尖的安全公司使用最先進的技術,在解決1984年發布協議存在的問題。由于經典架構中通信協議已經形成事實標準,大量應用在其基礎上已經枝繁葉茂,所以根部的協議的更新非常緩慢,對經典架構的不斷加固是永恒的主題。

SD-WAN觀察:遠不止安全

SD-WAN是2018年的國內安全圈大火的流量IP,筆者走訪調研了RSAC上的大部分SD-WAN廠商,以下是三點直觀感受。

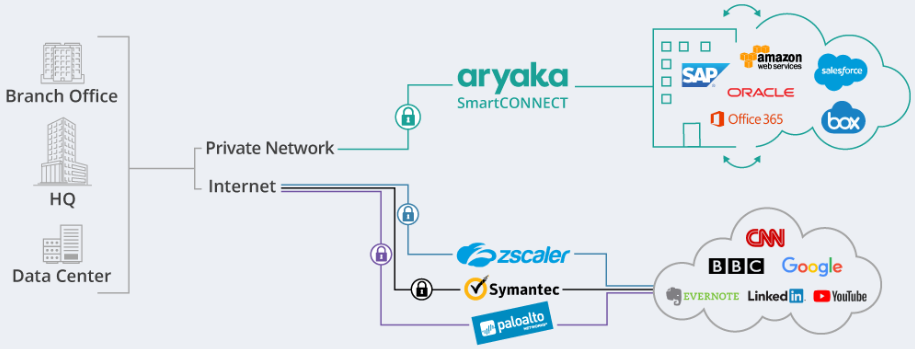

首先,SD-WAN可能不是純安全公司的菜。SD-WAN方案的核心是更好地解決調度、性能、云訪問等通信問題,而安全只是附加項。領先的SD-WAN提供商,要么是通信廠商同時具備安全方案,例如Cisco;要么是專注于通信技術,而通過與專業安全廠商合作的方式解決流量安全問題,例如Aryaka。對于純安全公司,一般不具備強大的通信基因,很難提供整體方案,轉而對SD-WAN整體提供商進行安全能力輸出,可能是更好的選擇。

圖3:Aryaka SD-WAN方案中與安全廠商合作

其次,SD-WAN方案的關鍵是資源驅動,而非技術革命。優秀的SD-WAN方案需要提供快速部署、實時的云數據中心APP拉取、本地CDN接入等服務,這需要服務商提供綜合性資源。一些國內的SD-WAN方案激進地提出使用SDN控制完全替代傳統協議,是完全不現實的,經典協議(例如OSPF)非常復雜,大型廣域網的網絡收斂非常復雜,絕非一朝一夕夠隨便替代。

第三,SD-WAN作為feature出現。在Fortinet等廠商的流量安全產品中,SD-WAN作為一個新feature出現,由傳統的路由協議、隧道等技術解決連通性問題,再通過SD-WAN針對特定的應用實現高級設定,分支邊界依然是NGFW和UTM的市場,并沒有CPE設備的革命出現。

圖4:Fortinet提供支持SD-WAN特性的NGFW/UTM

先手棋:情報+預測

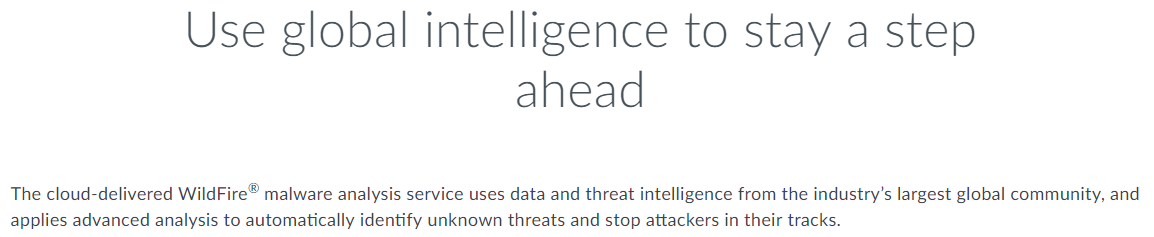

圖5:提出領先一步的概念

流量安全產品從基因起源就處于滯后位置,傳統的特征匹配對于0day等未知威脅無能為力,所以廠商普遍提出轉后手為先手的概念,也就是Palo alto提出的“Stay a step ahead”。在本次RSAC,廠商主要通過以下兩個手段來解決這個問題:

威脅情報

流量安全產品接入威脅情報后,其理論的特征范圍從本地擴大到整個云情報庫,威脅情報的更新頻率非常迅速,可以彌補容量短板;出現突發安全事件時,情報平臺可緊急推送消息到流量安全產品,聯動完成自動緊急防護,從而解決實時性問題。總體而言,針對長久以來的頑疾,情報接入是一劑對癥的良藥。

圖6:來自中國的領先威脅情報廠商微步在線展臺

分析預測

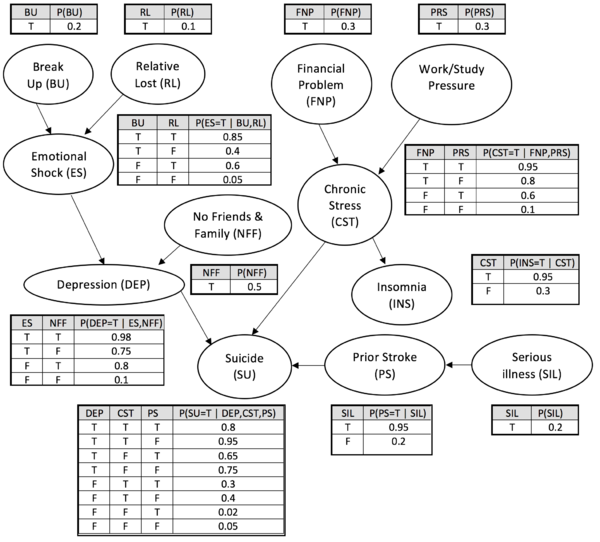

在自適應安全理論中,事前預測是重要的一環,流量安全產品一般使用深度分析實現預測。在算法方面,一種常見方法是貝葉斯網絡,這種方法常用于預測天氣、疾病和市場趨勢,有著廣泛的應用。簡單而言,貝葉斯網絡是有向概率圖,構建的關鍵是事件關聯邏輯和概率賦值,再將綜合概率近似轉化到獨立概率的計算上,例如我們可以根據資產的漏洞狀況、補丁狀況、訪問可達性來預測其受到外部攻擊的概率。

圖7:貝葉斯網絡舉例

解還是不解,是個問題

對于SSL加密流量的安全檢測,業界有兩種技術方向,即解密方式和不解密方式。

Gigamon針對SSL流量提出一次解密全棧安全的解決方案,旨在降低多個設備重復SSL解密帶來的巨大性能消耗,也讓網絡結構更清晰。在此方案中,Gigamon推薦將所有流量鏡像到NPBs設備完成流量預處理、SSL解密和實時阻斷,再接入旁路部署的流量安全設備進行安全檢測。

圖8:Gigamon一次解密方案

如果用戶不想采購額外的NPBs設備或改變網絡架構,可以使用不解密直接進行安全檢測的方案。在Cisco等廠商提出的方案中,通過識別TLS原數據中Client Hello報文內容、報文的長度和順序、會話的方向和流量比例等內容,再應用機器學習方法,直接實現威脅檢測或者流量應用識別。

圖9:Cisco提出無需解密的TLS原數據威脅檢測

兩種方案對比之下,各自的缺陷都比較明顯,在性能成本和檢測率方面難以達到平衡,對于企業級用戶來說,SSL流量安全仍然會是重要的難題。

歷史重現?

在能見度有限的霧天,一個人走到岸邊看著一眼望不到邊的水域,那么這個人無法分清眼前的是湖還是海,這個場景和目前的流量安全產品市場有些相似。隨著業界生態逐步成熟,兩三年前還能吸引眼球的威脅情報、未知威脅分析、沙箱等名詞,目前已經幾乎成為流量安全產品的標配,各領先廠商提供的方案趨于相同,差異性縮小。

在UTM時代我們曾遇到過與今天類似的遭遇:產品堆砌大量特性、模塊間缺乏邏輯關聯、產品同質化嚴重。時勢造英雄,Palo alto首先推出了以三個ID為靈魂的NGFW產品,一舉引領了時代潮流直到如今。歷史總是相似的,如今流量安全產品再次面臨10年前特性堆積的局面,當量變已經足夠時,質變的歷史機會是否已經在向我們再次揮手?

圖10:Palo Alto引領風潮的三個ID架構

聚變:趨勢建議

筆者認為,流量安全產品的技術積累已經接近聚變的臨界點,以下三個趨勢將會在下一代產品設計中產生價值,可作為產品規劃的參考。

發現新ID

2019年RSAC創新沙盒的冠軍是Axonius,其主要業務是網絡安全資產管理,這說明了資產在網絡安全領域的重要性,所以資產ID將會是新一代產品的重要ID。對于流量安全產品來說,沿用原有基于USER-ID的安全思路,顯然無法貼切地解決資產安全問題,流量安全的下一步重點將是面向資產化。

除了資產ID以外,基于Credential(憑據)、社交網絡賬戶的攻擊頻發,相關領域的創新公司大量涌現,這些新ID都是在原有USER-ID、APP-ID、Context-ID的架構上繼續提煉和升華,筆者認為新一代產品需要挖掘更多ID,并基于這些ID構建新一代架構,就像當年Palo Alto做的那樣。

圖11:RSAC 2019創新沙盒冠軍Axonius

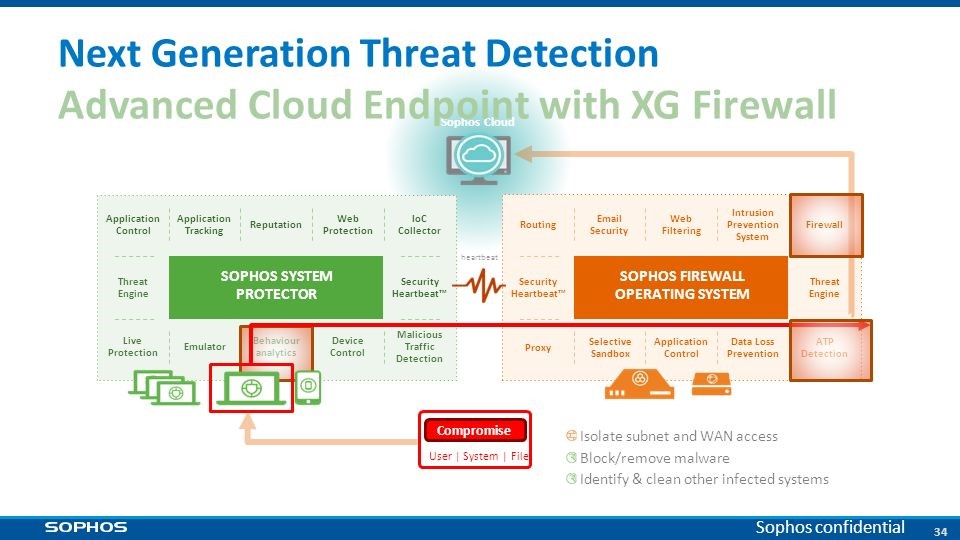

云管端三管齊下

對于流量安全產品來說,其局限性在于通過流量分析可以獲取的信息范圍非常有限,例如,資產信息是無法完全通過流量分析獲取準確信息的,這時就需要通過與Endpoint產品進行結合,從而獲取一手的最準確的資產信息。

為了保持先手,流量安全產品必須依賴云情報和云分析。

所以,對于一個成熟的流量安全產品方案,筆者認為其應該具備以下的要素:

- 情報云:使用威脅情報等方式解決未知威脅和突發事件響應;

- 分析云:使用先進的分析方法實現事件預測;

- 終端聯動:與Endpoint產品聯動獲取資產信息,覆蓋主機安全層面。

圖12:SOPHOS提出的云管端一體威脅檢測方案

智能化大勢所趨

未來三年內,Deep Learning等AI技術的可獲取性將會進一步增強,計算資源預計也會更加強大,流量安全設備現在提供的攻擊事件鏈式分析、協議脆弱性分析、異常行為和流量發現將能夠以更低的成本提供更聰明的方案。同UTM到NGFW的革命一樣,下一代產品不會僅僅是大量技術堆砌,而一定會融入更多現在安全管理類產品的特性,例如可詳細定制的工作流和業務流,屆時的流量安全產品可能發展成具備更多機器人屬性的Better產品。

圖13:2019 RSAC主題:Better

結語

自2009年左右下一代防火墻問世后,多年來還未有更新的品類名稱出現,但從技術走向分析,自2015年后產品智能化發展趨勢已經非常明確,到今年已經完成了大量的成熟技術的積累。在此時間,產品發展可能再次面臨由量變產生質變的重要節點,值得我們重點關注。