勒索病毒的技術(shù)門(mén)檻是如何降低的

責(zé)編:gltian |2018-04-28 13:16:44自勒索病毒被大家官方熟知以來(lái),為了能在這個(gè)“有著光明前途的事業(yè)”中分一杯羹,越來(lái)越多的黑客也是八仙過(guò)海各顯神通,盡自己所能的制作自己的勒索病毒。繼之前我們發(fā)現(xiàn)的使用PHP、Python等語(yǔ)言編寫(xiě)勒索病毒之后,近期,另一種簡(jiǎn)單易用的腳本語(yǔ)言——AutoIt語(yǔ)言也被發(fā)現(xiàn)用于編寫(xiě)一種名為CryptoWire的勒索病毒。加上前段時(shí)間出現(xiàn)的使用AxCrypt加密工具來(lái)加密文件進(jìn)而達(dá)到勒索目的的病毒,可以說(shuō)勒索病毒的“技術(shù)準(zhǔn)入門(mén)檻”越來(lái)越低已是大勢(shì)所趨。如果說(shuō)以上這些還算是有“門(mén)檻”可言的話(huà),另外一種被稱(chēng)作RaaS的方式則可以說(shuō)是完全沒(méi)有“門(mén)檻”了。所謂RaaS即Ransomware-as-a-Service,如360互聯(lián)網(wǎng)安全中心前不久檢測(cè)到的Saturn RaaS和Data Keeper RaaS就允許任何人注冊(cè)該勒索服務(wù)并生成自己的勒索病毒。

會(huì)腳本語(yǔ)言就能寫(xiě)勒索病毒——AutoIt勒索病毒CryptoWire

AutoIt是一種簡(jiǎn)單易學(xué)的腳本語(yǔ)言,功能強(qiáng)大并且不需要運(yùn)行系統(tǒng)中安裝特定的運(yùn)行環(huán)境,這都導(dǎo)致了即便是編程0基礎(chǔ)的新手也能快速上手,并且讓自己所編寫(xiě)的程序順利在他人的機(jī)器上正常運(yùn)行。前文所述的這款CryptoWire勒索病毒就是用AutoIt腳本語(yǔ)言編寫(xiě)。

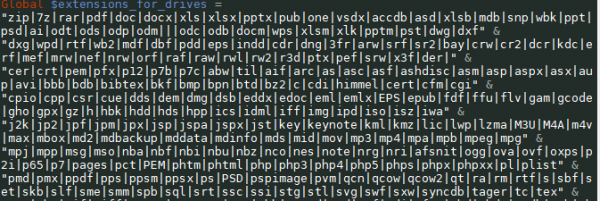

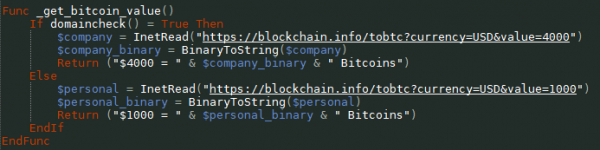

該病毒會(huì)嘗試加密機(jī)器中可訪(fǎng)問(wèn)的所有位置中的文件,包括網(wǎng)絡(luò)驅(qū)動(dòng)器、網(wǎng)絡(luò)共享目錄、移動(dòng)磁盤(pán)、外部磁盤(pán)、內(nèi)部磁盤(pán),甚至是云存儲(chǔ)應(yīng)用程序中的文件都不會(huì)漏過(guò)。 CryptoWire使用AES-256算法對(duì)文件進(jìn)行加密操作,會(huì)對(duì)282種格式的文件進(jìn)行加密。此外,如果檢測(cè)到機(jī)器接入到了域中(多為企業(yè)內(nèi)部機(jī)器),贖金將會(huì)乘4。

282種待加密文件格式

檢測(cè)到機(jī)器接入域中則贖金乘4

加密完成后的勒索信息

不會(huì)腳本語(yǔ)言也能寫(xiě)勒索病毒——RaaS了解下?

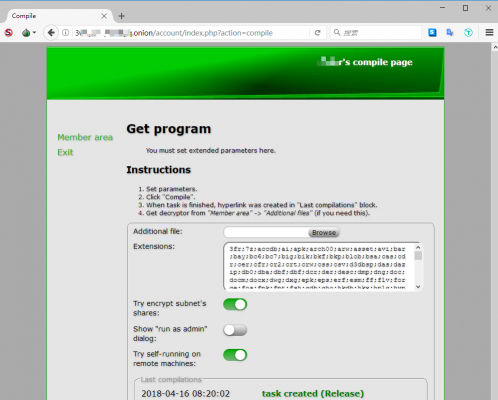

所謂RaaS即Ransomware-as-a-Service,可能很多人還不了解這套機(jī)制。簡(jiǎn)單的說(shuō),就是病毒作者開(kāi)發(fā)了一款勒索病毒,但并不自己傳播,而是邀請(qǐng)其他人來(lái)傳播,并從每次成功贖金付款的抽成。

為了吸引更多的客戶(hù),勒索病毒作者通常還會(huì)創(chuàng)建在線(xiàn)管理平臺(tái),以便盡可能輕松地部署和跟蹤勒索軟件。

許多RaaS平臺(tái)還提供定制選項(xiàng),類(lèi)似于勒索金額、加密文件格式、勒索信息語(yǔ)言等均可定制,某些平臺(tái)甚至還很貼心的提供了在線(xiàn)的技術(shù)支持。

以Data Keeper RaaS為例,在客戶(hù)提供了收取勒索贖金用的比特幣錢(qián)包地址勒索贖金金額后,會(huì)生成勒索病毒本體和對(duì)應(yīng)的解密程序(但不含解密密鑰)。

Data Keeper RaaS在線(xiàn)配置頁(yè)面

此外,Data Keeper RaaS允許每個(gè)會(huì)員選擇要加密的文件類(lèi)型,這意味著不同版本的Data Keeper所加密的文件類(lèi)型會(huì)有所不同。

Data Keeper RaaS默認(rèn)提供的待加密文件類(lèi)型(可自定義)

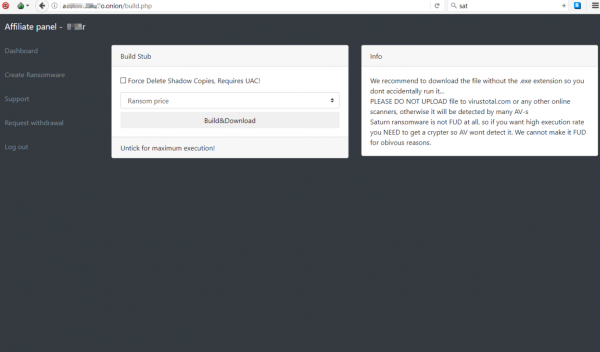

Saturn RaaS與Data Keeper RaaS情形類(lèi)似,但提供的自定義項(xiàng)目略少一些:

Saturn RaaS的自定義贖金頁(yè)面

Saturn RaaS的自定義病毒行為頁(yè)面

傳播也有簡(jiǎn)便方法——Exploit Kit的使用

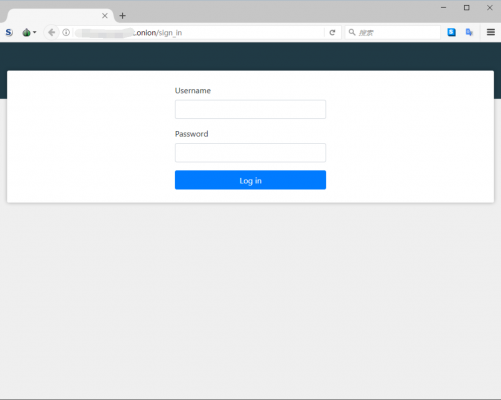

與上述兩款勒索病毒不同,GandCrab勒索病毒雖然也通過(guò)RaaS提供服務(wù),但卻并不像公眾開(kāi)放,而是僅局限于一個(gè)相對(duì)較小的圈子中使用。

GandCrab RaaS管理后臺(tái)登錄界面

網(wǎng)傳的GandCrab RaaS管理后臺(tái)數(shù)據(jù)統(tǒng)計(jì)頁(yè)面

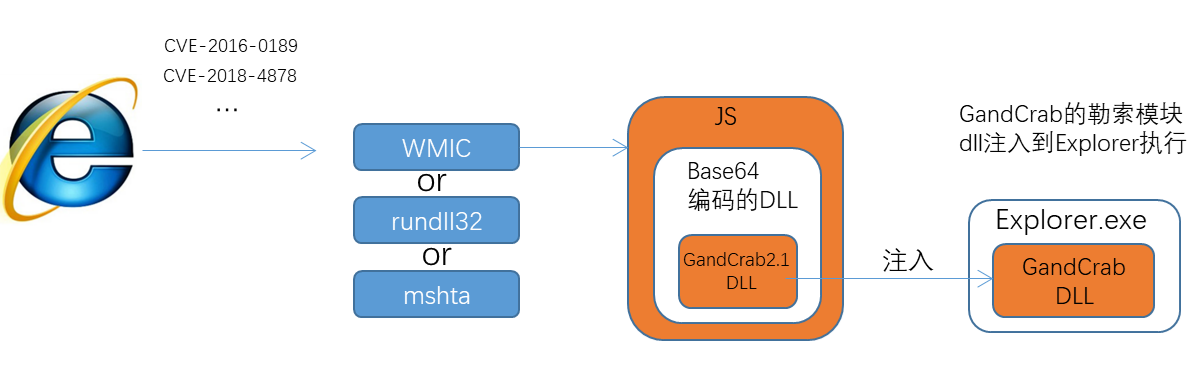

雖然GandCrab RaaS并沒(méi)有對(duì)降低勒索病毒的制作技術(shù)門(mén)檻,但其傳播方式卻提供了一種降低傳播技術(shù)門(mén)檻的方法——利用現(xiàn)成的漏洞利用套件(Exploit Kit,簡(jiǎn)稱(chēng)EK)來(lái)方便自身的傳播。

GandCrab本身便是利用Rig EK通過(guò)Flash Player的CVE-2018-4878漏洞進(jìn)行大規(guī)模傳播的。

RIG EK傳播GandCrab流程圖

而新版的GandGrab勒索病毒,又換用了Magnitude EK以圖更好的傳播:

Magnitude EK傳播新版GandGrab流程圖

從傳播的速度來(lái)看,較之去年同期開(kāi)始爆發(fā)的Spora勒索病毒而言,合理利用了EK進(jìn)行自身“推廣”的GandGrab也必然有著明顯的優(yōu)勢(shì)。

鑒于勒索病毒無(wú)論是制作還是傳播,其技術(shù)門(mén)檻都越來(lái)越低,這勢(shì)必會(huì)造成勒索病毒數(shù)量的進(jìn)一步增長(zhǎng)甚至是爆發(fā)。所以在此需要提醒廣大用戶(hù)注意:

- 對(duì)重要的數(shù)據(jù)進(jìn)行備份!備份!備份!

- 小心使用不明來(lái)源的文件,陌生郵件及附件也需謹(jǐn)慎打開(kāi)

- 安裝安全防護(hù)軟件并保持防護(hù)開(kāi)啟狀態(tài)

- 及時(shí)安裝Windows漏洞補(bǔ)丁!同時(shí),也請(qǐng)確保一些常用的軟件保持最新版本,特別是Java,F(xiàn)lash和Adobe Reader等程序,其舊版本經(jīng)常包含可被惡意軟件作者或傳播者利用的安全漏洞。

- 為電腦設(shè)置較強(qiáng)的密碼——尤其是開(kāi)啟遠(yuǎn)程桌面的電腦。并且不要在多個(gè)站點(diǎn)重復(fù)使用相同的密碼。

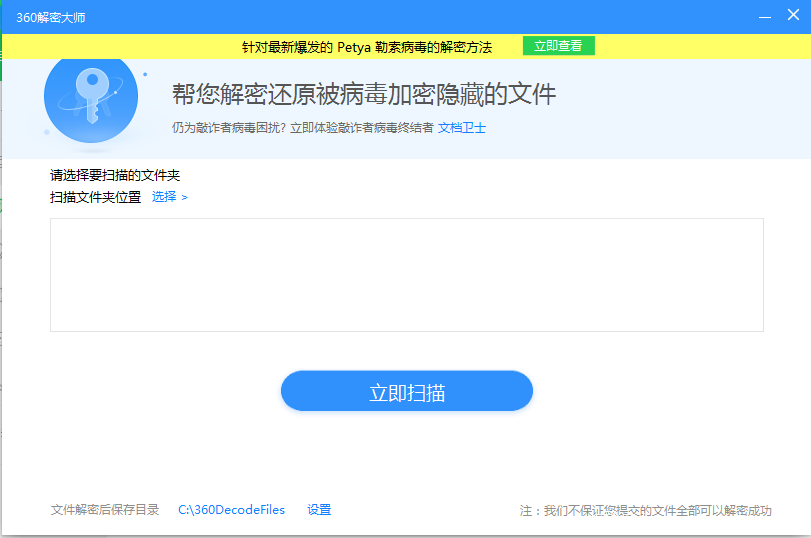

目前360解密大師已支持解密超過(guò)100種勒索病毒加密的文件:

原文: https://www.anquanke.com/post/id/106879

- 周鴻祎領(lǐng)銜!百所高校+企業(yè)組團(tuán)亮相ISC.AI 2025“紅衣課堂”

- 港科大發(fā)布大模型越獄攻擊評(píng)估基準(zhǔn),覆蓋6大類(lèi)別37種方法

- 引領(lǐng)智能運(yùn)維!全新FortiAIOps 3.0重新定義IT運(yùn)營(yíng)

- MirageFlow:一種針對(duì)Tor的新型帶寬膨脹攻擊

- 英偉達(dá)約談事件的制度邏輯與趨勢(shì)展望

- 國(guó)家互聯(lián)網(wǎng)信息辦公室發(fā)布《國(guó)家信息化發(fā)展報(bào)告(2024年)》

- 火狐中國(guó)終止運(yùn)營(yíng):辦公地?zé)o人,用戶(hù)賬號(hào)數(shù)據(jù)面臨清空

- 25年一直未變!網(wǎng)絡(luò)安全永恒的“十大法則”

- 關(guān)于征集數(shù)據(jù)安全評(píng)估標(biāo)準(zhǔn)化應(yīng)用實(shí)踐案例的通知

- ISC.AI 2025主題前瞻:ALL IN AGENT,全面擁抱智能體時(shí)代!