哈曼旗下AMX產(chǎn)品隱藏多年的后門(mén)被曝光

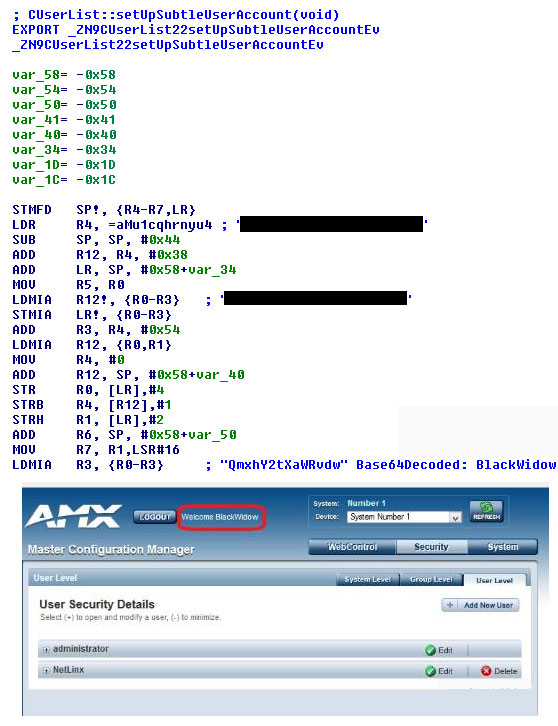

責(zé)編:mhshi |2016-01-25 17:04:57目前著名公司Harman旗下的AMX產(chǎn)品被爆存在后門(mén)管理員賬戶,根據(jù)SECconsult漏洞實(shí)驗(yàn)室的紕漏信息來(lái)看,該賬戶是以硬編碼形式存在的,該 賬戶是由一個(gè)名為“setUpSubtleUserAccount”的函數(shù)生成的,這個(gè)函數(shù)正如他的名字一樣,為該設(shè)備生成了一個(gè)額外賬戶并且該隱藏賬戶 具有管理員權(quán)限,這樣的賬戶也被人們成為“上帝賬戶”(God account)。一但攻擊者掌握了這一賬戶后,便可以利用其管理員權(quán)限添加額外的工具來(lái)嗅探內(nèi)網(wǎng)從而截取數(shù)據(jù)包獲得隱私用戶數(shù)據(jù)。

根據(jù)筆者了解,他們的產(chǎn)品確實(shí)能夠提供一系列優(yōu)質(zhì)的智能功能,這可能也正是美國(guó)總統(tǒng)奧巴馬偶爾會(huì)在白宮辦公室內(nèi)使用AMX控制面板的原因所在。根據(jù) AMX公司發(fā)布的案例研究報(bào)告,目前已經(jīng)有多個(gè)政府機(jī)構(gòu)及軍方部門(mén)采用其會(huì)議室設(shè)備。其中包括但不限于白宮、美國(guó)阿富汗部隊(duì)以及戰(zhàn)略與國(guó)際研究中心(簡(jiǎn)稱(chēng) CSIS)。根據(jù)其官網(wǎng)客戶檔案接收,中國(guó)也有部分客戶使用AMX系列產(chǎn)品(更多詳情見(jiàn)上面背景資料介紹)。

供應(yīng)商信息:

CVSS(安全漏洞評(píng)分系統(tǒng))量度

v1.2.322

v1.3.100

受影響的設(shè)備包括如下設(shè)備但不限于這些設(shè)備:

*AMXNX-1200

*AMXDGX16-ENC(DigitalMediaSwitchers)

*AMXDGX32-ENC-A(DigitalMediaSwitchers)

*AMXDGX64-ENC(DigitalMediaSwitchers)

*AMXDGX8-ENC(DigitalMediaSwitchers)

*AMXDVX-2100HD(All-In-OnePresentationSwitchers)

*AMXDVX-2210HD(All-In-OnePresentationSwitchers)

*AMXDVX-2250HD(All-In-OnePresentationSwitchers)

*AMXDVX-2255HD(All-In-OnePresentationSwitchers)

*AMXDVX-3250HD(All-In-OnePresentationSwitchers)

*AMXDVX-3255HD(All-In-OnePresentationSwitchers)

*AMXDVX-3256HD(All-In-OnePresentationSwitchers)

*AMXENOVADGX64-ENC(DigitalMediaSwitchers)

*AMXMCP-106(ControlPads)

*AMXMCP-108(ControlPads)

*AMXNI-2000(CentralControllers)

*AMXNI-2100(CentralControllers)

*AMXNI-3000(CentralControllers)

*AMXNI-3100(CentralControllers)

*AMXNI-3101-SIG(CentralControllers)

*AMXNI-4000(CentralControllers)

*AMXNI-4100(CentralControllers)

*AMXNI-700(CentralControllers)

*AMXNI-900(CentralControllers)

*AMXNX-1200(CentralControllers)

*AMXNX-2200(CentralControllers)

*AMXNX-3200(CentralControllers)

*AMXNX-4200(CentralControllers)

*AMXNXC-ME260-64(CentralControllers)

*AMXNXC-MPE(CentralControllers)

*AMXNetLinxNXIntegratedController(Media)

從下圖的代碼分析中也看到一些關(guān)于AMX公司安全策略的有趣細(xì)節(jié)。AMX事實(shí)上在召喚漫威里的超級(jí)英雄來(lái)保護(hù)他們的產(chǎn)品。將“0mxhY2tXaWEvdw”這樣一串字符通過(guò)Base64解碼獲得這樣一個(gè)名字:BlackWidow(黑寡婦)。

BlackWidow為隱藏賬戶,正常管理界面無(wú)法發(fā)現(xiàn)該賬戶。

AMX對(duì)于此次漏洞的反應(yīng)

SECconsult 漏洞實(shí)驗(yàn)室一般會(huì)根據(jù)漏洞反饋機(jī)制去通知相關(guān)的問(wèn)題廠家。他們?cè)谠诔跏冀涣麟A段是通過(guò)AMX在歐洲的銷(xiāo)售團(tuán)隊(duì)與之聯(lián)系。大約7個(gè)月之后,AMX針對(duì)這一后 門(mén)提供了一個(gè)修補(bǔ)方案。在快速檢查這個(gè)補(bǔ)丁之后,該團(tuán)隊(duì)發(fā)現(xiàn)這個(gè)后門(mén)依舊存在,但是黑寡婦(Black Widow)這個(gè)賬戶已經(jīng)消失了,難道AMX已經(jīng)刪除黑寡婦了嗎?

這一次,SEC Consult決定直接去聯(lián)系A(chǔ)MX公司的安全負(fù)責(zé)人。在給不同的責(zé)任人發(fā)出要求說(shuō),要向他們提交相關(guān)漏洞信息后,最后終于有人回復(fù)我們了。我們把沒(méi)有加密的漏洞信息發(fā)送過(guò)去之后,他們那邊再次沉默了。

在2015年10月份左右,他們還是沒(méi)有收到AMX那邊的任何信息,盡管關(guān)于補(bǔ)丁包的問(wèn)題詢(xún)問(wèn)了很多遍,他們甚至推遲了安全漏洞的發(fā)布時(shí)間,為的是給廠商更多的時(shí)間去把蝙蝠俠和黑寡婦安排妥當(dāng)。

昨天AMX終于有所回應(yīng)了,他們通知SEC Consult說(shuō)他們已經(jīng)為受影響的設(shè)備公布了固件升級(jí)包。這些升級(jí)包還沒(méi)有被SEC Consult測(cè)試和確認(rèn)。

此外,通過(guò)SEC Consult的這一次的溝通來(lái)看,AMX未來(lái)可能需要在重要安全事件處理主動(dòng)性上做出更好的表現(xiàn)。關(guān)于賬戶密碼,SEC Consult安全團(tuán)隊(duì)表示還需確認(rèn)補(bǔ)丁是否修補(bǔ)了漏洞后才能公布。

解決方案

對(duì)于部分AMX設(shè)備,AMX廠家已經(jīng)發(fā)布了一個(gè)升級(jí)包(http://www.amx.com/techcenter/NXSecurityBrief/)。推薦受影響的客戶聯(lián)系哈曼技術(shù)支持熱線去獲得關(guān)于該更新的更多信息。

強(qiáng)烈建議國(guó)內(nèi)用戶暫時(shí)不要使用AMX系列產(chǎn)品,有可能電視電話會(huì)議存在長(zhǎng)期被監(jiān)控風(fēng)險(xiǎn)。此類(lèi)事件也為未來(lái)物聯(lián)網(wǎng)、智慧城市的供應(yīng)鏈安全敲響了警鐘。

- 周鴻祎領(lǐng)銜!百所高校+企業(yè)組團(tuán)亮相ISC.AI 2025“紅衣課堂”

- 港科大發(fā)布大模型越獄攻擊評(píng)估基準(zhǔn),覆蓋6大類(lèi)別37種方法

- 引領(lǐng)智能運(yùn)維!全新FortiAIOps 3.0重新定義IT運(yùn)營(yíng)

- MirageFlow:一種針對(duì)Tor的新型帶寬膨脹攻擊

- 英偉達(dá)約談事件的制度邏輯與趨勢(shì)展望

- 國(guó)家互聯(lián)網(wǎng)信息辦公室發(fā)布《國(guó)家信息化發(fā)展報(bào)告(2024年)》

- 火狐中國(guó)終止運(yùn)營(yíng):辦公地?zé)o人,用戶賬號(hào)數(shù)據(jù)面臨清空

- 25年一直未變!網(wǎng)絡(luò)安全永恒的“十大法則”

- 關(guān)于征集數(shù)據(jù)安全評(píng)估標(biāo)準(zhǔn)化應(yīng)用實(shí)踐案例的通知

- ISC.AI 2025主題前瞻:ALL IN AGENT,全面擁抱智能體時(shí)代!