APP安全分析之丁盯智能門磁

責編:admin |2015-04-09 17:41:140×01前言:

看了相關(guān)密碼找回漏洞的分析文章后,打算找個應用來進行這方面的分析研究。最近剛?cè)胧至硕《⒅悄荛T磁這個智能家居硬件,它通過硬件和軟件app的結(jié)合,來監(jiān)控門的安全性。看到它驗證碼中只是四位簡單的數(shù)字,估計其中可能存在安全漏洞,就著手進行了相關(guān)的測試。

存在的相關(guān)漏洞已經(jīng)通過了相關(guān)企業(yè),已經(jīng)完成了修復。現(xiàn)在的文章來做個記錄和對有需要的同學做個參考。

0×02安全漏洞:

軟件后臺設(shè)計中存在缺陷導致可遍歷賬號信息,并重置任意賬戶密碼

通過應用app的使用,發(fā)現(xiàn)后臺設(shè)計存在兩個問題:

1.login1接口會在發(fā)送密碼前先進行是否存在賬號進行檢測,返回相應的錯誤碼,可以隨機遍歷手機號測試接口取得存在的手機號列表,可能因為注冊用戶較少原因,測試158號碼時候只得到一個注冊手機信息。

測試代碼:

https://github.com/joeyxy/python/blob/master/crawler/dingding/dingding.py

2.找回密碼功能中,通過使用應用,觀察其邏輯,反編譯其軟件,找到了aes加密算法及相應的key及iv向量組成方式。因為使用了4位純數(shù)字弱驗證碼,雖然設(shè)定了過期時間為120秒,但是后臺沒有限定提交的次數(shù),實際測試中,基本在不到一分鐘的測試中就可以利用password2接口設(shè)計缺陷破解驗證碼,直接提交修改其它注冊用戶的密碼。

測試代碼:

https://github.com/joeyxy/python/blob/master/crawler/dingding/poc_dd3.py

0×03:分析過程

這里使用到的分析工具主要有:Burp Suite,JD-Jui

手機通過配置代理將數(shù)據(jù)發(fā)送到Burp Suite分析

遍歷賬號login相應細節(jié),存在賬號則返回碼為:0

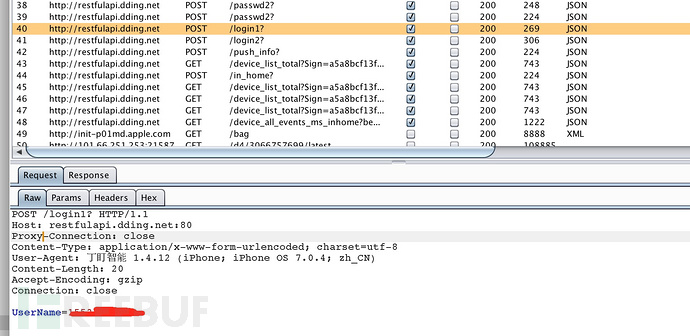

提交賬號請求:

服務(wù)器對賬號請求的返回數(shù)據(jù)

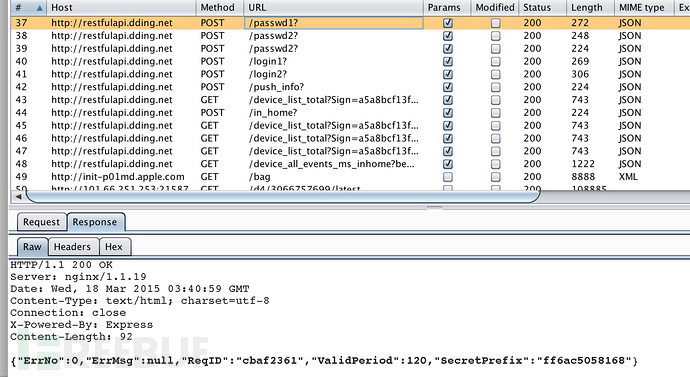

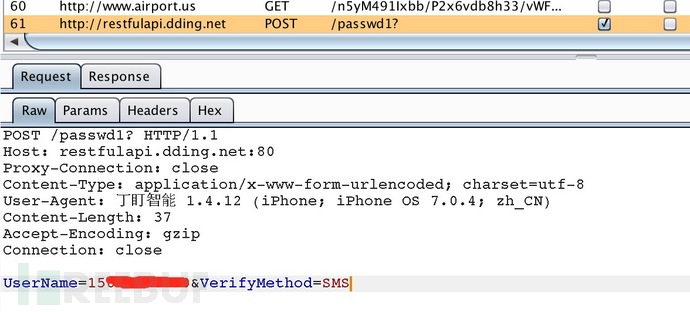

測試破解驗證碼,修改用戶密碼。首先是請求接口password1,提交手機號碼和參數(shù),請求發(fā)送驗證碼,接口會返回aes加密所要使用的相關(guān)key,然后通過aes加密算法使用key+驗證碼和iv加密驗證碼加密碼的字符串算出密碼,發(fā)送給給服務(wù)器,這里代碼是通過遍歷測試,根據(jù)接口返回的信息,檢查返回碼,錯誤碼為0就表示修改密碼成功,打印相關(guān)消息。

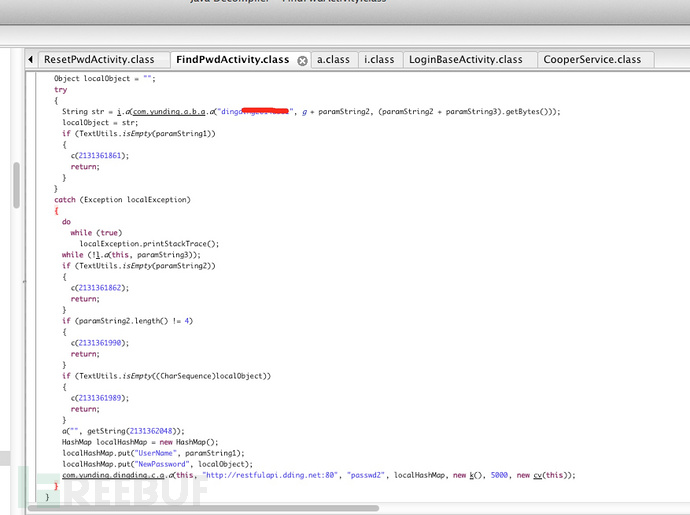

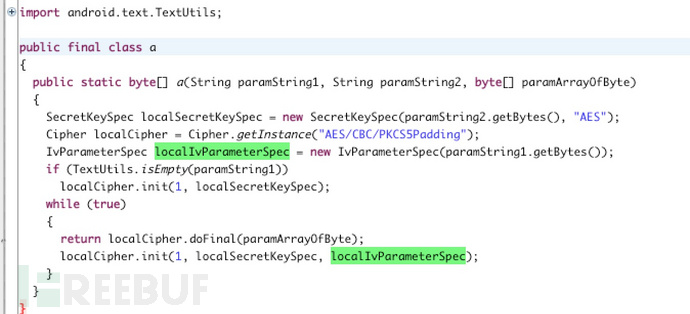

反編譯apk包所得到的加密算法:

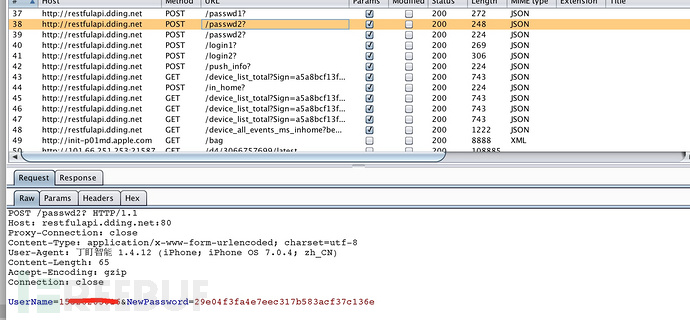

找回密碼password1接口測試:

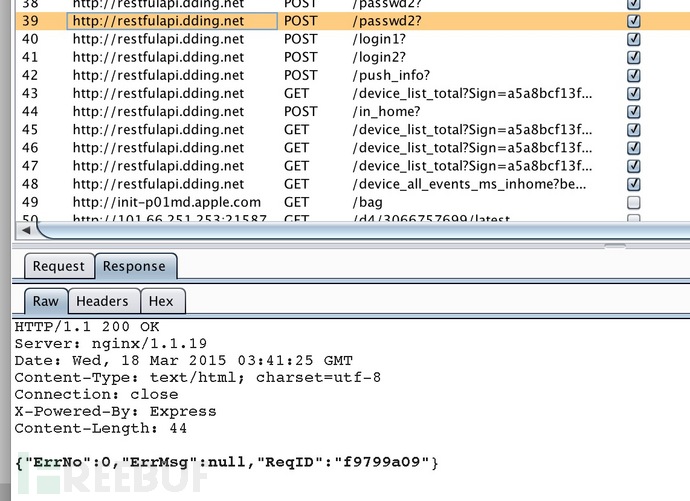

更新密碼password2接口測試:

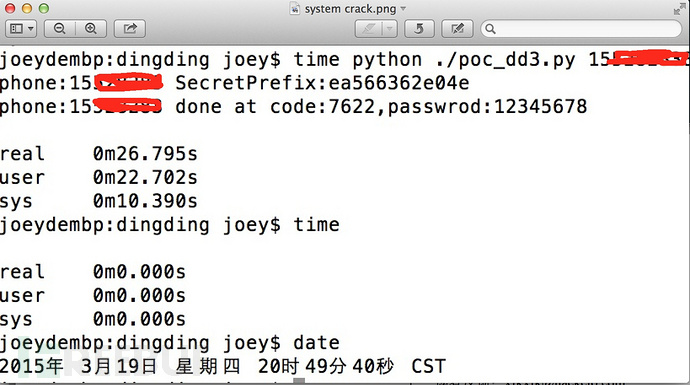

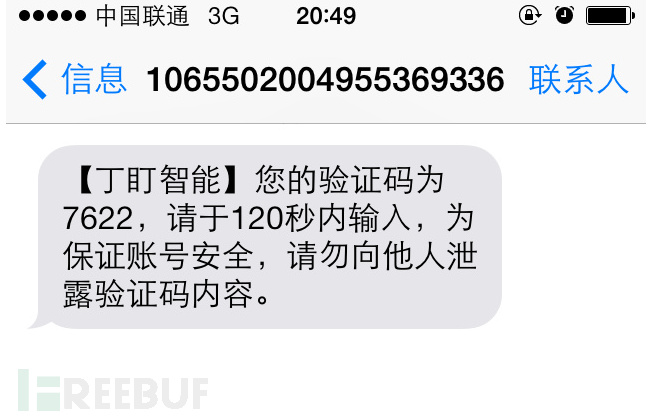

將上面的測試過程編碼,測試結(jié)果:

0×04 總結(jié):

應用后臺存在的漏洞主要是在于沒有限定后臺請求的次數(shù),同時使用了簡單數(shù)字驗證碼。在分析的過程中,花費時間多的地方在于對于加密算法的分析,通過反編譯軟件來找到AES算法及相應key與iv的組成。下面的工作就是進行編碼測試了。

文章來源:FreeBuf黑客與極客(FreeBuf.COM)

- 周鴻祎領(lǐng)銜!百所高校+企業(yè)組團亮相ISC.AI 2025“紅衣課堂”

- 港科大發(fā)布大模型越獄攻擊評估基準,覆蓋6大類別37種方法

- 引領(lǐng)智能運維!全新FortiAIOps 3.0重新定義IT運營

- MirageFlow:一種針對Tor的新型帶寬膨脹攻擊

- 英偉達約談事件的制度邏輯與趨勢展望

- 國家互聯(lián)網(wǎng)信息辦公室發(fā)布《國家信息化發(fā)展報告(2024年)》

- 火狐中國終止運營:辦公地無人,用戶賬號數(shù)據(jù)面臨清空

- 25年一直未變!網(wǎng)絡(luò)安全永恒的“十大法則”

- 關(guān)于征集數(shù)據(jù)安全評估標準化應用實踐案例的通知

- ISC.AI 2025主題前瞻:ALL IN AGENT,全面擁抱智能體時代!