Juniper防火墻的建立IPsec VPN

責編:admin |2015-01-23 15:19:38Juniper的防火墻基本都集成了VPN功能,VPN功能是企業(yè)網(wǎng)絡(luò)非常常用的功能,建立VPN后可以確保數(shù)據(jù)傳輸?shù)陌踩浴_@里就介紹一下Juniper防火墻配置兩端都是固定IP的IPsec VPN的步驟,關(guān)于IPsec VPN的介紹可以參考。

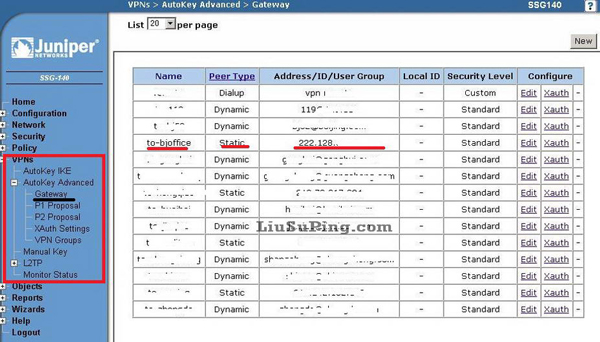

在左側(cè)的菜單欄下VPN菜單可以看到配置VPN需要用到的一些配置元素

1、建立VPN網(wǎng)關(guān)

首先需要在 VPNs > AutoKey Advanced > Gateway 下新建一個VPN網(wǎng)關(guān),如下圖所示,

這個界面下我已經(jīng)建立了多個VPN網(wǎng)關(guān),這臺Juniper防火墻是放在上海的辦公室的,需要和北京的辦公室建立一個IPsec VPN。其中“Peer Type”表示VPN的類型,Dialup是撥號VPN,Dynamic是一端是動態(tài)地址的VPN,static是兩端都是固定IP的VPN。

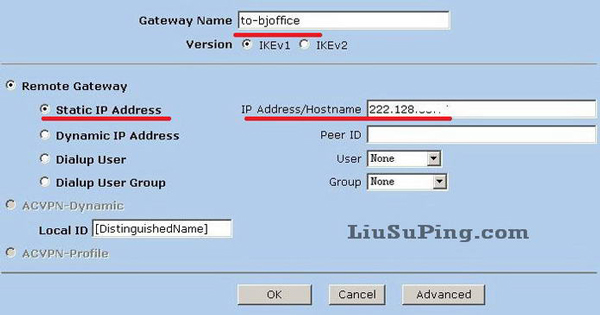

Gateway name 起個容易記得住的名稱,因為如果VPN多了就分部清是到哪里的VPN網(wǎng)關(guān)了

Remote gateway 填遠端防火墻的外網(wǎng)IP地址

Dynamic IP Address 如果對端是adsl撥號這樣的動態(tài)IP,需要填寫遠端的Peer ID,該 Peer ID需要在遠端預設(shè),名稱的自己隨便起,只要網(wǎng)關(guān)的 Peer ID和遠端的Local ID一樣就可以了,關(guān)于local id的設(shè)置在下面介紹。

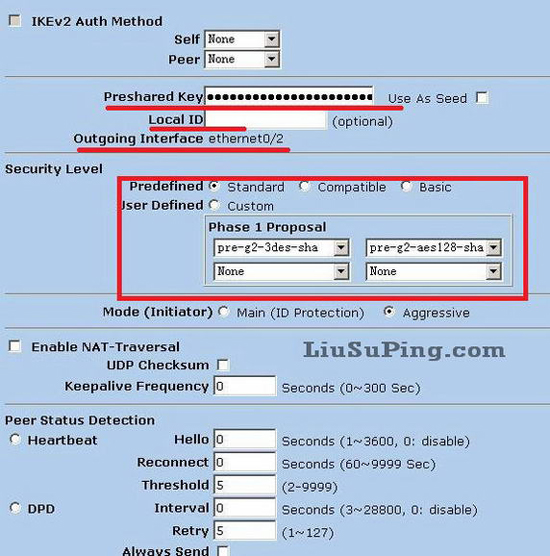

點擊advanced進入高級設(shè)置:

Preshared Key 這是預設(shè)共享密鑰,非常重要,VPN建立時驗證使用的,兩端要保持一致

local ID 這是用在有一端是動態(tài)IP,也就是給動態(tài)IP的一端起個名字,這樣IP地址變了可以根據(jù)local ID來識別動態(tài)IP端得防火墻設(shè)備。要與遠端防火墻的peer id保持一致。

Outgoing Interface 這是指定出口的接口,一半來說是Untrust接口,截圖是在編輯模式,因此不能修改,在新建模式是可以選擇接口的。

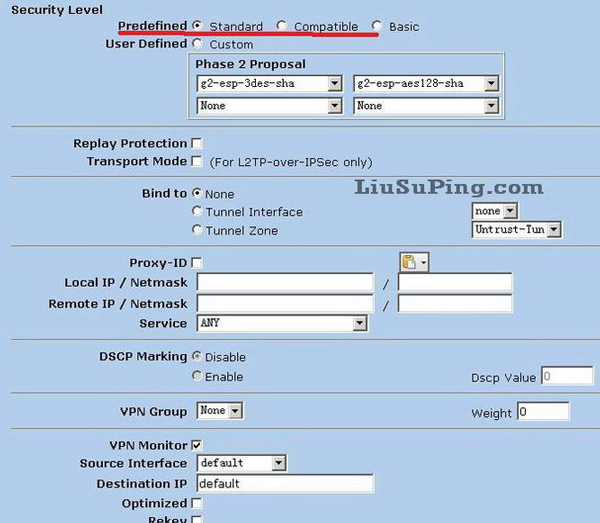

Security Level 安全等級可以自定義,前提是兩邊防火墻選擇的加密方式要一致,我這邊圖省事,使用的是默認設(shè)置。

Mode (Initiator) 連接模式我這邊選擇的是 Aggressive (野蠻模式),這個模式建立VPN連接的速度比較快。

接下來的參數(shù)全部選擇默認就可以了。

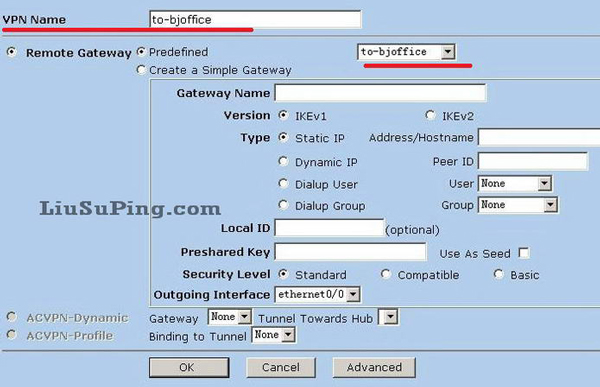

2、建立autokey IKE

建立好gateway之后,接下來就可以在VPNs > AutoKey IKE 下建立一個AutoKey IKE

VPN Name 隨便起,自己分的清就行了

Remote Gateway 選擇前面設(shè)置的vpn網(wǎng)關(guān)名稱

接下來進入高級設(shè)置

高級設(shè)置也沒什么高級的,只要選擇一下Security Level 二次驗證的加密方式就行了。

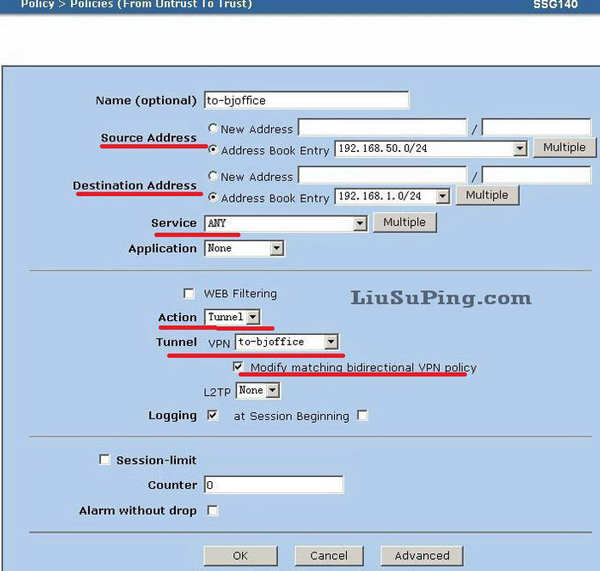

3、建立VPN Policy

接下來就需要設(shè)置一條策略允許VPN建立連接訪問

在policy界面下選擇從Untrust 到 Trust建立一條心策略

Source Address 源地址為遠端內(nèi)網(wǎng)網(wǎng)段

Destination Address 目的地址為本地網(wǎng)段

Action 選擇 Tunnel,也就是走VPN隧道

Tunnel 選擇你建立的IKE

Modify matching bidirectional VPN policy 打上鉤,就是同時建立一條反向策略,允許VPN兩端互訪。

4、建立發(fā)起IPsec VPN連接及查看狀態(tài)

這樣IPsec VPN的一端已經(jīng)設(shè)置好了,再在對端做相同的設(shè)置。

VPN的建立需要有數(shù)據(jù)通信才會建立,如果兩邊都是固定IP,ping一下對端的內(nèi)網(wǎng)網(wǎng)關(guān),如果一端是動態(tài)IP的話就必須從動態(tài)IP端發(fā)起連接才能順利建立IPsec VPN的連接。沒設(shè)置錯的話一條IPsec VPN就建立起來了。

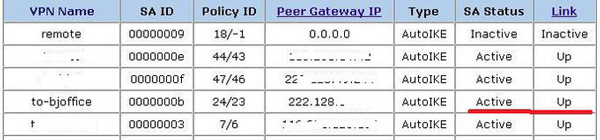

在 VPNs > Monitor Status 界面下可以看到VPN的狀態(tài)

- 周鴻祎領(lǐng)銜!百所高校+企業(yè)組團亮相ISC.AI 2025“紅衣課堂”

- 港科大發(fā)布大模型越獄攻擊評估基準,覆蓋6大類別37種方法

- 引領(lǐng)智能運維!全新FortiAIOps 3.0重新定義IT運營

- MirageFlow:一種針對Tor的新型帶寬膨脹攻擊

- 英偉達約談事件的制度邏輯與趨勢展望

- 國家互聯(lián)網(wǎng)信息辦公室發(fā)布《國家信息化發(fā)展報告(2024年)》

- 火狐中國終止運營:辦公地無人,用戶賬號數(shù)據(jù)面臨清空

- 25年一直未變!網(wǎng)絡(luò)安全永恒的“十大法則”

- 關(guān)于征集數(shù)據(jù)安全評估標準化應用實踐案例的通知

- ISC.AI 2025主題前瞻:ALL IN AGENT,全面擁抱智能體時代!