使用 wireshark 高效,準確地鑒別出入站的惡意流量

責編:admin |2015-01-05 11:09:59本文講解一些實用的數據包分析技巧,幫助安全架構師們迅速,準確地定位那些惡意的數據包;

在分秒必爭的安全突發事件與安全取證工作中,這些高效的方法顯得格外重要.

wireshark 中的網絡層名稱解析功能,與真實場景的 DNS 解析剛好相反,默認情況下,wireshark 抓取的數據包是不會將網絡層源 IP 與目標 IP 解析到主機名的,

除非在主菜單 view -> name resolution ->勾選 "enable for network layer",這樣,wireshark 會實時用本地配置的 DNS 服務器信息,對其發送解析請求與接收應答,而這個過程剛好與正向解析–從域名或主機名到 IP 的過程相反。

多數情況下,勾選"enable for network layer"后,在 wireshark 抓取數據包前,名稱解析的工作已經由操作系統上的 DNS 客戶端服務完成,但也有少數情況,從域名或主機名到 IP 的解析是在 wireshark 抓取并顯示數據包后完成的,此時的解析結果僅保存在內核緩沖區里,wireshark 不會主動"更新"這里面的信息,因此你也許會看到,即便勾選了 "enable for network layer",列表中的某些數據包的 IP 地址還是無法被"反向"顯示為域名或主機名.

此時,你可以單擊主菜單 view -> reload ,這將強制 wireshark 從系統那里更新名稱解析的結果并顯示。

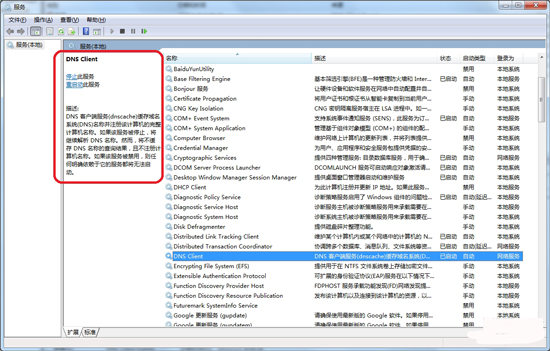

實際上,wireshark 請求本地 DNS 客戶端進行名稱解析,本地 DNS 客戶端的實現取決于操作系統,在 windows server 2008 R2 SP1 中,本地 DNS 客戶端叫做

DNS Client ,這是一個 windows 服務例程,它負責處理所有網絡應用程序的名稱解析請求(提交給 DNS 服務器,或查看本地的 host 文件),如果禁用該服務,那么任何網絡應用程序,Chrome web browser 也好,wireshark 也好,都無法正常工作,這一點必須注意。

鏈路層 MAC 地址解析

這個解析唯一具有價值之處在于,它將 6 字節的 MAC 地址中的前 3 個 16 進制字節解析為網絡設備(例如個人 PC 的網卡適配器,以及路由器)制造商的名稱縮寫。

注意,前 3 個 16 進制字節是由 IEEE 分配的,用于唯一標識各廠商的地址,而鏈路層 MAC 地址解析就是將其轉換為可讀性更強的廠商縮寫名。

單擊 wireshark 主菜單 view -> name resolution -> enable for MAC layer ,即可啟用鏈路層 MAC 地址解析功能。

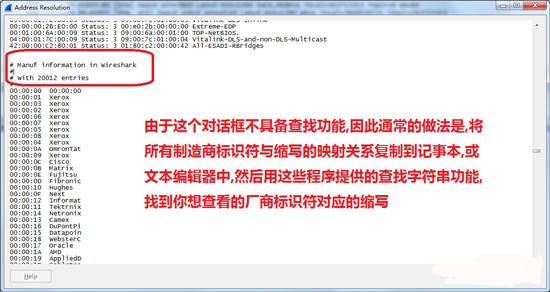

另外,通過單擊主菜單 statistics -> show address resolution ,在打開的對話框中,你可以找到一個列表,包含有 wireshark 內置的所有廠商 MAC 地址與廠商縮寫的對應關系,如下所示:

注意,即便這些信息能在滲透測試中幫助判斷目標的基礎設施類型,但是這些信息可以通過技術手段更改,因此并不總是準確,但是對于多數組織機構而言,我們可以認為這里的信息是可采用的。

文章來源:http://shayi1983.blog.51cto.com/4681835/1598656