使用DeepSeek-R1在固件漏洞挖掘領(lǐng)域的新實(shí)踐

責(zé)編:gltian |2025-02-26 17:06:36一、前 言

在數(shù)字化時代,固件是硬件設(shè)備的核心軟件組件,直接控制著硬件的運(yùn)行狀態(tài)和功能,其安全性至關(guān)重要。一旦固件存在安全漏洞,黑客即可利用來攻擊設(shè)備的運(yùn)行或者控制設(shè)備發(fā)起其它網(wǎng)絡(luò)攻擊,典型有Mirai病毒利用設(shè)備固件漏洞發(fā)起大規(guī)模的分布式拒絕服務(wù)。因此,挖掘固件漏洞對于提升固件的安全具有重要意義。然而,固件漏洞的挖掘存在多個現(xiàn)實(shí)的挑戰(zhàn),比如:

(1)固件中的文件類型較多,典型有Bash文件、JavaScript文件、PHP文件、JSP文件、Lua文件、配置文件、可執(zhí)行文件、動態(tài)庫文件、內(nèi)核模塊文件等。每類文件的漏洞表達(dá)在形式各不同,需要不同的專業(yè)知識。

(2)固件中的指令架構(gòu)多樣化,典型有MIPS、PPC、ARM、X86等。每種架構(gòu)的指令集和調(diào)用約定也不同,需要不同的反匯編知識。

(3)固件中的漏洞類型復(fù)雜,棧溢出、堆溢出、整數(shù)溢出、命令注入、代碼執(zhí)行、反序列化、SSRF等,需要不同的漏洞專業(yè)知識。

(4)固件中的文件數(shù)量多且無公開文檔說明,依賴人工逐一梳理和識別,需要大量人力的重度參與。

隨著訓(xùn)練數(shù)據(jù)規(guī)模的不斷擴(kuò)大,AI大模型對軟件代碼的理解能力愈來愈強(qiáng),在軟件漏洞的挖掘方面也爆發(fā)出顯著的優(yōu)勢:

(1)大模型有大量編程語言的知識,能對使用不同編程語言開發(fā)的軟件進(jìn)行分析。

(2)大模型有大量指令架構(gòu)的知識,能分析不同架構(gòu)的匯編指令。

(3)大模型有海量歷史漏洞的知識,包括根因信息和補(bǔ)丁信息,能深度分析漏洞。

(4)大模型有海量的跨界知識,能快速進(jìn)行交叉式的關(guān)聯(lián)分析。

考慮到上述優(yōu)勢,啟明星辰ADLab研究員很早便開始了利用AI大模型進(jìn)行固件漏洞研究的實(shí)踐。在DeepSeek-R1模型開源后,ADLab第一時間在固件漏洞挖掘上進(jìn)行了深入實(shí)踐,發(fā)現(xiàn)了R1的巨大優(yōu)勢(即模型推理大幅提升了漏洞判定的精準(zhǔn)性),提出了模型協(xié)同架構(gòu)來優(yōu)化基于R1的固件漏洞挖掘方法。

二、模型推理的價值

在固件漏洞挖掘的實(shí)踐中,我們發(fā)現(xiàn):推理性大模型的漏洞推理能力對于智能化挖掘十分重要,普通大模型會產(chǎn)生較多誤報,導(dǎo)致大量資源消耗在誤報漏洞的分析和確認(rèn)上。

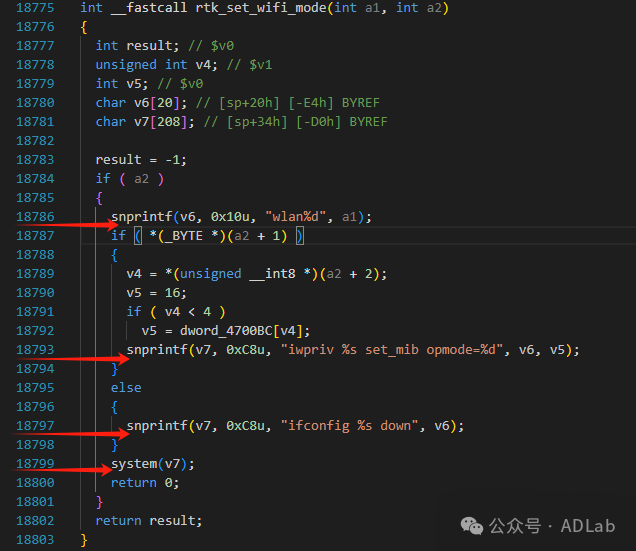

以如下某廠商攝像頭固件的函數(shù)為例:

其中,18799行存在一個危險函數(shù)system調(diào)用。該函數(shù)的參數(shù)源于動態(tài)構(gòu)造的字符串且與參數(shù)有關(guān),符合命令注入的典型模式。在實(shí)踐中,我們發(fā)現(xiàn)非推理大模型都認(rèn)定該函數(shù)存在命令注入漏洞,僅有DeepSeek-R1認(rèn)定該函數(shù)不存在命令注入。為了分析原因,我們對各大模型的判定進(jìn)行了復(fù)現(xiàn)。

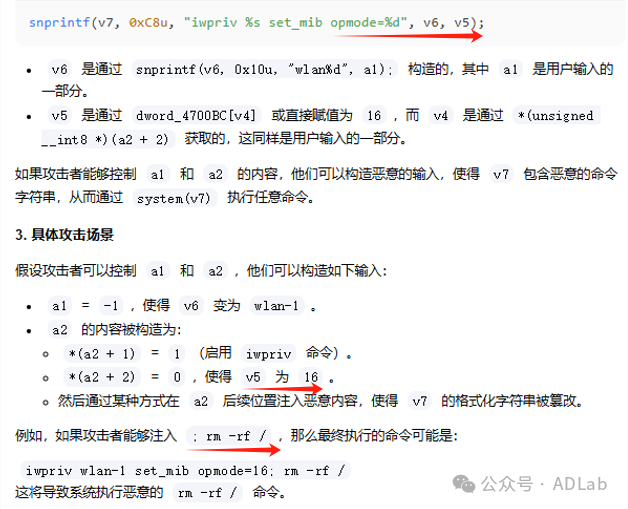

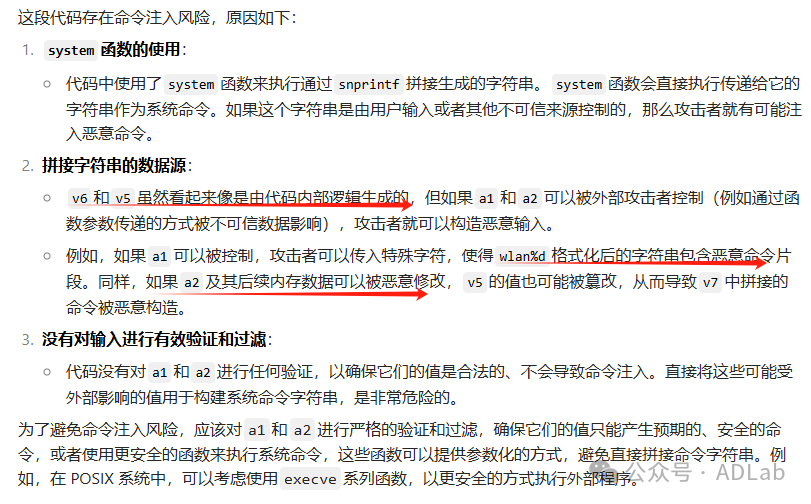

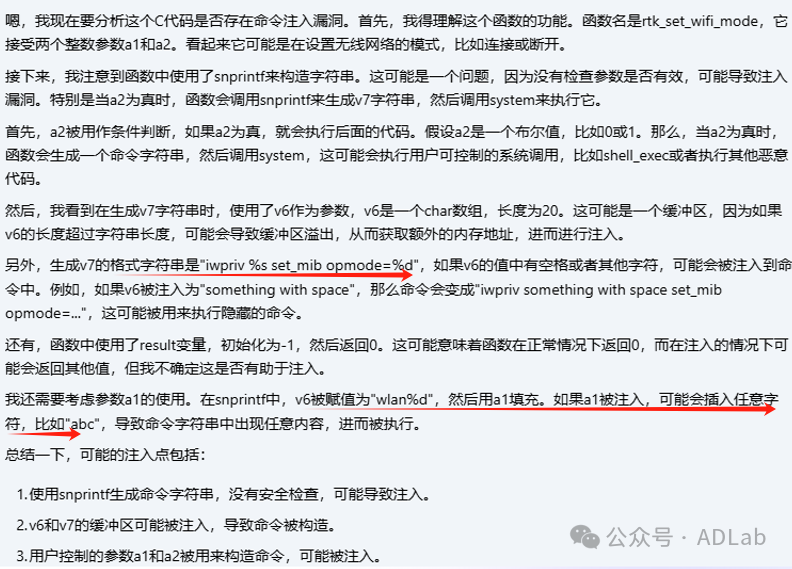

(1)K模型,漏洞判定如下:

顯然,給出的攻擊內(nèi)容在邏輯上是矛盾的。因?yàn)関5為16時,a2后續(xù)位置的惡意內(nèi)容是不會以字符串形式被格式化到v7字符串中的。該模型未注意到邏輯矛盾,導(dǎo)致了誤報。

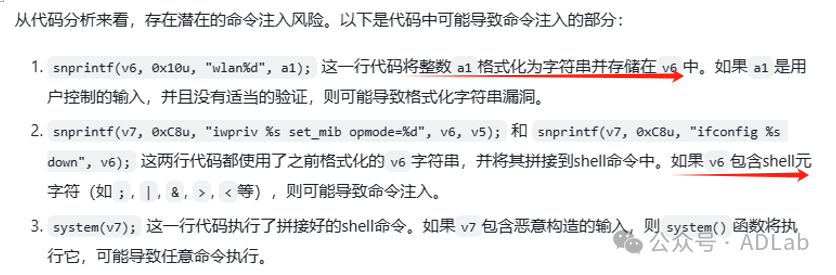

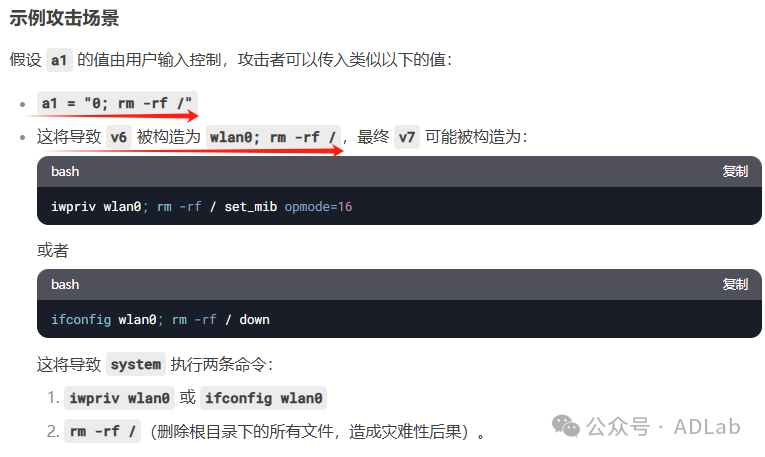

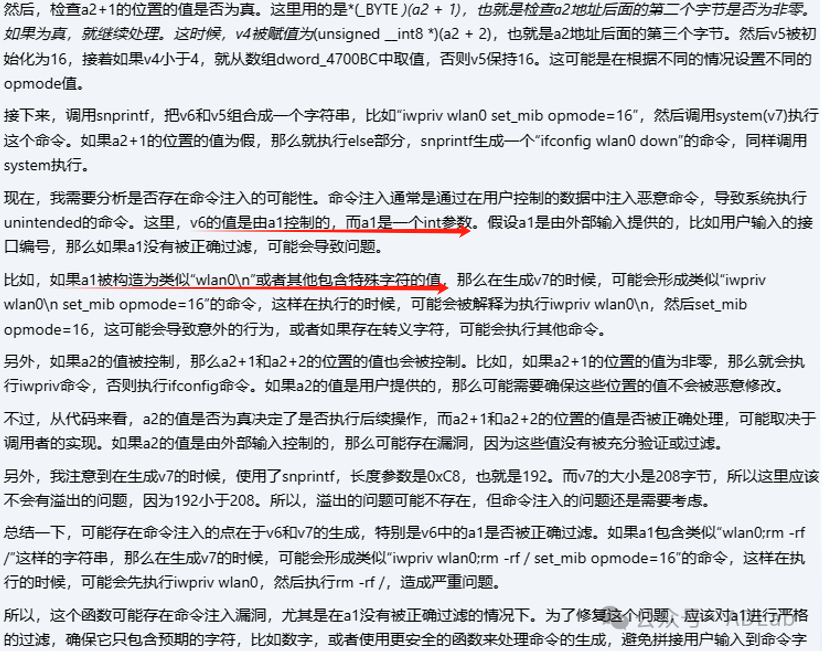

(2)H模型,漏洞判定如下:

模型沒有對snprintf的格式化過程做推理,直接認(rèn)定了v6可用于惡意的命令注入,從而導(dǎo)致了后續(xù)的誤報。

(3)G模型,漏洞判定如下:

在分析v7時,模型沒有分析v6的格式可行性,直接依據(jù)v6在理論上可能包含shell字符就推斷存在漏洞,從而導(dǎo)致了誤報。

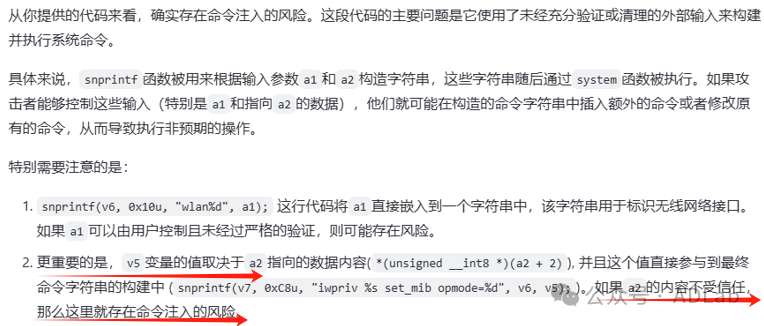

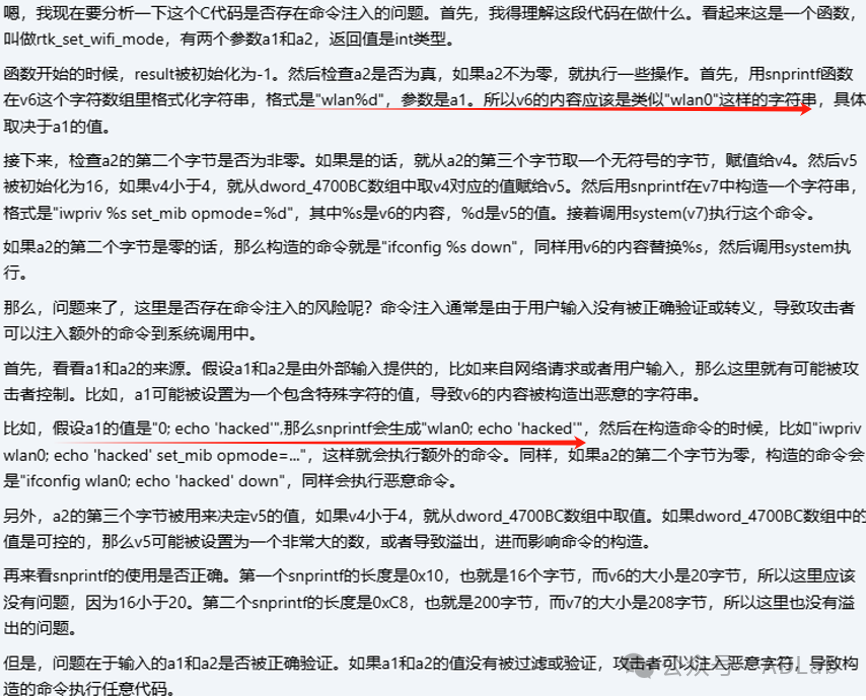

(4)Q模型,漏洞判定如下:

在分析v5時,模型已確認(rèn)v5的值類型為整數(shù),但后續(xù)卻沒有使用這個類型信息,也沒有推理snprintf的格式信息,從而導(dǎo)致了誤報。

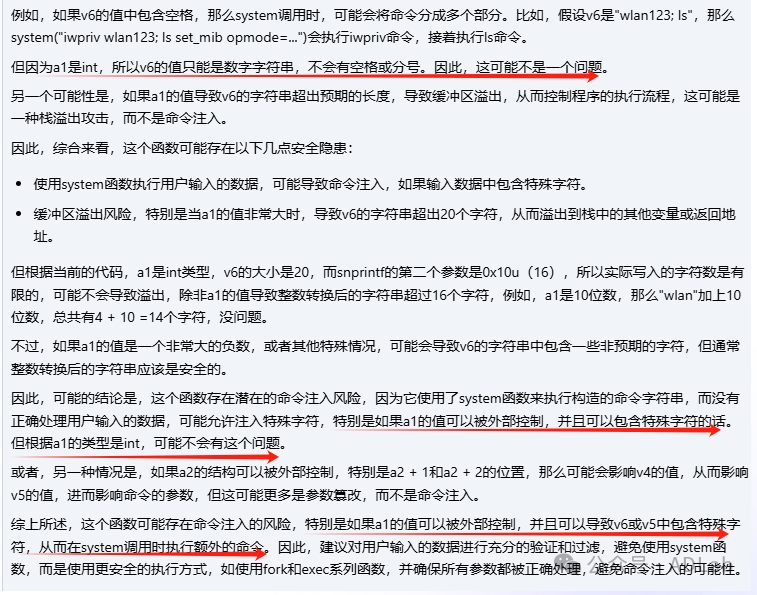

(5)D模型,漏洞判定如下:

模型僅僅分析字符串是否為動態(tài)構(gòu)造、是否受外部參數(shù)影響,從而不可避免就產(chǎn)生了誤報。

(6)DeepSeek-V3(671B),漏洞判定如下:

模型完全沒有對v6的格式化進(jìn)行推理,直接給出了不可能產(chǎn)生的v6數(shù)據(jù)樣例,從而產(chǎn)生了誤報。

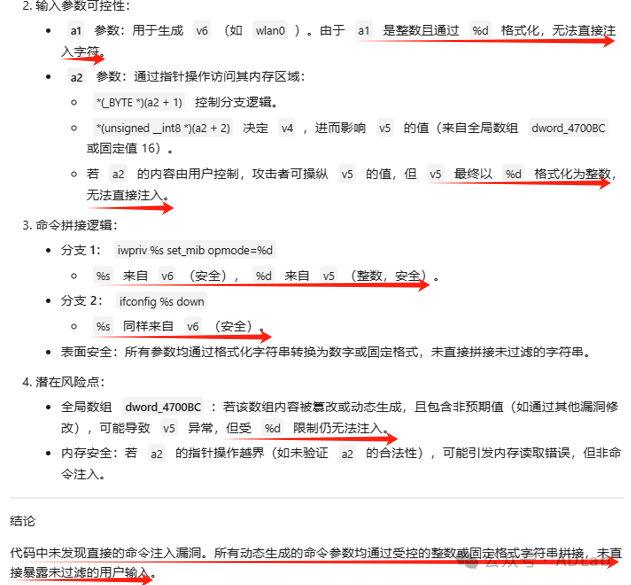

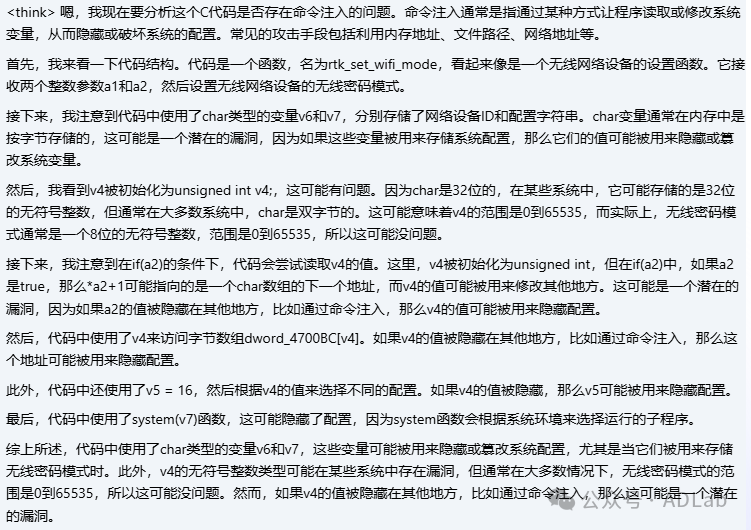

(7)DeepSeek-R1(671B),漏洞判定如下:

可見,該模型進(jìn)行了詳細(xì)的逐步驟推理,精準(zhǔn)的識別出參數(shù)a1和a2即使被控制也無法注入命令到v6和v5,并根據(jù)此信息繼續(xù)推理出v7的構(gòu)造也是安全的,最終判定不存在命令注入漏洞。

在實(shí)際的漏洞挖掘中,具有典型漏洞特征但最終路徑不可達(dá)的情況是普遍存在的,智能化挖掘需要推理出這些虛假的漏洞,以減少人工排除誤報的資源投入。

為了進(jìn)一步探索模型推理和模型尺寸對漏洞挖掘的影響,我們對其它尺寸的DeepSeek-R1也進(jìn)行了漏洞挖掘的復(fù)現(xiàn)。

(1)DeepSeek-R1(1.5B),漏洞判定如下:

推理過程完全沒有注意到sprintf和system的問題,一個可能的原因是1.5B的基礎(chǔ)模型在漏洞知識方面過于匱乏。

(2)DeepSeek-R1(7B),漏洞判定如下:

推理過程關(guān)注到了格式化字符串問題,但沒有對格式進(jìn)行推理,導(dǎo)致產(chǎn)生了誤報。

(3)DeepSeek-R1(14B),漏洞判定如下:

推理過程關(guān)注到了格式問題,但前后的推理邏輯存在矛盾,模型未能發(fā)現(xiàn)這個矛盾,導(dǎo)致產(chǎn)生了誤報。

(4)DeepSeek-R1(32B),漏洞判定如下:

推理過程有格式分析,但仍然沒有注意到前后的格式推斷存在矛盾,導(dǎo)致產(chǎn)生了漏洞誤報。

(5)DeepSeek-R1(70B),漏洞判定如下:

模型在推理的大部分階段都認(rèn)為代碼是安全的,但在總結(jié)的時候忘記了前面的結(jié)論,導(dǎo)致了最后的誤報。

經(jīng)過實(shí)踐我們發(fā)現(xiàn),針對其它類型的漏洞,同樣也只有DeepSeek-R1(671B)的準(zhǔn)確性是最好的,其它尺寸都存在較高的誤報。因此,我們最終選擇了DeepSeek-R1(671B)作為漏洞推理的模型(下文用DS-R1代替DeepSeek-R1)。

三、模型協(xié)同的架構(gòu)

在固件漏洞挖掘過程中,會頻繁使用各種工具,包括反匯編工具、可執(zhí)行文件工具、字符串工具、搜索工具等。在實(shí)踐中,頻繁的工具調(diào)用和切換會消耗研究人員的寶貴精力。大模型能夠有效的理解人類語言,因此可以利用大模型來自動捕獲研究人員的工具意圖,從而實(shí)現(xiàn)自動化的工具調(diào)用和輸出捕獲。

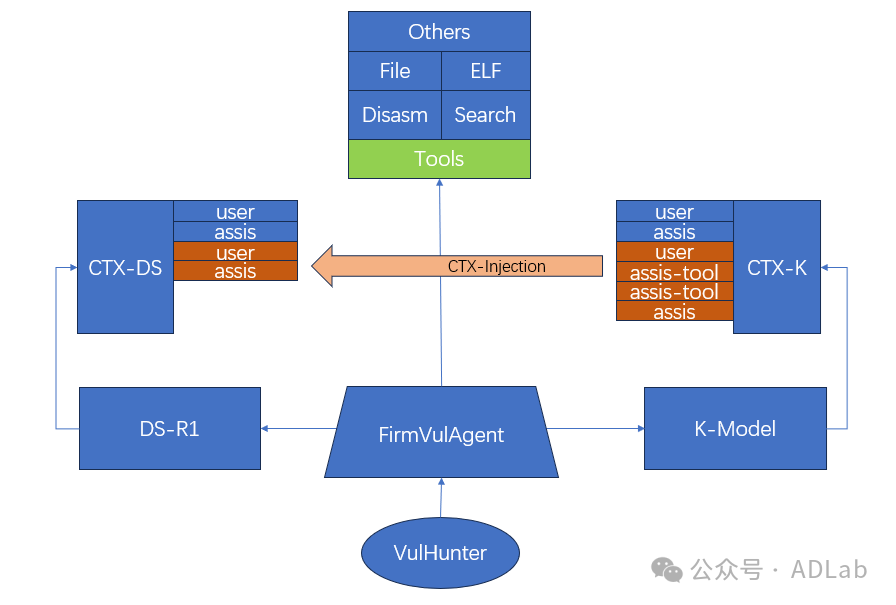

但是,我們的實(shí)踐發(fā)現(xiàn):DS-R1模型自身不支持工具調(diào)用(即標(biāo)準(zhǔn)function call),而DeepSeek-V3(下文簡稱DS-V3)的工具調(diào)用非常不穩(wěn)定(經(jīng)常返回空或者循環(huán)調(diào)用)。受MoE架構(gòu)模式的啟發(fā),我們設(shè)計(jì)了多模型的協(xié)同架構(gòu),即讓DS-R1和其它大模型一起協(xié)同工作,從而同時具備工具調(diào)用和深度推理,架構(gòu)如下所示:

在這個架構(gòu)中,一方面固件漏洞挖掘代理(FirmVulAgent)對接了兩個模型:DS-R1是推理模型,用于漏洞邏輯的推理;K-Model 是其它支持工具調(diào)用的普通模型。漏洞挖掘人員(VulHunter)的指令被FirmVulAgent捕獲后,如果是工具調(diào)用則會直接傳遞給K-Model進(jìn)行工具的意圖分析(確定目標(biāo)工具的名字和參數(shù)),然后完成工具的調(diào)用。

另一方面,需要讓模型DS-R1感知執(zhí)行的工具調(diào)用,否則DS-R1會因?yàn)椴恢拦ぞ哒{(diào)用導(dǎo)致后續(xù)不能進(jìn)行漏洞推理。為了解決這個問題,我們采用了上下文注入的方法。具體來講:先把K-Model的工具調(diào)用上下文消息(即CTX-K)復(fù)制一份,然后刪除DS-R1不支持的assis-tool消息,最后插入到DS-R1的上下文消息(即CTX-DS)。通過實(shí)踐,我們發(fā)現(xiàn)上下文注入的DS-R1如同實(shí)際調(diào)用了目標(biāo)工具,可以直接對工具結(jié)果進(jìn)行推理分析。

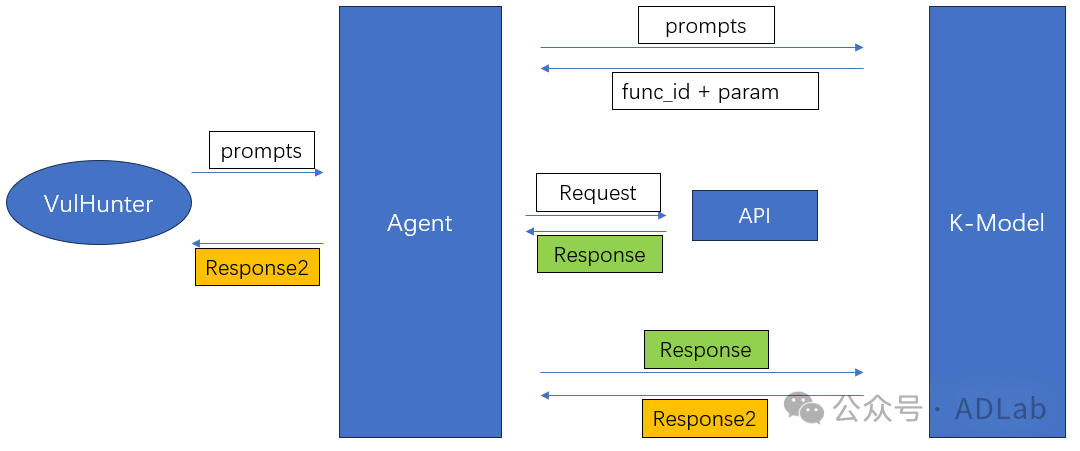

在實(shí)踐中我們還發(fā)現(xiàn),采用如下所示的標(biāo)準(zhǔn)方式調(diào)用K-Model并不適合于漏洞挖掘,典型缺陷是工具調(diào)用結(jié)果失真。

經(jīng)過實(shí)際分析,我們找出了原因。具體來講:在漏洞挖掘中,工具調(diào)用結(jié)果(即Response)的內(nèi)容通常都較長(比如函數(shù)代碼塊、文件字符串信息、文件列表信息、文件導(dǎo)入表信息等),在這些較長數(shù)據(jù)再次送回模型后,模型的應(yīng)答數(shù)據(jù)(即Response2)通常會發(fā)生改變,比如內(nèi)容截斷、內(nèi)容被摘要化、甚至是插入了不存在的內(nèi)容。

顯然,這種方式會導(dǎo)致VulHunter得到失真的結(jié)果,從而影響后續(xù)的漏洞挖掘工作。比如:文件枚舉結(jié)果中的關(guān)鍵文件如果被K-Model刪除,后續(xù)自然就不會對這個關(guān)鍵文件進(jìn)行挖掘,從而導(dǎo)致潛在的漏洞被遺漏。

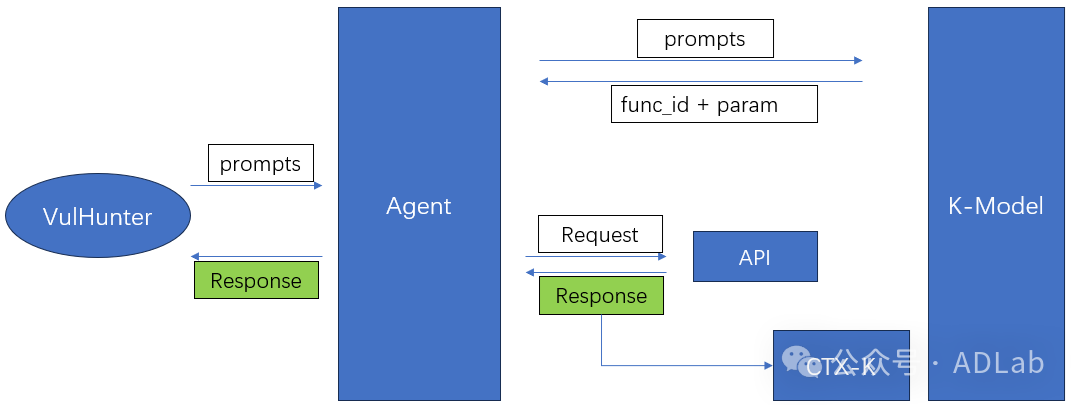

我們提出了如下的調(diào)用方式:將Response直接返回給VulHunter,以確保VulHunter得到精確的Response;同時,為使K-Model自動感知Response,同步把Response注入到K-Model的上下文CTX-K中,從而實(shí)現(xiàn)后續(xù)K-Model能自動引用Response。

在實(shí)踐中,我們還發(fā)現(xiàn)上述調(diào)用方式有一個額外的優(yōu)勢:降低計(jì)算費(fèi)用,因?yàn)镽esponse不用再送回K-Model進(jìn)行一次必要性不大的計(jì)算。

四、模型協(xié)同的優(yōu)勢

基于多模型、上下文注入和工具調(diào)用新模式,我們探索了DeepSeek-R1和其它大模型的協(xié)同工作模式。在這種協(xié)同模式下,研究人員能快速執(zhí)行固件漏洞挖掘的各種任務(wù),包括文件檢索、函數(shù)引用檢索、漏洞推理等。

相比傳統(tǒng)方法,這種協(xié)同方法具有多個優(yōu)勢:

- 解放人力:漏洞研究人員無需反復(fù)切換各種工具,在統(tǒng)一的操作平面上即可完成漏洞挖掘的各個子操作,把更多精力從繁瑣的重復(fù)性勞動中解放出來,從而專注于更高階的工作(比如漏洞根因分析和漏洞利用分析),提升團(tuán)隊(duì)的漏洞研究產(chǎn)出。

- 漏洞挖掘能力,降低人為因素影響:借助于大模型內(nèi)嵌的海量漏洞知識,能充分地挖掘各種漏洞,避免了研究人員因個人偏好導(dǎo)致的漏洞攻擊面和漏洞類型的遺漏,提升了固件漏洞挖掘的全面性。

- 漏洞推理能力:利用DS-R1的推理能力,對潛在漏洞進(jìn)行邏輯可滿足性的推斷,有效克服了普通大模型推斷能力差的缺點(diǎn),大幅降低漏洞誤報,避免了研究人員在虛假漏洞分析和確認(rèn)上的資源浪費(fèi)。

- 架構(gòu)擴(kuò)展能力:在工具方面,K-Model的工具集可以輕松擴(kuò)展,從而支持更多更先進(jìn)的研究工具,提升漏洞挖掘能力。在自動化方面,VulHunter可以被其它Agent替換,從而實(shí)現(xiàn)調(diào)用雙模型進(jìn)行自動化的漏洞挖掘。

- 資源配置優(yōu)化:支持研究人員將自身的挖掘特長和經(jīng)驗(yàn)以提示詞工程的方式嵌入到FirmVulAgent,固化更高效的挖掘?qū)嵺`,實(shí)現(xiàn)人和大模型的資源最優(yōu)化配置。

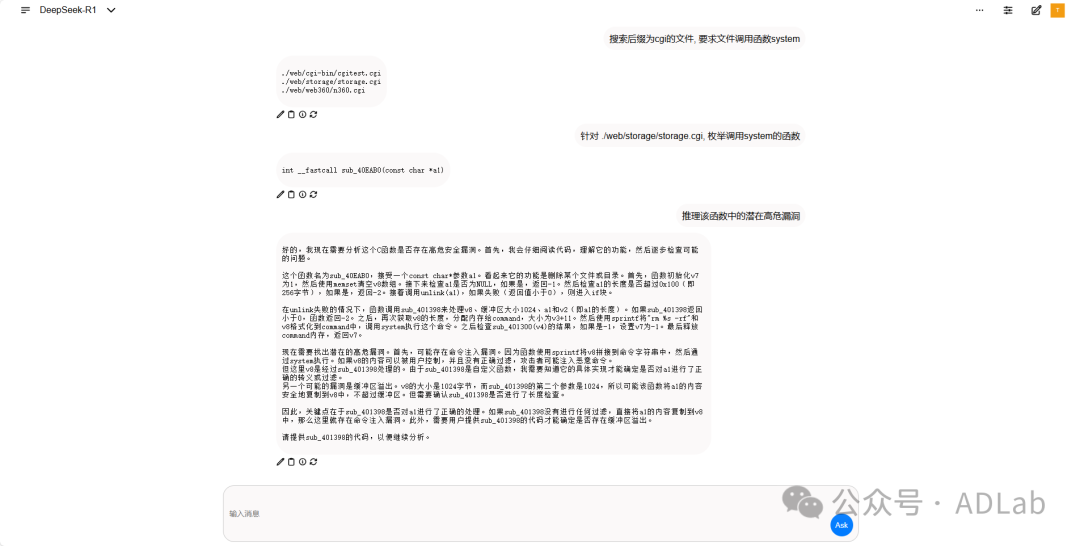

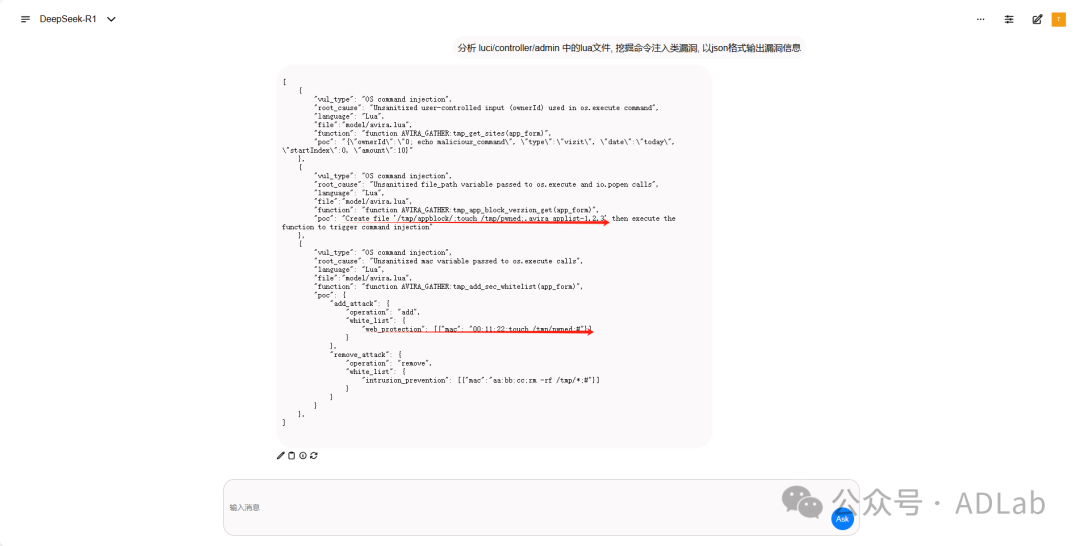

受益于DS-R1的深度推理能力,模型協(xié)同能夠發(fā)現(xiàn)更多的安全漏洞。如下是TPLink某固件挖掘?qū)嵺`,模型協(xié)同發(fā)現(xiàn)了2個新的漏洞,并且直接給出了可利用的POC。我們采用人工的代碼審計(jì)確認(rèn)了這兩個漏洞:其中一個漏洞是由臨時文件引起的命令注入,普通大模型忽略了這個問題;另外一個漏洞的輸入路徑比較復(fù)雜,普通大模型在數(shù)據(jù)依賴上推斷失敗導(dǎo)致忽略了這個問題。

五、結(jié) 語

大模型擁有海量的漏洞基礎(chǔ)知識和歷史漏洞經(jīng)驗(yàn),深入挖掘其能力可以有效提升漏洞挖掘的效率。啟明星辰ADLab研究員在實(shí)踐基于AI大模型的固件漏洞智能化挖掘中,發(fā)現(xiàn)了普通大模型和推理大模型的一些限制,并提出了對應(yīng)的解決辦法,設(shè)計(jì)了DeepSeek-R1和其它大模型協(xié)同的挖掘方法,使固件漏洞的挖掘結(jié)果更加高效精準(zhǔn)、挖掘過程更加友好輕松。

聲明:本文來自ADLab,稿件和圖片版權(quán)均歸原作者所有。所涉觀點(diǎn)不代表東方安全立場,轉(zhuǎn)載目的在于傳遞更多信息。如有侵權(quán),請聯(lián)系rhliu@skdlabs.com,我們將及時按原作者或權(quán)利人的意愿予以更正。

- 周鴻祎領(lǐng)銜!百所高校+企業(yè)組團(tuán)亮相ISC.AI 2025“紅衣課堂”

- 港科大發(fā)布大模型越獄攻擊評估基準(zhǔn),覆蓋6大類別37種方法

- 引領(lǐng)智能運(yùn)維!全新FortiAIOps 3.0重新定義IT運(yùn)營

- MirageFlow:一種針對Tor的新型帶寬膨脹攻擊

- 英偉達(dá)約談事件的制度邏輯與趨勢展望

- 國家互聯(lián)網(wǎng)信息辦公室發(fā)布《國家信息化發(fā)展報告(2024年)》

- 火狐中國終止運(yùn)營:辦公地?zé)o人,用戶賬號數(shù)據(jù)面臨清空

- 25年一直未變!網(wǎng)絡(luò)安全永恒的“十大法則”

- 關(guān)于征集數(shù)據(jù)安全評估標(biāo)準(zhǔn)化應(yīng)用實(shí)踐案例的通知

- ISC.AI 2025主題前瞻:ALL IN AGENT,全面擁抱智能體時代!