Telegram零日漏洞被售賣數(shù)周:惡意APK文件可偽裝成視頻消息

責(zé)編:gltian |2024-07-24 15:35:02一個(gè)名為“EvilVideo”的Telegram安卓版零日漏洞,允許攻擊者將惡意的安卓APK有效負(fù)載偽裝成視頻文件發(fā)送。

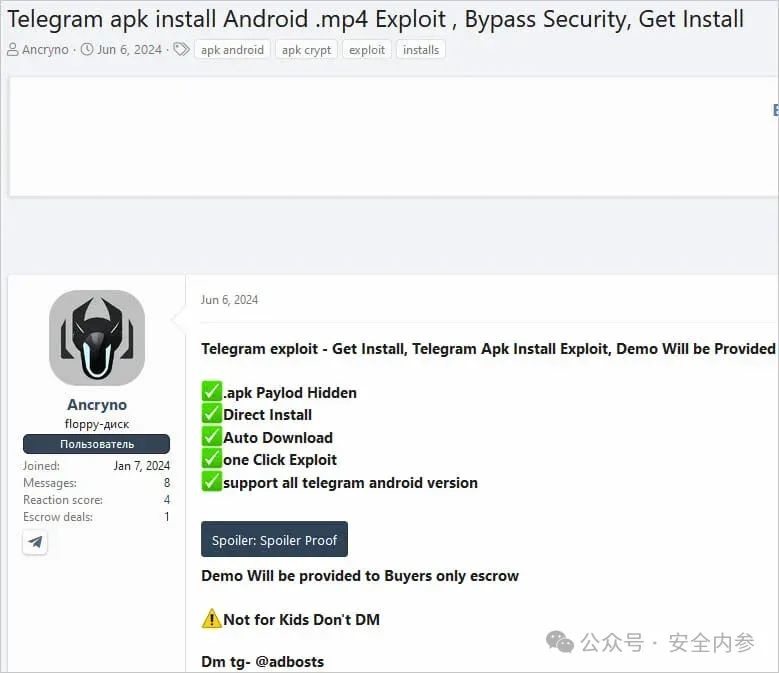

6月6日,威脅行為者“Ancryno”在XSS俄語黑客論壇上發(fā)帖,首次銷售Telegram零日漏洞利用工具,稱此漏洞存在于Telegram v10.14.4及更早版本中。

歐洲安全廠商ESET的研究人員在一個(gè)公共Telegram頻道上,分享概念驗(yàn)證(PoC)演示后發(fā)現(xiàn)了該漏洞,藉此獲取了惡意有效負(fù)載。

圖:威脅行為者在黑客論壇上出售漏洞利用工具

ESET確認(rèn)該漏洞在Telegram v10.14.4及更早版本中有效,并將其命名為“EvilVideo”。ESET研究員Lukas Stefanko于6月26日和7月4日兩次向Telegram負(fù)責(zé)任地披露了該漏洞。

Telegram于7月4日回應(yīng)稱,正在調(diào)查上報(bào)的漏洞,并在7月11日發(fā)布的10.14.5版本中修補(bǔ)了該漏洞。

這意味著威脅行為者至少有五周的時(shí)間,可以利用該零日漏洞進(jìn)行攻擊。

目前尚不清楚該漏洞是否在攻擊中被積極利用,ESET分享了惡意有效負(fù)載使用的C2服務(wù)器地址“infinityhackscharan.ddns[.]net”。

外媒BleepingComputer在VirusTotal上發(fā)現(xiàn)了兩個(gè)使用該C2的惡意APK文件,它們偽裝成Avast Antivirus或“xHamster Premium Mod”。

Telegram零日漏洞利用情況

EvilVideo零日漏洞僅在Telegram安卓版上有效。該漏洞允許攻擊者創(chuàng)建特制的APK文件。當(dāng)這些文件被發(fā)送給其他Telegram用戶時(shí),會顯示為嵌入視頻。

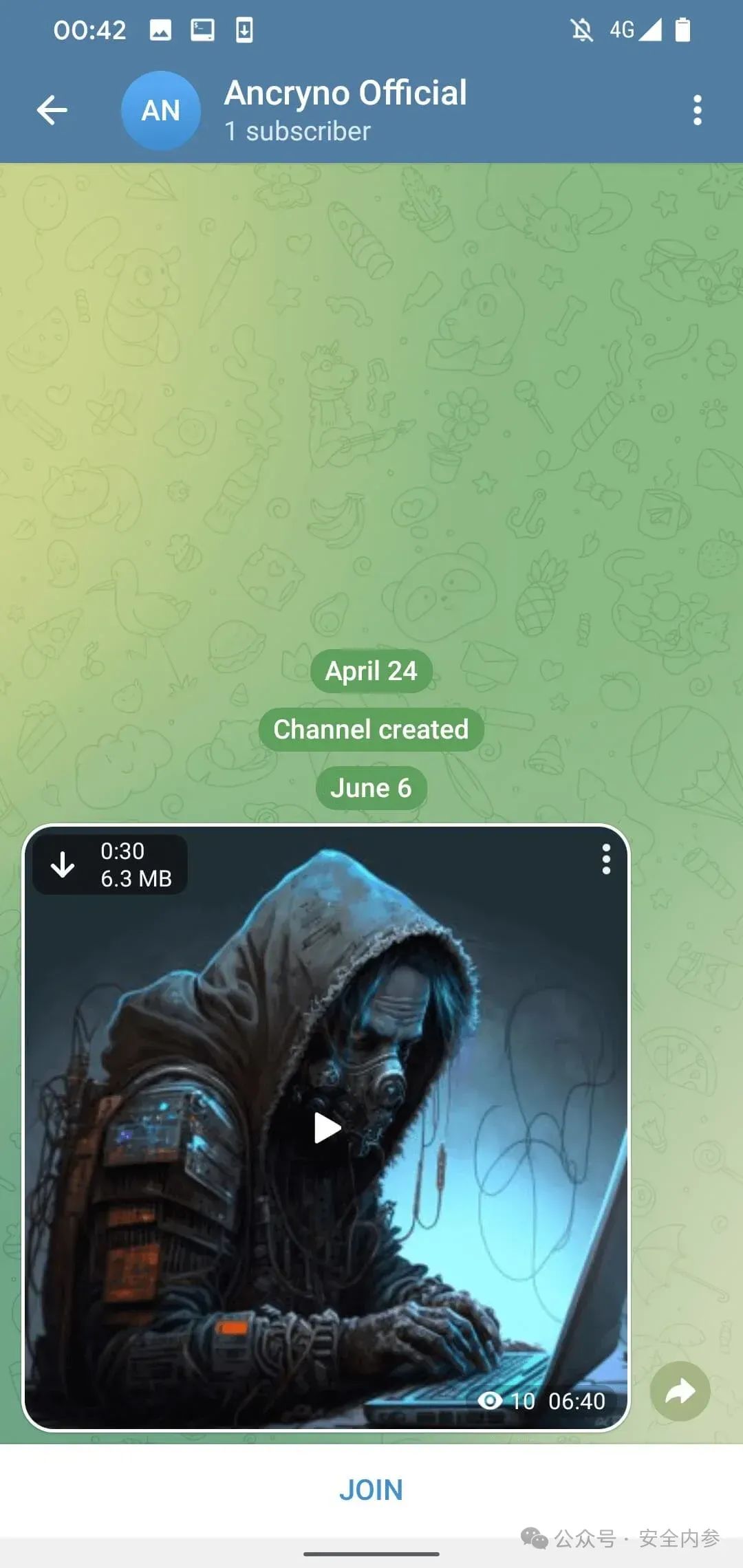

ESET認(rèn)為,該漏洞利用了Telegram API以編程方式創(chuàng)建信息。信息看似一條30秒長的視頻。

圖:APK文件預(yù)覽為30秒視頻片段

在默認(rèn)設(shè)置下,安卓上的Telegram應(yīng)用會自動(dòng)下載媒體文件。因此頻道參與者一旦打開對話就會在設(shè)備上收到有效負(fù)載。

即便已禁用自動(dòng)下載,用戶只要輕觸視頻預(yù)覽就會開始下載文件。

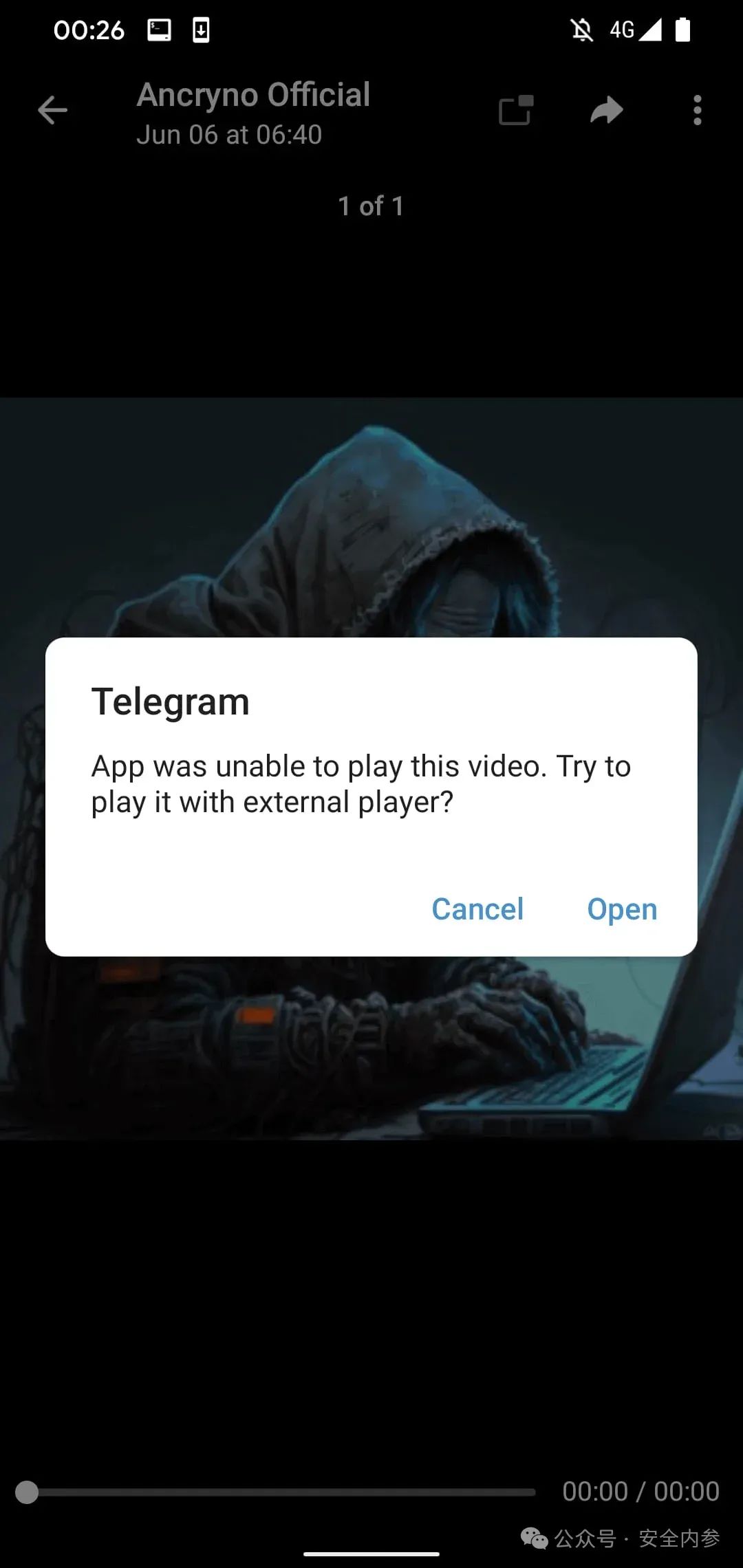

當(dāng)用戶嘗試播放假視頻時(shí),Telegram會建議使用外部播放器。在這種情況下,接收者可能會點(diǎn)擊“打開”按鈕并執(zhí)行有效負(fù)載。

圖:啟動(dòng)外部視頻播放器的提示

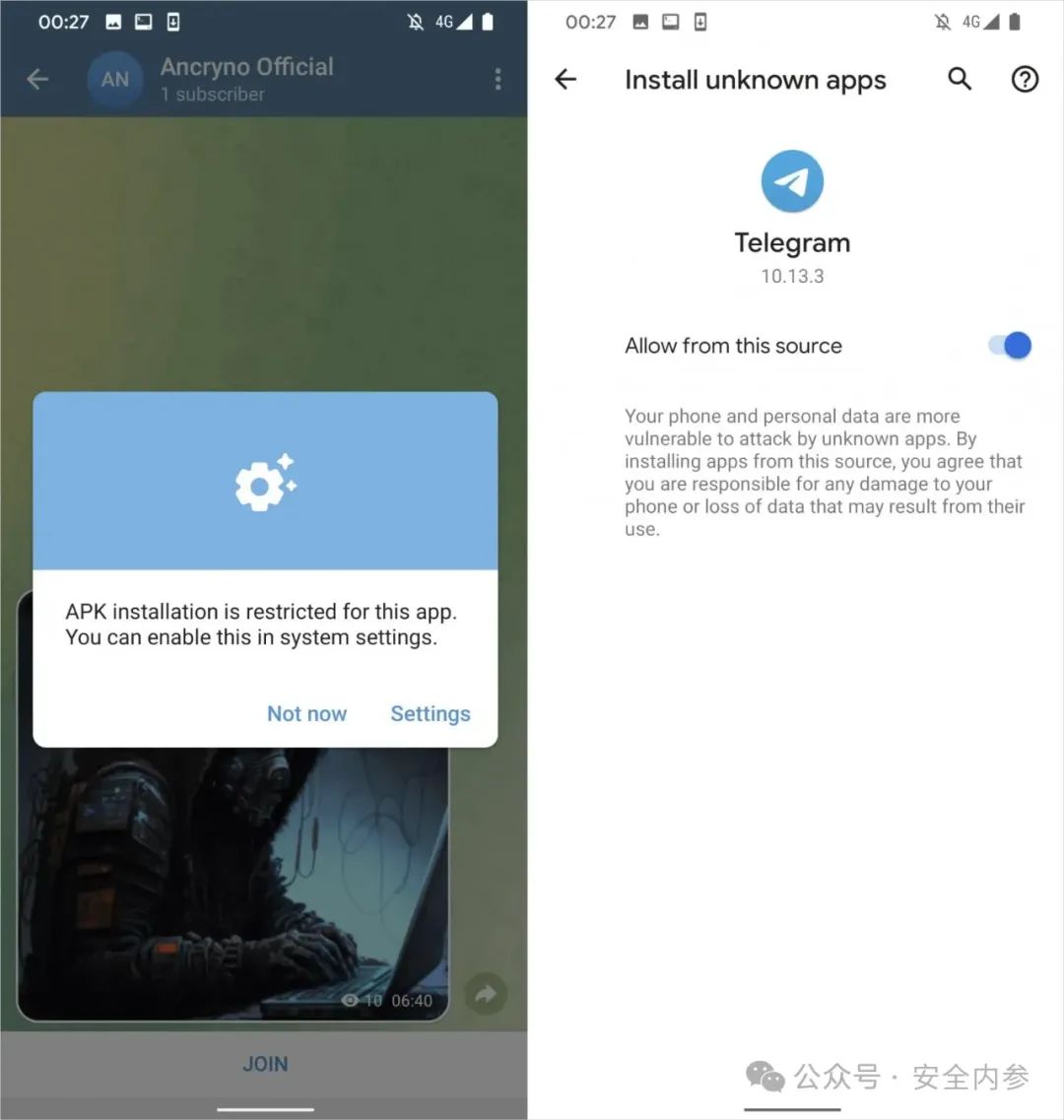

接下來還需要額外一步:受害者必須在設(shè)備設(shè)置中啟用安裝未知應(yīng)用程序,允許惡意APK文件在設(shè)備上安裝。

圖:需要批準(zhǔn)APK安裝的步驟

盡管威脅行為者聲稱漏洞可“一鍵式”利用。但是,由于需要多次點(diǎn)擊、多個(gè)步驟,以及特定設(shè)置才能在受害者設(shè)備上執(zhí)行惡意有效負(fù)載,這大大降低了攻擊成功的風(fēng)險(xiǎn)。

ESET在Telegram的網(wǎng)頁客戶端和Telegram桌面版上測試了該漏洞,發(fā)現(xiàn)它在這些平臺上不起作用,因?yàn)橛行ж?fù)載被視為MP4視頻文件。

Telegram在10.14.5版中對漏洞進(jìn)行了修復(fù),現(xiàn)在能正確顯示APK文件的預(yù)覽,因此接收者不再會被偽裝成視頻的文件所欺騙。

如果您最近通過Telegram收到要求使用外部應(yīng)用播放的視頻文件,請使用移動(dòng)安全套件掃描文件系統(tǒng),以定位并移除設(shè)備上的有效負(fù)載。

通常,Telegram視頻文件存儲在“/storage/emulated/0/Telegram/Telegram Video/”(內(nèi)部存儲)或“/storage/<sd卡id>/Telegram/Telegram Video/”(外部存儲)中。

參考資料:https://www.bleepingcomputer.com/news/security/telegram-zero-day-allowed-sending-malicious-android-apks-as-videos/

來源:安全內(nèi)參

- 周鴻祎領(lǐng)銜!百所高校+企業(yè)組團(tuán)亮相ISC.AI 2025“紅衣課堂”

- 港科大發(fā)布大模型越獄攻擊評估基準(zhǔn),覆蓋6大類別37種方法

- 引領(lǐng)智能運(yùn)維!全新FortiAIOps 3.0重新定義IT運(yùn)營

- MirageFlow:一種針對Tor的新型帶寬膨脹攻擊

- 英偉達(dá)約談事件的制度邏輯與趨勢展望

- 國家互聯(lián)網(wǎng)信息辦公室發(fā)布《國家信息化發(fā)展報(bào)告(2024年)》

- 火狐中國終止運(yùn)營:辦公地?zé)o人,用戶賬號數(shù)據(jù)面臨清空

- 25年一直未變!網(wǎng)絡(luò)安全永恒的“十大法則”

- 關(guān)于征集數(shù)據(jù)安全評估標(biāo)準(zhǔn)化應(yīng)用實(shí)踐案例的通知

- ISC.AI 2025主題前瞻:ALL IN AGENT,全面擁抱智能體時(shí)代!