2023 Pwn2Own黑客大賽:三星旗艦機被攻破4次、獎金超700萬

責編:gltian |2023-11-01 16:17:412023年Pwn2Own黑客大賽在多倫多落下帷幕。10月24日至27日期間,安全研究人員發現針對消費產品的58個零日漏洞(其中部分漏洞由不同隊伍同時發現),領取1038500美元(約合人民幣760萬元)的獎金。

Pwn2Own黑客大賽由趨勢科技旗下的零日計劃(ZDI)組織,安全研究人員針對移動設備和物聯網設備等進行攻擊。

各類數字產品接連被破

本屆大賽上,被攻擊設備包括移動電話(蘋果iPhone 14、谷歌Pixel 7、三星Galaxy S23和小米13 Pro)、打印機、無線路由器、網絡附加存儲(NAS)設備、家庭自動化中心、監控系統、智能音響,以及谷歌Pixel手表和Chromecast設備。所有設備都采用默認配置、運行最新安全更新的系統。

沒有團隊報名攻擊蘋果iPhone 14和谷歌Pixel 7智能手機,但參賽者成功對一只已經完全修補的三星Galaxy S23發起四次攻擊。

Pentest Limited團隊首次演示了三星Galaxy S23的零日漏洞。他們利用輸入驗證不當的弱點執行代碼,賺取了5萬美元和5個Pwn大師積分。

比賽第一天,STAR Labs SG 團隊利用允許輸入的列表攻擊了三星的旗艦產品,賺取了 2.5 萬美元獎金(第二輪針對同一設備的獎金減半)和 5 個 Pwn 大師積分。

比賽第二天,Interrupt Labs和ToChim團隊的安全研究人員成功攻擊了Galaxy S22。他們利用的是允許輸入的列表和另一個輸入驗證不當的弱點。

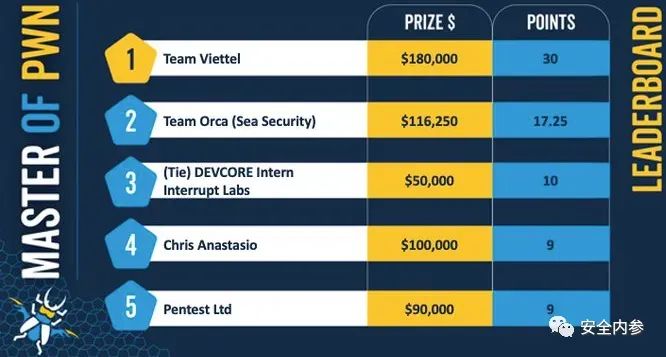

2023年多倫多Pwn2Own黑客大賽最終排行榜(ZDI)

Viettel團隊最終贏得了本次黑客大賽的冠軍,賺取了1.8萬美元和30個Pwn大師積分。排名第二的是Sea Security的Orca團隊(116250美元,17.25分)。DEVCORE Intern團隊和Interrupt Labs團隊并列第三,均獲得5萬美元和10個積分。

安全研究人員成功演示如何利用58個零日漏洞攻擊多個供應商的設備,包括小米、西部數據、群暉、佳能、利盟、Sonos、TP-Link、威聯通、Wyze、惠普等。

Pwn2Own大賽期間利用的零日漏洞被報告后,供應商有120天的時間發布補丁。之后,零日計劃會公開披露這些漏洞。

今年三月,2023年溫哥華Pwn2Own黑客大賽期間,參賽者發現27個零日漏洞(其中部分漏洞由不同隊伍同時發現),贏得了1035000美元將近和一輛特斯拉Model 3汽車。

參考資料:https://www.bleepingcomputer.com/news/security/hackers-earn-over-1-million-for-58-zero-days-at-pwn2own-toronto/

來源:安全內參