衡量互聯網設備的日常威脅

責編:gltian |2023-08-17 10:49:44工作來源

ACSAC 2022

工作背景

觀測互聯網威脅的主要途徑是蜜罐、互聯?望遠鏡、暗?或?洞,以及從?量異構源收集防?墻和 IDS ?志。由于互聯網威脅狀況已經發生了變化,分布式蜜罐的可用性是否發生了變化?

工作準備

利用 Rapid7 在 2020 年 7 月到 2021 年 6 月間部署的 662 個蜜罐,收集了 70 億個連接總計 8.06 億個告警。告警并不集中,平均每天約 220 萬告警:

信息泄露類占總體告警的 42.3%,協議命令解碼類占總體告警的 41.1%,合計達到總體告警的 83.4%。

服務分布情況如下所示,超過四分之一的告警都與 FTP 有關:

從端口來看,大約 22 個端口占到總告警的 60%:

告警與 237 個國家或地區的 280 萬臺主機有關,聚合統計后 10% 的告警來? 8 個 C 類??,? 50%、75% 與 90% 的告警源? 177、1348、15533 個 C 類??。同樣,大約 10%、50%、75% 與 90% 的告警來自 5、88、532 和 2618 個 B 類??。

美國和俄羅斯大概占了四成的告警,十個國家共計占比達到 75%。

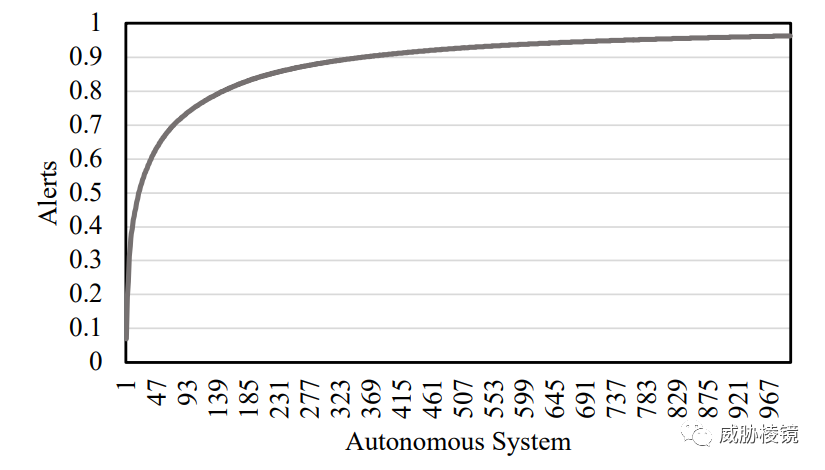

其中,70% 與 90% 的告警分別源? 104 個自治系統與 358 個自治系統。

告警成因如下所示,大量告警由漏洞利用產生:

工作評估

利用各種信息來描述威脅:

攻擊向量

主要研究了惡意軟件、暴?破解、權限升級與基于漏洞的四種攻擊向量。

惡意軟件

主要研究傳統 PC 惡意軟件、IoT 惡意軟件與挖礦惡意軟件三類。與 IoT 惡意軟件相比,挖礦與傳統 PC 惡意軟件在地區分布上更為集中,少數國家占比就能超過 75%。

具體來說,國家或地區的情況如下所示:

相關的惡意軟件各種各樣,例如 PurpleFox、Android Cerberus、Mirai、Gafgyt、Android Roamingmantis、njRat 與 Magnetcore 等,作者在文中也介紹了部分案例。特別的,發現了針對烏茲別克斯坦?權活動人士的間諜軟件 FinSpy。

漏洞利用

IoT 的漏洞利用攻擊只能占到所有漏洞利用的 2.6%,絕大多數漏洞都是針對 SMB、Web 的。并且,EternalBlue、Heart bleed 和 Shellshock 這些老漏洞仍有著廣泛的在野攻擊。

如前圖所示,Shellshock 在其他國家幾乎絕跡,中國反而一騎絕塵。美國在各種漏洞利用上都占比很大,尤其是 Heartbleed。而永恒之藍是越南占比最高。RDP 占比最高在俄羅斯,暴力破解占比最高在愛爾蘭,Telnet 占比最高在韓國。

暴力破解

99.93% 的暴力破解都與 SSH 協議有關,針對電子郵件服務于 MySQL 服務相對較少。

少數國家貢獻了超過 90% 的告警,并且大多數攻擊都來自較小的國家或地區。

權限提升

針對不同版本的 SMB、Web 應用程序與 RDP 等服務,攻擊者會嘗試獲取額外權限。2002 年披露的兩個 SNMP 漏洞(CVE-2002-0012 與 CVE-2002-001)出現最為頻繁,其次是 SMB 的 SMBGhost 漏洞(CVE-2020-079)等。

攻擊面

Web 應用

Web 應用的告警分布在 22856 個端口上,大多數告警都針對 8088(92.5%)、7001(1.6%)與 80(1.2%)。

按照 OWASTP TOP 10 來歸類,如下所示:

RDP

最常見的 RDP 的端口包括 3389、3391、3390、3395 與 3393。所有 RDP 告警中,0.5% 會利用漏洞來獲取額外的權限,20.3% 來自互聯網掃描器。

SMB

SMB 告警占所有告警的 6.6%,其中 47.9% 來自漏洞利用,37.8% 來自遠程代碼執行。除了漏洞外,空會話行為也會創建大量告警。訪問 IPC$ 創建的 SMB 告警,占比達到 50.4%。

Telnet

針對的目標端口是 23 與 9530,相關的報警絕大多數都與 IoT 惡意軟件有關。

影響

DoS 攻擊

大多數攻擊針對的是 IRC、SSH、RDP 與 Web 應用程序。

99.63% 的 DoS 告警都濫用弱口令,大約 50.4% 的告警與 DDoS 有關。DDoS 告警中,19.9% 的告警與 NTP 反射放大攻擊有關,30.5% 與 IoT 惡意軟件有關。

信息泄露

11.9% 的告警與漏洞有關,11.5% 與 Web 應用程序有關。

威脅趨勢

已知的持續攻擊

與 13 年前的研究對比,大多數表現出攻擊的 AS 仍然還是很活躍。Fire 對自治系統的跟蹤與本文件有 71% 的重合,惡意的仍然還是惡意的。

利用十年前漏洞發起攻擊的告警占比達到 5%,最早甚至可追溯到 1999 年。38 個舊的漏洞中 17 個詳細情況如下所示:

惡意軟件新趨勢

一共分了六大類:Banking、Fileless、Stealer/Keyloggers、Critical Infrastructure、Spyware 與 Government。大約 74.3% 的告警,都可以分到這六類中。盡管大多數攻擊行動都被歸類為 Stealer/Keyloggers,但只占告警總量的 9%。

漏洞利用新趨勢

有子網使用了該段 256 臺主機中的 254 臺對外進行 SMBGhost 攻擊。

產生告警最多的子網,100 臺主機對外進行攻擊:

攻擊在一開始只來源于少數國家,很快擴散開到全世界都有這種攻擊。

工作思考

測量類的工作往往是覆蓋面越大越好,這個工作的量級也很大但對數據的分析感覺并不是很深入。是不是這種數據能分析出的內容就是有限的呢?如果是這樣的話,某某感知的工作又該如何呢?

來源:威脅棱鏡