近日,奇安信CERT監測到 Linux Kernel 權限提升漏洞(CVE-2023-0386),在Linux Kernel OverlayFS子系統中,當用戶將一個具有權限的文件從nosuid掛載點復制到另一個掛載點時,未經授權的攻擊者可以執行 setuid文件,導致權限提升。鑒于該漏洞影響范圍較大,建議客戶盡快做好自查及防護。

| 漏洞名稱 | Linux Kernel 權限提升漏洞 | ||

| 公開時間 | 2023-03-22 | 更新時間 | 2023-05-06 |

| CVE編號 | CVE-2023-0386 | 其他編號 | QVD-2023-7121 |

| 威脅類型 | 權限提升 | 技術類型 | 所有權管理不當 |

| 廠商 | Linux | 產品 | Linux Kernel |

| 風險等級 | |||

| 奇安信CERT風險評級 | 風險等級 | ||

| 高危 | 藍色(一般事件) | ||

| 現時威脅狀態 | |||

| POC狀態 | EXP狀態 | 在野利用狀態 | 技術細節狀態 |

| 已發現 | 已發現 | 未發現 | 未公開 |

| 漏洞描述 | 在Linux內核的OverlayFS子系統中,當用戶將一個具有權限的文件從一個nosuid掛載點復制到另一個掛載點時,未經授權的攻擊者可以執行 setuid文件,導致權限提升。 | ||

| 影響版本 | v5.11-rc1 <= Linux Kernel <= v6.2-rc5 | ||

| 其他受影響組件 | 無 | ||

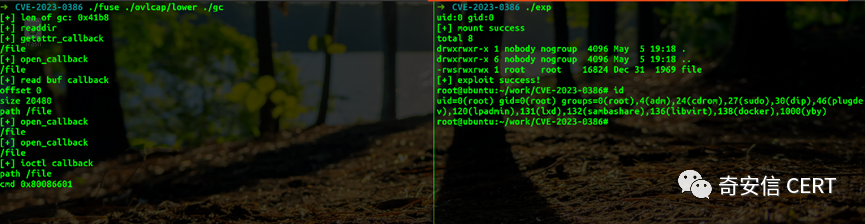

奇安信CERT已成功復現該漏洞,截圖如下:

威脅評估

| 漏洞名稱 | Linux Kernel 權限提升漏洞 | |||

| CVE編號 | CVE-2023-0386 | 其他編號 | QVD-2023-7121 | |

| CVSS 3.1評級 | 高危 | CVSS 3.1分數 | 7.8 | |

| CVSS向量 | 訪問途徑(AV) | 攻擊復雜度(AC) | ||

| 本地 | 低 | |||

| 用戶認證(Au) | 用戶交互(UI) | |||

| 低權限 | 不需要 | |||

| 影響范圍(S) | 機密性影響(C) | |||

| 不改變 | 高 | |||

| 完整性影響(I) | 可用性影響(A) | |||

| 高 | 高 | |||

| 危害描述 | 攻擊者可以利用該漏洞將權限提升至ROOT權限 | |||

處置建議

目前廠商已發布升級補丁以修復漏洞,受影響用戶可以更新到安全版本。

參考資料

[1]https://bugzilla.redhat.com/show_bug.cgi?id=2159505

時間線

2023年5月6日,奇安信 CERT發布安全風險通告。

來源:奇安信 CERT