2023年,中國企業(yè)出海如何應(yīng)對面臨的網(wǎng)絡(luò)安全威脅和零信任落地挑戰(zhàn)

責(zé)編:gltian |2023-04-19 11:08:24隨著疫情防控政策的優(yōu)化調(diào)整,中國市場和經(jīng)濟(jì)復(fù)蘇已經(jīng)開啟,多地企業(yè)紛紛出海“搶灘”海外市場。出海企業(yè)既希望能夠更快、更有效率地拓展海外市場,又希望海外業(yè)務(wù)能夠長期穩(wěn)固、安全可靠。然而隨著企業(yè)業(yè)務(wù)上云、數(shù)字化轉(zhuǎn)型落地等技術(shù)變革,越來越多的應(yīng)用分散部署在不同公有云、私有云及本地 IDC,在網(wǎng)絡(luò)邊界暴露業(yè)務(wù)端口,增加了數(shù)據(jù)暴露面,被攻擊風(fēng)險(xiǎn)大幅上升。同時(shí),內(nèi)部網(wǎng)絡(luò)存在的安全隱患同樣需要防范。

2022年,“制造行業(yè)”成為網(wǎng)絡(luò)安全威脅的主要攻擊對象,醫(yī)療行業(yè)、教育行業(yè)和能源行業(yè)等其它的行業(yè)也受到很多的侵?jǐn)_。2023年,外部欺詐威脅、企業(yè)出海合規(guī)與安全風(fēng)險(xiǎn)、供應(yīng)鏈風(fēng)險(xiǎn)、數(shù)據(jù)泄露、AIGC隱形危機(jī)、多重勒索攻擊等諸多安全挑戰(zhàn)依然存在。

中國企業(yè)出海將面臨哪些網(wǎng)絡(luò)安全威脅

Akamai大中華區(qū)企業(yè)事業(yè)部高級(jí)售前技術(shù)經(jīng)理 馬俊

近日,Akamai大中華區(qū)企業(yè)事業(yè)部高級(jí)售前技術(shù)經(jīng)理馬俊基于Akamai平臺(tái)的數(shù)據(jù)對當(dāng)下互聯(lián)網(wǎng)威脅態(tài)勢及中國企業(yè)出海將面對的網(wǎng)絡(luò)安全挑戰(zhàn)作出了以下分析。

圖1:當(dāng)下互聯(lián)網(wǎng)威脅態(tài)勢

第一,從互聯(lián)網(wǎng)的流量上看,API流量占到互聯(lián)網(wǎng)主要流量形式,超過8成的流量是以API的流量形式承載的。過去一年API攻擊增長超過287%,意味著互聯(lián)網(wǎng)的安全形勢越來越嚴(yán)峻。

第二,一個(gè)新漏洞被發(fā)現(xiàn)和公開之后,僅僅在24小時(shí)內(nèi)就會(huì)被充分利用。這些漏洞被利用之后就會(huì)快速地形成勒索軟件、惡意軟件及木馬注入。

第三,2022年“釣魚”攻擊形式增長超過70%。這種古老的攻擊形式在越來越多的被惡意黑客組織利用,會(huì)對我們的企業(yè)安全造成顯著的影響。在一份針對亞太的信息安全官進(jìn)行調(diào)查的問卷中顯示,有超過六成的CISO是對這種勒索軟件攻擊沒有信心的。

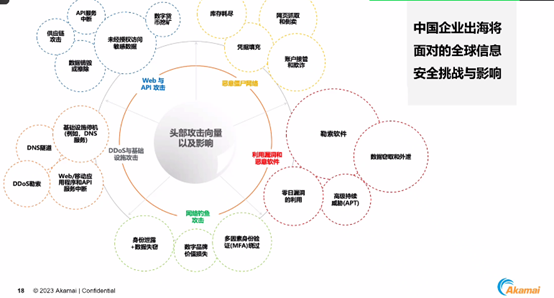

圖2:中國互聯(lián)網(wǎng)企業(yè)出海可能面臨的安全威脅

針對圖2所列出的針對于中國互聯(lián)網(wǎng)企業(yè)出海可能面臨的安全威脅,Akamai通過自己的平臺(tái)數(shù)據(jù)分成五個(gè)不同的類別并給出了對應(yīng)的解決方案。

1.Web與API攻擊。

主要影響到數(shù)據(jù)安全、數(shù)據(jù)的保密性。常見的是敏感數(shù)據(jù)未經(jīng)授權(quán)被黑客竊取,數(shù)據(jù)被惡意地擦除或者鎖死造成信息不可用等。Akamai從2008年開始就一直致力于通過云安全保護(hù)為客戶做API和Web防護(hù)解決方案開發(fā)。

2.DDoS與基礎(chǔ)設(shè)施攻擊。

主要影響到業(yè)務(wù)的可用性。DDoS攻擊超過業(yè)務(wù)和資源的承載量,造成“拒絕服務(wù)式”的攻擊、會(huì)影響到業(yè)務(wù)的可用性。DDoS攻擊由來已久,特別是在疫情期間、我們發(fā)現(xiàn)有顯著的DDoS流量去往了“在線支付、在線商業(yè)活動(dòng)”相關(guān)的網(wǎng)站,具體技術(shù)形式包括:DNS攻擊、TCP攻擊、UDP攻擊等。Akamai平臺(tái)具有超過900Tbps的高帶寬儲(chǔ)備,來為客戶解決DDoS攻擊。Akamai在2023年2月幫助一個(gè)亞太的金融客戶應(yīng)對了超過900Gbps帶寬的攻擊,創(chuàng)造了在亞太DDoS攻擊的記錄。

3.惡意僵尸網(wǎng)絡(luò)攻擊。

惡意僵尸網(wǎng)絡(luò)非常常見,包括:一些被侵害或被惡意控制的“肉機(jī)”或者IoT設(shè)備。這些設(shè)備可能會(huì)造成互聯(lián)網(wǎng)海量的流量涌入到客戶的網(wǎng)站,形成這種DDoS攻擊。我們也發(fā)現(xiàn)一些特殊的性質(zhì),比如:可以通過僵尸網(wǎng)絡(luò)發(fā)起憑據(jù)驗(yàn)證或者客戶賬戶接管這樣的攻擊。它們通過從暗網(wǎng)泄漏的用戶名和口令,嘗試去網(wǎng)站獲得客戶虛擬資產(chǎn)或者獲得客戶個(gè)人信息,以這樣的模式造成信息泄漏。僵尸網(wǎng)絡(luò)目前是一類很嚴(yán)重的信息安全風(fēng)險(xiǎn),Akamai可以幫助客戶識(shí)別管理和控制,以及應(yīng)對僵尸網(wǎng)絡(luò)的攻擊。

4.網(wǎng)絡(luò)釣魚攻擊。

“釣魚”攻擊對于黑客來講,是成本最低的一種攻擊形式。通過域名的冒用、假冒的網(wǎng)站,來騙取用戶的個(gè)人信息或者讓客戶在假的網(wǎng)站當(dāng)中去做金融交易等,從而造成用戶虛擬資產(chǎn)的損失。這部分需要企業(yè)重點(diǎn)關(guān)注,因?yàn)楹芏嗥髽I(yè)都會(huì)受到釣魚郵件甚至是侵害郵件的影響,通過這種簡單的方式就可能造成企業(yè)內(nèi)部數(shù)據(jù)的泄漏、甚至可能會(huì)遭受ATP的攻擊。Akamai可以幫助用戶提升解決釣魚網(wǎng)站的能力。

5.利用漏洞和惡意軟件。

Akamai“微分段”可以幫助企業(yè)保護(hù)內(nèi)部信息安全。

Akamai針對中國企業(yè)出海可能面臨的5種不同安全風(fēng)險(xiǎn),可以為用戶提供相應(yīng)的解決方案、以及這些方案本身之間的相關(guān)性,可以為客戶提供一攬子防護(hù)、為用戶提供綜合安全解決方案。Akamai近期推出的Akamai Hunt安全服務(wù),以及Akamai Agentless Segmentation無代理分段,以幫助企業(yè)更有效應(yīng)對勒索軟件和其他高級(jí)攻擊帶來的威脅和挑戰(zhàn)。Akamai的解決方案具備專業(yè)的安全服務(wù)團(tuán)隊(duì)和可視化服務(wù)兩大優(yōu)勢。目前Akamai有超過3000名工程師專業(yè)服務(wù)團(tuán)隊(duì),為用戶提供相關(guān)的專家服務(wù)、保障用戶成功應(yīng)對業(yè)務(wù)挑戰(zhàn)。Akamai非常強(qiáng)調(diào)“可視化”,為用戶提供了完整的可視化視角、可以讓用戶或者Akamai的服務(wù)團(tuán)隊(duì)第一時(shí)間掌握精確的信息,并且為決策提供依據(jù)。

企業(yè)利用零信任實(shí)現(xiàn)數(shù)字化轉(zhuǎn)型面臨的挑戰(zhàn)及應(yīng)對策略

關(guān)于出海企業(yè)利用零信任實(shí)現(xiàn)數(shù)字化轉(zhuǎn)型仍面臨較多問題和實(shí)際挑戰(zhàn),Akamai 亞太地區(qū)及日本安全技術(shù)和戰(zhàn)略總監(jiān) Reuben Koh為大家分析了原因并給出了應(yīng)對的策略。

Akamai 亞太地區(qū)及日本安全技術(shù)和戰(zhàn)略總監(jiān) Reuben Koh

? Reuben Koh表示,零信任作為企業(yè)數(shù)字化轉(zhuǎn)型的首選戰(zhàn)略,真正實(shí)施起來,理想跟現(xiàn)實(shí)之間存在差距,主要有三大原因。第一,很多企業(yè)都誤認(rèn)為零信任是一個(gè)產(chǎn)品,認(rèn)為好像有了這個(gè)產(chǎn)品就能夠?qū)崿F(xiàn)零信任,其實(shí)這是錯(cuò)的,零信任是一個(gè)策略。第二,實(shí)踐零信任的一個(gè)最大挑戰(zhàn),是很多企業(yè)不理解應(yīng)該如何真正正確地施行零信任。零信任實(shí)施不是短時(shí)間內(nèi)就可以一蹴而就的,它滲透在組織的方方面面,不是改革某一個(gè)技術(shù)就能夠?qū)崿F(xiàn)全局零信任。第三,挑戰(zhàn)并不來源于技術(shù)本身,而是整個(gè)組織架構(gòu)。要實(shí)現(xiàn)零信任就必須要實(shí)現(xiàn)跨部門或者跨團(tuán)隊(duì)溝通,然后才能夠?qū)崿F(xiàn)零信任。

關(guān)于戰(zhàn)勝這些問題或者挑戰(zhàn), Reuben Koh提出以下幾點(diǎn)建議:

1.整個(gè)零信任項(xiàng)目團(tuán)隊(duì)的負(fù)責(zé)人一定是來自于企業(yè)高管、才能夠?qū)崿F(xiàn)全局零信任部署,而不僅僅是IT團(tuán)隊(duì)或者安全團(tuán)隊(duì)的負(fù)責(zé)人。

2.可以借用行業(yè)的一些指南來對整體零信任成熟度進(jìn)行衡量。比如:在特定領(lǐng)域上,用戶、數(shù)據(jù)、設(shè)備、云端等方方面面進(jìn)行成熟度的衡量。

3.能夠跟一些技術(shù)解決方案提供商共同合作,借用他們的一些技術(shù)或者手段來在組織內(nèi)部實(shí)現(xiàn)跨部門、跨團(tuán)隊(duì)的協(xié)作。在同樣的平臺(tái)之上,共同朝著一個(gè)大問題的解決方向前進(jìn)。這樣就能夠?qū)崿F(xiàn)非常成功的全局零信任。

- 周鴻祎領(lǐng)銜!百所高校+企業(yè)組團(tuán)亮相ISC.AI 2025“紅衣課堂”

- 港科大發(fā)布大模型越獄攻擊評(píng)估基準(zhǔn),覆蓋6大類別37種方法

- 引領(lǐng)智能運(yùn)維!全新FortiAIOps 3.0重新定義IT運(yùn)營

- MirageFlow:一種針對Tor的新型帶寬膨脹攻擊

- 英偉達(dá)約談事件的制度邏輯與趨勢展望

- 國家互聯(lián)網(wǎng)信息辦公室發(fā)布《國家信息化發(fā)展報(bào)告(2024年)》

- 火狐中國終止運(yùn)營:辦公地?zé)o人,用戶賬號(hào)數(shù)據(jù)面臨清空

- 25年一直未變!網(wǎng)絡(luò)安全永恒的“十大法則”

- 關(guān)于征集數(shù)據(jù)安全評(píng)估標(biāo)準(zhǔn)化應(yīng)用實(shí)踐案例的通知

- ISC.AI 2025主題前瞻:ALL IN AGENT,全面擁抱智能體時(shí)代!