真·工業(yè)勒索來襲!GhostSec黑客組織宣稱首次加密了RTU設(shè)備

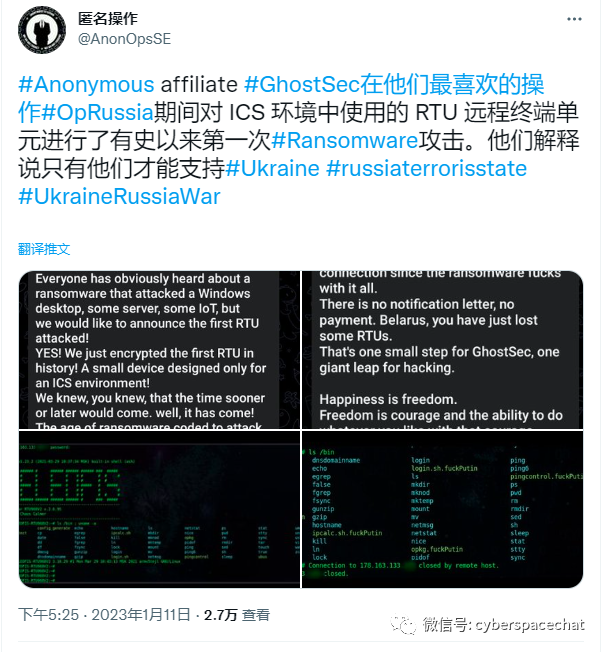

責(zé)編:gltian |2023-01-16 14:30:21匿名者組織旗下的GhostSec黑客組織聲稱它對(duì)RTU(遠(yuǎn)程終端單元)進(jìn)行了“有史以來第一次”勒索軟件攻擊,RTU是一種通常部署在工業(yè)控制系統(tǒng) (ICS) 環(huán)境中的小型設(shè)備。匿名者黑客組織附屬機(jī)構(gòu)表示,它在其最喜歡的行動(dòng)“#OpRussia”中執(zhí)行了GhostSec勒索軟件,并解釋說“只有他們才能支持#Ukraine。”

真正的RTU勒索來襲?

Anonymous Operations在其Twitter消息中寫道:“每個(gè)人都知道,自從我們開始攻擊ICS以來,GhostSec一直在‘提高標(biāo)準(zhǔn)’,現(xiàn)在是時(shí)候?qū)⒑诳蜌v史推向更遠(yuǎn)的地方了!是時(shí)候在新的黑客游戲中寫下我們的名字,開始新的比賽了。每個(gè)人顯然都聽說過一個(gè)勒索軟件攻擊了Windows桌面、一些服務(wù)器、一些物聯(lián)網(wǎng),但我們想宣布第一個(gè)被攻擊的RTU!”

該小組補(bǔ)充說:“是的!我們剛剛加密了歷史上第一個(gè)RTU!專為ICS環(huán)境設(shè)計(jì)的小型設(shè)備!我們知道,你知道,這個(gè)時(shí)候遲早會(huì)到來。嗯,來了!”

Anonymous進(jìn)一步補(bǔ)充說,“編碼攻擊ICS設(shè)備的勒索軟件時(shí)代已經(jīng)成為現(xiàn)實(shí),我們是第一個(gè)像以前直接入侵俄羅斯火車的人!這個(gè)勒索軟件并不打算非常復(fù)雜(這并不意味著我們不能編寫復(fù)雜的惡意軟件),因?yàn)槲覀冎皇窍爰用懿⑾蚴澜缯故舅!?/p>

業(yè)界反應(yīng)

工業(yè)網(wǎng)絡(luò)安全公司Claroty的研究部門Team82 的研究人員在周四(1月12日)的一篇博客文章中分析了黑客組織的聲明,稱GhostSec在一個(gè)公共電報(bào)組中聲稱它已經(jīng)能夠加密具有SCADA(監(jiān)控和控制)功能的工業(yè)RTU路由器,包括支持工業(yè)串行接口RS-232和RS-485以及MODBUS協(xié)議變體。

“GhostSec被稱為Anonymous的附屬組織,從事出于政治動(dòng)機(jī)的黑客攻擊,包括本周聲稱它可以訪問并竊取來自巴西政府的電子郵件。它之前也曾與可編程邏輯控制器和其他OT設(shè)備的攻擊破壞有關(guān),”它補(bǔ)充道。

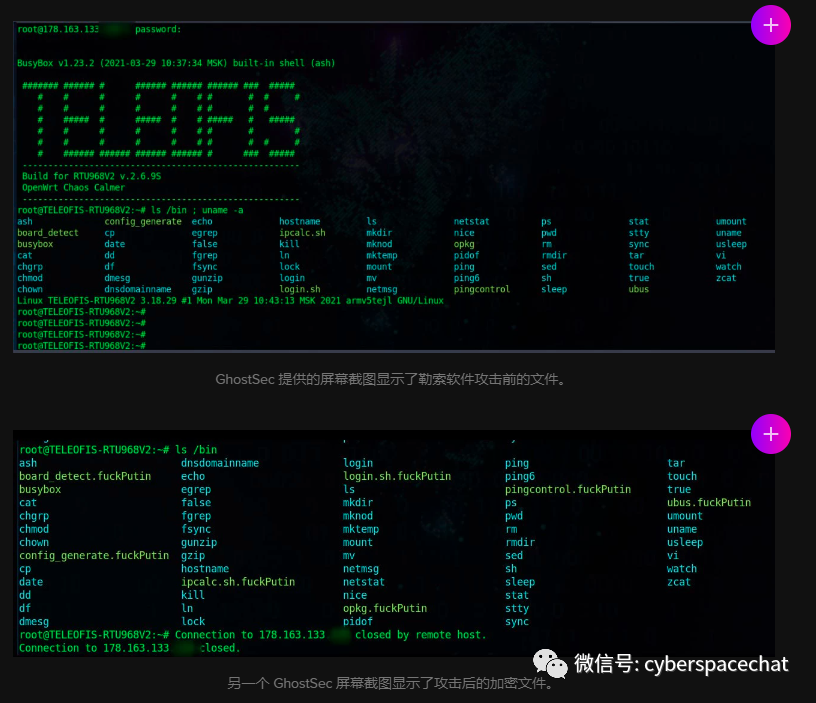

Claroty研究人員表示,在這次所謂的襲擊中,該組織顯然將注意力轉(zhuǎn)向了俄羅斯對(duì)烏克蘭的入侵。“根據(jù)該組織在Telegram上提供的屏幕截圖,有問題的TELEOFIS RTU968 v2上的加密文件附加了后綴“.f***Putin”,”它補(bǔ)充道。

TELEOFIS RTU968 V2是一款新型3G路由器,支持商業(yè)和工業(yè)設(shè)施與互聯(lián)網(wǎng)的有線和無線連接。內(nèi)置的3G調(diào)制解調(diào)器將在蜂窩運(yùn)營(yíng)商網(wǎng)絡(luò)覆蓋的任何地方提供高速無線互聯(lián)網(wǎng)訪問。它可以被視為遠(yuǎn)程終端單元(RTU),因?yàn)樗С止I(yè)接口RS-232和RS-485,并且能夠?qū)⒐I(yè)協(xié)議Modbus RTU/ASCII轉(zhuǎn)換為Modbus TCP。

Team82透露,該組織在Telegram上聲稱被入侵的設(shè)備來自白俄羅斯,也沒有要求贖金,而是留下了一條長(zhǎng)長(zhǎng)的消息,其中包括:“沒有通知信。” 沒有付款。

研究人員表示:“通過公共互聯(lián)網(wǎng)掃描,我們發(fā)現(xiàn)俄羅斯、哈薩克斯坦、白俄羅斯有194臺(tái)暴露在互聯(lián)網(wǎng)上的設(shè)備,其中117臺(tái)啟用了SSH服務(wù)。” “我們很想知道最初的攻擊向量是什么,所以我們下載了固件并對(duì)其進(jìn)行了研究。”

此外,“我們發(fā)現(xiàn)該設(shè)備運(yùn)行在32位ARM架構(gòu)上,配備ARM926EJ-S 處理器,該處理器是ARM9通用微處理器系列的一部分。它運(yùn)行OpenWrt 21.02.2操作系統(tǒng),這是一個(gè)帶有BusyBox的Linux發(fā)行版。”

在檢查了設(shè)備的配置和rc[dot]d啟動(dòng)腳本后,Team82研究人員表示,他們“得出的結(jié)論是,該設(shè)備在端口22(默認(rèn)端口)上帶有預(yù)配置的SSH服務(wù),并允許使用root口令作為一種認(rèn)證方法。此外,該設(shè)備帶有一個(gè)弱的預(yù)配置root口令,可以在兩秒鐘內(nèi)用 hashcat口令恢復(fù)工具破解。”

Claroty研究人員寫道,黑客行動(dòng)主義團(tuán)體雖然主要出于政治動(dòng)機(jī),但已證明在某些情況下有能力破壞企業(yè)和運(yùn)營(yíng)。“GhostSec的最新炫耀活動(dòng)再次表明,這些組織有興趣尋找ICS設(shè)備,如果受到攻擊,這些設(shè)備可能會(huì)影響工業(yè)自動(dòng)化環(huán)境中的生產(chǎn)力和安全性,”他們補(bǔ)充道。

另一家工業(yè)網(wǎng)絡(luò)安全供應(yīng)商SynSaber的首席技術(shù)官Ron Fabela在另一篇博文中寫道,鑒于這些設(shè)備運(yùn)行的是通用Linux內(nèi)核,而這些內(nèi)核恰好提供與串行設(shè)備(當(dāng)然可能是工業(yè)設(shè)備)的連接,“在GhostSec提供信息中沒有什么證據(jù),表明工業(yè)受到了專門的攻擊,或者這種攻擊代表了工業(yè)黑客的新范式轉(zhuǎn)變。”

Fabela進(jìn)一步擴(kuò)展說,僅僅因?yàn)槟承〇|西被標(biāo)記為RTU并不意味著加密其文件是開創(chuàng)性的或創(chuàng)新的。他還指出,破解和加密Linux設(shè)備并不是什么新鮮事。此外,針對(duì)此類設(shè)備(提供與串行設(shè)備的遠(yuǎn)程連接的通信網(wǎng)關(guān))的漏洞利用和黑客攻擊也并不新鮮。

“無論技術(shù)上是否真實(shí),GhostSec、Cl0p幫派和其他組織都在繼續(xù)研究和發(fā)現(xiàn)OT 攻擊和ICS黑客攻擊,”Fabela在周三(11日)的帖子中寫道。“范式轉(zhuǎn)變并不是說有人可以攻擊Linux/OpenWRT設(shè)備。相反,它是威脅組織如何采取傳統(tǒng)企業(yè)攻擊并將其應(yīng)用于工業(yè)環(huán)境的關(guān)鍵。通過像shodan[dot]io這樣的工具在線找到這些確切的設(shè)備也很簡(jiǎn)單,”他補(bǔ)充道。

Fabela說,GhostSec的這個(gè)例子表明新的威脅組織對(duì)ICS缺乏了解。“這也讓社區(qū)得以一窺該組織的意圖,否則很難衡量。在查看了所提供的證據(jù)之后,可能很容易駁回 GhostSec的大膽主張。”

他進(jìn)一步強(qiáng)調(diào),事實(shí)仍然是ICS終將成為目標(biāo),威脅行為者看到了攻擊(或聲稱攻擊)ICS的價(jià)值。

網(wǎng)絡(luò)安全研究員Joe Slowik在周四(12日)的一篇帖子中指出,正如多方記錄的那樣,影響工業(yè)運(yùn)營(yíng)和環(huán)境的勒索軟件在很大程度上是一件“真實(shí)的事情”。“不過,此類操作的范圍和性質(zhì)幾乎肯定會(huì)限于迄今為止所觀察到的情況:針對(duì)IT和基于IT的系統(tǒng)的運(yùn)營(yíng)會(huì)產(chǎn)生無意的(有時(shí)非常有限的)工業(yè)影響,”他補(bǔ)充道。

“GhostSec和Red Balloon概述的場(chǎng)景可能會(huì)繼續(xù)作為概念驗(yàn)證和黑客大會(huì)上華麗演示的領(lǐng)域,”Slowik表示。“然而,如果此類嵌入式設(shè)備勒索軟件出現(xiàn)在工業(yè)環(huán)境(尤其是關(guān)鍵基礎(chǔ)設(shè)施網(wǎng)絡(luò))中,我們應(yīng)該立即質(zhì)疑此類活動(dòng)的性質(zhì)和起源,因?yàn)榇祟愂录慕?jīng)濟(jì)和聲譽(yù)影響將有利于國家支持的實(shí)體,而不是到更傳統(tǒng)的犯罪貨幣化,”他補(bǔ)充道。

10月,另一家工業(yè)網(wǎng)絡(luò)安全公司OTORIO透露,GhostSec黑客組織繼續(xù)展示其 ICS黑客技能,現(xiàn)在已將其支持轉(zhuǎn)向伊朗最近的蓋頭抗議浪潮。

“該組織已經(jīng)發(fā)布了幾張圖片作為成功‘入侵’系統(tǒng)的證據(jù)。這些顯示了在成功登錄后使用Metasploit框架的SCADA模塊和MOXA E2214控制器管理門戶網(wǎng)站,”O(jiān)TORIO的研究團(tuán)隊(duì)負(fù)責(zé)人David Krivobokov當(dāng)時(shí)透露道。“雖然尚不清楚‘被破壞的’系統(tǒng)有多嚴(yán)重,但這再次證明了對(duì)安全控制措施不足的ICS系統(tǒng)進(jìn)行攻擊的容易程度和潛在影響。”

本周早些時(shí)候,Red Balloon研究人員檢測(cè)到西門子SIMATIC和SIPLUS S7-1500 系列PLC(可編程邏輯控制器)中存在多個(gè)架構(gòu)漏洞,攻擊者可以利用這些漏洞繞過所有受保護(hù)的啟動(dòng)功能,從而導(dǎo)致對(duì)操作代碼的持續(xù)任意修改和數(shù)據(jù)。S7-1500影響大約120種西門子產(chǎn)品和解決方案,是一款高性能控制器,在西門子PLC產(chǎn)品中被認(rèn)為具有全面的安全保護(hù)。

ICS勒索是現(xiàn)實(shí)且緊迫的威脅

2020年初,工業(yè)網(wǎng)絡(luò)安全公司Drgos部跟蹤了名為EKANS的勒索軟件。在其分析報(bào)告中,Dragos稱,EKANS勒索軟件于2019年12月中旬出現(xiàn),具有附加功能以強(qiáng)制停止許多進(jìn)程,包括與ICS操作相關(guān)的多個(gè)進(jìn)程。盡管目前所有跡象都表明控制系統(tǒng)網(wǎng)絡(luò)上存在相對(duì)原始的攻擊機(jī)制,但靜態(tài)“攻殺清單”中列出的進(jìn)程的特殊性表明,之前針對(duì)工業(yè)領(lǐng)域的勒索軟件并沒有表現(xiàn)很強(qiáng)的目的性。經(jīng)過發(fā)現(xiàn)和調(diào)查,Dragos確定了EKANS與勒索軟件MEGACORTEX之間的關(guān)系,該勒索軟件還包含一些ICS特有的特征。在其報(bào)告中描述的勒索軟件中以工業(yè)過程為目標(biāo)的標(biāo)識(shí)是唯一的,代表了第一個(gè)已知的ICS特定勒索軟件變體。

無論GhostSec的RTU“勒索軟件”的技術(shù)優(yōu)勢(shì)如何,“真正的”工業(yè)勒索軟件在RTU或 PLC級(jí)別的要求和影響使得犯罪分子不太可能在該領(lǐng)域開展活動(dòng)。考慮到與此類行動(dòng)相關(guān)的技術(shù)投資和政治風(fēng)險(xiǎn),回報(bào)似乎太微薄,無法證明兩者都是合理的。取而代之的是,讓這些實(shí)體留在他們已經(jīng)熟悉的領(lǐng)域更有意義,特別在經(jīng)濟(jì)上更有意義:影響IT和類似IT的系統(tǒng)以從組織那里獲得付款,同時(shí)試圖避免“最壞情況”的社會(huì)影響引起政府和執(zhí)法部門的更多關(guān)注。

然而,GhostSec嘗試和Red Balloon描述的類似功能肯定會(huì)出現(xiàn)。但是,此類行為并不代表犯罪活動(dòng)的新興趨勢(shì),反而可能代表更陰險(xiǎn)的事情:國家支持的惡意行為者使用類似勒索軟件的運(yùn)營(yíng)作為破壞性網(wǎng)絡(luò)攻擊的遮羞布。這種偽裝成勒索軟件的行為已經(jīng)發(fā)生過多次,其影響、后果和誤導(dǎo)程度各不相同。然而,此處Red Balloon 描述的“勒索軟件”場(chǎng)景一部分的操縱或禁用工業(yè)設(shè)備的案例可能是一種有趣的方式,可以為攻擊實(shí)體希望混淆參與和歸因的網(wǎng)絡(luò)物理操作提供掩護(hù)。

總而言之,影響工業(yè)運(yùn)營(yíng)和環(huán)境的勒索軟件是多方記錄的非常“真實(shí)的東西”。但是,此類操作的范圍和性質(zhì)幾乎肯定會(huì)限于迄今為止所觀察到的情況:針對(duì)IT和基于IT 的系統(tǒng)的操作,具有無意的(有時(shí)非常有限的)工業(yè)影響。GhostSec和Red Balloon概述的場(chǎng)景可能仍然是概念驗(yàn)證和黑客會(huì)議上華麗演示的領(lǐng)域。然而,如果此類嵌入式設(shè)備勒索軟件出現(xiàn)在工業(yè)環(huán)境(尤其是關(guān)鍵基礎(chǔ)設(shè)施網(wǎng)絡(luò))中,應(yīng)該警惕并質(zhì)疑此類活動(dòng)的性質(zhì)和起源,因?yàn)榇祟愂录膶?duì)于國家支持的行為體更有意義。

參考資源

1、https://industrialcyber.co/industrial-cyber-attacks/hacker-group-discloses-ability-to-encrypt-an-rtu-device-using-ransomware-industry-reacts/

2、https://twitter.com/AnonOpsSE/status/1613104709832671233?t=VsT3RCv9s238UQt1sdhksA&s=08

3、https://claroty.com/team82/blog/hacktivist-group-claims-ability-to-encrypt-an-rtu-device?utm_campaign=%5BBlog%5D+Hacktivist+Group+Claims+Ability+to+Encrypt+an+RTU+Device&utm_content=Oktopost-linkedin&utm_source=linkedin&utm_tags=Blog%2CTEAM82%2Cresearch%2Crtu%2Cencryption

來源:網(wǎng)空閑話

- 周鴻祎領(lǐng)銜!百所高校+企業(yè)組團(tuán)亮相ISC.AI 2025“紅衣課堂”

- 港科大發(fā)布大模型越獄攻擊評(píng)估基準(zhǔn),覆蓋6大類別37種方法

- 引領(lǐng)智能運(yùn)維!全新FortiAIOps 3.0重新定義IT運(yùn)營(yíng)

- MirageFlow:一種針對(duì)Tor的新型帶寬膨脹攻擊

- 英偉達(dá)約談事件的制度邏輯與趨勢(shì)展望

- 國家互聯(lián)網(wǎng)信息辦公室發(fā)布《國家信息化發(fā)展報(bào)告(2024年)》

- 火狐中國終止運(yùn)營(yíng):辦公地?zé)o人,用戶賬號(hào)數(shù)據(jù)面臨清空

- 25年一直未變!網(wǎng)絡(luò)安全永恒的“十大法則”

- 關(guān)于征集數(shù)據(jù)安全評(píng)估標(biāo)準(zhǔn)化應(yīng)用實(shí)踐案例的通知

- ISC.AI 2025主題前瞻:ALL IN AGENT,全面擁抱智能體時(shí)代!