身份是什么?淺談身份認證與FIDO

責編:gltian |2021-12-07 14:06:111.大風起兮云飛揚

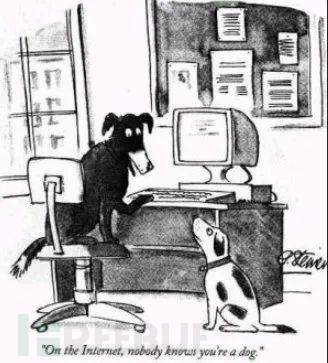

1993年,美國著名雜志《紐約客》的漫畫家施泰納創作了這樣一幅荒誕卻廣為流傳的漫畫,真切地體現了互聯網世界的公開性與匿名性。

“在互聯網上,沒有人知道你是條狗。”

科技雜志《連線》曾經發表評論說:“網絡匿名會把人變成徹頭徹尾的混蛋。”

隨著全球全面進入數字化時代,數字經濟飛速發展。2020年,全球因網絡犯罪造成的損失總計超過一萬億美金,網絡犯罪給世界經濟造成的損失超過全球GDP的1%;2021年,網絡黑灰產的市場效益將比肩世界第三大經濟體。

毋庸諱言,安全成為保障經濟數字化轉型平穩健康發展的底座。可信性是所有安全最基礎的東西,解決的是軟件、硬件、數據和人員等作假的問題,依賴的主要是數字證書等技術和運營體系。身份是建立信任的基礎。

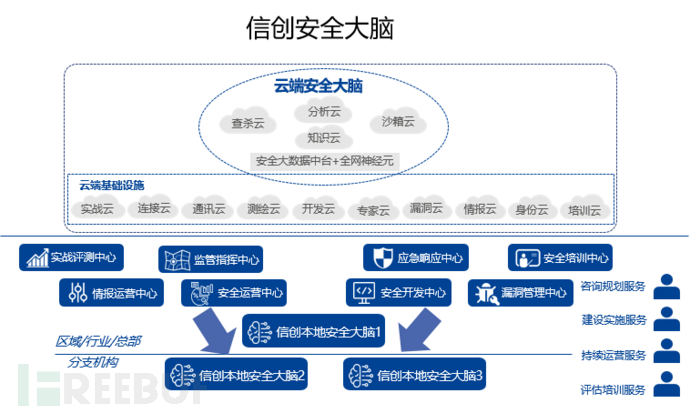

早在2018年,360就依托瀏覽器產品,極具戰略前瞻性地推行“360根證書計劃”,目前已覆蓋全球98%HTTP流量,成為中國唯一、全球第五大自有根證書庫。而后,360聯合統信軟件、多家國內CA、網關廠商、Ukey廠商在2020年8月,再度共同發布“信創國密根證書計劃”,進一步夯實了數字證書的安全根基。如今,進一步將身份云列為安全大腦的云端基礎設施。

為什么身份云如此重要?

用戶的郵箱賬號、網盤賬號、QQ/微信賬號、支付寶賬號等等,實際都是“身份”,它不僅與數據信息相關,更涉及到財產安全,所以都需要配備口令(Password),目的就是為了證明這個“身份”是你的、是安全的,即在互聯網上證明“你是你”。

口令有巨大的安全風險,因為口令很容易大規模被盜。可以通過網絡釣魚和社會工程偷取口令,且口令往往成千上萬地集中存儲在服務器上特容易被連鍋端。黑客可以下載口令數據庫,然后暴力破解掉這些加鹽散列的口令。大部分口令都是短小而簡單的,暴力破解往往非常有效。

簡單化身份管理面臨的問題:

1)隱私保護。個人的真實信息已經普遍存在于網絡,而互聯網企業安全和隱私保護能力不足。隱私泄露事件頻發,危害巨大。網民迫切需要隱私保護,如果沒有隱私保護,網民使用網絡信心不足,可能會影響了整個“互聯網+”的發展進程。

2)網絡欺詐。網民安全意識有限,身份保護能力不足,要靠專業機構提高網絡安全水平。目前網絡欺詐呈高水平、多樣化,防不勝防。

3)網絡謠言。網絡謠言屢屢出現,真假難辯。一個是敵對勢力干擾,還有網民不負責任的傳播。現有監督和追究手段不能適應網絡發展,包括身份假冒、追究困難等等。

4)黑色產業鏈。網絡身份與現實身份綁定提升了身份價值,催生了黑色產業鏈。大量應用需要真實.身份標識,催生了身份標識買賣。目前的安全技術還無法阻止虛假身份,身份.證在網上應用亟待提高安全性。

小結:在數字經濟時代,身份數據已成為爭先搶占的戰略資源。

2.萬丈高樓平地起

互聯網的開放性和匿名性使得安全問題越來越突出。認證體制是網絡安全的第一道大門,它確保網絡傳輸的信息資源只能被合法用戶所訪問,因此身份認證技術是整個信息安全的基礎。基于現代密碼技術,PKI和IBC是2種最典型和有效的認證體制。

PKI認證體制

PKI(Public Key Infrastructure,公開密鑰體制)是1976年由美國的Diffie和Hellman提出的一種新型密碼體制。PKI證書認證體制是Kohnfelder于1978年在論文《發展一種實用的公鑰密碼體制》第一次明確定義數字證書,并把它作為身份可信憑證。

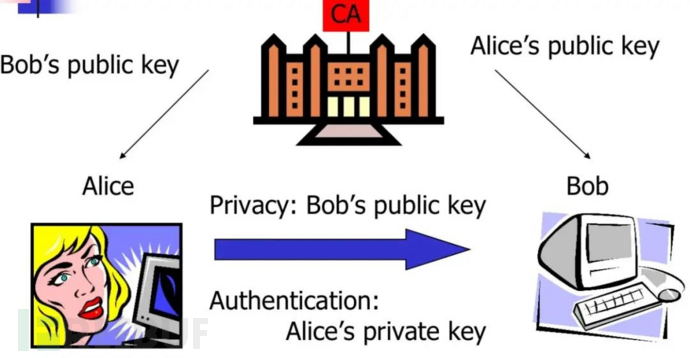

PKI的理論功能是基于公鑰密碼算法,通信者之間可以獲得帶有可信第三方簽名的證書,證書中含有通信者的工作公鑰。

在此基礎上,通信者通過別人的工作公鑰對信息進行加密傳輸(加密信封),通過自己的工作私鑰對信息進行簽名;在此安全基礎上,通信者之間可以進行密鑰交換,為對稱密碼算法(加解密速度更快快的密碼算法)實現密鑰共享。

簡單來說,PKI體制中,通過可信第三方CA簽發的證書綁定了證書所有者的身份信息與該所有者的公鑰;通信發起方獲得通信接收方的公開證書中的公鑰加密信息、通信接收方使用該公鑰對應的私鑰解密信息;通信雙方可以用自己的私鑰對信息進行簽名。注意:公私鑰是成對使用的。

實際應用時,通常雙方都有2個公私密鑰對,分別用于加解密和簽名驗簽。密鑰管理(公私鑰管理)是PKI體制的安全核心。

一個完整的PKI一般包括:

證書權威(certificate authority,CA)、注冊管理中心(registration authority,RA)、終端實體、證書使用者、存儲證書和證書撤銷列表的數據庫系統(證書庫)及證書信任方等。

PKI在實際應用上是一套軟硬件系統和安全策略的集合,它提供了一整套安全機制,使用戶在不知道對方身份或分布地很廣的情況下,以證書為基礎,通過一系列的信任關系進行通信和電子商務交易等。

PKI安全策略建立和定義了一個組織信息安全方面的指導方針,同時也定義了密碼系統使用的處理方法和原則。它包括一個組織怎樣處理密鑰和有價值的信息,根據風險的級別定義安全控制的級別。

一般情況下,在PKI中有2種類型的策略:

證書策略:用于管理證書的使用,比如:可以確認某一CA是在Internet上的共有CA,還是某一企業內部的私有CA;

認證過程聲明CPS(Certificate Practice Statement):這是一個包含如何在實踐中增強和支持安全策略的一些操作過程的詳細文檔。它包括CA是如何建立和運行的、證書是如何發行、接收和廢除、密鑰是如何產生與注冊、以及密鑰是如何存儲、用戶是如何得到密鑰等。

PKI數字證書在信息安全領域的典型應用實例是HTTPS,使用SSL服務器數字證書實現安全的HTTP服務,解決Web服務的身份認證(和安全傳輸)問題,成效非常顯著。

IBC認證體制

1984年Shamir首次提出了IBC概念。

IBC(identity-based cryptograph,基于標識的密碼體制)是在傳統的PKI基礎上發展而來。

IBC中每個人的公鑰就是他的身份標識,比如E-mail地址、電話號碼等。而私鑰則以數據的形式由用戶自己掌握,密鑰管理相當簡單,可以很方便地對數據信息進行加解密。

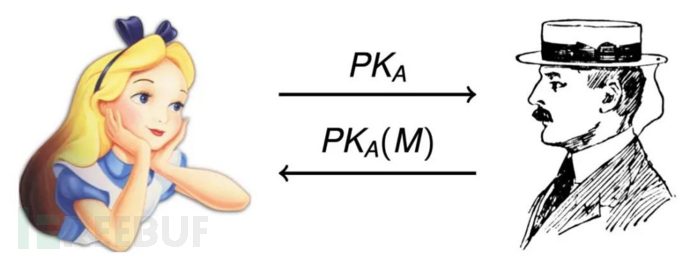

IBC將用戶的身份標識(如電子郵件地址、手機號碼)直接作為用戶的公鑰,用戶向一個稱為私鑰產生器PKG(Private Key Generator)可信第三方認證自己的身份并獲得私鑰。

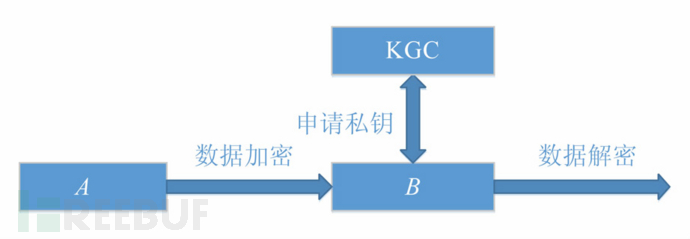

IBC加密解密

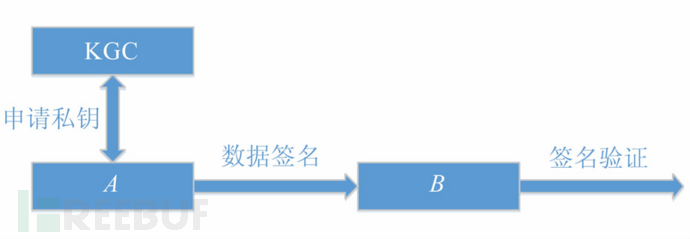

IBC簽名驗簽

IBC中用戶身份即是公鑰,公鑰本身就標識了公鑰的主人是誰,實現了用戶公鑰和用戶身份的天然綁定,擺脫了對第三方簽發證書的依賴。身份標識可以直接獲取,無需設置專門的容器存放,也無需采取安全措施防止篡改、替代,大大簡化了公鑰密碼的使用和管理過程。IBC中加密密文或驗證簽名只需要獲得一組系統參數和對方的身份,實現起來簡單、高效。

IBC可以采用短期密鑰的方法來解決密鑰撤銷問題,密鑰管理相對簡單。

雖然IBC能夠提供比PKI更加簡單易用的公鑰密碼服務,但是IBC比PKI對應用環境有更多的限制。公鑰是用戶身份標識這個特性,客觀上要求用戶身份標識必須唯一,比較適合于在電子郵件、移動電話等具有唯一標識符環境中使用。

另外,IBC的用戶私鑰是可信第三方產生的,存在密鑰托管的問題,不適合在大型開放式環境中應用而適合在比較封閉的小型私有環境中使用。概括起來講,就是IBC適合在具有身份唯一標識符的小型封閉式環境中使用。

相對于傳統PKI認證,IBC有如下弱點:

1) 私鑰的密鑰托管問題

IBC密碼系統中用戶的私鑰由私鑰生成中心PKG生成的,用戶必須以完全信任PKG為前提,相信PKG不會閱讀秘密通信或偽造他們的簽名。因此密鑰托管局限性,使得它不適合在一些不允許密鑰托管的開放式場景下大規模應用,不能滿足當今網絡空間大規模的需求,包括大數據、云計算、物聯網及移動通信等。

2) 生成私鑰的PKG負擔過重

在IBC認證體系中,所有用戶的私鑰均由PKG負責生成,因此隨著系統的 擴大或者用戶的增加,將會導致PKG負擔過重。

3) 認證計算速度慢

與PKI認證體制相比,計算速度慢。IBC認證算法一般都是基于對(pairing) 構造的,這使得計算相對來說較復雜,而且效率較低。

小結:當前和未來很長一段時間,PKI數字證書認證體制,仍是可信度和安全性最高、應用范圍最廣的身份認證手段。

3.道術將為天下裂

基于PKI的數字證書認證體系,在移動互聯網場景下使用時面臨諸多挑戰,雖然有手機盾、SD Key等多種解決方案,但不能很好滿足移動設備場景下對認證的需求。最大的問題是便利性和安全性難以兼顧。

同時,替代傳統口令的智能設備的強認證方式種類繁多,包括USB Key、安全芯片、可穿戴設備、IC卡、指紋識別、虹膜識別、聲紋識別、人臉識別、掌紋識別等,用戶需要比口令更便捷的認證方式。

FIDO(Fast IDentity Online,快速在線身份認證)聯盟是全球性的行業協會,致力于不依賴“共享秘密”解決傳統口令(password)給認證所帶來的弊端。

FIDO的優勢如下:

將認證方式與認證協議分離;

支持盡可能多的認證方式,充分利用現有硬件設備內嵌的安全能力;

支持不同的安全級別,服務商能了解設備具有的認證方式和能力并設置認證策略;

保護用戶隱私,用戶信息不被泄露并無法被追蹤;

在所有用戶的而所有設備對所有應用支持多樣化的認證方式。

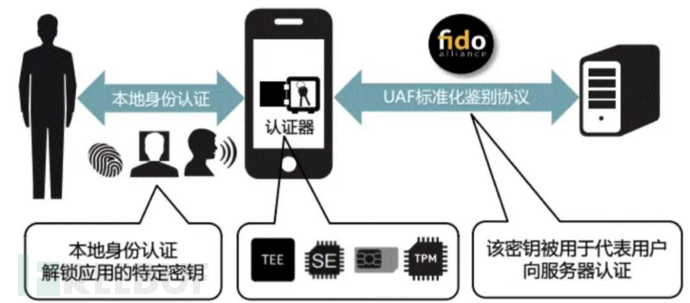

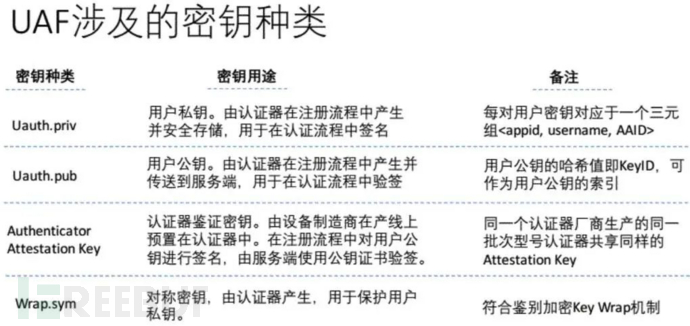

基于公私鑰對的非對稱加密體系,只在本地的可信執行環境(TEE)中存儲用戶的生物特征信息,是FIDO相較于傳統認證方式的兩個重要不同點。

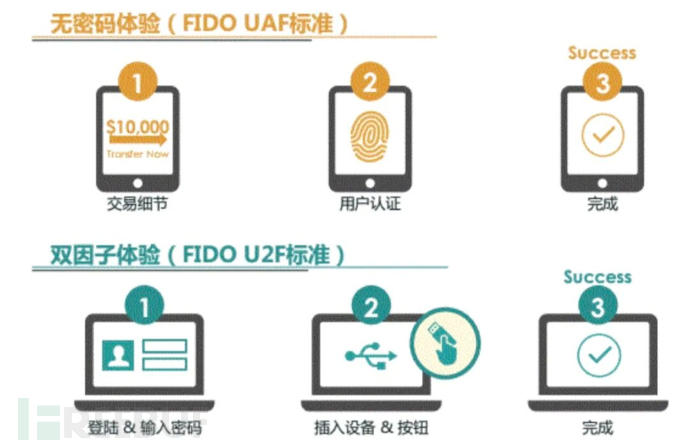

FIDO支持兩種認證協議,UAF和U2F。用戶的直觀體驗如下圖所示。

第一種情形,在智能設備上,用戶確認交易時,可以利用智能設備的指紋識別功能完成用戶身份認證;(無密碼體驗)

第二種情形,在PC端,用戶登錄輸入賬號密碼之外,還可以使用比如帶USB接口、或藍牙接口的FIDO指紋識別器進行雙因子身份驗證。(雙因子體驗)

FIDO引入的認證器是本地認證與遠端FIDO認證服務之間安全通信的核心部件。

一方面,在本地安全硬件的支撐下完成方便靈活的本地身份認證,獲得與應用綁定的特定密鑰;同時使用UAF協議建立安全通道,使用該密鑰在FIDO服務器完成“在線身份認證”。

從身份認證體制的角度看,FIDO是立足于解決“安全性和便利性”痛點的新型身份認證方案。“更簡單的部署和使用,以及更強力的安全性保障”(Simpler,stronger authentication),這是明顯的優點。

另外,FIDO2.0正式發布后,通過標準化的Web API接口,瀏覽器提供商講天然實現對FIDO2.0的支撐;同時FIDO2.0還可以把手機作為基礎的身份認證設備,提升認證便捷性。

小結:FIDO以簡單易用的統一協議,成功替代口令(Password)這種安全性不足的認證方式。

4.大道為公成大同

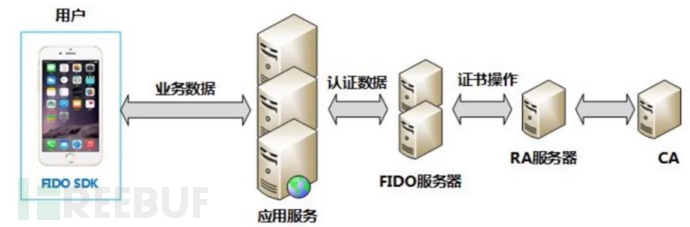

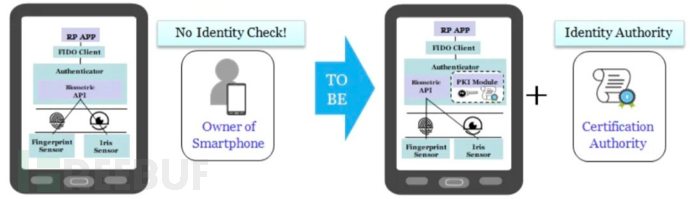

FIDO利用安全協議實現了用戶的快速身份認證,從而證明用戶是該設備的合法使用者,但FIDO不能證明應用使用者的真實.身份,特別是應用需要高安全級別認證時。所以,還需要結合數字證書實現第三方身份認證。同時,使用合法的數字證書和密碼產品和服務,才能滿足我國密碼合規性等要求。

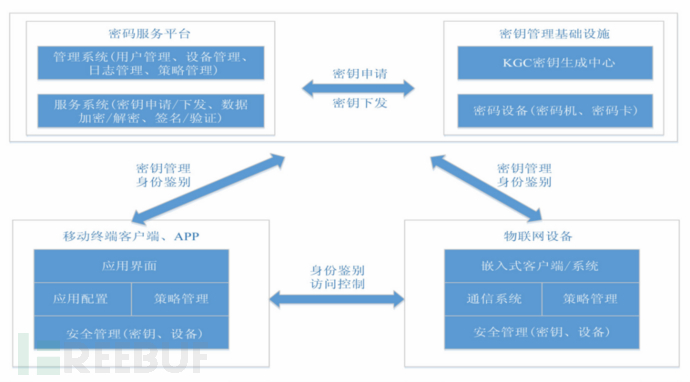

實際形成的方案即FIDO+數字證書的組合方案。

這種方式,需要在FIDO服務器后面增加數字證書相關的交互處理,從而獲得基于數字證書與電子簽名的合規性、法律有效性等能力。

當FIDO組合PKI數字證書模塊之后,認證結果可以綁定到數字證書,即可借助PKI認證體制完成高可信身份認證,徹底解決設備和用戶身份認證的安全需求。

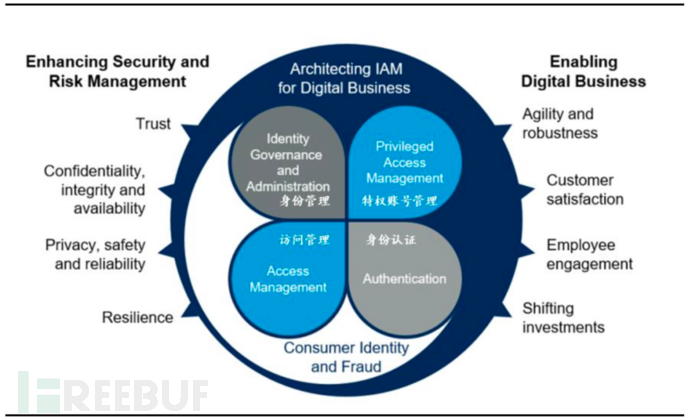

從功能劃分的角度,身份安全一般又可稱為身份與訪問管理(IAM)。根據Gartner的分類,IAM包含了身份管理、訪問管理、特權賬號管理以及身份認證四個部分。身份是一切安全的基礎。

“零信任”代表的新一代安全模型,基于網絡安全邊界不再固定的實際情況,本質是以身份為中心進行動態訪問控制,牽引網絡安全架構從過去的“網絡中心化”走向“身份中心化”,將成為安全行業的重要方向。

“身份中心化”,大勢所趨;身份云,未來可期。

說明:文章所有資料來源于網上公開材料,版權歸原作者所有。

編輯:老開。網絡安全從業者,關注以身份安全為核心的解決方案與產品。

本文章發布渠道為國密應用研究院,轉載請注明。

轉載自FreeBuf.COM