查看網(wǎng)頁HTML源代碼違法,屬“黑客”行為?

責(zé)編:gltian |2021-11-16 15:31:281、查看網(wǎng)頁HTML源代碼違法,屬“黑客”行為?

經(jīng)過一番網(wǎng)絡(luò)安全大討論后,美國密蘇里州政府認(rèn)為查看網(wǎng)頁HTML源代碼違法,屬于“黑客”行為。前不久,《圣路易斯郵報(bào)》記者發(fā)現(xiàn)了密蘇里州中小學(xué)教育部?(DESE)網(wǎng)站潛在的安全漏洞,隨后向維護(hù)該網(wǎng)站的政府教育部門進(jìn)行報(bào)告。同時(shí)記者所屬報(bào)社也做出承諾,在修復(fù)漏洞期間不會(huì)發(fā)布任何相關(guān)信息。

然而,接下來政府卻在關(guān)閉網(wǎng)站訪問權(quán)限后,召開新聞發(fā)布會(huì)表示要起訴發(fā)現(xiàn)漏洞的記者。該州州長甚至在發(fā)布會(huì)直言,報(bào)社是在企圖讓國家難堪,為了新聞?lì)^條不擇手段,并強(qiáng)調(diào)政府不會(huì)成為新聞媒體的棋子。該州還認(rèn)為記者通過瀏覽器自帶“查看源代碼”、“查看頁面源代碼”等功能發(fā)現(xiàn)漏洞的操作,屬于“黑客”行為。[閱讀原文]

?

2、FBI服務(wù)器遭入侵,向10萬人發(fā)送垃圾郵件

這個(gè)周末,美國聯(lián)邦調(diào)查局(FBI)發(fā)布聲明稱,有黑客攻擊其網(wǎng)絡(luò)服務(wù)器并使用帶有美國聯(lián)邦調(diào)查局域名的電子郵件地址向數(shù)千個(gè)組織發(fā)送了電子郵件。截止目前,美國聯(lián)邦調(diào)查局沒有透露更多信息,僅表示已對(duì)被攻擊的服務(wù)器采取下線處理,并正在進(jìn)行調(diào)查。而從美媒報(bào)道披露的信息來看,雖尚不清楚黑客的動(dòng)機(jī)與目的,但黑客此次的行動(dòng)導(dǎo)致FBI郵件服務(wù)器至少向10萬人發(fā)送了垃圾郵件。

黑客利用FBI服務(wù)器發(fā)布的垃圾郵件,從內(nèi)容來看是一封奇怪的警告。而這也是已知的,首個(gè)黑客成功惡意訪問FBI相關(guān)系統(tǒng),并向大量人群發(fā)送垃圾郵件的案例。[閱讀原文]

3、GravityRAT借虛假加密聊天應(yīng)用傳播

GravityRAT遠(yuǎn)程訪問木馬再次上線活躍。這次,GravityRAT是假借一種名為SoSafe Chat?的端到端加密聊天應(yīng)用程序,流竄網(wǎng)絡(luò)。據(jù)悉,這種特殊的遠(yuǎn)程訪問木馬,目前主要針對(duì)印度地區(qū)知名人士用戶,據(jù)傳該惡意程序由巴基斯坦背景黑客分發(fā)。

通常該惡意軟件會(huì)偽裝成安全聊天應(yīng)用傳播。早在2020年該惡意軟件就曾偽裝成名為“Travel Mate Pro”的Android應(yīng)用程序分發(fā),而在本次活動(dòng)中則是換成了名為“SoSafe Chat”的一種端到端加密聊天應(yīng)用。[閱讀原文]

?

4、疑似國家背景黑客,借macOS漏洞發(fā)起水坑攻擊

前不久,有安全團(tuán)隊(duì)發(fā)現(xiàn)了一起針對(duì)媒體機(jī)構(gòu)和著名的民主勞工和政治團(tuán)體的香港網(wǎng)站訪問者的水坑攻擊活動(dòng)。該水坑攻擊活動(dòng)利用macOS Catalina未修補(bǔ)的XNU權(quán)限提升漏洞?(?CVE-2021-30869),安裝未披露過的后門。

隨后,安全團(tuán)隊(duì)立即向供應(yīng)商(Apple)報(bào)告了該0-day漏洞,并發(fā)布了一個(gè)修復(fù)補(bǔ)丁避免更多用戶遭受此類攻擊。安全團(tuán)隊(duì)分析稱,發(fā)起此次攻擊的黑客應(yīng)是一個(gè)資源充足的團(tuán)伙,且從其payload的質(zhì)量來看,甚至不排除其擁有國家支持背景。[閱讀原文]

?

5、朝鮮APT利用CVE-2021-40444漏洞發(fā)起攻擊

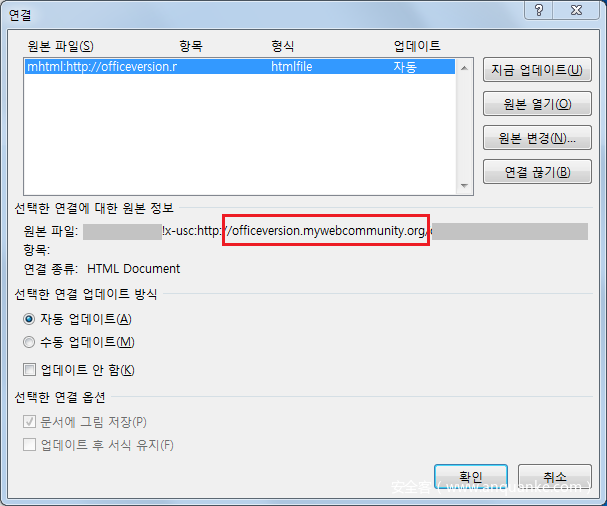

近日,有朝鮮黑客組織冒充平壤科技大學(xué)校長,利用MS Office的CVE-2021-40444漏洞發(fā)起網(wǎng)絡(luò)攻擊。據(jù)悉,此次攻擊中,利用“CVE-2021-40444”漏洞的方式與月初媒體披露針對(duì)外交、安全、國防和統(tǒng)一領(lǐng)域?qū)<业尼槍?duì)性攻擊相同。

黑客組織會(huì)在未安裝MS Office最新安全更新的情況下打開DOCX文檔并激活安全漏洞,接下來就會(huì)秘密嘗試與“officeversion.mywebcommunity[.]org”的Internet地址通信,并根據(jù)指定的附加命令執(zhí)行惡意腳本。目前,黑客組織正在積極利用此漏洞,為避免中招MS Office用戶可更新到最新版本防止類似攻擊。[閱讀原文]

轉(zhuǎn)載自安全客:https://www.anquanke.com/post/id/259369

- 周鴻祎領(lǐng)銜!百所高校+企業(yè)組團(tuán)亮相ISC.AI 2025“紅衣課堂”

- 港科大發(fā)布大模型越獄攻擊評(píng)估基準(zhǔn),覆蓋6大類別37種方法

- 引領(lǐng)智能運(yùn)維!全新FortiAIOps 3.0重新定義IT運(yùn)營

- MirageFlow:一種針對(duì)Tor的新型帶寬膨脹攻擊

- 英偉達(dá)約談事件的制度邏輯與趨勢展望

- 國家互聯(lián)網(wǎng)信息辦公室發(fā)布《國家信息化發(fā)展報(bào)告(2024年)》

- 火狐中國終止運(yùn)營:辦公地?zé)o人,用戶賬號(hào)數(shù)據(jù)面臨清空

- 25年一直未變!網(wǎng)絡(luò)安全永恒的“十大法則”

- 關(guān)于征集數(shù)據(jù)安全評(píng)估標(biāo)準(zhǔn)化應(yīng)用實(shí)踐案例的通知

- ISC.AI 2025主題前瞻:ALL IN AGENT,全面擁抱智能體時(shí)代!