360CERT發(fā)布網(wǎng)絡(luò)安全八月月報,多維梳理網(wǎng)絡(luò)安全態(tài)勢

責編:gltian |2021-09-08 18:28:13當前,隨著數(shù)字化浪潮的不斷加快,網(wǎng)絡(luò)空間博弈上升到全新高度。潛在的漏洞風(fēng)險持續(xù)存在,全球各類高級威脅層出不窮。洞悉國內(nèi)外網(wǎng)絡(luò)安全形勢,了解網(wǎng)絡(luò)安全重要漏洞是建設(shè)好自身安全能力的重要基石。近日,360CERT《網(wǎng)絡(luò)安全八月月報》(以下簡稱“八月月報”)如期發(fā)布,重點關(guān)注了八月份安全漏洞分析、網(wǎng)絡(luò)安全重?事件、勒索病毒攻擊態(tài)勢、移動安全數(shù)據(jù)分析、樣本分析等內(nèi)容,多維度全方位梳理了當月網(wǎng)絡(luò)安全熱點,為掌握全局網(wǎng)絡(luò)安全態(tài)勢打下堅實基礎(chǔ)。

安全漏洞

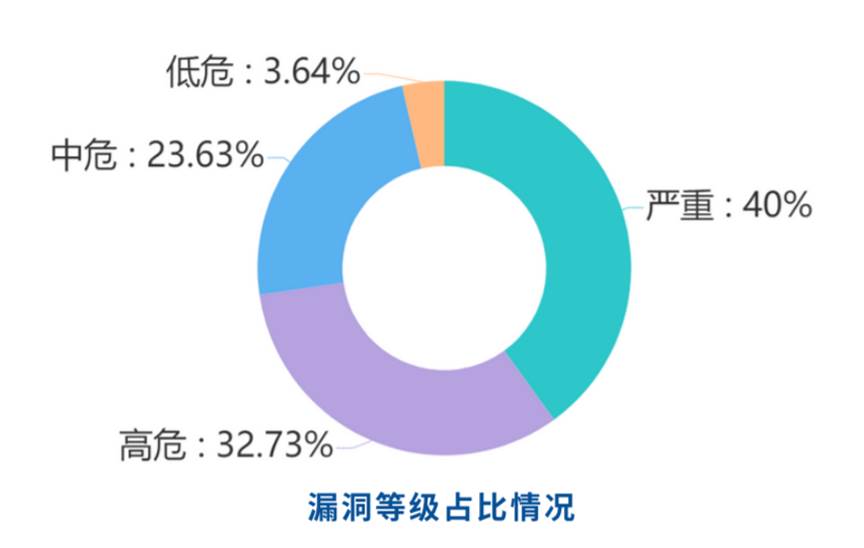

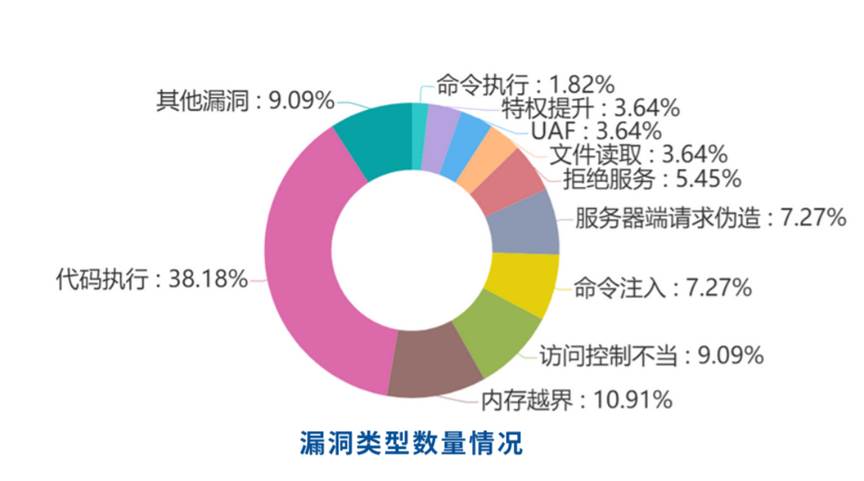

2021年8月,360CERT共收錄55個漏洞,其中嚴重22個,高危18個,中危13個,低危2個。主要漏洞類型包含代碼執(zhí)行、內(nèi)存越界漏洞、訪問控制不當、命令注入、服務(wù)器端請求偽造等。涉及的廠商主要是Windows、 VMware、Atlassian、Apple、Apache 、IBM、Google等。

在八月月報收錄的55個漏洞中,重點梳理了其中5個重點漏洞事件,包括CVE-2021-26084:Confluence OGNL 注?漏洞、2021-08: XStream 多個高危漏洞、CVE-2021-20032:SonicWall Analytics 遠程代碼執(zhí)?漏洞、CVE-2021-36958: Windows Print Spooler打印機漏洞、2021-08 補丁日: 微軟多個產(chǎn)品漏洞。

對此,月報中也給出了相應(yīng)的安全建議:

l? 各行業(yè)主管部門應(yīng)積極關(guān)注相關(guān)應(yīng)用或設(shè)備的威脅情報,建立完善的漏洞管理流程及應(yīng)急響應(yīng)流程,及時推動嚴重漏洞的修復(fù)流程;

l? 企業(yè)內(nèi)部應(yīng)做好資產(chǎn)管理,及時進?內(nèi)部資產(chǎn)統(tǒng)計,完善內(nèi)部資產(chǎn)管理體系,以便在漏洞出現(xiàn)時及時做好自查工作;

l? 安裝了安全產(chǎn)品企業(yè)應(yīng)及時聯(lián)系相關(guān)安全廠商定期更新安全產(chǎn)品檢測規(guī)則,并定期進行內(nèi)部漏洞掃描工作;

l? 周期性的進行內(nèi)部的安全測試或安全演習(xí),及時發(fā)現(xiàn)并修復(fù)相關(guān)威脅;

l? 定期進行企業(yè)安全培訓(xùn),形成企業(yè)安全用網(wǎng)規(guī)范,提高員工安全意識。

安全事件

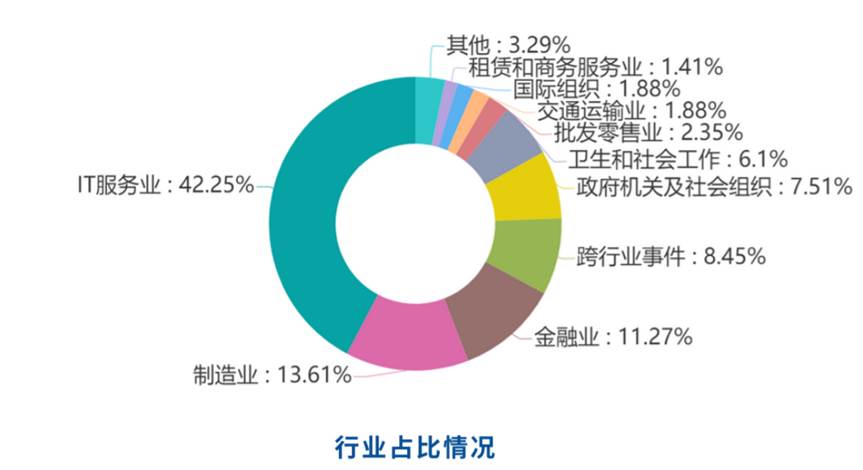

在本月發(fā)生的安全事件中,360CERT共收錄213項,話題集中在數(shù)據(jù)泄露、惡意程序、網(wǎng)絡(luò)攻擊方面,涉及的組織有:Microsoft、Google、Cisco、華為、FBI、WordPress、Apple、Twitter等。涉及的行業(yè)主要包含IT服務(wù)業(yè)、制造業(yè)、金融業(yè)、政府機關(guān)及社會組織、批發(fā)零售業(yè)、醫(yī)療行業(yè)、交通運輸業(yè)等。

一直以來,APT攻擊對于國家和企業(yè)來說都是一個巨大的網(wǎng)絡(luò)安全威脅,隨著數(shù)智化進程的加快,海量數(shù)據(jù)資源不斷產(chǎn)生成為“無價之寶”,這也給更多黑客特別是有專業(yè)力量的APT攻擊團隊有了可乘之機。

八月月報中重點梳理了近期發(fā)現(xiàn)的極具代表性的APT事件。APT-C-09(摩訶草)組織,又稱HangOver、VICEROY TIGER、The Dropping Elephant、Patchwork,是?個來自于南亞地區(qū)的境外APT組織,該組織已持續(xù)活躍了7年。摩訶草組織主要針對中國、巴基斯坦等亞洲地區(qū)國家進行網(wǎng)絡(luò)間諜活動,其中以竊取敏感信息為主。八月月報中披露了來自美色的誘惑- APT-C-09(摩訶草)組織近期的攻擊活動,提到360威脅情報中心捕獲到幾例借助美女圖片作為誘餌的惡意樣本程序,這些樣本通過婚介主題來誘騙用戶執(zhí)行惡意程序或者文檔文件,運行后釋放對應(yīng)圖片文件并打開以達到偽裝的效果,自身主體則與服務(wù)器連接,接收指令數(shù)據(jù),達到攻擊者遠程控制用戶設(shè)備的效果。

月報中還收錄了APT-C-54(Gamaredon)近期技戰(zhàn)術(shù)總結(jié)、獵天行動——CNC(APT-C-48)組織最新攻擊活動披露等多起APT事件。此外,月報中重點回顧了八月份安全事件的重點事件,包括IT咨詢巨頭埃森哲遭遇Lockbit勒索軟件攻擊、SideWalk惡意軟件分析等惡意程序事件;T-Mobile 證實系統(tǒng)遭到破壞等數(shù)據(jù)安全事件;Liquid貨幣交易所遭受黑客攻擊,損失超過 9000 萬美元等網(wǎng)絡(luò)攻擊事件以及工業(yè)控制設(shè)備中廣泛使用的嵌入式TCP/IP協(xié)議棧存在嚴重漏洞等其他事件。

惡意程序

除了APT攻擊帶來的網(wǎng)絡(luò)安全威脅外,勒索病毒的攻擊同樣是近年來網(wǎng)絡(luò)安全的主要威脅之一。常見的攻擊手段主要包括系統(tǒng)漏洞攻擊、遠程訪問弱口令攻擊、釣魚郵件攻擊、Web服務(wù)漏洞和弱口令攻擊、數(shù)據(jù)庫漏洞和弱口令攻擊等,近年來,勒索病毒呈現(xiàn)持續(xù)高發(fā)趨勢,其帶來的網(wǎng)絡(luò)安全威脅不容忽視。

八月月報中指出,2021年8月,全球新增的活躍勒索病毒家族有:LockFile、MBC、Karma、Malki、GetYourFilesBack、Salma、AllDataStolen、GoodMorning等勒索軟件。其中LockFile嚴格意義上來說是2021年7月新增,但在7月僅發(fā)現(xiàn)一個受害者,從8月20日開始已出現(xiàn)10多個受害者;Karma是本月新增的雙重勒索軟件;MBC在本月成功攻擊伊朗伊斯蘭共和國鐵路系統(tǒng),并擁有自己的數(shù)據(jù)泄露網(wǎng)站,但尚未泄露受害者數(shù)據(jù)。

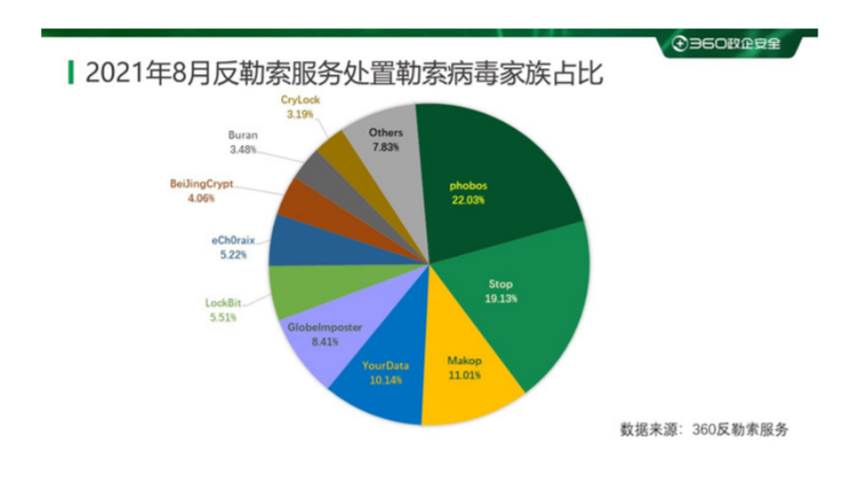

針對本月勒索病毒受害者所中勒索病毒家族進行統(tǒng)計發(fā)現(xiàn),phobos家族占比22.03%居首位,其次是占比19.13%的Stop,Makop家族以10.01%位居第三。

月報中提到,對比近三個月的感染數(shù)據(jù),GlobeImposter家族有持續(xù)下降的態(tài)勢;已消失幾月的BeiJingCrypt勒索軟件再次活躍;通過長時間的觀察發(fā)現(xiàn),在國內(nèi)傳播的LockBit勒索軟件并非都涉及數(shù)據(jù)泄露,受災(zāi)面積小的企業(yè)/組織并未被該家族公開發(fā)布被竊取數(shù)據(jù)(但仍不排除有數(shù)據(jù)泄露風(fēng)險)。

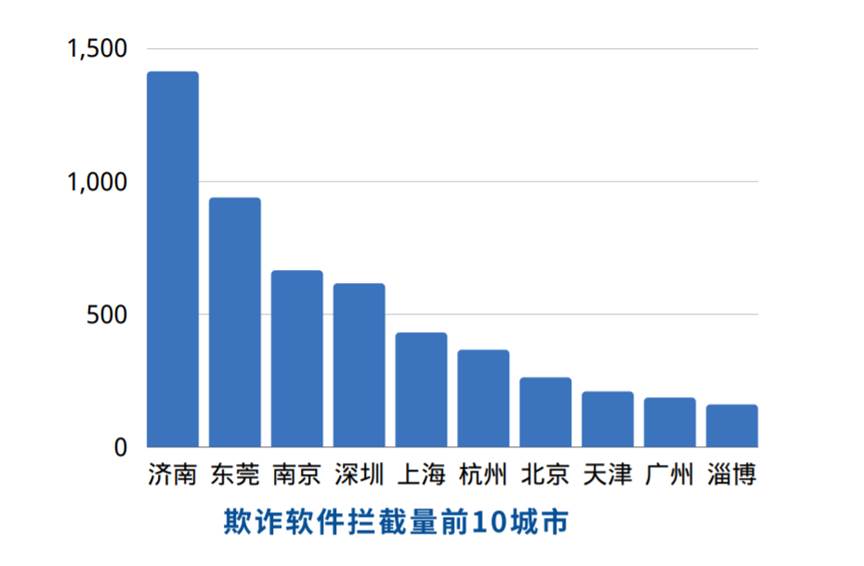

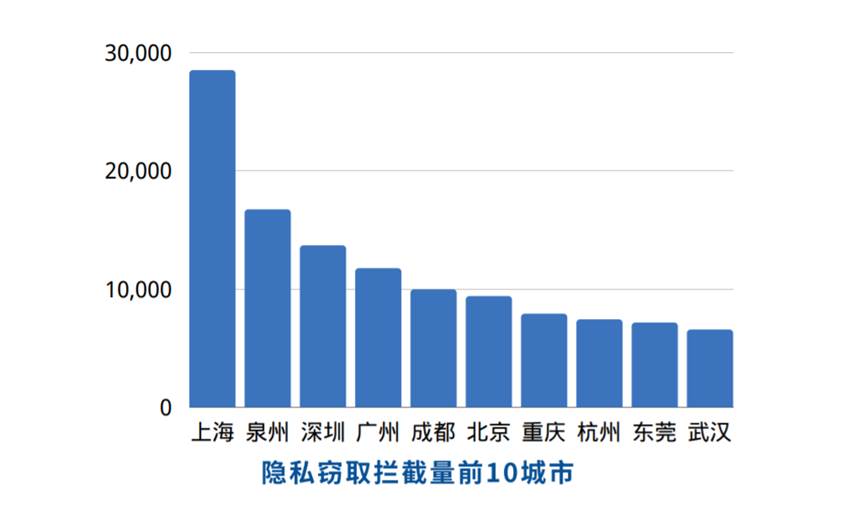

此外,通過對移動安全數(shù)據(jù),主要是隱私竊取攔截量的分析發(fā)現(xiàn),上海、泉州、深圳這三個省份移動端隱私竊取數(shù)量占據(jù)前列,基本上可以體現(xiàn)人口越集中、經(jīng)濟越發(fā)達、移動設(shè)備使用數(shù)量越多的省份,軟件惡意行為更加猖獗,惡意軟件存活比例越大。

面對嚴峻的勒索病毒威脅態(tài)勢,360安全大腦針對企業(yè)用戶給出了更有針對性的安全建議:

面對嚴峻的勒索病毒威脅態(tài)勢,360安全大腦針對企業(yè)用戶給出了更有針對性的安全建議:

l?在企業(yè)信息化建設(shè)初期就要考慮系統(tǒng)的保護工作,提前做好安全規(guī)劃,包括網(wǎng)絡(luò)架構(gòu)、內(nèi)外網(wǎng)隔離、安全設(shè)備部署、權(quán)限控制和數(shù)據(jù)備份保護等;

l?要做好安全管理,包括賬戶口令管理、補丁與漏洞掃描、權(quán)限管控和內(nèi)網(wǎng)強化等;

l?此外還要做好?員管理,提高員工的安全意識,規(guī)范員工的工作行為等。

l?在發(fā)現(xiàn)遭受勒索病毒攻擊后,企業(yè)應(yīng)該立即關(guān)閉中毒機器并關(guān)閉該機器的網(wǎng)絡(luò),聯(lián)系安全廠商,對內(nèi)部網(wǎng)絡(luò)進行排查處理,并將公司內(nèi)部所有機器口令進行更換。

l? 在后續(xù)的防護工作中,要明確防護措施,做到定期對內(nèi)部網(wǎng)絡(luò)進行安全排除處理;登錄口令要有足夠的長度和復(fù)雜性,并定期更換登錄口令;重要資料的共享文件夾應(yīng)設(shè)置訪問權(quán)限控制,并進行定期備份;定期檢測系統(tǒng)和軟件中的安全漏洞,及時打上補丁。

最后,月報中還提到了重要的一點,針對勒索病毒都不建議支付贖金,支付贖金不僅變相鼓勵了勒索攻擊行為,而且解密的過程還可能會帶來新的安全風(fēng)險。

- 周鴻祎領(lǐng)銜!百所高校+企業(yè)組團亮相ISC.AI 2025“紅衣課堂”

- 港科大發(fā)布大模型越獄攻擊評估基準,覆蓋6大類別37種方法

- 引領(lǐng)智能運維!全新FortiAIOps 3.0重新定義IT運營

- MirageFlow:一種針對Tor的新型帶寬膨脹攻擊

- 英偉達約談事件的制度邏輯與趨勢展望

- 國家互聯(lián)網(wǎng)信息辦公室發(fā)布《國家信息化發(fā)展報告(2024年)》

- 火狐中國終止運營:辦公地無人,用戶賬號數(shù)據(jù)面臨清空

- 25年一直未變!網(wǎng)絡(luò)安全永恒的“十大法則”

- 關(guān)于征集數(shù)據(jù)安全評估標準化應(yīng)用實踐案例的通知

- ISC.AI 2025主題前瞻:ALL IN AGENT,全面擁抱智能體時代!