高通芯片漏洞正在影響全球約30%移動(dòng)手機(jī)

責(zé)編:gltian |2021-05-07 13:44:39一個(gè)高危漏洞正在影響全球約30%使用Qualcomm Mobile Station Modem(移動(dòng)站調(diào)制解調(diào)器(MSM))芯片的移動(dòng)手機(jī)。

移動(dòng)站調(diào)制解調(diào)器是高通公司于1990年初設(shè)計(jì)的片上系統(tǒng)(SoC),多年來,安全研究人員經(jīng)常將這一組件作為研究目標(biāo),例如通過發(fā)送SMS或精心制作的無線電數(shù)據(jù)包,尋找遠(yuǎn)程攻擊移動(dòng)設(shè)備的新方法。

最近,Checkpoint的研究人員在高通移動(dòng)站調(diào)制解調(diào)器中發(fā)現(xiàn)了一個(gè)緩沖區(qū)溢出漏洞(CVE-2020-11292),攻擊者可以利用該漏洞觸發(fā)內(nèi)存損壞并在手機(jī)上執(zhí)行任意代碼。

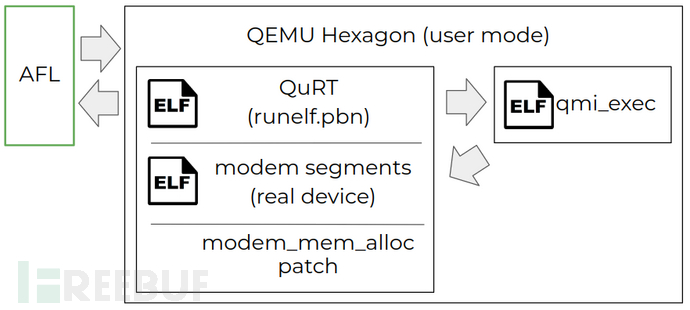

調(diào)制解調(diào)器模糊測(cè)試方案

漏洞位于高通MSM接口(QMI)中,該協(xié)議是一種專有協(xié)議,用于在調(diào)制解調(diào)器中的軟件組件與其他外圍子系統(tǒng)之間進(jìn)行通信。攻擊者可以通過QMI接口向MSM組件發(fā)送格式錯(cuò)誤的Type-Length-Value(TLV)數(shù)據(jù)包來觸發(fā)漏洞——將無線通信或多媒體內(nèi)容中的數(shù)據(jù)包發(fā)送到設(shè)備,由有漏洞的QMI接口解析。

由于多年來SoC進(jìn)行了更新,以支持2G、3G、4G和5G蜂窩通信。目前使用高通MSM芯片的設(shè)備包括Google、三星、LG、小米和One Plus等出售的高端智能手機(jī)型號(hào),此次漏洞的影響范圍非常之廣。

漏洞修復(fù)時(shí)間軸

| 2020年10月8日 | 漏洞報(bào)告和POC發(fā)送至高通 |

| 2020年10月8日 | 高通確認(rèn)該報(bào)告,并將其分配給QPSIIR-1441進(jìn)行跟蹤 |

| 2020年10月15日 | 高通公司確認(rèn)了漏洞,并將其定為高危漏洞 |

| 2021年2月24日 | Check Point要求提供漏洞的CVE-ID,并確認(rèn)披露日期為2021年4月 |

| 2021年2月24日 | 高通公司通知Check Point CVE-ID為CVE-2020-11292 |

| 2021年5月6日 | 公開披露 |

目前全球有30%移動(dòng)手機(jī)上應(yīng)用了QMI,但大眾對(duì)于這一攻擊媒介的作用卻知之甚少。此次發(fā)現(xiàn)的漏洞讓攻擊者可以將惡意代碼從Android注入調(diào)制解調(diào)器,從而訪問用戶的呼叫歷史記錄和SMS,甚至可以”竊聽“用戶的對(duì)話。此外,黑客還可以利用此漏洞來解鎖SIM,從而消除服務(wù)提供商對(duì)移動(dòng)設(shè)備加上的限制。

正因?yàn)槁┒吹奈:π裕珻heck Point表示不共享該漏洞的所有技術(shù)細(xì)節(jié)。與此同時(shí),高通也發(fā)布了修復(fù)程序,并且通知了所有Android供應(yīng)商。不過補(bǔ)丁應(yīng)用仍然需要時(shí)間,而這一過渡期意味著仍然有大量的設(shè)備遭受風(fēng)險(xiǎn)。

參考鏈接

來源:FreeBuf.COM

- 周鴻祎領(lǐng)銜!百所高校+企業(yè)組團(tuán)亮相ISC.AI 2025“紅衣課堂”

- 港科大發(fā)布大模型越獄攻擊評(píng)估基準(zhǔn),覆蓋6大類別37種方法

- 引領(lǐng)智能運(yùn)維!全新FortiAIOps 3.0重新定義IT運(yùn)營(yíng)

- MirageFlow:一種針對(duì)Tor的新型帶寬膨脹攻擊

- 英偉達(dá)約談事件的制度邏輯與趨勢(shì)展望

- 國(guó)家互聯(lián)網(wǎng)信息辦公室發(fā)布《國(guó)家信息化發(fā)展報(bào)告(2024年)》

- 火狐中國(guó)終止運(yùn)營(yíng):辦公地?zé)o人,用戶賬號(hào)數(shù)據(jù)面臨清空

- 25年一直未變!網(wǎng)絡(luò)安全永恒的“十大法則”

- 關(guān)于征集數(shù)據(jù)安全評(píng)估標(biāo)準(zhǔn)化應(yīng)用實(shí)踐案例的通知

- ISC.AI 2025主題前瞻:ALL IN AGENT,全面擁抱智能體時(shí)代!