從發(fā)件人地址聊一聊郵件安全

責編:gltian |2021-01-12 16:03:33最近很多人私信小編,為什么郵件記錄發(fā)件人欄位顯示的地址和點開記錄顯示的發(fā)件人地址是不一樣的?

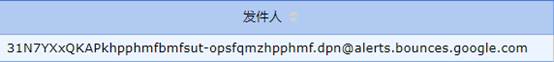

例如:郵件記錄當下看到的發(fā)件人地址是這樣的

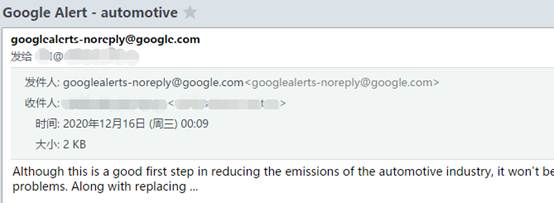

而點開記錄看到的發(fā)件人地址卻是這樣的

其實是貼合客戶端(如Outlook/Foxmail)顯示

當客戶端收下郵件后,所呈現(xiàn)的發(fā)件人地址為header-from地址

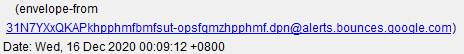

而實際郵件產(chǎn)生的發(fā)件人地址為envelope-from,是一串隨機地址,隱藏在郵件標頭中

所以網(wǎng)關(guān)會顯示出2個地址以示區(qū)分

當存在代發(fā)性質(zhì)郵件,這兩個地址就往往不一致,例如:google的訂閱郵件

header-from顯示地址可以讓用戶“清晰”地看到發(fā)件人是誰

envelope-from顯示地址是隨機的

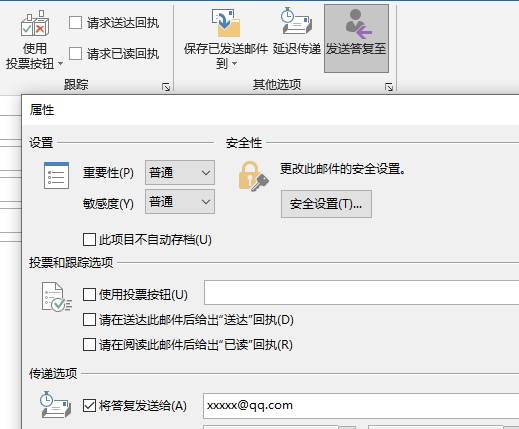

正是這種“便利性”給了攻擊者可乘之機。所以用戶第一眼看到的也并非是真實的,在郵件標頭中同樣存在著這樣一個欄位,Reply-To,它由郵件的創(chuàng)建者生成,有時它和from地址也不相同。

攻擊者會使用header-from客戶端顯示地址進行迷惑,從而用戶直接原郵件回復時,不注意其實是回給Reply-To地址。

例如outlook客戶端選項中的發(fā)送答復至欄位,就可以讓對方回復時直接回給另一個地址。

收到涉及轉(zhuǎn)賬信息的郵件時,守內(nèi)安建議回復郵件時一定要多次確認收件人地址。

為了加強企業(yè)內(nèi)部安全和企業(yè)現(xiàn)狀的環(huán)境分析,守內(nèi)安SPAM SQR郵件安全網(wǎng)關(guān)新版首頁顯示,可以讓IT 管理者初步了解企業(yè)自身是否存在潛在的風險,哪些用戶是攻擊者重點攻擊的目標。

高級防御模塊(Advanced Defense Module)提供了相關(guān)數(shù)據(jù)分析顯示,可以讓 IT 管理者初步了解企業(yè)內(nèi)部哪些人員的信息安全意識較弱,當用戶通過攔截隔離通知,預覽郵件時點擊威脅郵件中的鏈接,即會被標記統(tǒng)計顯示。

關(guān)于 守內(nèi)安電子郵件安全網(wǎng)關(guān)SPAM SQR 與 ADM 高級防御模塊

守內(nèi)安 SPAM SQR 內(nèi)置多種引擎 (惡意文檔分析引擎、威脅感知引擎、智能詐騙引擎) 、惡意網(wǎng)址數(shù)據(jù)庫,并可整合防毒與動態(tài)沙箱等機制,以多層式的運行過濾方式,對抗惡意威脅郵件的入侵。

SPAM SQR 的 ADM 高級防御模塊 (Advanced Defense Module),可防御魚叉式攻擊、 APT 等新型進階攻擊手法郵件。研究團隊經(jīng)長時間的追蹤黑客攻擊行為,模擬產(chǎn)出靜態(tài)特征。程序自動解封裝文檔進行掃描,可發(fā)掘潛在代碼、隱藏的邏輯路徑及反組譯代碼,以利進行進階惡意程序分析比對。可提高攔截夾帶零時差 (Zero-day) 惡意程序、APT 攻擊工具及含有文件漏洞的攻擊附件等攻擊手法郵件的能力。

- 周鴻祎領(lǐng)銜!百所高校+企業(yè)組團亮相ISC.AI 2025“紅衣課堂”

- 港科大發(fā)布大模型越獄攻擊評估基準,覆蓋6大類別37種方法

- 引領(lǐng)智能運維!全新FortiAIOps 3.0重新定義IT運營

- MirageFlow:一種針對Tor的新型帶寬膨脹攻擊

- 英偉達約談事件的制度邏輯與趨勢展望

- 國家互聯(lián)網(wǎng)信息辦公室發(fā)布《國家信息化發(fā)展報告(2024年)》

- 火狐中國終止運營:辦公地無人,用戶賬號數(shù)據(jù)面臨清空

- 25年一直未變!網(wǎng)絡(luò)安全永恒的“十大法則”

- 關(guān)于征集數(shù)據(jù)安全評估標準化應用實踐案例的通知

- ISC.AI 2025主題前瞻:ALL IN AGENT,全面擁抱智能體時代!