三秒提權:微軟Windows“滿級漏洞”被利用

責編:gltian |2020-09-17 10:36:02近日,安全公司Secura針對一個剛修補不久的Windows漏洞(CVE-2020-1472)開發(fā)了一個概念驗證利用程序——Zerologon,可以“三秒內(nèi)”接管企業(yè)內(nèi)網(wǎng)的司令部——Active Directory域控制器,“呵護”所有聯(lián)網(wǎng)計算機。

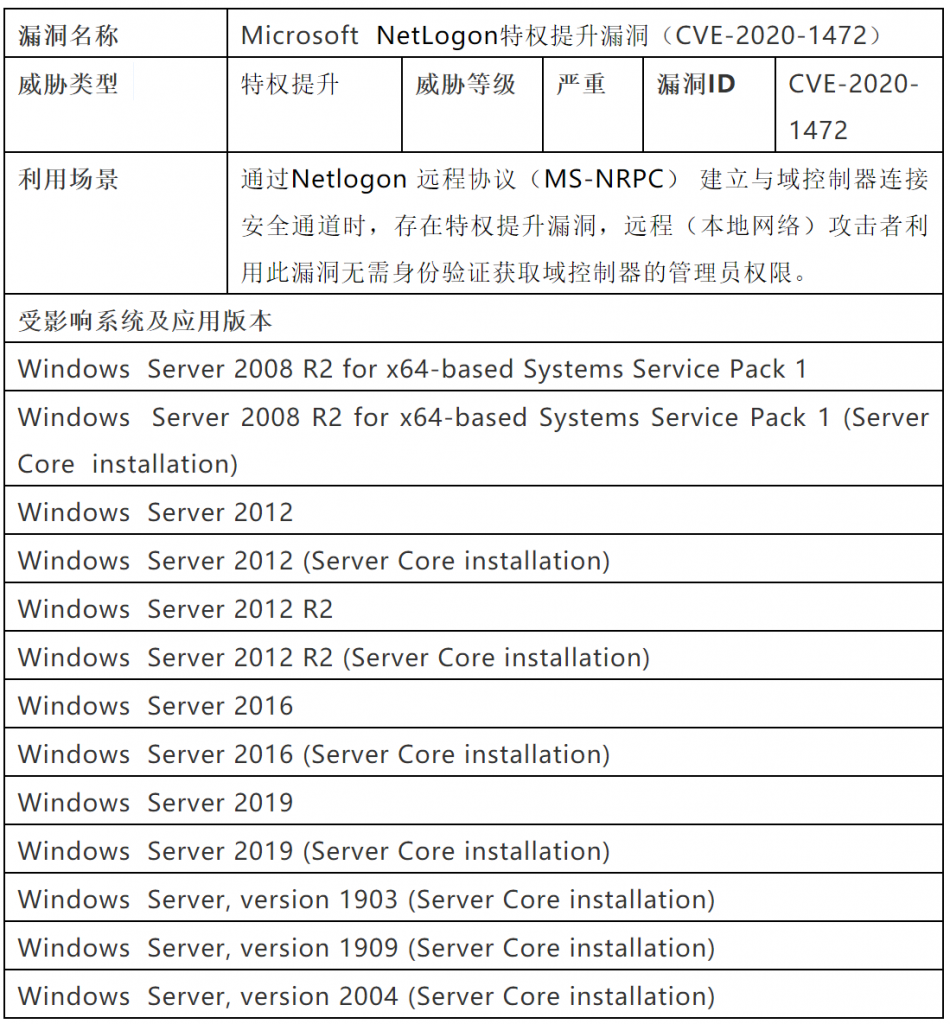

CVE-2020-1472是Netlogon遠程協(xié)議(MS-NRPC)中的一個特權提升漏洞,被微軟評定為危險級別最高的“高危漏洞”,CVSS(常見漏洞評分系統(tǒng))評分為滿分10分。要想利用該漏洞,攻擊者必須在目標網(wǎng)絡中找到立足點,通過沒有特權的內(nèi)部人員,或者對聯(lián)網(wǎng)設備的入侵。該漏洞使攻擊者可以操縱Netlogon的身份驗證過程,進行以下操作:

- 可模擬網(wǎng)絡上任何計算機的身份通過域控制器的身份驗證

- 在Netlogon身份驗證過程中禁用安全功能

- 更改域控制器的Active Directory上的計算機密碼(所有加入域的計算機的數(shù)據(jù)庫及其密碼)

受漏洞影響的Windows Server版本(對Active Directory域控制器服務器來說尤其危險) 圖表:奇安信威脅情報中心

雖然微軟8月11日為CVE-2020-1472發(fā)布了補丁程序,但這并非麻煩的終結(jié),而是開始。

Secura的研究人員在本周一發(fā)布了該漏洞的詳細技術信息僅幾個小時后,一些PoC漏洞利用/工具就已在GitHub上發(fā)布,這對那些尚未修補該漏洞的企業(yè)來說,構(gòu)成極大威脅,可以使用Secura研究人員發(fā)布的這個Python腳本(https://github.com/SecuraBV/CVE-2020-1472),檢查域控制器是否易受攻擊。

三秒攻擊:任何人都可以成為管理員

對于勒索軟件或間諜軟件的攻擊者而言,該漏洞可謂價值連城。因為通常來說,攻擊者誘使員工點擊電子郵件中的惡意鏈接和附件感染端點相對容易,但是進一步的提權和橫向移動并獲取高價值信息則困難的多。

通常,攻擊者可能需要數(shù)周或數(shù)月的時間才能將低級特權升級為安裝惡意軟件或執(zhí)行命令所需的特權。而使用Zerologon漏洞利用程序,攻擊者“只需不到三秒”可以立即獲得對Active Directory的控制,在企業(yè)網(wǎng)絡中為所欲為、予取予求,例如,將新計算機添加到網(wǎng)絡或用自己偏愛的惡意軟件感染每臺計算機。

Secura的研究人員在上周五發(fā)布的白皮書(https://www.secura.com/blog/zero-logon)中寫道:“這種攻擊產(chǎn)生了巨大的影響。”“它使本地網(wǎng)絡上的任何攻擊者(例如惡意內(nèi)部人員或任何有機會將設備接入內(nèi)部網(wǎng)絡端口的人)能完全破壞Windows域。攻擊者甚至不需要任何用戶賬戶憑據(jù)。”

Secura研究人員發(fā)現(xiàn)了此漏洞并將其報告給微軟,并表示已開發(fā)出一種可以可靠運行的漏洞利用程序,但由于存在風險,他們只有在確信Microsoft的補丁已廣泛安裝在易受攻擊的服務器上,然后才發(fā)布此漏洞。但是,研究人員警告說,使用Microsoft的補丁程序逆向開發(fā)漏洞利用并不難。

但是,面對如此誘人的“營銷機會”,其他安全公司的獨立研究人員自然不會坐失良機,紛紛發(fā)布了自己的概念驗證攻擊代碼,例如:

- https://github.com/risksense/zerologon/

- https://github.com/blackarrowsec/redteam-research/blob/master/CVE-2020-1472/CVE-2020-1472.py

- https://github.com/bb00/zer0dump

漏洞利用代碼的很快引起了美國網(wǎng)絡安全和基礎設施安全局的關注,該機構(gòu)致力于改善政府網(wǎng)絡安全。周一,Twitter也炸鍋了,各界安全人士對該漏洞的巨大威脅紛紛發(fā)表評論。

“Zerologon(CVE-2020-1472),有史以來最瘋狂的漏洞!”一位Windows用戶寫道。攻擊者可立即通過未經(jīng)身份驗證的網(wǎng)絡訪問來獲得域管理員特權。”

“還記得有關最小訪問權限安全原則可以緩解設備被入侵嗎?是否有幾個盒子被偽裝都沒關系嗎?”安全公司ZecOps的創(chuàng)始人兼首席執(zhí)行官Zuk Avraham寫道。“哦,好吧……CVE-2020-1472/#Zerologon基本上會改變您的想法。”

“企業(yè)被攻擊后,如果清理和恢復工作遺漏了任何其他惡意腳本,攻擊者依然可以利用此漏洞在整個組織中部署勒索軟件并長期駐留”Tenable安全響應經(jīng)理Ryan Seguin指出。

利用與緩解

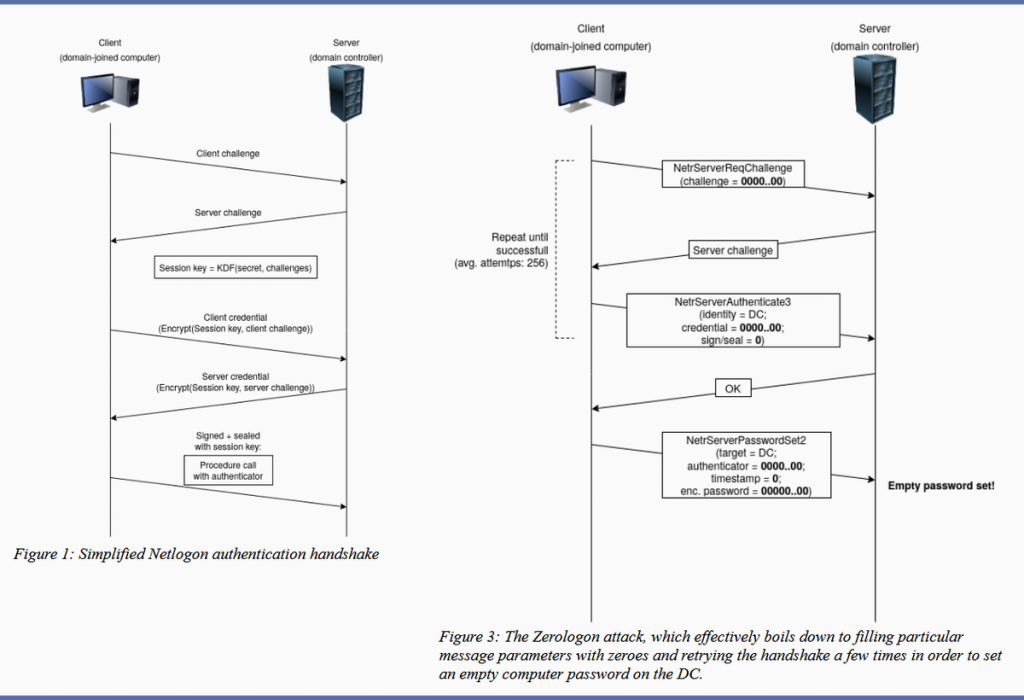

Zerologon通過在Netlogon身份驗證參數(shù)中添加一串數(shù)字“0”作為參數(shù)來實施攻擊(下圖)。

Windows服務器依靠Netlogon協(xié)議執(zhí)行各種任務,包括允許最終用戶登錄網(wǎng)絡。只要攻擊者能夠與易受攻擊的域控制器建立TCP連接,未經(jīng)身份驗證的人就可以使用該漏洞獲取域管理賬戶憑據(jù)。

該漏洞源于Windows實施的AES-CFB8,具體來說是使用帶有密碼反饋的AES加密協(xié)議來加密和驗證內(nèi)網(wǎng)中傳輸?shù)纳矸蒡炞C消息。

AES-CFB8正常工作的前提是為每個消息隨機生成一個唯一的初始化向量。但Windows沒能遵守此要求。Zerologon通過在Netlogon消息的特定字段中填充數(shù)字“0”來利用此漏洞(下圖)。Secura在另外一篇文章中深入探討了漏洞的原因以及利用此漏洞的五步方法。

圖片:Secura

微軟在一份聲明指出:安裝八月份發(fā)布的補丁程序的系統(tǒng)可以免受攻擊,因為補丁會對域中的所有Windows服務器和客戶端強制執(zhí)行安全的NRPC。用戶應該更新所有Active Directory域控制器,包括只讀域控制器。

微軟解釋說:“這些更新將使域控制器(DC)在默認情況下能夠保護Windows設備,記錄不兼容設備發(fā)現(xiàn)的事件,并可以選擇為所有加入域的設備啟用保護,但有明確的例外。”

但是,在企業(yè)部署域控制器(DC)強制模式之后,將需要進行徹底的修復,該模式要求所有Windows和非Windows設備都使用安全的NRPC或通過為任何不兼容的設備添加例外來明確允許該賬戶。

當前,企業(yè)可以手動通過啟用特定的注冊表項立即部署DC強制實施模式,2021年2月9日后,DC將自動置于強制執(zhí)行模式。強制執(zhí)行模式分兩個階段的原因主要有兩個,一方面Netlogon遠程協(xié)議的非Windows設備實現(xiàn)需要時間,此外,實現(xiàn)兼容的供應商也需要足夠的時間為客戶提供所需的更新。

對于Zerologon漏洞利用的危害性,安全專家們在社交媒體上展開了熱議。一位專家認為關于該漏洞的危害有些聳人聽聞,因為只要攻擊者在內(nèi)網(wǎng)中獲得立足之地,游戲就已結(jié)束。

但也有專家反駁說,該論點與縱深防御原則背道而馳,縱深防御原則主張建立多層防御,通過冗余防護來緩解入侵后的攻擊。

值得注意的是,由于管理員們對安裝可能影響網(wǎng)絡組件(如域控制器)的補丁更新非常謹慎,因此CVE-2020-1472補丁未能及時安裝產(chǎn)生的風險要更大一些。強烈建議存在該漏洞的企業(yè)高度重視并盡快安裝補丁程序。

參考資料

CVE-2020-1472漏洞補丁與建議:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-1472

Microsoft NetLogon遠程特權提升漏洞(CVE-2020-1472)通告:

https://mp.weixin.qq.com/s/nRKuFAD-ev9k5icUmYdkvg

- 周鴻祎領銜!百所高校+企業(yè)組團亮相ISC.AI 2025“紅衣課堂”

- 港科大發(fā)布大模型越獄攻擊評估基準,覆蓋6大類別37種方法

- 引領智能運維!全新FortiAIOps 3.0重新定義IT運營

- MirageFlow:一種針對Tor的新型帶寬膨脹攻擊

- 英偉達約談事件的制度邏輯與趨勢展望

- 國家互聯(lián)網(wǎng)信息辦公室發(fā)布《國家信息化發(fā)展報告(2024年)》

- 火狐中國終止運營:辦公地無人,用戶賬號數(shù)據(jù)面臨清空

- 25年一直未變!網(wǎng)絡安全永恒的“十大法則”

- 關于征集數(shù)據(jù)安全評估標準化應用實踐案例的通知

- ISC.AI 2025主題前瞻:ALL IN AGENT,全面擁抱智能體時代!