Anonymous攻擊國內(nèi)金融機構(gòu): 緊急抗D48小時紀(jì)實

責(zé)編:gltian |2018-12-27 18:24:11世界是平的,網(wǎng)絡(luò)世界更是。

一次全球性的網(wǎng)絡(luò)攻擊行動,除了在CNN、 BBC等海外新聞媒體上看到之外,也真真切切地發(fā)生在我們的身邊……

正所謂“武功再高,也怕菜刀;衣服再diao,一磚撂倒”。DDoS攻擊,作為網(wǎng)絡(luò)攻擊中的常青樹,素來有“網(wǎng)絡(luò)板磚”的美譽:唾手可得,送貨到家,一擊致命。

讓我們一起來看看,跨國DDoS攻擊是如何展開的?我們是如何防護(hù)的?

【12月11日,Twitter網(wǎng)站】前奏

疑似匿名者(以下稱Anonymous)的黑客組織成員Lorian Synaro突然發(fā)推,鼓動對全球中央銀行網(wǎng)站,發(fā)起代號為“OpIcarus 2018” 攻擊。

說到Anonymous,在網(wǎng)絡(luò)安全界無人不知、誰人不曉。他們是遍布在全球范圍的一群年輕人, 擁有高超的網(wǎng)絡(luò)安全知識, 不從屬于任何國家和政府, 為了表達(dá)自己的立場、發(fā)表自己的觀點, 曾先后攻擊PayPal、索尼、聲援維基解密。

任何人都可以宣稱代表或?qū)儆谠摻M織,有人稱這是全球最大的黑客組織。

他們有一段自己獨有的口號,往往會出現(xiàn)在Anonymous官網(wǎng)或視頻里:

We are Anonymous.(我們是匿名者)

We are a Legion.(我們是軍團(tuán))

We do not forgive.(我們不會原諒)

We do not forget.(我們不會忘記)

Expect us.(期待我們)

而具體到本次的OpIcarus行動,全稱為Operation Icarus,旨在針對全球的中央銀行進(jìn)行網(wǎng)絡(luò)攻擊,用以表達(dá)Anonymous的立場:

- 各國政府需停止一切戰(zhàn)爭。(小編:尤其是MY戰(zhàn))

- 各國政府需將民眾的管理權(quán)歸還給大眾。(小編:都?xì)w德國管?)

- 不得剝削工薪階層。

- 不提倡貪婪和追求物質(zhì)享受。(小編:像華為學(xué)習(xí)!)

……

有哪些銀行是他們的攻擊目標(biāo)?Anonymous指哪打哪,已經(jīng)事先列出來了,算是向它們發(fā)起宣戰(zhàn):

http://anonymousglobaloperations.blogspot.com/

行動代號為什么叫Icarus?這個也是有講究的。Icarus是希臘神話中的一個人物, 他與自己的父親, 使用蠟和羽毛制造出翅膀, 企圖逃離自己所在的一個島嶼。起初他們是成功的,但由于狂妄和傲慢,Icarus沾沾自喜而飛得太高,導(dǎo)致翅膀上的蠟,被太陽所融化,從而跌落在水中而喪生。Anonymous認(rèn)為全球金融機構(gòu)們貪婪、狂妄,本次攻擊是對他們的懲罰。

【12月13日19:00,XX銀行安全中心】攻擊開始

XX銀行突然發(fā)現(xiàn)本銀行的網(wǎng)上銀行業(yè)務(wù)和手機銀行APP,均出現(xiàn)訪問遲緩,客戶無法正常使用的情況。

無疑,Anonymous的攻擊開始了。但好奇的是,為啥防御失靈了呢?

XX銀行全網(wǎng)用的是L*的抗D設(shè)備,當(dāng)攻擊開始后,L*的設(shè)備扛不住了。由于平時對XX銀行的業(yè)務(wù)不了解,所以策略配置是眉毛胡子一把抓,無論是網(wǎng)站、網(wǎng)銀還是手機APP等,都統(tǒng)一在幾條策略之下。這樣的防護(hù)效果可想而知,針對整體流量做防護(hù),很有可能某些小流量業(yè)務(wù)已經(jīng)被DDoS攻癱了,但由于還沒有觸碰到整體流量的防御閥值,從而沒有進(jìn)行任何防護(hù)動作。L*的維

護(hù)人員也進(jìn)行了現(xiàn)場支援,但依然無計可施,涼涼……

我們的抗D故事,也就從此開始了……

【12月14日16:00,華為安全應(yīng)急響應(yīng)中心】緊急求助電話

電話響起, XX 銀行希望華為 AntiDDoS 團(tuán)隊能緊急支援 , 上線華為的AntiDDoS8030設(shè)備,去應(yīng)對目前所正在遭受的攻擊。

華為AntiDDoS團(tuán)隊緊急召開了會議, 聯(lián)想到前幾天Anonymous剛剛發(fā)推,宣布要發(fā)起OpIcarus新一輪行動,大家緊張的心情反而有些舒緩開了。因為這是我們所熟悉的對手,3年前,華為AntiDDoS團(tuán)隊就曾和OpIcarus早期行動有過直接交手……

那是在2015年, 為了譴責(zé)土耳其政府支持ISIS組織, Anonymous在推特上下完戰(zhàn)術(shù)之后,便發(fā)起了OpIcarus行動。從2015年12月14日 (同樣發(fā)生在12月14日前后, 難道這個日子對他們有什么特殊的意義?) 開始,大規(guī)模的DDoS攻擊奔著土耳其銀行和政府網(wǎng)站就去了!

在之后的幾天里,土耳其三家知名銀行:Ziraat,Isbank 和 Garanti,所遭受的攻擊流量峰值帶寬一度達(dá)到了 40Gbps!而幾個政府部門的官網(wǎng),也直接被攻擊得下線了。

當(dāng)時一名土耳其電信的官員,在接受路透社采訪時稱:

這次網(wǎng)絡(luò)攻擊事件很嚴(yán)重,但目標(biāo)并不是針對土耳其電信。反而,土耳其的銀行和政府網(wǎng)絡(luò)受到了嚴(yán)重的攻擊。現(xiàn)在大多數(shù)的土耳其機構(gòu)使用土耳其電信作為網(wǎng)絡(luò)服務(wù)商,所以目前我們在積極應(yīng)對這次網(wǎng)絡(luò)攻擊并做好防御工作。

這個“積極應(yīng)對”的背后,其實是華為 AntiDDoS 產(chǎn)品在與攻擊鏖戰(zhàn)!

當(dāng)時,土耳其電信在國際關(guān)口局,部署的抗 D 設(shè)備,正是華為 AntiDDoS產(chǎn)品。其境內(nèi)大多數(shù)的銀行和政府網(wǎng)站,都是在華為 AntiDDoS 的保護(hù)之中。

但不巧的是,當(dāng)年 Anonymous 發(fā)起的攻擊,以 TCP Flood 和 UDP Flood 等網(wǎng)絡(luò)擁塞型攻擊為主,雖然識別難度不大, 但是性能超過了40Gbps。而土耳其電信現(xiàn)網(wǎng)的華為 AntiDDoS 產(chǎn)品,只采購了 10Gbps 處理能力。為此,華為現(xiàn)場緊急擴容業(yè)務(wù)處理板卡,研發(fā)工程師 7*24 小時遠(yuǎn)程值守!各類 DDoS 攻擊被成功阻斷,網(wǎng)站訪問恢復(fù)正常。

一張圖回顧下這場攻擊,報表顯示的是從 12 月 14 日攻擊開始到 31 日攻擊結(jié)束的攻擊流量峰值帶寬圖。攻擊在 12 月 17 日達(dá)到了最高的?40Gbps!

三年過去了,又一封戰(zhàn)書下達(dá)……我們自然責(zé)無旁貸地肩負(fù)起保護(hù)自家銀行的重?fù)?dān),看看OpIcarus又有什么新的招數(shù)使出來。

緊急會議完畢之后,華為派出了資深專家小T,立即出差到客戶現(xiàn)場。

【12月14日23:00,XX銀行安全中心】進(jìn)入戰(zhàn)斗

經(jīng)過2個多小時的飛行,小T被早已安排好的接機人員,直接送到了XX銀行安全中心作戰(zhàn)室現(xiàn)場。 推開門的一瞬間,壓力撲面而來, XX銀行的一名副行長以及幾個處長都已經(jīng)在現(xiàn)場值守,整個作戰(zhàn)實驗室氛圍凝重。鏡頭轉(zhuǎn)向某個角落,L*的維護(hù)也在,但是明顯已經(jīng)放棄治療了。

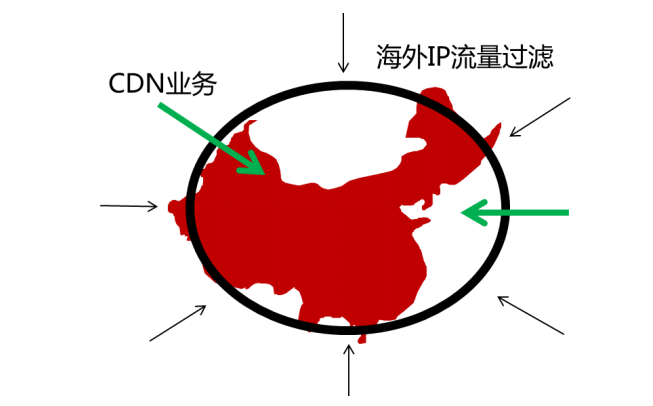

小T立即進(jìn)入狀態(tài),與客戶就應(yīng)對策略展開討論。客戶介紹說,由于了解到本次攻擊疑似是跟Anonymous的OpIcarus行動相關(guān),所以猜測DDoS攻擊是來自境外居多。 現(xiàn)在是在運營商層面, 通過所購買的云清洗服務(wù)在進(jìn)行 “海外IP流量過濾” 的操作。從效果上來看,確實起到了一定的防護(hù)作用。入口的網(wǎng)絡(luò)帶寬不再被擁塞,但海外的真實客戶卻也一并被運營商給屏蔽了。沒辦法,先應(yīng)急。

“海外IP流量過濾”?這個功能在我們的AntiDDoS設(shè)備上就有,不用在運營商側(cè)配置,畢竟雙方溝通起來需要靠電話交流,不如在作戰(zhàn)室本地可以隨時調(diào)試來的方便和直接。可以考慮在華為AntiDDoS設(shè)備上開啟這個策略。

小T的建議立刻得到了客戶的認(rèn)可并啟動實施,這樣一來,觀察DDoS攻擊流量變化更方便了,但風(fēng)險也有,畢竟所有的攻擊都改由華為設(shè)備來防護(hù)了。

配置好 “海外IP流量過濾” 之后, DDoS攻擊流量明顯下降, 但多年的抗D運維經(jīng)歷告訴小T:抗D的難點不在于能否防住DDoS攻擊, 而在于防住的同時, 不影響正常的業(yè)務(wù)訪問。去偽存真是最高水平。

像XX銀行這種全球性的銀行,必然會使用CDN業(yè)務(wù)來提升海外客戶的使用體驗,所以需要在過濾海外IP流量的同時,將CDN業(yè)務(wù)的已知IP放入白名單, 留下入口,盡可能地保護(hù)海外正常客戶的訪問需求。

第一招小結(jié),“海外IP流量過濾”+“CDN IP白名單”

這實際上是權(quán)宜之計,無疑將誤傷海外客戶(有可能是國外客戶,有可能是國內(nèi)客戶出差到海外)的正常訪問。先看看對方的攻擊會持續(xù)多長吧,如果持續(xù)時間比較長,我們還得繼續(xù)想辦法,更換細(xì)粒度的防護(hù)策略。

時間一分一秒地過去,DDoS攻擊沒有停下來的跡象。

小T和客戶商量后決定,更換防護(hù)策略。但換成什么呢?

結(jié)合2015年在土耳其電信對抗Anonymous的經(jīng)驗,小T決定先針對網(wǎng)絡(luò)層TCP Flood和UDP Flood進(jìn)行防護(hù),畢竟這是對方常用的攻擊手段。

想到這里,小T祭出了華為AntiDDoS上多年來針對金融行業(yè)客戶的網(wǎng)絡(luò)層DDoS防護(hù)策略模板,里面包括了:

- 檢查SYN報文的正確序列號

- 檢查ACK、FIN和RST報文

- UDP反射放大過濾以及限速

這是在解除了“海外IP流量過濾”之后,通過對L4傳輸層報文的細(xì)粒度檢查,同樣消除了大量的DDoS攻擊流量。 后臺監(jiān)控顯示, XX銀行的網(wǎng)絡(luò)入口擁塞問題沒有發(fā)生,說明這個策略起到了作用。這樣做,既能清洗旨在制造網(wǎng)絡(luò)擁塞的DDoS攻擊,同時又保護(hù)了海外客戶的正常訪問,相比第一招,更加合理有效。

防御初見成效,小T和客戶都長出了一口氣!

第二招小結(jié),TCP Flood防御 + UDP反射放大攻擊防御

【12月15日14:00,XX銀行安全中心】一波還未驚醒,一波又來侵襲

經(jīng)過一晚上加一個上午的觀察,此前擁塞網(wǎng)絡(luò)的DDoS攻擊流量沒有上升,證明了昨晚的部署策略有效。 不過, 這只是撲滅大范圍的明火, 更多細(xì)小的暗火還待滅掉。這些小火苗藏在不起眼的位置,貼近易燃易爆物品,更加危險。

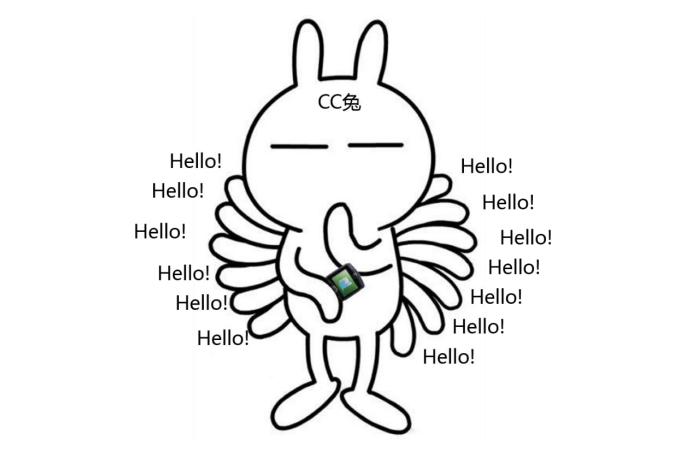

網(wǎng)絡(luò)雖然不再擁堵,但網(wǎng)銀業(yè)務(wù)依然不穩(wěn)定。這明顯是有針對網(wǎng)銀業(yè)務(wù)的CC攻擊在作祟,他們流量不大,但可以導(dǎo)致網(wǎng)銀業(yè)務(wù)的服務(wù)器資源耗盡。

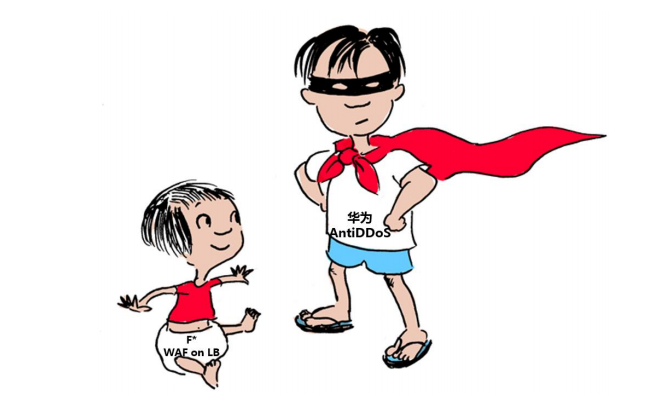

客戶跟小T說, 造成擁塞的DDoS已經(jīng)搞定了,你就好好觀察待命吧,剩下的CC攻擊,我們有F*的負(fù)載均衡,上面可以開啟WAF防御能力,來搞定針對網(wǎng)銀服務(wù)器的CC攻擊。你們一粗一細(xì),配合起來使用。

但過了1小時之后,客戶又回到小T面前,眉頭緊鎖。原來, F*的負(fù)載均衡產(chǎn)品在開啟了WAF防御能力之后,誤殺了正常業(yè)務(wù)、安全日志寫滿、 CPU占用率提升……還是試試你們AntiDDoS的CC攻擊防御能力吧。

【12月15日14:30,XX銀行安全中心】粗活細(xì)活一肩扛

小T擁有10年的抗D經(jīng)驗,對于CC攻擊自然不陌生,這是一種旨在耗盡資源的DDoS攻擊類型,說白了就是要讓你“燒腦”,沒有腦力去做正常事情。

CC攻擊也分兩大類,網(wǎng)絡(luò)層CC攻擊和應(yīng)用層CC攻擊。對于網(wǎng)絡(luò)層CC攻擊來說,黑客會不斷發(fā)送TCP握手報文,希望能建立連接。建立成功后,長期占有會話資源,或者直接Reset掉,再重新發(fā)起握手。總之就是要不斷地跟你打招呼,讓你沒法跟別人正常地說句話。 對于應(yīng)用層CC攻擊來說,他們會在建立好TCP連接的基礎(chǔ)上,進(jìn)一步在HTTP層面發(fā)起請求,同樣的原理,不斷向你提問相同的問題,讓你沒有辦法回答其他人的正常詢問。

針對網(wǎng)絡(luò)層CC攻擊, 小T使用了TCP Connection技術(shù),它會監(jiān)控每一個TCP會話的健康度,譬如是否是空連接,是否在頻繁建立、拆解,是否是來自沒有真實源的建立請求……一旦認(rèn)定某個IP的TCP建立請求有異常,屬于網(wǎng)絡(luò)層CC攻擊的行為,就會直接將這個IP地址放入到黑名單中,下次不予理會。

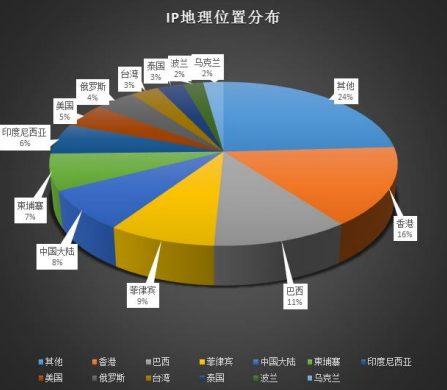

從管理平臺上監(jiān)控到, 被自動加入黑名單的IP地址數(shù)量,不斷增加,最高達(dá)到了4000+。小T心里也捏了一把汗,生怕有正常訪問被誤傷了。所以立即隨機抽取了一些被加入黑名單的IP進(jìn)行檢查,發(fā)現(xiàn)基本都是來自海外國家,如印尼、秘魯、泰國、蒙古、埃及、印度……沒問題,證明被禁止的IP是非正常業(yè)務(wù),都是來自業(yè)務(wù)不相關(guān)國家的攻擊源。

針對應(yīng)用層CC攻擊, 這是比較難對付的攻擊方式。 正在小T一籌莫展的時候,突然想起上個月,自己在運維華為云的高防服務(wù)時,也遇到了HTTP GET Flood這種應(yīng)用層CC攻擊。 當(dāng)時, 華為云高防團(tuán)隊使用了HTTP 302重定向的防御策略,效果不錯。302重定向是對HTTP請求方進(jìn)行 “源認(rèn)證”的方式, AntiDDoS會代替網(wǎng)銀業(yè)務(wù)服務(wù)器向客戶端反饋302狀態(tài)碼,告知客戶端需要重定向到新訪問地址,以此來驗證客戶端的真實性:真實存在的客戶端可自動完成重定向過程, 則通過認(rèn)證;而虛假源或一般的DDoS攻擊工具沒有實現(xiàn)完整的HTTP協(xié)議棧,不支持自動重定向,無法通過認(rèn)證。這對AntiDDoS設(shè)備的性能是極大的考驗。

小T跟客戶的溝通后, 大家決定該防御策略先在XX站點做試點。 經(jīng)過一段時間的穩(wěn)定測試:未實施該策略的站點服務(wù)器5分鐘出現(xiàn)一次故障,實施該策略的站點業(yè)務(wù)保持正常。小T這才松了口氣。

第三招小結(jié),TCP Connection + HTTP 302重定向

【12月21日】復(fù)盤

這次面向XX銀行的DDoS攻擊,通過后續(xù)的抓包分析來看:

- 90%以上的絕大部分流量來自海外;

- 攻擊源以物聯(lián)終端為主,包括攝像頭、 DVR及打印機, 甚至還有近期大面積淪為礦機的M*家用路由器(看來是比特幣大跌,礦機生意不好做,都改回DDoS老本行了);

- 攻擊類型包括TCP Flood,UDP放大攻擊,網(wǎng)絡(luò)和應(yīng)用層的CC攻擊;

- 持續(xù)了一周左右的時間;

值得注意的是, 物聯(lián)終端具有較為完整的網(wǎng)絡(luò)協(xié)議棧,但自身的安全性又較為脆弱,一旦被劫持之后變成 “肉雞” ,便會被黑客操控成為DDoS攻擊的載體。

正是由于物聯(lián)網(wǎng)“肉雞”數(shù)量大幅度增加,全球DDoS攻擊的數(shù)量、攻擊規(guī)模都大幅提高,影響也不斷擴大。

【12月24日】感受

經(jīng)過一周的現(xiàn)場支撐,小T已經(jīng)回到了北京,經(jīng)驗值又提升了兩格。說到這次抗D經(jīng)歷,小T的感受是:

- 抗D運維時,安全策略需要針對客戶的不同業(yè)務(wù)來區(qū)分;

- 抗D容易,但一邊抗D一邊保護(hù)正常業(yè)務(wù)訪問,非常難;

- 攻擊方在不斷演進(jìn),從攻擊類型到所能使用的資源;

- 抗D難度在增加,需要不斷總結(jié)每次交手時獲取的經(jīng)驗(好在自己天天在華為云高防業(yè)務(wù)上打怪升級) 。 這些經(jīng)驗也都通過“策略模板”和新版本特性等方式,固化到了華為AntiDDoS產(chǎn)品上,讓更多的客戶得到更高質(zhì)量的防護(hù)。

- 周鴻祎領(lǐng)銜!百所高校+企業(yè)組團(tuán)亮相ISC.AI 2025“紅衣課堂”

- 港科大發(fā)布大模型越獄攻擊評估基準(zhǔn),覆蓋6大類別37種方法

- 引領(lǐng)智能運維!全新FortiAIOps 3.0重新定義IT運營

- MirageFlow:一種針對Tor的新型帶寬膨脹攻擊

- 英偉達(dá)約談事件的制度邏輯與趨勢展望

- 國家互聯(lián)網(wǎng)信息辦公室發(fā)布《國家信息化發(fā)展報告(2024年)》

- 火狐中國終止運營:辦公地?zé)o人,用戶賬號數(shù)據(jù)面臨清空

- 25年一直未變!網(wǎng)絡(luò)安全永恒的“十大法則”

- 關(guān)于征集數(shù)據(jù)安全評估標(biāo)準(zhǔn)化應(yīng)用實踐案例的通知

- ISC.AI 2025主題前瞻:ALL IN AGENT,全面擁抱智能體時代!