瞄準(zhǔn)中亞政治實(shí)體:針對(duì)Octopus惡意軟件新樣本的技術(shù)分析

責(zé)編:gltian |2018-10-17 13:39:14一、概述

在過去的兩年中,我們持續(xù)在監(jiān)測(cè)一個(gè)針對(duì)中亞用戶和外交實(shí)體的網(wǎng)絡(luò)間諜活動(dòng),該活動(dòng)使用的語言為俄文。我們將這一惡意活動(dòng)背后的組織命名為DustSquad。我們監(jiān)測(cè)到該組織在過去開展了4起惡意活動(dòng),在活動(dòng)中使用了Android和Windows的惡意軟件,我們此前已經(jīng)向部分客戶提供了這4起惡意活動(dòng)的情報(bào)報(bào)告。在本文中,我們主要分析一個(gè)名為Octopus的惡意Windows惡意程序,該惡意程序主要針對(duì)外交實(shí)體。

該惡意程序最初是由ESET于2017年發(fā)現(xiàn),他們?cè)谝恍売玫腃&C服務(wù)器上找到了0ct0pus3.php腳本,該惡意程序也因此而得名。同時(shí),我們也開始監(jiān)控這一惡意軟件,并使用基于相似性算法的Kaspersky Attribution Engine,發(fā)現(xiàn)了Octopus與DustSquad組織具有關(guān)聯(lián),并在2018年4月公布這一成果。根據(jù)我們的監(jiān)測(cè)結(jié)果,可以追溯到2014年針對(duì)前蘇聯(lián)中亞共和國和阿富汗的惡意活動(dòng)。

Octopus使用了Delphi作為其編程語言,這是非常罕見的。除了這一惡意軟件之外,還有俄語的Zebrocy(由Sofacy組織編寫)、印地語的DroppingElephant和土耳其語的StrongPity。盡管我們發(fā)現(xiàn)有主機(jī)同時(shí)感染了Zebrocy和Octopus,但由于沒有發(fā)現(xiàn)二者之間存在任何相似性,因此認(rèn)為這兩個(gè)惡意軟件是無關(guān)的。

二、新樣本簡(jiǎn)述

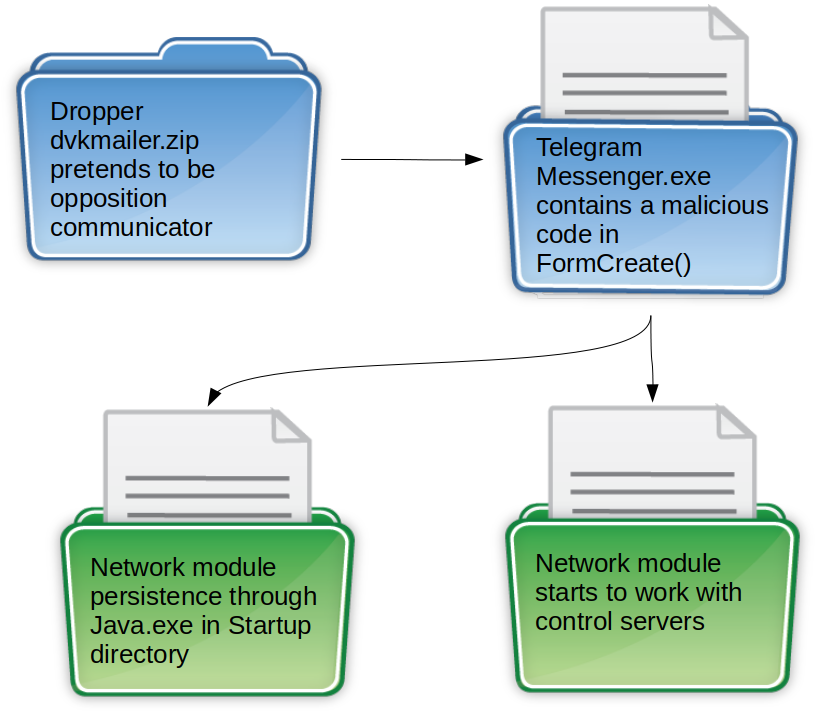

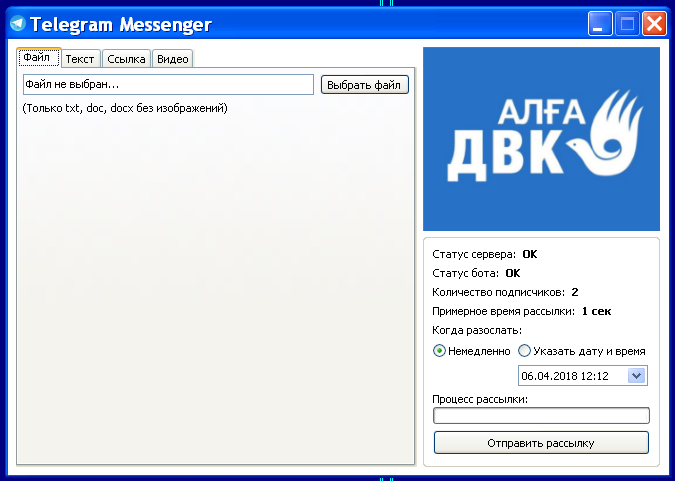

2018年4月,我們發(fā)現(xiàn)了一個(gè)新的Octopus樣本,該樣本偽裝為哈薩克斯坦反對(duì)派政治團(tuán)體的通信軟件。惡意軟件被打包為ZIP文件,名稱為dvkmailer.zip,其時(shí)間戳為2018年2-3月。其中DVK表示哈薩克斯坦民主選擇(Kazakhstan Democratic Choice),這是一個(gè)在該國被禁止的反對(duì)派政黨。該黨俄語名稱(Демократический Выбор Казахстана)的首字母縮寫為ДВК,轉(zhuǎn)換成英文即為DVK。該政黨廣泛使用Telegram進(jìn)行通信,并使得Telegram成為哈薩克斯坦暗中禁用的一個(gè)軟件,這一禁令也成為該國的一大熱門話題。這一Dropper偽裝成俄語界面的Telegram Messenger。

而針對(duì)本次發(fā)現(xiàn)的新樣本,我們目前沒有找到它是冒充了哪一款軟件。事實(shí)上,我們認(rèn)為這次的樣本并沒有冒充其他軟件。該木馬使用了第三方Delphi庫,包括基于JSON實(shí)現(xiàn)C&C通信的Indy和用于壓縮的TurboPower Abbrevia( sourceforge.net/projects/tpabbrevia )。惡意軟件通過修改系統(tǒng)注冊(cè)表來實(shí)現(xiàn)持久化。其服務(wù)器端是將.php腳本部署在不同國家的商業(yè)服務(wù)器上。Kaspersky Lab將Octopus木馬檢測(cè)為Trojan.Win32.Octopus.gen。

三、技術(shù)分析

攻擊者利用哈薩克斯坦對(duì)Telegram的禁令,將該惡意Dropper推動(dòng)成為替代Telegram的通信軟件,提供給反對(duì)派使用。

Telegram messenger以最簡(jiǎn)單的方式建立網(wǎng)絡(luò)模塊持久性,并啟動(dòng)該模塊:

盡管我們清楚,該惡意軟件是使用了某種形式的社會(huì)工程,但目前無法確認(rèn)具體的分發(fā)方式。此前,這一惡意組織曾使用過魚叉式網(wǎng)絡(luò)釣魚來傳播惡意軟件。

MD5哈希值: 979eff03faeaeea5310df53ee1a2fc8e

名稱:dvkmailer.zip

壓縮包內(nèi)容:

CsvHelper.dll(d6e813a393f40c7375052a15e940bc67) 合法.NET CSV文件解析器

Telegram Messenger.exe(664a15bdc747c560c11aa0cf1a7bf06e) 持久化和啟動(dòng)工具

TelegramApi.dll(87126c8489baa8096c6f30456f5bef5e) 網(wǎng)絡(luò)模塊

Settings.json(d41d8cd98f00b204e9800998ecf8427e) 空文件

MD5哈希值:664a15bdc747c560c11aa0cf1a7bf06e

文件名:Telegram Messenger.exe

PE時(shí)間戳:2018.03.18 21:34:12 (GMT)

鏈接器版本:2.25(Embarcadero Delphi)

在進(jìn)行用戶交互之前,啟動(dòng)程序會(huì)檢查同一目錄中是否存在名為TelegramApi.dll的文件(在FormCreate()函數(shù)實(shí)現(xiàn))。如果存在,啟動(dòng)程序會(huì)將網(wǎng)絡(luò)模塊復(fù)制到啟動(dòng)(Startup)目錄中,重命名為Java.exe并運(yùn)行。

Delphi Visual Component Library(VCL)程序基于表單元素(Form Elements)的事件處理程序。這些程序非常大(大約2.6MB,包含12000多個(gè)函數(shù)),但所有這些代碼主要用于處理可視化組件和運(yùn)行時(shí)庫(Run-time Library)。只有3個(gè)定義的處理程序用于控制Octopus啟動(dòng)程序內(nèi)的元素。

1、FormCreate():在進(jìn)行用戶活動(dòng)之前,作為構(gòu)造函數(shù)運(yùn)行。通過Startup目錄,保證網(wǎng)絡(luò)模塊的持久性,并運(yùn)行網(wǎng)絡(luò)模塊。

2、Button1Click():顯示資源管理器對(duì)話框窗口,以選擇“發(fā)送文件”。

3、DateTimePicker1Click():顯示日歷,以選擇“發(fā)送日期”。

“發(fā)送郵件”的按鈕沒有其對(duì)應(yīng)的處理程序,因此這一啟動(dòng)程序假裝是另一種通信軟件,實(shí)際上沒有任何作用。其原因可能在于惡意軟件還沒有編寫完成,畢竟通過該軟件發(fā)送的信息,實(shí)際上很可能是有價(jià)值的。我們認(rèn)為,該惡意軟件很可能是匆忙編寫而成的,攻擊者受到時(shí)間的限制,決定跳過通信功能。

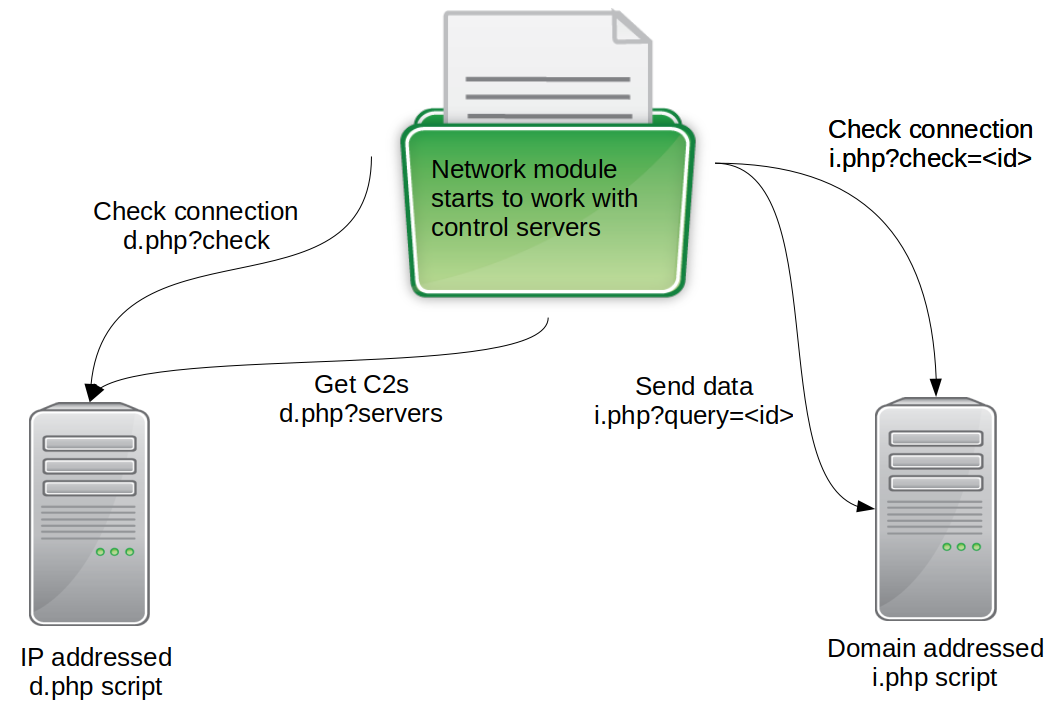

C&C通信方案:

MD5哈希值:87126c8489baa8096c6f30456f5bef5e

文件名:TelegramApi.dll

PE時(shí)間戳:2018.02.06 11:09:28 (GMT)

鏈接器版本:2.25(Embarcadero Delphi)

盡管具有文件擴(kuò)展名,但該網(wǎng)絡(luò)模塊實(shí)際上是一個(gè)可移植可執(zhí)行文件,該文件不依賴于其他文件,并非動(dòng)態(tài)鏈接庫。第一個(gè)樣本中會(huì)檢查用戶臨時(shí)文件夾中是否存在名稱為1?????????.*的文件,如果找到則會(huì)將這些文件刪除。然后,在Application Data目錄中創(chuàng)建一個(gè).profiles.ini文件,用于存儲(chǔ)惡意軟件的日志。

HTTP請(qǐng)求與響應(yīng)內(nèi)容如下:

1、(請(qǐng)求)GET /d.php?check

(響應(yīng))JSON “ok”

2、(請(qǐng)求)GET /d.php?servers

(響應(yīng))JSON域名

3、(請(qǐng)求)GET /i.php?check=

(響應(yīng))JSON “ok”

4、(請(qǐng)求)POST /i.php?query=

(響應(yīng))JSON響應(yīng)代碼或命令取決于POST的數(shù)據(jù)

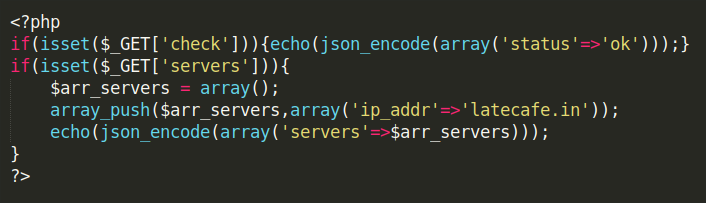

第一階段的.php腳本檢查連接,并獲取C&C域名:

所有網(wǎng)絡(luò)模塊都包含來自不同國家的IP地址,這些地址以硬編碼形式保存,全部屬于購買的商用服務(wù)器。攻擊者只需要在其中部署第一階段的.php腳本,它將檢查連接,并使用HTTP GET請(qǐng)求獲取實(shí)際的C&C服務(wù)器域名。

在進(jìn)行初始連通性檢查后,惡意軟件會(huì)收到帶有實(shí)際C&C域名的JSON:

然后,網(wǎng)絡(luò)模塊檢查被感染用戶的ID(以硬編碼形式保存):

在檢查被感染用戶32位的ID之后,使用HTTP POST請(qǐng)求,將收集到的數(shù)據(jù)發(fā)送到C&C服務(wù)器。從編程角度來看,這個(gè)ID非常奇怪,因?yàn)閻阂廛浖怯闷湎到y(tǒng)數(shù)據(jù)的MD5哈希值作為標(biāo)識(shí)用戶身份的“指紋”。

在HTTP POST請(qǐng)求中,查看到經(jīng)過Base64編碼后的用戶數(shù)據(jù):

與C&C服務(wù)器的所有通信,都基于JSON格式的數(shù)據(jù)和HTTP協(xié)議。為此,惡意軟件編寫者使用了Indy項(xiàng)目( indyproject.org )中公開的一些庫,同時(shí)還使用了第三方工具TurboPower Abbrevia( sourceforge.net/projects/tpabbrevia )進(jìn)行壓縮。

在發(fā)送所有初始HTTP GET請(qǐng)求后,惡意軟件開始收集JSON格式的系統(tǒng)數(shù)據(jù)。其中包括系統(tǒng)中所有驅(qū)動(dòng)器磁盤名稱和大小、計(jì)算機(jī)名稱、用戶名、Windows目錄、主機(jī)IP等。有一個(gè)有趣的字段是“vr”,其值為2.0,似乎是其通信協(xié)議中加入了惡意軟件的版本信息。

“id”字段中保存被感染主機(jī)的指紋信息,惡意軟件主動(dòng)使用WMI(Windows Management Instrumentation)獲取信息。該木馬使用以下參數(shù)運(yùn)行WMIC.exe:

C:WINDOWSsystem32wbemWMIC.exe computersystem get Name /format:list

C:WINDOWSsystem32wbemWMIC.exe os get installdate /format:list

C:WINDOWSsystem32wbemWMIC.exe path CIM_LogicalDiskBasedOnPartition get Antecedent,Dependent

隨后,該模塊計(jì)算ID的MD5哈希值,作為被感染主機(jī)的最終ID。“act”字段用于對(duì)通信階段進(jìn)行編號(hào)(初始的指紋識(shí)別過程編號(hào)為0)。在此之后,HTTP POST控制服務(wù)器返回一個(gè)JSON {“rt”:”30″},客戶端繼續(xù)通過HTTP POST方式發(fā)送下一個(gè)“act”:

此時(shí),C&C會(huì)發(fā)送包含執(zhí)行命令的JSON,其命令包括上傳文件、下載文件、獲取屏幕截圖以及在主機(jī)上查找*.rar文件。

除了木馬本身,Octopus編寫者還使用了密碼轉(zhuǎn)儲(chǔ)實(shí)用程序fgdump。

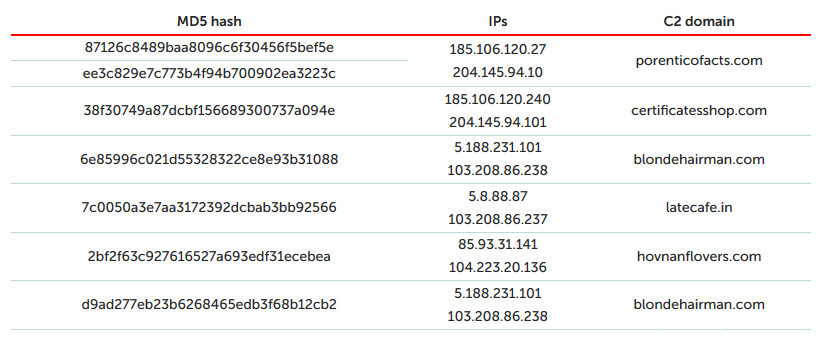

從.php腳本中獲取到最新樣本(2017年-2018年期間發(fā)現(xiàn))的硬編碼IP和對(duì)應(yīng)Web域名如下:

四、結(jié)論

在2018年,一些惡意組織紛紛將目標(biāo)對(duì)準(zhǔn)了中亞的政治實(shí)體,其中包括IndigoZebra、Sofacy(使用Zebrocy惡意軟件)和我們本文所分析的DustSquad(使用Octopus惡意軟件)。我們發(fā)現(xiàn),有一些特定的地區(qū),幾乎成為了所有惡意組織所針對(duì)的目標(biāo),就像是一個(gè)巨大的“威脅磁鐵”。針對(duì)這些特定地區(qū),攻擊者們表現(xiàn)出極高的興趣,并且不斷有新組織投入對(duì)該地區(qū)的攻擊活動(dòng)當(dāng)中,比如DustSquad就是一個(gè)這樣的新型組織。

五、IoC

87126c8489baa8096c6f30456f5bef5e

ee3c829e7c773b4f94b700902ea3223c

38f30749a87dcbf156689300737a094e

6e85996c021d55328322ce8e93b31088

7c0050a3e7aa3172392dcbab3bb92566

2bf2f63c927616527a693edf31ecebea

d9ad277eb23b6268465edb3f68b12cb2

85.93.31.141

104.223.20.136

5.8.88.87

103.208.86.237

185.106.120.240

204.145.94.101

5.188.231.101

103.208.86.238

185.106.120.27

204.145.94.10

hovnanflovers.com

latecafe.in

certificatesshop.com

blondehairman.com

porenticofacts.com

www.fayloobmennik.net/files/save_new.html

http://uploadsforyou.com/download/

http://uploadsforyou.com/remove/

下列IoC已經(jīng)不再使用,但可用于檢測(cè)威脅:

031e4900715564a21d0217c22609d73f

1610cddb80d1be5d711feb46610f8a77

1ce9548eae045433a0c943a07bb0570a

3a54b3f9e9bd54b4098fe592d805bf72

546ab9cdac9a812aab3e785b749c89b2

5cbbdce774a737618b8aa852ae754251

688854008f567e65138c3c34fb2562d0

6fda541befa1ca675d9a0cc310c49061

73d5d104b34fc14d32c04b30ce4de4ae

88ad67294cf53d521f8295aa1a7b5c46

a90caeb6645b6c866ef60eb2d5f2d0c5

ae4e901509b05022bbe7ef340f4ad96c

ca743d10d27277584834e72afefd6be8

ce45e69eac5c55419f2c30d9a8c9104b

df392cd03909ad5cd7dcea83ee6d66a0

e149c1da1e05774e6b168b6b00272eb4

f625ba7f9d7577db561d4a39a6bb134a

fc8b5b2f0b1132527a2bcb5985c2fe6b

f7b1503a48a46e3269e6c6b537b033f8

4f4a8898b0aa4507dbb568dca1dedd38

148.251.185.168

185.106.120.46

185.106.120.47

46.249.52.244

5.255.71.84

5.255.71.85

88.198.204.196

92.63.88.142

giftfromspace.com

mikohanzer.website

humorpics.download

desperados20.es

prom3.biz.ua

- 周鴻祎領(lǐng)銜!百所高校+企業(yè)組團(tuán)亮相ISC.AI 2025“紅衣課堂”

- 港科大發(fā)布大模型越獄攻擊評(píng)估基準(zhǔn),覆蓋6大類別37種方法

- 引領(lǐng)智能運(yùn)維!全新FortiAIOps 3.0重新定義IT運(yùn)營(yíng)

- MirageFlow:一種針對(duì)Tor的新型帶寬膨脹攻擊

- 英偉達(dá)約談事件的制度邏輯與趨勢(shì)展望

- 國家互聯(lián)網(wǎng)信息辦公室發(fā)布《國家信息化發(fā)展報(bào)告(2024年)》

- 火狐中國終止運(yùn)營(yíng):辦公地?zé)o人,用戶賬號(hào)數(shù)據(jù)面臨清空

- 25年一直未變!網(wǎng)絡(luò)安全永恒的“十大法則”

- 關(guān)于征集數(shù)據(jù)安全評(píng)估標(biāo)準(zhǔn)化應(yīng)用實(shí)踐案例的通知

- ISC.AI 2025主題前瞻:ALL IN AGENT,全面擁抱智能體時(shí)代!