暴風(fēng)等知名軟件廣告頁(yè)遭“掛馬攻擊” 十多萬(wàn)用戶被病毒感染

責(zé)編:gltian |2018-04-23 13:44:27一、概述

4月13日消息,火絨安全團(tuán)隊(duì)發(fā)出安全警報(bào),國(guó)內(nèi)多家知名軟件、網(wǎng)站的廣告頁(yè)面遭到病毒團(tuán)伙的”掛馬攻擊”。用戶訪問(wèn)該頁(yè)面,即會(huì)觸發(fā)瀏覽器漏洞,導(dǎo)致病毒代碼被自動(dòng)激活。根據(jù)”火絨威脅情報(bào)系統(tǒng)”監(jiān)測(cè)和評(píng)估,短短兩三天內(nèi),被感染用戶數(shù)量已經(jīng)超過(guò)10萬(wàn),其中暴風(fēng)影音用戶受影響最大,占比近八成。

廣大火絨用戶無(wú)需擔(dān)心,”火絨安全軟件”無(wú)需升級(jí)即可防御此次攻擊。

火絨工程師分析,此次事件是通過(guò)IE瀏覽器漏洞 CVE-2016-0189傳播,受影響的版本為IE9-IE11,也就是說(shuō)這些版本的IE用戶,運(yùn)行被攻擊的軟件或者網(wǎng)站時(shí),其電腦都會(huì)被感染病毒”Tridext”。

病毒團(tuán)伙將惡意代碼植入到廣告頁(yè)中(例如:”美女直播秀”),只要推廣該廣告的網(wǎng)頁(yè)和客戶端軟件(例如暴風(fēng)影音、WPS、風(fēng)行播放器等)都會(huì)遭到掛馬攻擊。該廣告彈出后,用戶即使不做任何操作,其電腦也會(huì)立即被感染病毒”Tridext”。

病毒入侵電腦后,會(huì)篡改網(wǎng)銀轉(zhuǎn)賬信息,并且可以隨時(shí)通過(guò)后門(mén)遠(yuǎn)程操控用戶電腦,進(jìn)行其他破壞行為。此外,該病毒還會(huì)利用用戶電腦瘋狂”挖礦”;以及強(qiáng)行將用戶添加到一個(gè)QQ群中,并禁止退群、舉報(bào)等操作。

但是火絨用戶無(wú)需擔(dān)心,火絨用戶完全不受影響。”火絨安全軟件”的【系統(tǒng)加固】-【隱藏執(zhí)行可疑腳本】功能可以在無(wú)需升級(jí)的情況下可徹底防御此次攻擊。

二、詳細(xì)分析

近期火絨截獲到一組通過(guò)掛馬方式傳播的漏洞利用樣本,暫時(shí)火絨發(fā)現(xiàn)的最大的傳播途徑是通過(guò)在暴風(fēng)影音廣告中掛馬的方式進(jìn)行傳播。在無(wú)需更新病毒庫(kù)的情況下,火絨”系統(tǒng)加固”功能即可對(duì)該病毒的漏洞利用所產(chǎn)生的惡意行為進(jìn)行攔截。如下圖所示:

火絨”系統(tǒng)加固”功能攔截

漏洞利用相關(guān)網(wǎng)址,如下圖所示:

漏洞利用相關(guān)網(wǎng)址

火絨在已經(jīng)對(duì)本次被掛馬的廣告頁(yè)面鏈接添加了惡意網(wǎng)址攔截策略。被掛馬的廣告頁(yè)面,如下圖所示:

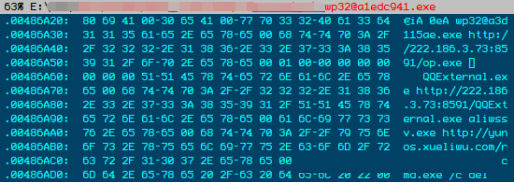

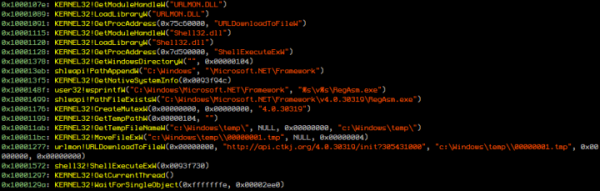

漏洞被觸發(fā)后會(huì)在遠(yuǎn)程C&C服務(wù)器地址(hxxp://222.186.3.73:8591/wp32@a1edc941.exe)下載執(zhí)行下載器病毒,該下載器病毒則會(huì)下載執(zhí)行三個(gè)不同的病毒模塊。下載器病毒相關(guān)數(shù)據(jù),如下圖所示:

下載器病毒相關(guān)數(shù)據(jù)

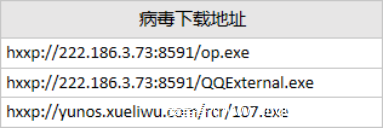

下載器病毒所使用的下載地址,如下圖所示:

下載器病毒所使用的病毒下載地址

下載器病毒所下載三個(gè)病毒樣本分別會(huì)執(zhí)行不同的病毒邏輯,不同病毒模塊與所對(duì)應(yīng)的病毒功能描述,如下圖所示:

病毒對(duì)應(yīng)功能

107.exe

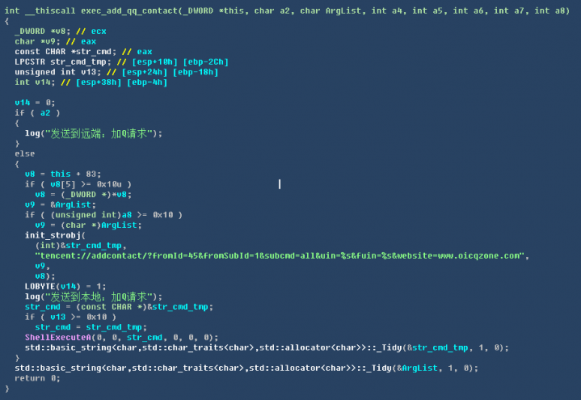

該程序執(zhí)行后會(huì)通過(guò)訪問(wèn)遠(yuǎn)程C&C服務(wù)器地址(hxxp:// yunos.xueliwu.com/HostR/HostR)請(qǐng)求到動(dòng)態(tài)庫(kù)數(shù)據(jù),之后將數(shù)據(jù)寫(xiě)入到當(dāng)前目錄名為”security_e66bf5.dll”的文件中。107.exe會(huì)將該動(dòng)態(tài)庫(kù)數(shù)據(jù)注入到QQ.exe進(jìn)程中。動(dòng)態(tài)庫(kù)被注入后,會(huì)強(qiáng)行使用當(dāng)前用戶登錄的QQ強(qiáng)行添加指定QQ聯(lián)系人或?qū)⒂脩鬛Q加入到指定的QQ群中。強(qiáng)行添加QQ聯(lián)系人相關(guān)代碼,如下圖所示:

強(qiáng)行添加QQ聯(lián)系人

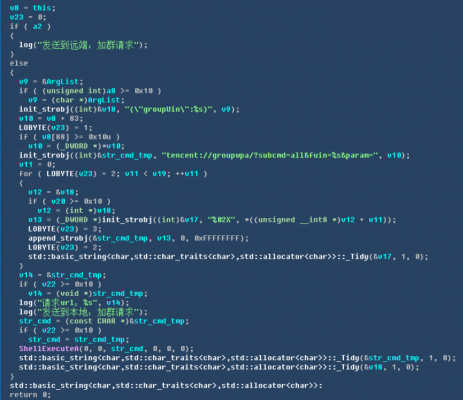

將用戶QQ加入到指定QQ群相關(guān)代碼,如下圖所示:

強(qiáng)行添加QQ群

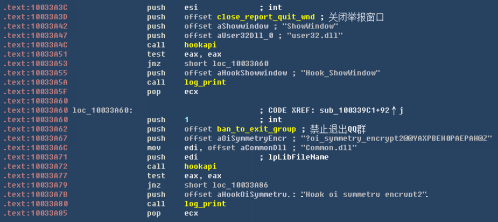

除此之外,動(dòng)態(tài)庫(kù)中惡意代碼還會(huì)通過(guò)Hook API的方式攔截用戶通過(guò)QQ舉報(bào)或者退出QQ群。如下圖所示:

Hook API禁止退出或舉報(bào)QQ群

QQExternal.exe

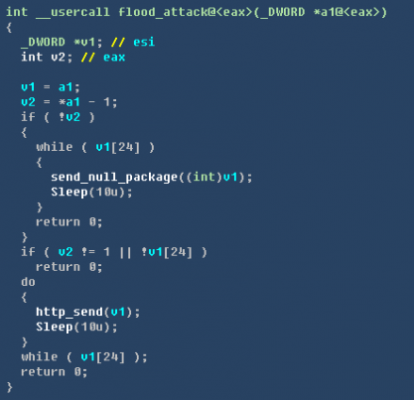

QQExternal.exe會(huì)再%windir%Temp目錄下釋放出隨機(jī)名(如:ddxiwuk.dat)驅(qū)動(dòng)文件進(jìn)行加載,該驅(qū)動(dòng)會(huì)最終釋放DDoS攻擊病毒。DDos病毒首先會(huì)先從C&C服務(wù)器地址(hxxp:// www.hn45678.com)請(qǐng)求攻擊數(shù)據(jù),之后對(duì)指定地址進(jìn)行DDoS攻擊。相關(guān)代碼,如下圖所示:

DDoS攻擊代碼

構(gòu)造空的攻擊包進(jìn)行攻擊,相關(guān)代碼如下圖所示:

攻擊代碼

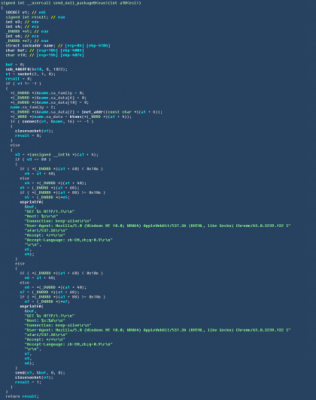

op.exe

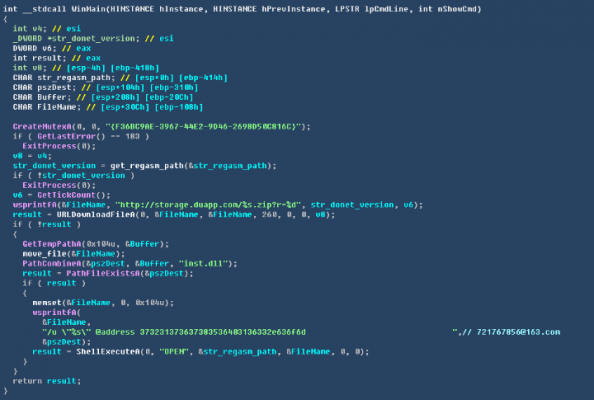

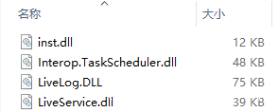

首先,op.exe會(huì)通過(guò)C&C服務(wù)器地址(hxxp://storage.duapp.com)請(qǐng)求到一個(gè)壓縮包,壓縮包中包含有4個(gè)文件。如下圖所示:

壓縮包中的文件

解壓后會(huì)通過(guò)指定參數(shù)進(jìn)行調(diào)用inst.dll,參數(shù)中包含有以十六進(jìn)制存放的郵箱地址”721767856@163.com”。代碼如下圖所示:

op.exe相關(guān)獲取遠(yuǎn)程inst.dll代碼

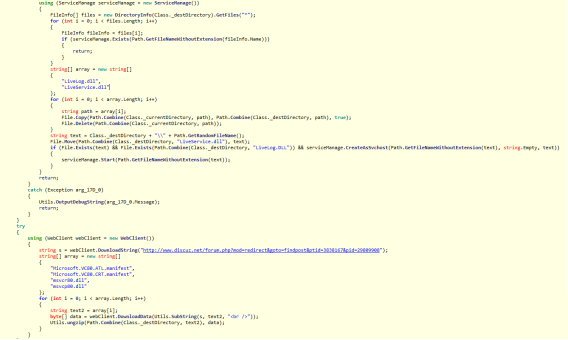

inst.dll動(dòng)態(tài)庫(kù)運(yùn)行會(huì)將LiveService.dll注冊(cè)為服務(wù)項(xiàng)進(jìn)行啟動(dòng),并下載相關(guān)的運(yùn)行時(shí)庫(kù)。如下圖所示:

注冊(cè)服務(wù)并下載運(yùn)行時(shí)庫(kù)

LiveService.dll啟動(dòng)后會(huì)加載LiveLog.DLL動(dòng)態(tài)庫(kù)運(yùn)行后會(huì)通過(guò)遠(yuǎn)程C&C服務(wù)器地址(hxxp://api.ctkj.org)下載執(zhí)行后門(mén)病毒動(dòng)態(tài)庫(kù)。該后門(mén)病毒運(yùn)行后會(huì)下載執(zhí)行挖礦病毒、遠(yuǎn)控后門(mén)等惡意行為。如下圖所示:

下載執(zhí)行init動(dòng)態(tài)庫(kù)

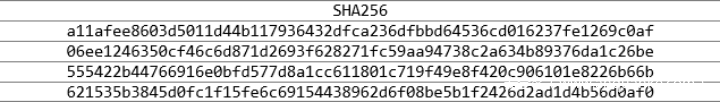

三、附錄

文中涉及樣本SHA256:

原文:https://www.anquanke.com/post/id/104750

- 周鴻祎領(lǐng)銜!百所高校+企業(yè)組團(tuán)亮相ISC.AI 2025“紅衣課堂”

- 港科大發(fā)布大模型越獄攻擊評(píng)估基準(zhǔn),覆蓋6大類別37種方法

- 引領(lǐng)智能運(yùn)維!全新FortiAIOps 3.0重新定義IT運(yùn)營(yíng)

- MirageFlow:一種針對(duì)Tor的新型帶寬膨脹攻擊

- 英偉達(dá)約談事件的制度邏輯與趨勢(shì)展望

- 國(guó)家互聯(lián)網(wǎng)信息辦公室發(fā)布《國(guó)家信息化發(fā)展報(bào)告(2024年)》

- 火狐中國(guó)終止運(yùn)營(yíng):辦公地?zé)o人,用戶賬號(hào)數(shù)據(jù)面臨清空

- 25年一直未變!網(wǎng)絡(luò)安全永恒的“十大法則”

- 關(guān)于征集數(shù)據(jù)安全評(píng)估標(biāo)準(zhǔn)化應(yīng)用實(shí)踐案例的通知

- ISC.AI 2025主題前瞻:ALL IN AGENT,全面擁抱智能體時(shí)代!