黑客可利用掃描儀獲取用戶數(shù)據(jù)

責(zé)編:zhzhou |2017-04-25 11:48:33以色列研究人員發(fā)明一項(xiàng)新技術(shù),可利用掃描儀在氣隙系統(tǒng)中通過受控惡意軟件獲取PC數(shù)據(jù)。這個(gè)研究由本-古里安大學(xué)網(wǎng)絡(luò)安全研究中心的研究生Ben Nassi和他的導(dǎo)師Yuval Elovici組成。這一新技術(shù)以著名譯碼者Adi Shamir的理論為基礎(chǔ)。

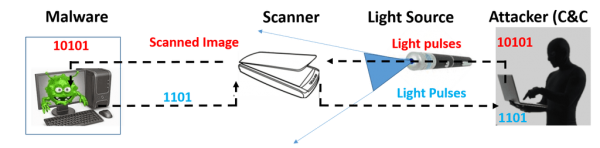

研究人員發(fā)現(xiàn),黑客可利用該方法在氣隙系統(tǒng)中建立運(yùn)行在目標(biāo)計(jì)算機(jī)上的惡意代碼與攻擊者之間的隱蔽通信通道。為了從氣隙系統(tǒng)中傳送數(shù)據(jù),研究者利用掃描儀附近的光源來接收指令。掃描儀可檢測到其玻璃板上的反射光線,將其轉(zhuǎn)換為二進(jìn)制形式,并進(jìn)一步生成對(duì)應(yīng)圖像。由于掃描儀對(duì)于室內(nèi)光線的任何變化皆相當(dāng)敏感,因此不管是玻璃板上的紙張或者紅外線光源皆會(huì)被其捕捉并轉(zhuǎn)換為二進(jìn)制形式。

研究者利用平板掃描儀向運(yùn)行在目標(biāo)受害網(wǎng)絡(luò)上的惡意代碼發(fā)布指令。在研究者發(fā)表的論文中寫到,“光線由攻擊者傳送到平板掃描儀,隨后被安裝在系統(tǒng)中的惡意軟件提取出來。利用這種方法,將掃描儀作為網(wǎng)關(guān),建立起惡意軟件和攻擊者之間的隱蔽通道。并且,攻擊者可遠(yuǎn)程控制掃描儀光源。”

研究者往掃描儀的玻璃盤上打一束光,這樣就能向掃描儀傳遞信號(hào)。指令以打開和關(guān)閉光源獲得的二進(jìn)制編碼形式發(fā)送出去。指令包含在特定的二進(jìn)制序列之間(1001)。研究者稱,攻擊者可通過在掃描儀附近捕獲現(xiàn)有光源的方式通過掃描設(shè)備將命令信號(hào)發(fā)送至惡意軟件,例如借助智能燈泡。

測試中,研究人員在距離目標(biāo)位置900米外的區(qū)域利用安置在玻璃幕墻建筑上的激光裝置,向辦公室內(nèi)的掃描儀傳遞“擦除xxx.doc文件”的指令。在真實(shí)攻擊情境下,利用配有激光槍的無人機(jī)由窗口處向室內(nèi)發(fā)射激光依然可達(dá)到同樣效果。

為成功發(fā)起攻擊,用于解碼的惡意軟件必須已經(jīng)被安裝在網(wǎng)絡(luò)中的目標(biāo)系統(tǒng)之內(nèi),且掃描儀機(jī)蓋必須已經(jīng)打開或者至少部分打開才能夠接收到光線。

然而,在真實(shí)的攻擊情境下,惡意代碼可能會(huì)感染目標(biāo)網(wǎng)絡(luò),通過掃描它來搜索掃描儀。為了不被人察覺,最好在晚上或者在周末辦公室沒人時(shí)再進(jìn)行掃描。

至于傳輸速度,命令中的每一bit大約需要50毫秒進(jìn)行傳輸。也就是說,發(fā)送完整64 bit信息大約需要3秒鐘。惡意軟件能夠在命令序列結(jié)束之后,通過第二次觸發(fā)掃描儀進(jìn)行信號(hào)實(shí)時(shí)讀取并確認(rèn)收取。

在測試中,研究人員發(fā)現(xiàn)掃描儀能夠檢測到燈泡亮度的變化,甚至包括幅度僅為5%且持續(xù)時(shí)間不超過25毫秒的亮度波動(dòng)這樣的小幅變化,而這類細(xì)微變化受害者根本不會(huì)察覺。

為了防范此類攻擊活動(dòng),研究人員們表示,企業(yè)與各類組織機(jī)構(gòu)應(yīng)斷開掃描儀與內(nèi)部網(wǎng)絡(luò)之間的連接。但這種作法可能有礙目標(biāo)公司的工作人員辦公。最理想的解決方案為設(shè)置一套代理系統(tǒng),即將掃描儀通過有線連接接入內(nèi)部網(wǎng)絡(luò)中專門用于處理掃描儀數(shù)據(jù)的計(jì)算機(jī),而非將其直接接入網(wǎng)絡(luò)。這種設(shè)置代理系統(tǒng)的解決方式可以防止攻擊者建立隱蔽通道。用USB接口線等將掃描儀與電腦直接相連,而不是與整個(gè)網(wǎng)絡(luò)相連。代理系統(tǒng)會(huì)提供一個(gè)應(yīng)用程序編程接口。當(dāng)接收到掃描請(qǐng)求時(shí),電腦會(huì)執(zhí)行掃描任務(wù)并在分類器中輸出信息以檢測惡意掃描請(qǐng)求。

文章來源: http://securityaffairs.co/wordpress/58264/hacking/air-gapped-network-scanner-hack.html

- 周鴻祎領(lǐng)銜!百所高校+企業(yè)組團(tuán)亮相ISC.AI 2025“紅衣課堂”

- 港科大發(fā)布大模型越獄攻擊評(píng)估基準(zhǔn),覆蓋6大類別37種方法

- 引領(lǐng)智能運(yùn)維!全新FortiAIOps 3.0重新定義IT運(yùn)營

- MirageFlow:一種針對(duì)Tor的新型帶寬膨脹攻擊

- 英偉達(dá)約談事件的制度邏輯與趨勢展望

- 國家互聯(lián)網(wǎng)信息辦公室發(fā)布《國家信息化發(fā)展報(bào)告(2024年)》

- 火狐中國終止運(yùn)營:辦公地?zé)o人,用戶賬號(hào)數(shù)據(jù)面臨清空

- 25年一直未變!網(wǎng)絡(luò)安全永恒的“十大法則”

- 關(guān)于征集數(shù)據(jù)安全評(píng)估標(biāo)準(zhǔn)化應(yīng)用實(shí)踐案例的通知

- ISC.AI 2025主題前瞻:ALL IN AGENT,全面擁抱智能體時(shí)代!