瑞星2016年中國(guó)信息安全報(bào)告

責(zé)編:mhshi |2017-01-20 14:26:11近期,瑞星公司發(fā)布了《2016年中國(guó)信息安全報(bào)告》,對(duì)2016年1至12月的病毒、惡意網(wǎng)址、移動(dòng)互聯(lián)網(wǎng)及企業(yè)信息安全做了詳細(xì)的分析,并對(duì)2017年的信息安全趨勢(shì)做出了預(yù)測(cè)。

免責(zé)聲明

本報(bào)告綜合瑞星“云安全”系統(tǒng)、瑞星客戶服務(wù)中心、瑞星反病毒實(shí)驗(yàn)室、瑞星互聯(lián)網(wǎng)攻防實(shí)驗(yàn)室、瑞星威脅情報(bào)平臺(tái)等部門的統(tǒng)計(jì)、研究數(shù)據(jù)和分析資料,僅針對(duì)中國(guó)2016年1至12月的網(wǎng)絡(luò)安全現(xiàn)狀與趨勢(shì)進(jìn)行統(tǒng)計(jì)、研究和分析。本報(bào)告提供給媒體、公眾和相關(guān)政府及行業(yè)機(jī)構(gòu)作為互聯(lián)網(wǎng)信息安全狀況的介紹和研究資料,請(qǐng)相關(guān)單位酌情使用。如若本報(bào)告闡述之狀況、數(shù)據(jù)與其他機(jī)構(gòu)研究結(jié)果有差異,請(qǐng)使用方自行辨別,瑞星公司不承擔(dān)與此相關(guān)的一切法律責(zé)任。

報(bào)告摘要

- 2016年瑞星“云安全”系統(tǒng)共截獲病毒樣本總量4,327萬個(gè),病毒總體數(shù)量比2015年同期上漲16.47%。報(bào)告期內(nèi),病毒感染次數(shù)5.6億次,感染機(jī)器總量1,356萬臺(tái),平均每臺(tái)電腦感染40.96次病毒。

- 2016年瑞星“云安全”系統(tǒng)在全球范圍內(nèi)共截獲惡意網(wǎng)址(URL)總量38億個(gè),其中掛馬網(wǎng)站8,804萬個(gè),詐騙網(wǎng)站4,977萬萬個(gè)。美國(guó)惡意URL總量為7,001萬個(gè),位列全球第一,其次是中國(guó)695萬個(gè),德國(guó)526萬個(gè),分別為二、三位。

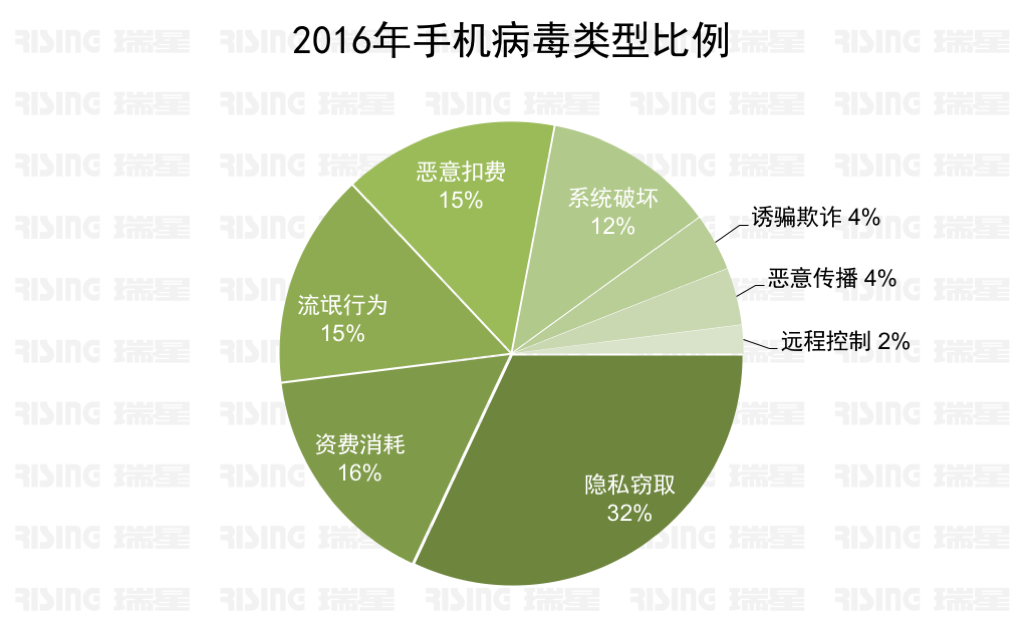

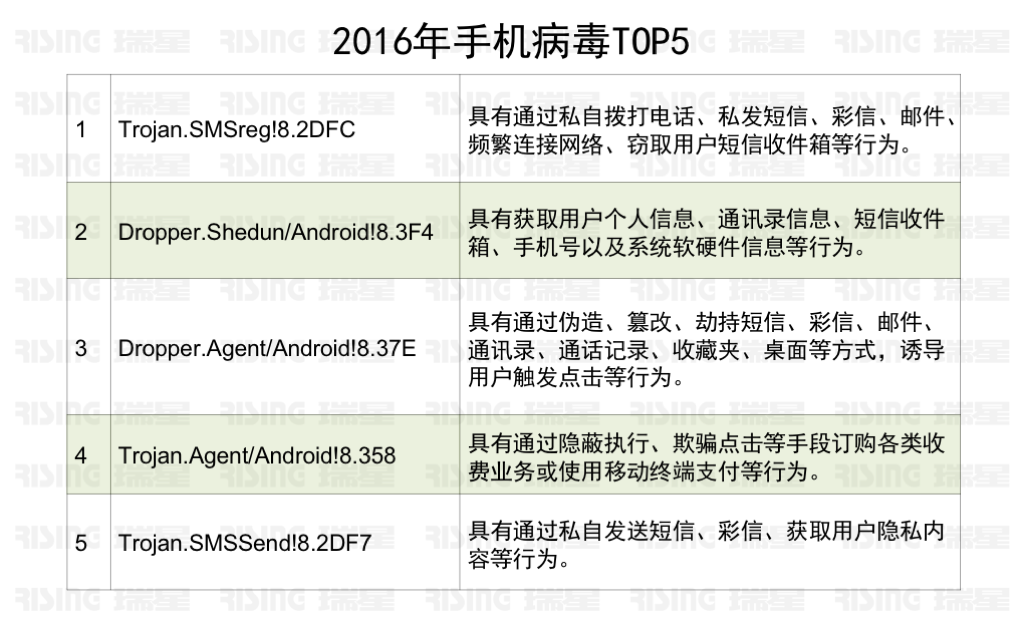

- 2016年瑞星“云安全”系統(tǒng)共截獲手機(jī)病毒樣本502萬個(gè),隱私竊取類病毒占比32%,位列第一位,資費(fèi)消耗類病毒占比16%,位列第二位,流氓行為類與惡意扣費(fèi)類并列第三,占比15%。

- 2016年移動(dòng)安全事件:病毒偽裝“交行安全控件”盜取用戶敏感信息;Android木馬冒充“公安”電信詐騙;“一條短信偷光銀行卡”騙子實(shí)施補(bǔ)卡截碼詐騙;數(shù)百萬臺(tái)安卓智能手機(jī)暴露于DRAMMERAndroid攻擊之下。

- 2016年移動(dòng)安全趨勢(shì)分析:手機(jī)web瀏覽器攻擊將倍增;Android系統(tǒng)將受到遠(yuǎn)程設(shè)備劫持、監(jiān)聽;物聯(lián)網(wǎng)危機(jī)將不斷加深;

- 2016年企業(yè)面臨的安全問題逐漸凸顯,特別是自斯諾登事件后互聯(lián)網(wǎng)出現(xiàn)了大規(guī)模信息泄露事件,其中雅虎為信息泄露最大的受害者,影響個(gè)人信息超過10億。同時(shí),企業(yè)還面臨著勒索軟件的攻擊以及APT攻擊等,這將使企業(yè)成為網(wǎng)絡(luò)威脅中的最大受害者。

- 趨勢(shì)展望:敲詐軟件依然會(huì)是低成本高收益網(wǎng)絡(luò)犯罪的主流;IoT(物聯(lián)網(wǎng))安全隱患正在凸顯;全新的網(wǎng)絡(luò)攻擊模式——網(wǎng)絡(luò)流量監(jiān)控;

- 專題1:勒索軟件年度分析報(bào)告。2016年是勒索軟件繁榮發(fā)展的一年,在這一年里除了針對(duì)Windows系統(tǒng)勒索軟件,針對(duì)Linux、Mac OX等勒索軟件都已出現(xiàn)。同時(shí)移動(dòng)平臺(tái)Android和 IOS 系統(tǒng)也未能幸免。勒索軟件為了躲避查殺不斷發(fā)展,用上了各種手段。腳本JS 開發(fā)、python開發(fā)、Autoit開發(fā)的勒索軟件都在今年出現(xiàn)。2017年注定還是勒索軟件猖獗的一年。

- 專題2:SEO詐騙分析報(bào)告。瑞星安全專家針對(duì)詐騙網(wǎng)址進(jìn)行了深入分析,分析過程中發(fā)現(xiàn)該網(wǎng)址不僅具有欺詐性質(zhì),而且還利用黑帽手段進(jìn)行關(guān)鍵詞排名推廣,當(dāng)用戶利用搜索引擎搜索到黑客設(shè)置的關(guān)鍵詞時(shí),就會(huì)彈出黑客預(yù)先修改過的“正規(guī)網(wǎng)站”,讓受害者誤以為是官方網(wǎng)站,從而導(dǎo)致用戶上當(dāng)受騙。

- 專題3:不法分子如何利用偽基站盈利。瑞星安全專家通過對(duì)偽基站深入的分析發(fā)現(xiàn),詐騙者通過雇傭其他人員攜帶偽基站在街道和小區(qū)周邊進(jìn)行大范圍發(fā)送詐騙短信、廣告、詐騙網(wǎng)址,木馬APK程序等,一旦用戶點(diǎn)擊詐騙鏈接,用戶的銀行卡、支付賬戶等個(gè)人信息將有可能泄露。詐騙者通過購(gòu)買大量黑卡進(jìn)行洗錢,將可用賬戶中的金額進(jìn)行消費(fèi)變現(xiàn),然后轉(zhuǎn)賬到黑卡賬戶中。

- 專題4:2016路由安全分析。路由安全一直是網(wǎng)絡(luò)安全里的熱門事件,幾乎所有路由品牌都曝出過漏洞,黑客正是利用這些漏洞對(duì)用戶的路由進(jìn)行入侵和劫持,將用戶訪問的網(wǎng)站定向到詐騙網(wǎng)站,然后盜取用戶個(gè)人隱私,如果是企業(yè)級(jí)路由被黑客攻擊,將會(huì)造成更大的影響。

以下為瑞星2016年中國(guó)信息安全報(bào)告全文:

一、病毒與惡意網(wǎng)址

(一)病毒和木馬

1. 2016年病毒概述

(1)病毒疫情總體概述

2016年瑞星“云安全”系統(tǒng)共截獲病毒樣本總量4,327萬個(gè),病毒總體數(shù)量比2015年同期上漲16.47%。報(bào)告期內(nèi),病毒感染次數(shù)5.6億次,感染機(jī)器總量1,356萬臺(tái),平均每臺(tái)電腦感染40.96次病毒。

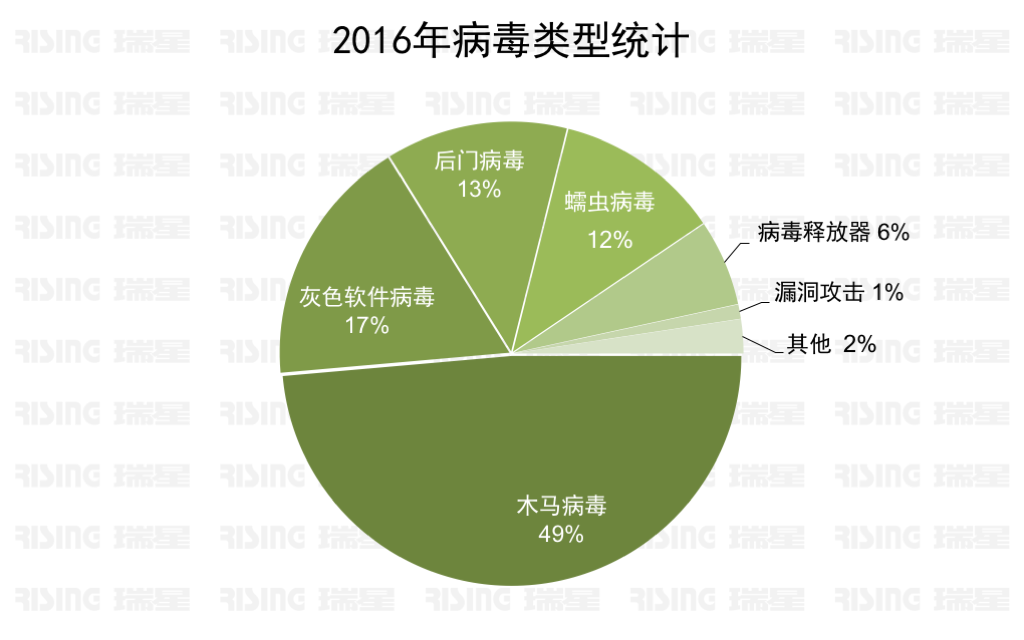

在報(bào)告期內(nèi),新增木馬病毒占總體數(shù)量的48.6%,依然是第一大種類病毒。灰色軟件病毒(垃圾軟件、廣告軟件、黑客工具、惡意殼軟件)為第二大種類病毒,占總體數(shù)量的17.54%,第三大種類病毒為后門病毒,占總體數(shù)量的12.77%。

(2)病毒感染地域分析

在報(bào)告期內(nèi),廣東省病毒感染6,051萬人次,依然位列全國(guó)第一,其次為北京市3,657萬人次及河南省2,477萬人次。與2015年同期相比,北京排進(jìn)前三,江蘇則由第二名降到第五。

2. 2016年病毒TOP10

根據(jù)病毒感染人數(shù)、變種數(shù)量和代表性進(jìn)行綜合評(píng)估,瑞星評(píng)選出了2016年病毒TOP10:

3. 2016年中國(guó)勒索軟件感染現(xiàn)狀

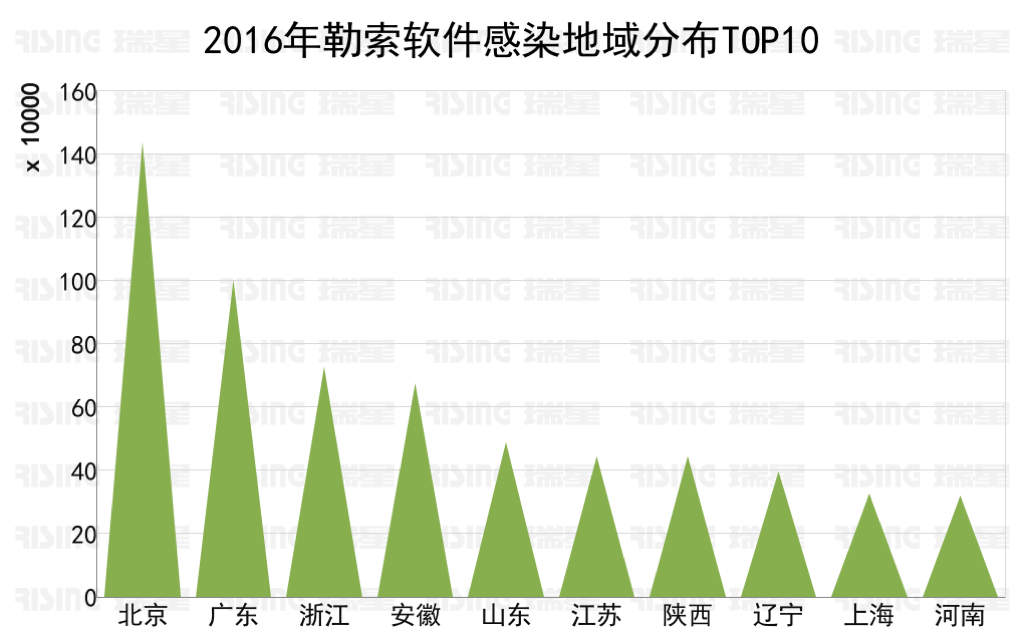

在報(bào)告期內(nèi),瑞星“云安全”系統(tǒng)共截獲勒索軟件樣本26.5萬個(gè),感染共計(jì)1,311萬次,其中北京市感染143萬次,位列全國(guó)第一,其次為廣東省100萬次、浙江省73萬次及安徽省68萬次。

4. 2016年CVE漏洞TOP10

(二)惡意網(wǎng)址

1. 2016年全球惡意網(wǎng)址總體概述

2016年瑞星“云安全”系統(tǒng)在全球范圍內(nèi)共截獲惡意網(wǎng)址(URL)總量1.38億個(gè),其中掛馬網(wǎng)站8,804萬個(gè),詐騙網(wǎng)站4,977萬個(gè)。美國(guó)惡意URL總量為7,001萬個(gè),位列全球第一,其次是中國(guó)695萬個(gè),德國(guó)526萬個(gè),分別為二、三位。

2. 2016年中國(guó)惡意網(wǎng)址總體概述

在報(bào)告期內(nèi),香港惡意網(wǎng)址(URL)總量為117萬個(gè),位列中國(guó)第一,其次是浙江省104萬個(gè),以及北京市95萬個(gè),分別為二、三位。

注:上述惡意URL地址為惡意URL服務(wù)器的物理地址。

3. 2016年中國(guó)詐騙網(wǎng)站概述

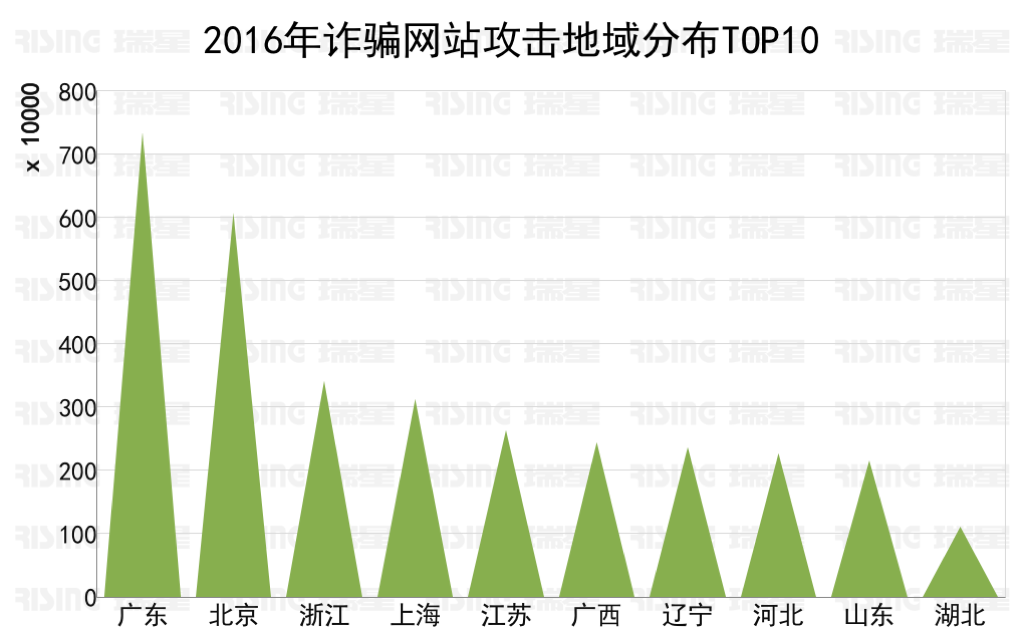

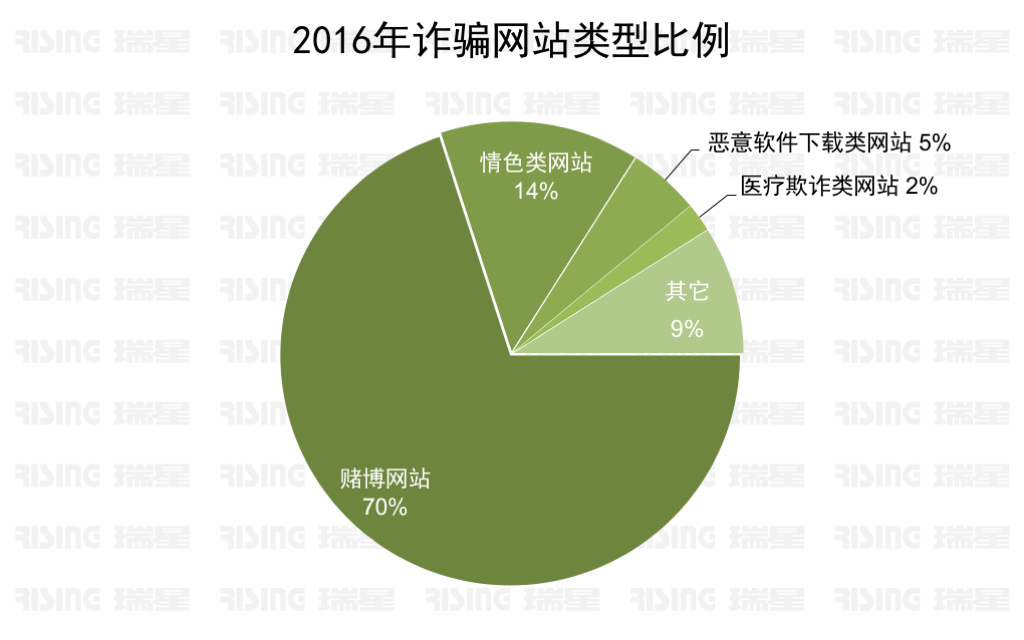

2016年瑞星“云安全”系統(tǒng)共攔截詐騙網(wǎng)站攻擊4,399萬余次,攻擊機(jī)器總量327萬臺(tái),平均每臺(tái)機(jī)器被攻擊13.43次。

在報(bào)告期內(nèi),廣東省受詐騙網(wǎng)站攻擊733萬次,位列第一位,其次是北京市受詐騙網(wǎng)站攻擊608萬次,第三名是浙江省受詐騙網(wǎng)站攻擊340萬次。

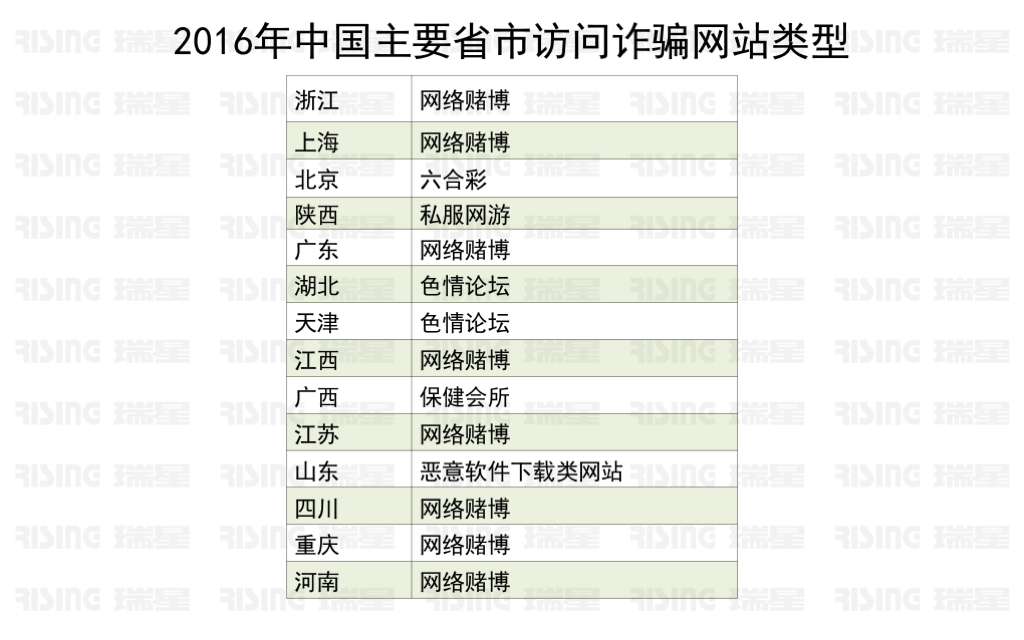

4. 2016年中國(guó)主要省市訪問詐騙網(wǎng)站類型

在報(bào)告期內(nèi),浙江省、上海市等訪問的詐騙網(wǎng)站類型主要以網(wǎng)絡(luò)賭博為主,而湖北省、天津市則以色情論壇為主。

5. 詐騙網(wǎng)站趨勢(shì)分析

2016年賭博和情色類詐騙網(wǎng)站占比較多,這類網(wǎng)站會(huì)誘使用戶下載惡意APP程序,竊取用戶隱私信息。有些甚至通過木馬病毒盜取用戶銀行卡信息,進(jìn)行惡意盜刷、勒索等行為。詐騙攻擊主要通過以下手段進(jìn)行攻擊:

? 利用QQ、微信、微博等聊天工具傳播詐騙網(wǎng)址。

? 利用垃圾短信“偽基站”推送詐騙網(wǎng)址給用戶進(jìn)行詐騙。

? 通過訪問惡意網(wǎng)站推送安裝惡意APP程序竊取用戶隱私信息。

? 通過第三方下載網(wǎng)站對(duì)軟件進(jìn)行捆綁木馬病毒誘使用戶下載。

6. 2016中國(guó)掛馬網(wǎng)站概述

2016年瑞星“云安全”系統(tǒng)共攔截掛馬網(wǎng)站攻擊2,749萬余次,攻擊機(jī)器總量181萬臺(tái),平均每臺(tái)機(jī)器被攻擊15.16次。

在報(bào)告期內(nèi),北京市受掛馬攻擊588萬次,位列第一位,其次是上海市受掛馬攻擊551萬次,第三名是遼寧省受掛馬攻擊528萬次。

7. 掛馬網(wǎng)站趨勢(shì)分析

2016年掛馬攻擊相對(duì)減少,攻擊者所使用的工具傾向于使用2015年下半年由hacking team泄露的網(wǎng)絡(luò)工具包。攻擊者一般是自建一些導(dǎo)航類或色情類的網(wǎng)站,吸引用戶主動(dòng)訪問。也有一些攻擊者會(huì)先購(gòu)買大型網(wǎng)站上的廣告位,然后在用戶瀏覽廣告的時(shí)候悄悄觸發(fā)。如果不小心進(jìn)入掛馬網(wǎng)站,則會(huì)感染木馬病毒,導(dǎo)致丟失大量的寶貴文件資料和賬號(hào)密碼,其危害極大。掛馬防護(hù)手段主要為:

? 拒絕接受陌生人發(fā)來的鏈接地址。

? 禁止瀏覽不安全的網(wǎng)站。

? 禁止在非正規(guī)網(wǎng)站下載軟件程序。

? 安裝殺毒防護(hù)軟件。

1.手機(jī)病毒概述

2016年瑞星“云安全”系統(tǒng)共截獲手機(jī)病毒樣本502萬個(gè),隱私竊取類病毒占比32%,位列第一位,資費(fèi)消耗類病毒占比16%,位列第二位,流氓行為類與惡意扣費(fèi)類并列第三,占比15%。

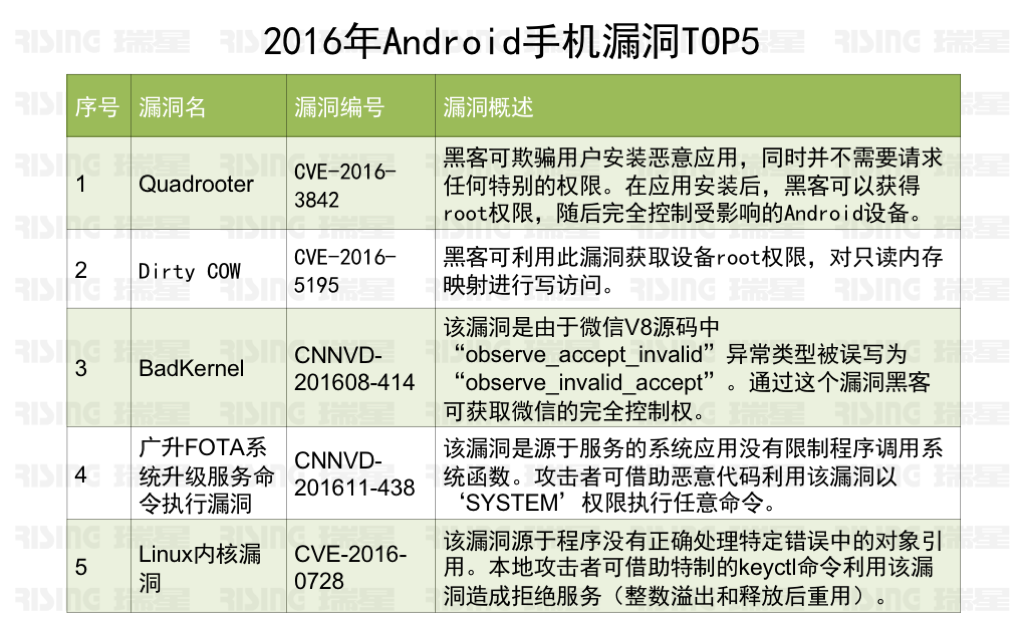

2. 2016年Android手機(jī)漏洞TOP5

3.手機(jī)垃圾短信概述

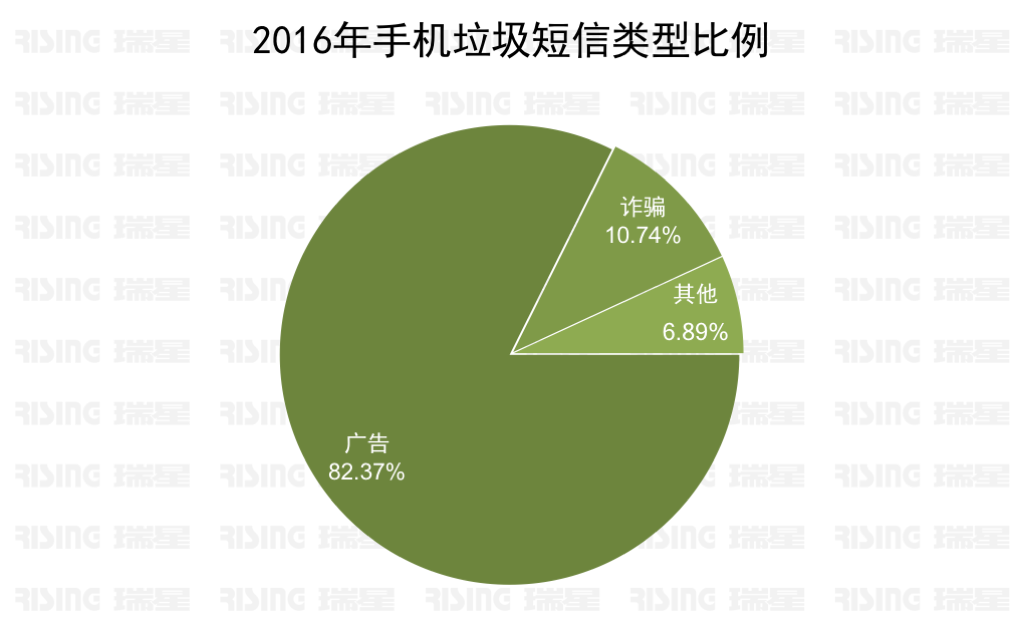

2016年瑞星“云安全”系統(tǒng)共截獲手機(jī)垃圾短信328億條,廣告類垃圾短信占比82.37%,居首位。危險(xiǎn)程度極高的詐騙短信占比10.74%,其他類垃圾短信占比6.89%。

(二)2016年移動(dòng)安全事件

1.病毒偽裝“交行安全控件”盜取用戶敏感信息

2016年6月,一個(gè)偽裝成“交行安全控件”的病毒潛伏在各大安卓電子市場(chǎng)中,誘導(dǎo)用戶下載安裝。該病毒運(yùn)行后,會(huì)誘導(dǎo)用戶激活系統(tǒng)設(shè)備管理器、隱藏自身啟動(dòng)圖標(biāo)、攔截用戶短信并將短信內(nèi)容發(fā)送到指定號(hào)碼、還涉及登陸、支付等相關(guān)功能,給用戶造成嚴(yán)重的隱私泄露等安全問題。

2.Android木馬冒充“公安”電信詐騙

2016年5月,全球首款專用于網(wǎng)絡(luò)電信詐騙的Android木馬被發(fā)現(xiàn),該木馬偽裝成“公安部案件查詢系統(tǒng)”,可實(shí)現(xiàn)竊取隱私、網(wǎng)絡(luò)詐騙和遠(yuǎn)程控制等多種惡意行為,在受害人不知情的情況下轉(zhuǎn)走其銀行賬戶中的資金,對(duì)手機(jī)用戶造成極大威脅。Android木馬加速實(shí)現(xiàn)了電信詐騙手段的3.0進(jìn)化,一般的網(wǎng)絡(luò)電信詐騙中,詐騙者必須誘導(dǎo)受害人完成轉(zhuǎn)賬。而引入了移動(dòng)場(chǎng)景的3.0級(jí)別,即使受害人沒有自主完成轉(zhuǎn)賬,詐騙者也可以依靠植入受害人手機(jī)的木馬,在其不知情的情況下完成遠(yuǎn)程轉(zhuǎn)賬。

3.“一條短信偷光銀行卡”騙子實(shí)施補(bǔ)卡截碼詐騙

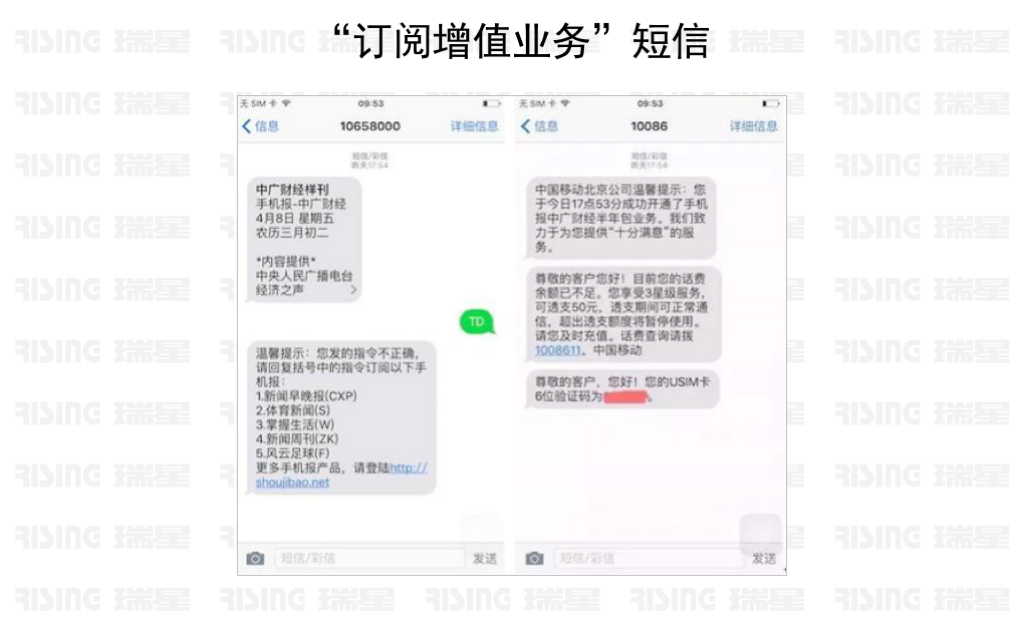

2016年4月,一網(wǎng)友爆料,莫名其妙地收到了一條“訂閱增值業(yè)務(wù)”的短信,根據(jù)提示回復(fù)了“取消+驗(yàn)證碼”之后,噩夢(mèng)就此開啟:手機(jī)號(hào)碼失效,半天之內(nèi)支付寶、銀行卡上的資金被席卷一空。這起案件的關(guān)鍵點(diǎn)在于不法分子利用 “USIM卡驗(yàn)證碼”,完成了對(duì)受害者手機(jī)卡的復(fù)制,不法分子復(fù)制了網(wǎng)友手機(jī)卡,搖身變成網(wǎng)友,然后隨意操作資金流向。

4.數(shù)百萬臺(tái)安卓智能手機(jī)暴露于DRAMMER Android攻擊之下

2016年10月,來自谷歌公司Zero項(xiàng)目組的安全研究人員們發(fā)現(xiàn)了一種名為DRAMMER的全新攻擊方式,該攻擊可劫持運(yùn)行有Linux系統(tǒng)之計(jì)算機(jī)設(shè)備,利用其內(nèi)存機(jī)制中的一項(xiàng)設(shè)計(jì)漏洞獲取Linux系統(tǒng)的更高內(nèi)核權(quán)限,可被用于在數(shù)百萬臺(tái)Android智能手機(jī)之上獲取“root”訪問權(quán)限,從而允許攻擊者對(duì)受感染設(shè)備加以控制。

(三)移動(dòng)安全趨勢(shì)分析

1.手機(jī)web瀏覽器攻擊將倍增

Android和iPhone平臺(tái)上的web瀏覽器,包括Chrome、Firefox、Safari以及采用類似內(nèi)核的瀏覽器都有可能受到黑客攻擊。因?yàn)橐苿?dòng)瀏覽器是黑客入侵最有效的渠道,通過利用瀏覽器漏洞,黑客可以繞過很多系統(tǒng)的安全措施。

2.Android系統(tǒng)將受到遠(yuǎn)程設(shè)備劫持、監(jiān)聽

隨著Android設(shè)備大賣,全球數(shù)以億計(jì)的人在使用智能手機(jī),遠(yuǎn)程設(shè)備劫持將有可能引發(fā)下一輪的安全問題,因?yàn)楹芏嘀悄苁謾C(jī)里存在著大量能夠躲過谷歌安全團(tuán)隊(duì)審查和認(rèn)證的應(yīng)用軟件。與此同時(shí),中間人攻擊(MitM)的數(shù)量將大增,這是因?yàn)楹芏嘈碌闹悄苁謾C(jī)用戶往往缺乏必要的安全意識(shí),例如他們會(huì)讓自己的設(shè)備自動(dòng)訪問不安全的公共WiFi熱點(diǎn),從而成為黑客中間人攻擊的獵物和犧牲品。

3.物聯(lián)網(wǎng)危機(jī)將不斷加深

如今,關(guān)于“物聯(lián)網(wǎng)開啟了我們智慧生活”的廣告標(biāo)語不絕于耳,但支持物聯(lián)網(wǎng)系統(tǒng)的底層數(shù)據(jù)架構(gòu)是否真的安全、是否已經(jīng)完善,卻很少被人提及,智能家居系統(tǒng)、智能汽車系統(tǒng)里藏有我們太多的個(gè)人信息。嚴(yán)格來講,所有通過藍(lán)牙和WiFi連入互聯(lián)網(wǎng)的物聯(lián)網(wǎng)設(shè)備和APP都是不安全的,而這其中最人命關(guān)天的莫過于可遠(yuǎn)程訪問的醫(yī)療設(shè)備,例如大量的超聲波掃描儀等醫(yī)療設(shè)備都使用的是默認(rèn)的訪問賬號(hào)和密碼,這些設(shè)備很容易被不法分子進(jìn)行利用。

(一)2016年企業(yè)安全總體概述

2016年企業(yè)面臨的安全問題逐漸凸顯,特別是自斯諾登事件后互聯(lián)網(wǎng)出現(xiàn)了大規(guī)模信息泄露事件,其中雅虎為信息泄露最大的受害者,影響個(gè)人信息超過10億。同時(shí),企業(yè)還面臨著勒索軟件的攻擊以及APT攻擊等,這將使企業(yè)成為網(wǎng)絡(luò)威脅中的最大受害者。

(二)2016年企業(yè)安全相關(guān)數(shù)據(jù)

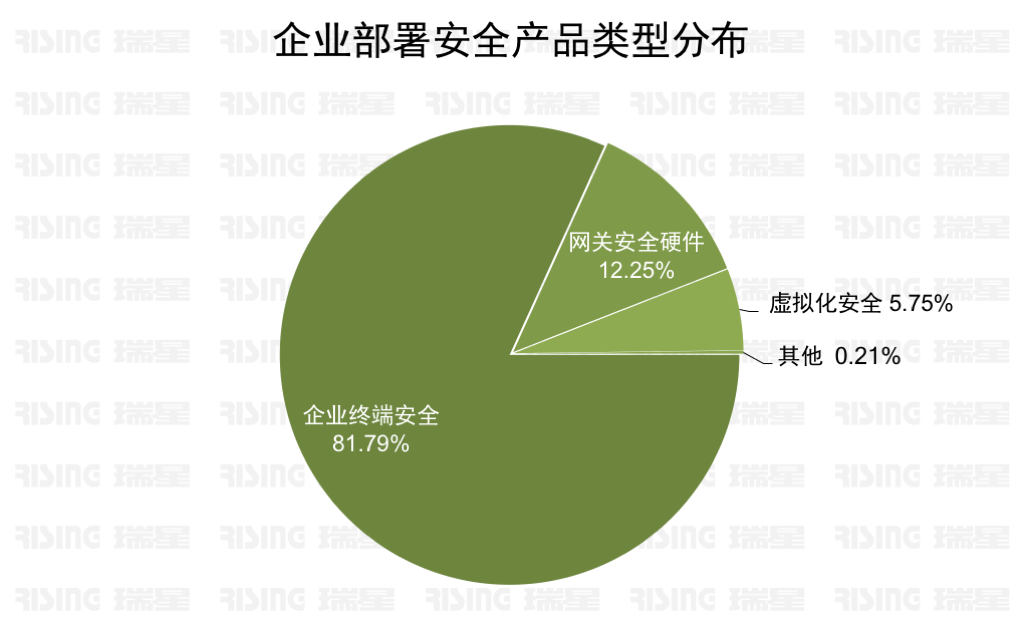

報(bào)告期內(nèi),通過對(duì)國(guó)內(nèi)企業(yè)網(wǎng)絡(luò)安全產(chǎn)品部署情況進(jìn)行分析,發(fā)現(xiàn)企業(yè)部署終端安全防護(hù)產(chǎn)品占比81.79%,位列第一位,其次網(wǎng)關(guān)安全硬件占比12.25%,第三名是虛擬化安全占5.75%,這說明企業(yè)對(duì)于終端安全更加重視。在調(diào)查的企業(yè)中,政府、軍隊(duì)、軍工、能源等行業(yè)安全產(chǎn)品部署相對(duì)完善,而中小企業(yè)則投入較少,安全意識(shí)不足。

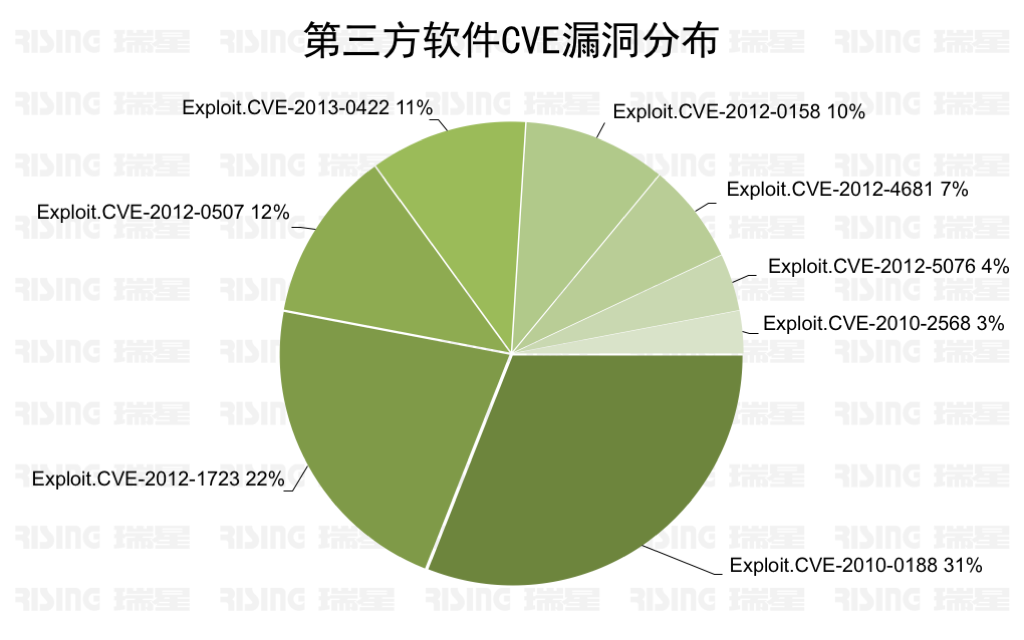

(三)企業(yè)APT攻擊中,CVE漏洞攻擊占比最多

在針對(duì)企業(yè)的APT攻擊中,利用CVE漏洞往往是攻擊過程中最重要的手段。攻擊者利用Office,Adobe漏洞對(duì)企業(yè)發(fā)起攻擊。而企業(yè)對(duì)于第三方軟件漏洞修復(fù)往往沒有做到及時(shí)響應(yīng),導(dǎo)致企業(yè)存在安全漏洞。根據(jù)瑞星“云安全”統(tǒng)計(jì)“CVE-2010-0188” Adobe Reader樣本超過4萬個(gè)。

由于企業(yè)軟件開發(fā)大量采用Java編程,而Oracle官方已經(jīng)停止對(duì)Java 1.7的維護(hù),導(dǎo)致很多企業(yè)沒有及時(shí)升級(jí),存在著大量老式CVE漏洞。在2016年中利用2015年CVE漏洞最多的是對(duì)Office的攻擊,主要為CVE-2015-1641,CVE-2015-2545。

(四)2016年全球網(wǎng)絡(luò)安全事件TOP10

(五)2016年全球數(shù)據(jù)泄露事件TOP10

(六)2016年全球網(wǎng)絡(luò)安全事件解讀

1.黑客攻擊美國(guó)大選

在2016年中,黑客對(duì)美國(guó)大選進(jìn)行了攻擊干擾,通過攻擊郵箱、投票機(jī)等設(shè)備,導(dǎo)致美國(guó)“郵件門”事件爆發(fā),在2016年6月,維基解密泄露出幾千封美國(guó)民主黨委員會(huì)(DNC)被盜郵件。直至7月,維基解密共泄露20000多封被盜郵件和29段錄音材料,間接性干擾了選民的決策。“郵件門”事件成為黑客攻擊影響史上的里程碑。

2.NSA方程式組織內(nèi)部工具泄露

在2016年中,NSA內(nèi)部組織遭到網(wǎng)絡(luò)攻擊并泄露了大量的文件。在泄露的文件夾中NSA對(duì)全球進(jìn)行網(wǎng)絡(luò)攻擊活動(dòng),其中包括了32個(gè)來自中國(guó)教育機(jī)構(gòu)的域名,其他的主要為三大移動(dòng)運(yùn)營(yíng)商以及部分電子科技企業(yè)和研究機(jī)構(gòu)。從泄露的文件可以看出,NSA對(duì)中國(guó)的科技和研究企業(yè)的網(wǎng)絡(luò)安全攻擊成為了企業(yè)的重災(zāi)區(qū)。

3.雅虎10億數(shù)據(jù)泄露

雅虎作為一個(gè)全球知名搜索引擎,旗下的服務(wù)同樣是多元化。雅虎郵箱作為老牌提供商,用戶量過億。在2016年中,雅虎內(nèi)部遭到網(wǎng)絡(luò)攻擊導(dǎo)致超過10億的數(shù)據(jù)泄露,不僅對(duì)用戶造成了不可挽回的影響,同樣對(duì)雅虎自身也造成了不可估量的經(jīng)濟(jì)損失。

(七)安全建議

1.實(shí)時(shí)關(guān)注漏洞公告,對(duì)漏洞的重要性及影響范圍進(jìn)行評(píng)估。

2.企業(yè)內(nèi)部軟件資產(chǎn)評(píng)估,對(duì)于老舊的軟件進(jìn)行及時(shí)升級(jí)。

3.建立合理的企業(yè)內(nèi)部安全架構(gòu),定期進(jìn)行安全評(píng)估。

4.企業(yè)內(nèi)部人員安全意識(shí)培訓(xùn),避免遭到APT攻擊。

(一)敲詐軟件依然會(huì)是低成本高收益網(wǎng)絡(luò)犯罪主流

敲詐軟件在過去取得了巨大的“成功”,使得敲詐軟件的種類、攻擊范圍、攻擊目標(biāo)越來越多,受害者數(shù)量也持續(xù)上升。同時(shí),2016年出現(xiàn)的敲詐軟件中,充斥著大量使用了對(duì)稱加密算法的變種,被它們加密的文件實(shí)際上是可以還原的。這類犯罪者,僅僅是想借Locky/CryptXXX等知名敲詐軟件給人們帶來 “文件無法解密還原”的主觀判定,以更低的成本和技術(shù)難度,達(dá)到成功勒索的目的。

同時(shí),敲詐軟件似乎已經(jīng)盯上了企業(yè),同個(gè)人數(shù)據(jù)相比,企業(yè)數(shù)據(jù)顯得更加重要,勒索成功率會(huì)大幅上升。為了遏制敲詐軟件帶來的危害,產(chǎn)品提供商、安全提供商、政府都在做出相應(yīng)的努力。例如:安卓系統(tǒng)將采用新的機(jī)制來遏制鎖屏(Trojan.SLocker)類敲詐軟件的攻擊,政府和安全廠商有都在嘗試追蹤比特幣交易來定位犯罪者。未來,敲詐軟件也一定會(huì)因?yàn)榉傻恼饝刈饔枚兴諗俊?/p>

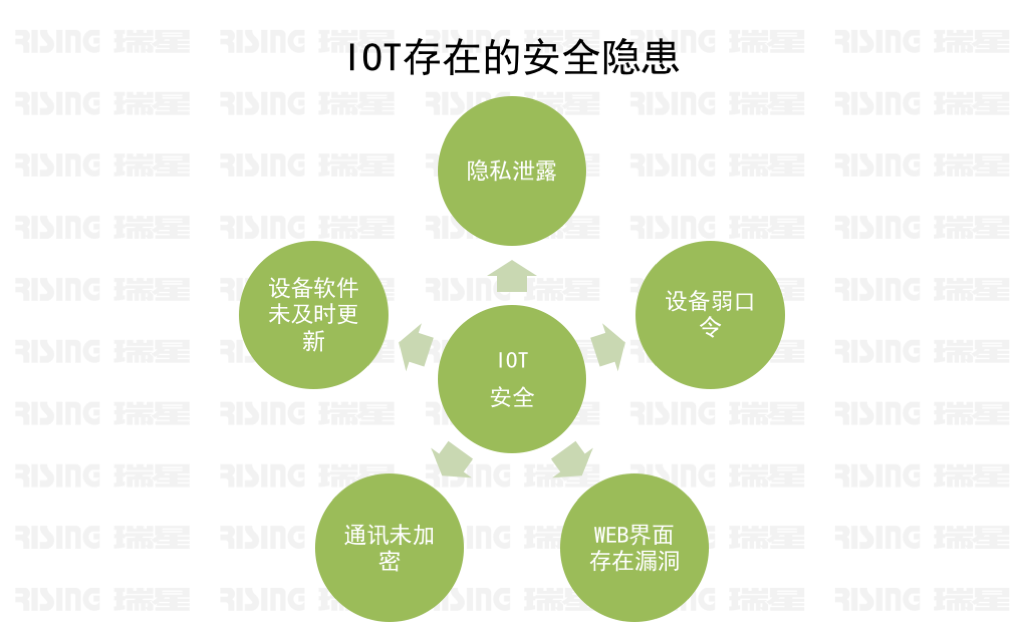

(二)IoT(物聯(lián)網(wǎng))安全隱患正在凸顯

2016年是IoT(物聯(lián)網(wǎng))安全開始正式走進(jìn)我們視野的一年,隨著物聯(lián)網(wǎng)的日漸成熟,IoT的安全隱患正在凸顯出來。

諸如2016年的“物聯(lián)網(wǎng)Mirai僵尸網(wǎng)絡(luò)”、“烏克蘭電網(wǎng)攻擊事件”、“索尼攝像頭后門事件”、“德國(guó)電信用戶超90萬臺(tái)路由器遭黑客破壞”等多起安全事件,都說明了IoT安全的建設(shè)迫在眉睫,相對(duì)傳統(tǒng)的傳統(tǒng)的互聯(lián)網(wǎng)安全,IoT安全涉及范圍更廣,破壞力更大。

(三)全新的網(wǎng)絡(luò)攻擊模式——網(wǎng)絡(luò)流量監(jiān)控

在NSA泄露的工具中,從安全從業(yè)者角度來看是一個(gè)全新的網(wǎng)絡(luò)攻擊模式,他脫離了傳統(tǒng)企業(yè)內(nèi)部安全攻擊,而是對(duì)運(yùn)營(yíng)商網(wǎng)絡(luò)設(shè)備的攻擊。在泄露的文件Firewall目錄中涉及了思科,華為,Juniper等知名廠商的產(chǎn)品,在EXPLOITS文件夾中,攻擊腳本涉及了思科,天融信,F(xiàn)ortigate等安全防火墻產(chǎn)品。NSA通過對(duì)設(shè)備的網(wǎng)絡(luò)攻擊,將數(shù)據(jù)流量進(jìn)行收集。對(duì)于這類利用安全產(chǎn)品自身的漏洞攻擊手法,可以從海量數(shù)據(jù)中進(jìn)行定向分析某一個(gè)企業(yè)網(wǎng)絡(luò)活動(dòng),直接窺探企業(yè)內(nèi)部安全。

1.什么是勒索軟件?

勒索軟件(也稱密鎖病毒)是一類以加密電腦和移動(dòng)設(shè)備中用戶文件為目的的惡意軟件。用戶一旦感染,用戶設(shè)備中的各類文件將會(huì)被加密無法使用,用戶必須按照惡意軟的指示繳納贖金才有可能解密文件。

2.勒索軟件歷史

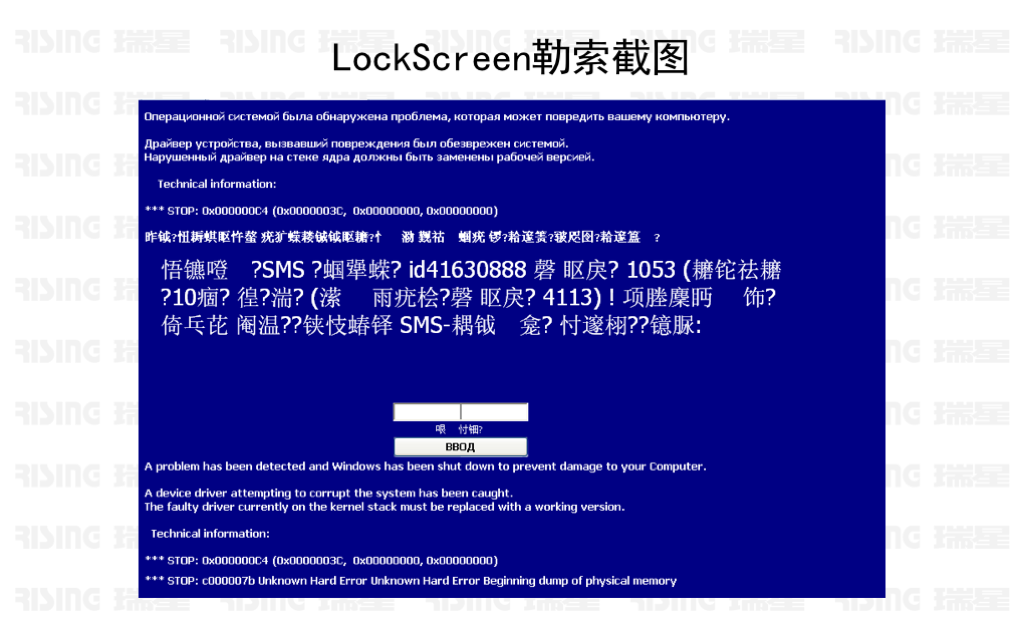

最早的一批勒索軟件病毒大概出現(xiàn)在8、9年前,那時(shí)候的勒索軟件作者還沒有現(xiàn)在那么惡毒大膽,敲詐的形式還比較溫和,主要通過一些虛假的電腦檢測(cè)軟件,提示用戶電腦出現(xiàn)了故障或被病毒感染,需要提供贖金才能幫助用戶解決問題和清除病毒,期間以FakeAV為主。

隨著人們安全意識(shí)的提高,這類以欺騙為主的勒索軟件逐漸的失去了它的地位,慢慢消失了。伴隨而來的是一類locker類型的勒索軟件。此類病毒不加密用戶的數(shù)據(jù),只是鎖住用戶的設(shè)備,阻止對(duì)設(shè)備的訪問,需提供贖金才能幫用戶進(jìn)行解鎖。期間以LockScreen 家族占主導(dǎo)地位。由于它不加密用戶數(shù)據(jù),所以只要清除了病毒就不會(huì)給用戶造成任何損失。由于這種病毒帶來危害都能夠很好的被解決,所以該類型的敲詐軟件也只是曇花一現(xiàn),很快也消失了。

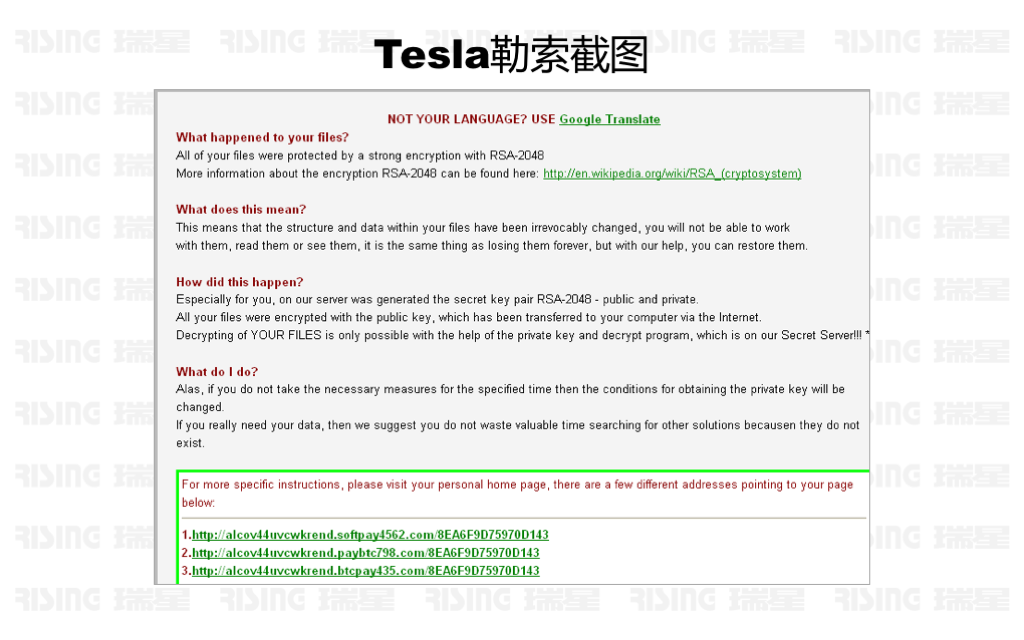

FakeAV和LockScreen 都因自身不足逐漸消失了,隨之而來的是一種更惡毒的以加密用戶數(shù)據(jù)為手段勒索贖金的敲詐軟件。由于這類敲詐軟件采用了一些高強(qiáng)度的對(duì)稱和非對(duì)稱的加密算法對(duì)用戶文件進(jìn)行加密,在無法獲取私鑰的情況下要對(duì)文件進(jìn)行解密,以目前的計(jì)算水平幾乎是不可能完成的事情。正是因?yàn)橛羞@一點(diǎn),該類型的勒索軟件能夠帶來很大利潤(rùn),各種家族如雨后春筍般出現(xiàn)了,比較著名的有CTB-Locker、TeslaCrypt、CryptoWall、Cerber 等等。

3.勒索軟件的傳播途徑

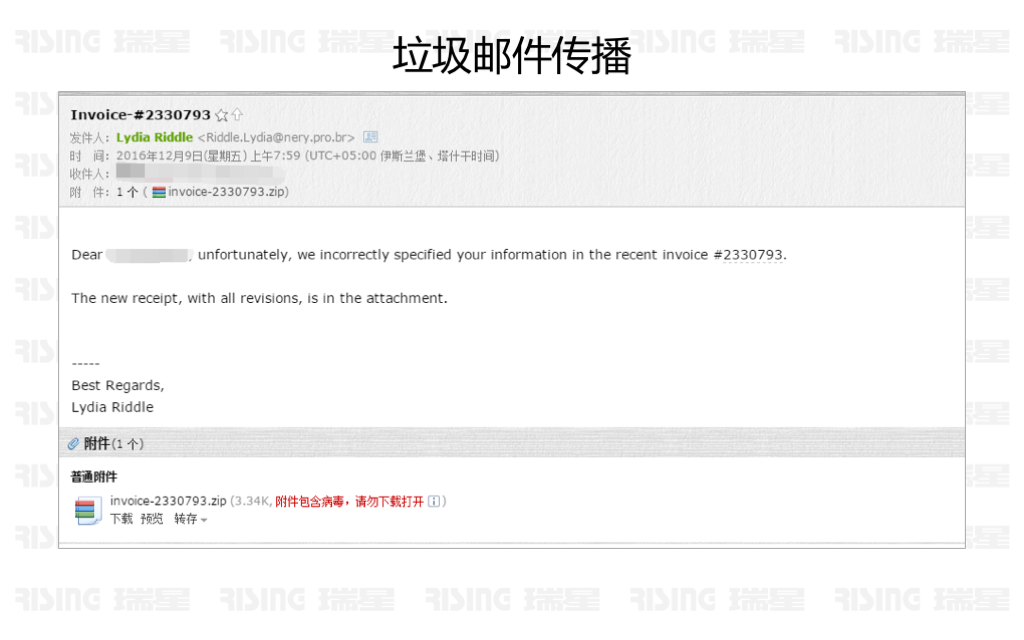

1) 垃圾郵件

勒索軟件的傳播途徑和其他惡意軟件的傳播類似,垃圾郵件是最主要的傳播方式。攻擊者通常會(huì)用搜索引擎和爬蟲在網(wǎng)上搜集郵箱地址,然后利用已經(jīng)控制的僵尸網(wǎng)絡(luò)向這些郵箱發(fā)有帶有病毒附件的郵件。垃圾郵件投毒的方式有以下幾種:

a. 附件中包含壓縮包,壓縮包中包含病毒的可執(zhí)行程序和下載器。

b. 附件中包含壓縮包,壓縮包中包含有js腳本和wsf腳本等,運(yùn)行腳本會(huì)從網(wǎng)上下載勒索軟件的可執(zhí)行程序或下載器執(zhí)行。

c. 附件中包含壓縮包,壓縮包中包含doc文檔,執(zhí)行文檔后會(huì)加載doc中的宏并運(yùn)行,釋放出腳本并執(zhí)行,接著會(huì)下載勒索軟件或下載器執(zhí)行。

2)Exploit Kit

Exploit Kit 是一種漏洞利用工具包,里面集成了各種瀏覽器、Flash和PDF等軟件漏洞代碼。攻擊流程通常是:在正常網(wǎng)頁(yè)中插入跳轉(zhuǎn)語句或者使用詐騙頁(yè)面和惡意廣告等劫持用戶頁(yè)面,觸發(fā)漏洞后執(zhí)行shellcode并下載惡意病毒執(zhí)行。常見比較著名的EK有Angler、Nuclear、Neutrino和RIG等。勒索軟件也會(huì)利用EK去投毒,當(dāng)用戶機(jī)器沒有及時(shí)打補(bǔ)丁的情況下被劫持到攻擊頁(yè)面的話,中毒的概率是比較高的。

3)定向攻擊

定向攻擊在勒索軟件傳播的過程中使用的也越來越多。攻擊者有針對(duì)性的對(duì)某些互聯(lián)網(wǎng)上的服務(wù)器進(jìn)行攻擊,通過弱口令或者一些未及時(shí)打補(bǔ)丁的漏洞對(duì)服務(wù)器進(jìn)行滲透,獲得相應(yīng)的權(quán)限后在系統(tǒng)執(zhí)行勒索病毒,破壞用戶數(shù)據(jù),進(jìn)而勒取贖金。

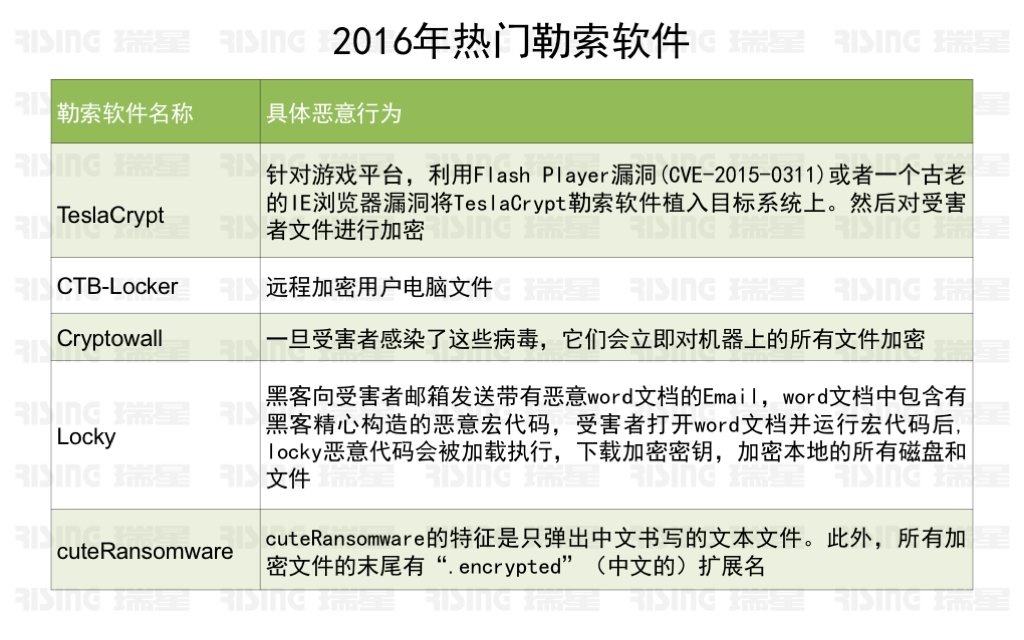

4.勒索軟件家族種類

2016年是勒索軟件繁榮昌盛的一年,這一年出現(xiàn)了許多新的家族,也有很多老的家族從人們的視線中消失。整年中瑞星“云安全”系統(tǒng)截獲的勒索家族有七十多種。其中以下幾種在今年影響比較大。

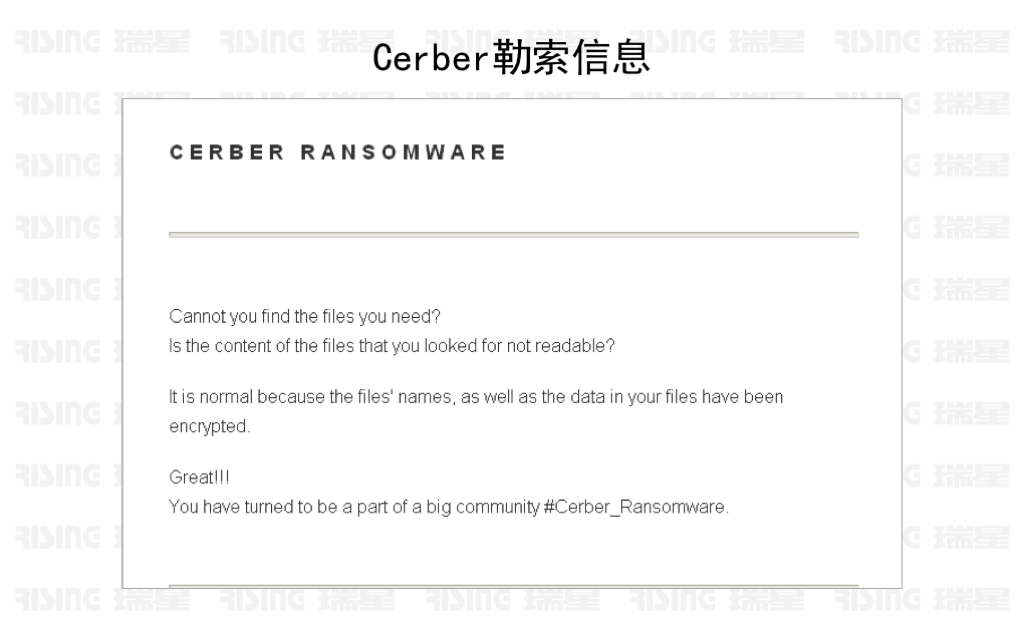

1)Cerber

Cerber 家族是年初出現(xiàn)的一款新型勒索軟件。從年初的1.0版本一直更新到現(xiàn)在的4.0版,是今年最活躍的勒索軟件之一。傳播方式主要是垃圾郵件和EK掛馬。索要贖金為1-2個(gè)比特幣。到目前為止加密過后的文件沒有公開辦法進(jìn)行解密。

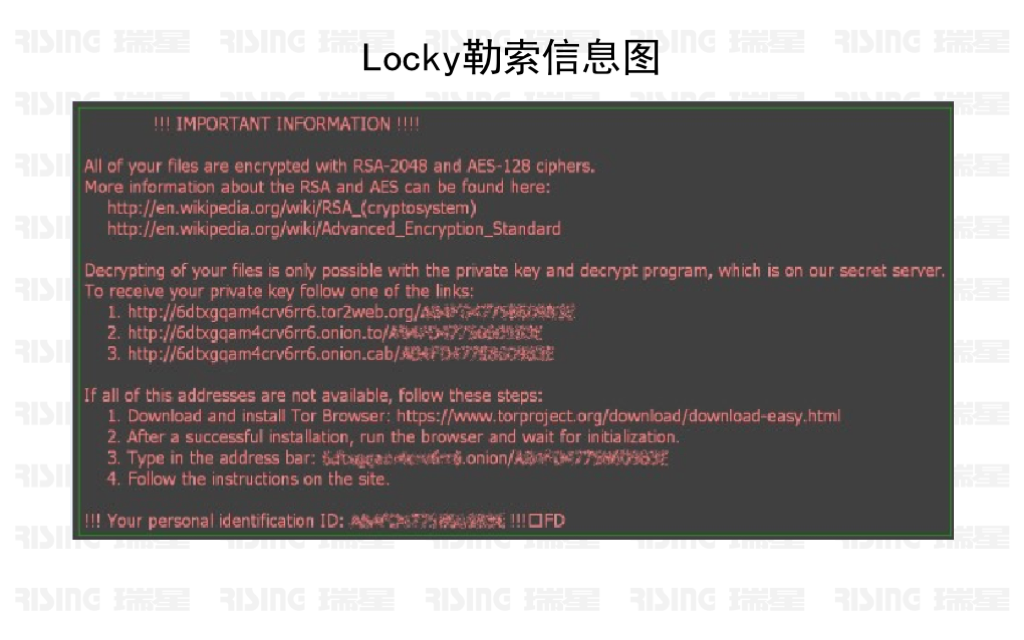

2)Locky

Locky家族也是2016年流行的勒索軟件之一,和Cerber 的傳播方式類似,主要采用垃圾郵件和EK。勒索贖金0.5-1個(gè)比特幣。

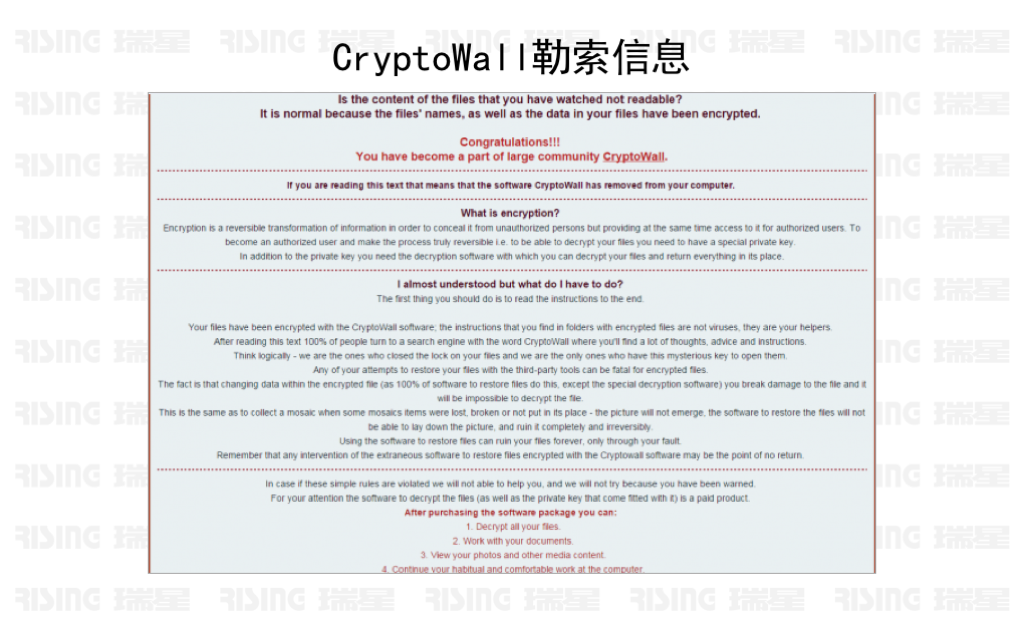

3)CryptoWall

CryptoWall家族也是2016年較流行的一款勒索軟件,勒索贖金1.5個(gè)比特幣。最主要的傳播方式是垃圾郵件和EK傳播。垃圾郵件附件中通常包含一個(gè)doc文檔,文檔打開后會(huì)加載宏釋放wsf文件并執(zhí)行,從網(wǎng)上下載勒索病毒運(yùn)行。

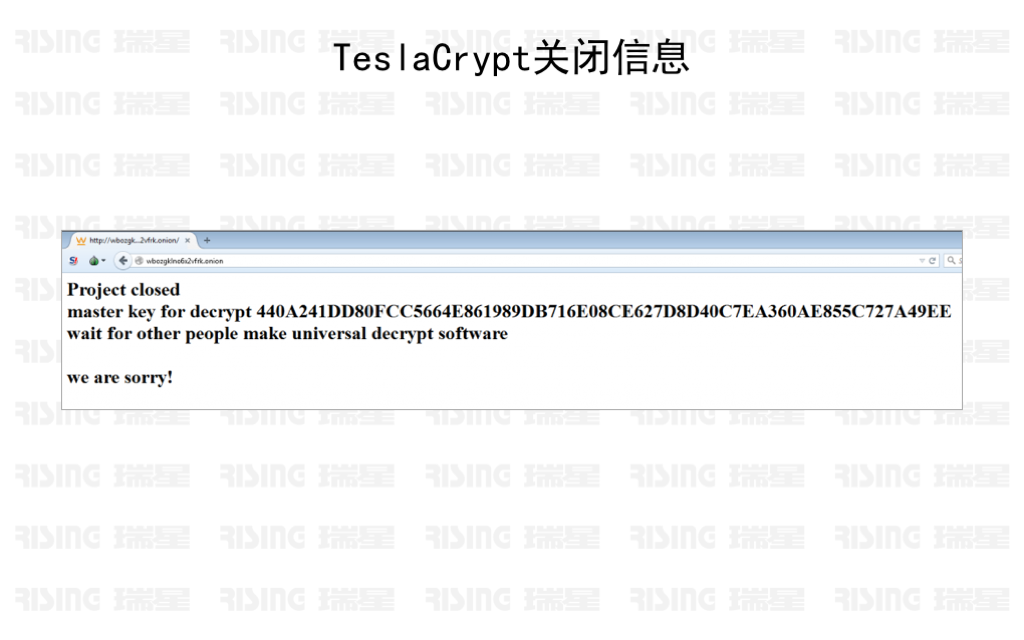

4) TeslaCrypt

TeslaCrypt是今年消失的一款勒索軟件。其家族在2015年底到2016年初仍然大規(guī)模的傳播。但是在2016年5月份,該家族幕后組織突然發(fā)布道歉聲明宣布停止傳播,并公布出一個(gè)主解密密鑰。隨即TeslaCrypt就慢慢淡出人們的視野了。

5.勒索軟件受害人群

為了能夠獲取最大的利潤(rùn),攻擊者通常是不區(qū)分受害者對(duì)象的。就目前勒索軟件最主要的傳播途徑來看,個(gè)人用戶比企事業(yè)組織受害比例要高。隨著各人市場(chǎng)攻擊的飽和,必然會(huì)使攻擊者轉(zhuǎn)向企事業(yè)單位和政府組織,企事業(yè)面臨的風(fēng)險(xiǎn)也會(huì)越來越大。

6.勒索軟件爆發(fā)原因

1)加密手段有效,解密成本高

勒索軟件都采用成熟的密碼學(xué)算法,使用高強(qiáng)度的對(duì)稱和非對(duì)稱加密算法對(duì)文件進(jìn)行加密。除非在實(shí)現(xiàn)上有漏洞或密鑰泄密,不然在沒有私鑰的情況下是幾乎沒有可能解密。當(dāng)受害者數(shù)據(jù)非常重要又沒有備份的情況下,除了支付贖金沒有什么別的方法去恢復(fù)數(shù)據(jù),正是因?yàn)檫@點(diǎn)勒索者能源源不斷的獲取高額收益,推動(dòng)了勒索軟件的爆發(fā)增長(zhǎng)。

互聯(lián)網(wǎng)上也流傳有一些被勒索軟件加密后的修復(fù)軟件,但這些都是利用了勒索軟件實(shí)現(xiàn)上的漏洞或私鑰泄露才能夠完成的。如Petya和Cryptxxx家族恢復(fù)工具利用了開發(fā)者軟件實(shí)現(xiàn)上的漏洞,TeslaCrypt和CoinVault家族數(shù)據(jù)恢復(fù)工具利用了key的泄露來實(shí)現(xiàn)的。

2)使用電子貨幣支付贖金,變現(xiàn)快追蹤困難

幾乎所有勒索軟件支付贖金的手段都是采用比特幣來進(jìn)行的。比特幣因?yàn)樗囊恍┨攸c(diǎn):匿名、變現(xiàn)快、追蹤困難,在加上比特幣名氣大,大眾比較熟知,支付起來困難不是很大而被攻擊者大量使用。可以說比特幣很好的幫助了勒索軟件解決贖金的問題,進(jìn)一步推動(dòng)了勒索軟件的繁榮發(fā)展。

3)Ransomware-as-a-server的出現(xiàn)

勒索軟件服務(wù)化,開發(fā)者提供整套勒索軟件的解決方案,從勒索軟件的開發(fā)、傳播到贖金的收取都提供完整的服務(wù)。攻擊者不需要任何知識(shí),只要支付少量的租金及可租賃他們的服務(wù)就可以開展勒索軟件的非法勾當(dāng)。這大大降低了勒索軟件的門檻,推動(dòng)了勒索軟件大規(guī)模爆發(fā)。

7.勒索軟件幕后黑手

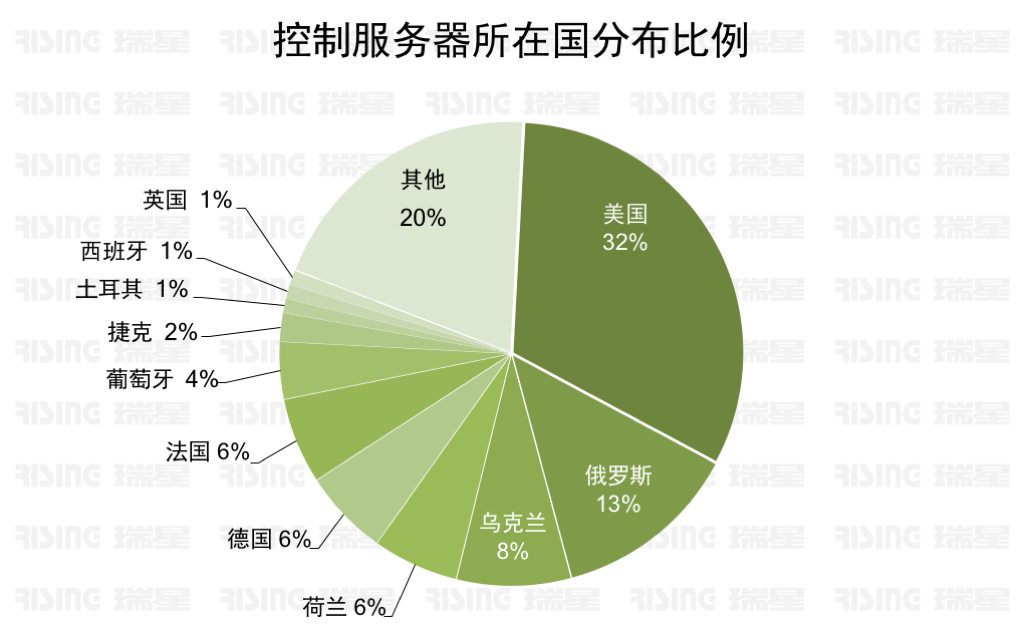

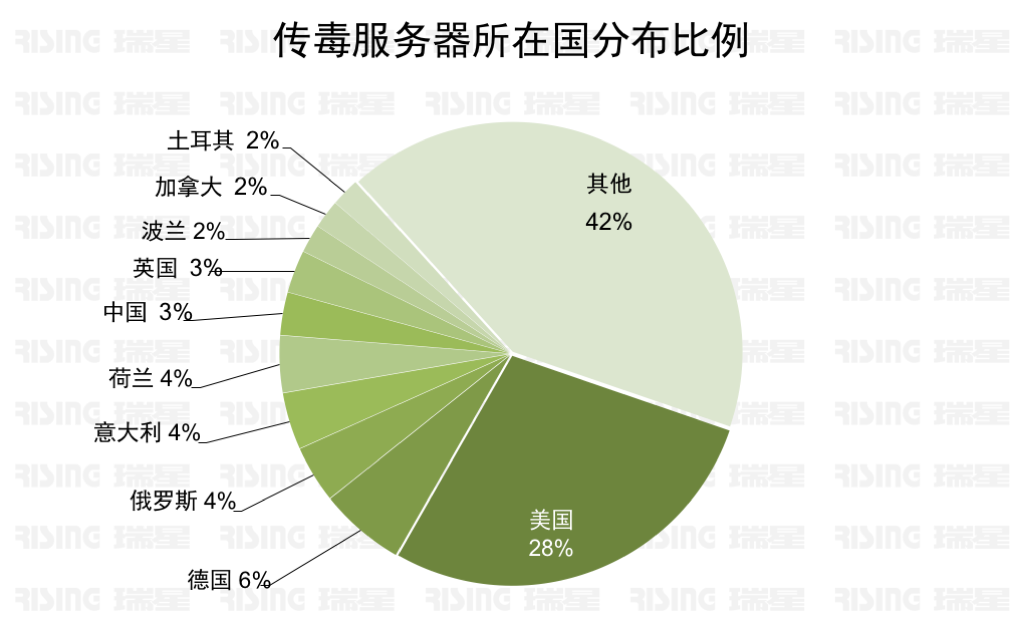

勒索軟件的幕后黑手都有哪些呢。瑞星抽樣分析了下2016年比較著名的勒索軟件家族,統(tǒng)計(jì)了下他們的控制服務(wù)器(C&C)的地址和傳毒地址。從統(tǒng)計(jì)結(jié)果中不難看出美國(guó)和俄羅斯不管是在控制服務(wù)器和傳毒端都占有很大比例。

8.勒索軟件發(fā)展的新形勢(shì)

2016年是勒索軟件繁榮發(fā)展的一年,在這一年里除了針對(duì)Windows系統(tǒng)勒索軟件,針對(duì)Linux、Mac OX等勒索軟件都已出現(xiàn)。同時(shí)移動(dòng)平臺(tái)Android和 IOS 系統(tǒng)也未能幸免。勒索軟件為了躲避查殺不斷發(fā)展,用上了各種手段。腳本JS 開發(fā)、python開發(fā)、Autoit開發(fā)的勒索軟件都在今年出現(xiàn)。2017年注定還是勒索軟件猖獗的一年。

1)現(xiàn)有各種平臺(tái)仍將持續(xù)發(fā)展

由于勒索軟件能夠給攻擊者帶來巨額的利潤(rùn),這種攻擊手段在短時(shí)間內(nèi)是不會(huì)消失的。各平臺(tái)、各樣式的勒索軟件仍會(huì)繁榮發(fā)展。

2)針對(duì)企業(yè)等組織的攻擊將越來越多

隨著勒索軟件在個(gè)人市場(chǎng)的競(jìng)爭(zhēng)越來越激烈,必然會(huì)使越來越多的攻擊轉(zhuǎn)向針對(duì)企業(yè)。雖然針對(duì)企業(yè)的攻擊要更高的技術(shù)水平和更長(zhǎng)的時(shí)間,但是帶來的回報(bào)也會(huì)更多。往往企業(yè)中的數(shù)據(jù)要比個(gè)人的數(shù)據(jù)更有價(jià)值。企業(yè)面對(duì)勒索軟件的風(fēng)險(xiǎn)在未來也會(huì)越來越大。

3)物聯(lián)網(wǎng)新興設(shè)備受到的威脅增加

物聯(lián)網(wǎng)在當(dāng)下已經(jīng)越來越普及,這部分設(shè)備受到攻擊的風(fēng)險(xiǎn)也會(huì)越來越大。試想下當(dāng)你下班回家打開智能電視,看到的不是精彩節(jié)目而是某某勒索軟件的信息,當(dāng)你準(zhǔn)備發(fā)動(dòng)汽車電子顯示屏上顯示的是交付贖金的勒索信息你該怎么辦? 這不是異想天開,這都是可能會(huì)發(fā)生的事情。

4)工控系統(tǒng)可能成為攻擊對(duì)象

工控系統(tǒng)受到攻擊的最著名的案例當(dāng)屬”震網(wǎng)“了,Stuxnet蠕蟲攻擊伊朗核設(shè)施。當(dāng)今的工業(yè)社會(huì)工控系統(tǒng)是如此普遍,如果他們受到勒索軟件的攻擊,帶來的結(jié)果將是難以預(yù)料的。

9.瑞星給用戶的建議

1)、定期備份系統(tǒng)與重要文件,并離線存儲(chǔ)獨(dú)立設(shè)備。

2)、使用專業(yè)的電子郵件與網(wǎng)絡(luò)安全工具,可分析郵件附件、網(wǎng)頁(yè)、文件是否包括惡意軟件,帶有沙箱功能。

3)、經(jīng)常給操作系統(tǒng)、設(shè)備及第三方軟件更新補(bǔ)丁。

4)、使用專業(yè)的反病毒軟件、防護(hù)系統(tǒng),并及時(shí)更新。

5)、設(shè)置網(wǎng)絡(luò)安全隔離區(qū),確保既是感染也不會(huì)輕易擴(kuò)散。

6)、針對(duì)BYOD設(shè)置同樣或更高級(jí)別的安全策略。

7)、加強(qiáng)員工(用戶)安全意識(shí)培訓(xùn),不要輕易下載文件、郵件附件或郵件中的不明鏈接。

8)、受感染后盡量不要給勒索者付贖金,不要去縱容勒索者,增加他們的收入去繼續(xù)破壞更多的人。

1.概述

報(bào)告期內(nèi),瑞星安全專家在詐騙攔截的網(wǎng)址中發(fā)現(xiàn)一個(gè)極為可疑的URL,隨后對(duì)其進(jìn)行了深入分析,分析過程中發(fā)現(xiàn)該網(wǎng)址不僅具有欺詐性質(zhì),而且還利用黑帽手段進(jìn)行關(guān)鍵詞排名推廣。

黑客首先利用非法手段入侵正規(guī)政府或?qū)W校網(wǎng)站,在網(wǎng)站的其他目錄下上傳惡意文件,當(dāng)受害者利用搜索引擎搜索到黑客設(shè)置的關(guān)鍵詞時(shí),就會(huì)彈出黑客預(yù)先修改過的“正規(guī)網(wǎng)站”,讓受害者誤以為是官方網(wǎng)站,從而導(dǎo)致用戶上當(dāng)受騙。

2.代碼分析

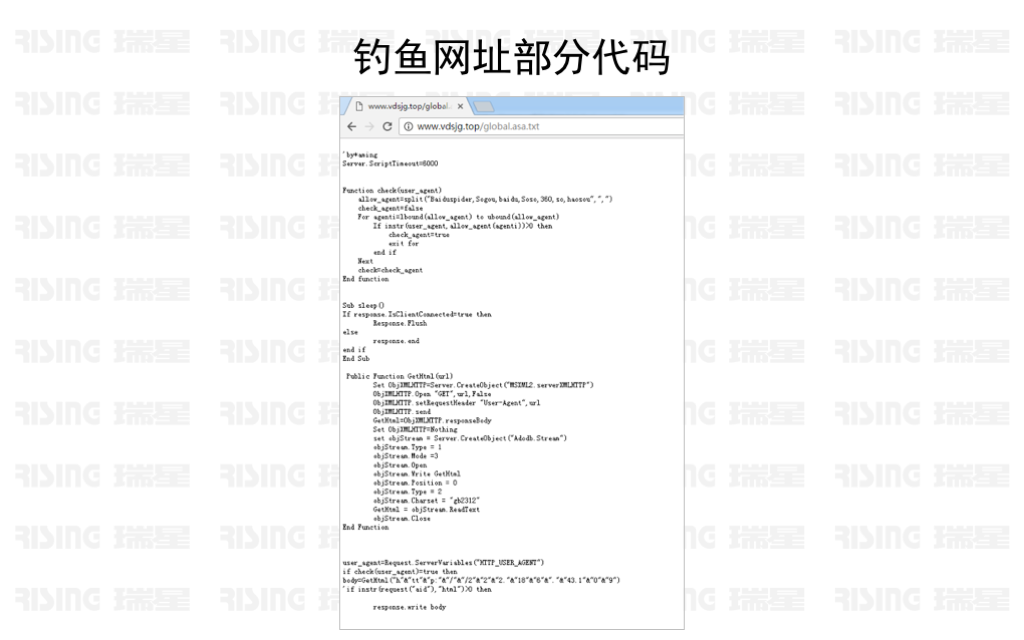

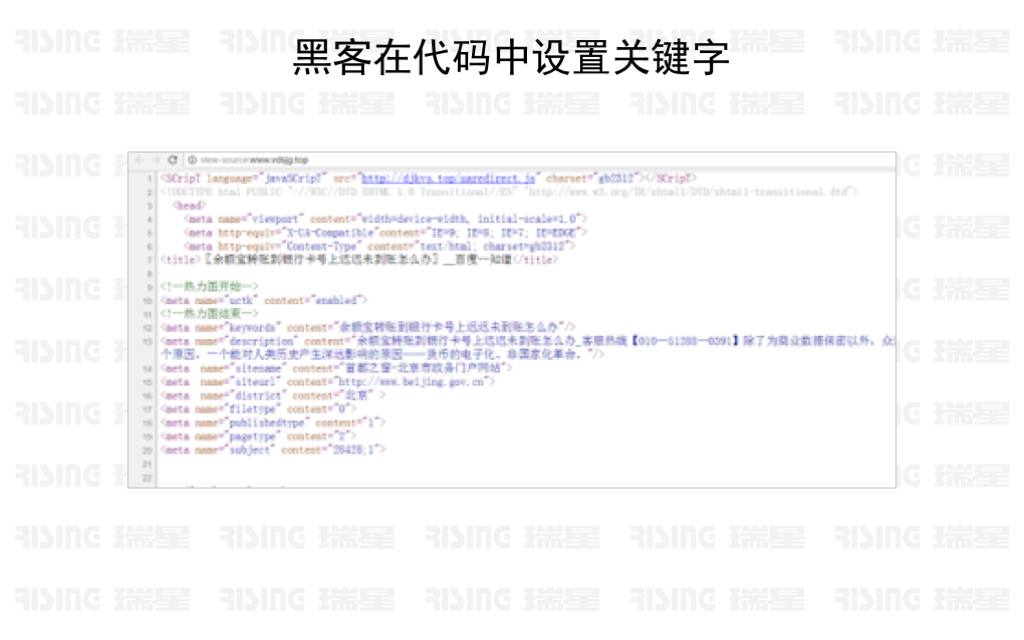

通過攔截的詐騙網(wǎng)址進(jìn)行代碼分析,代碼如下圖:

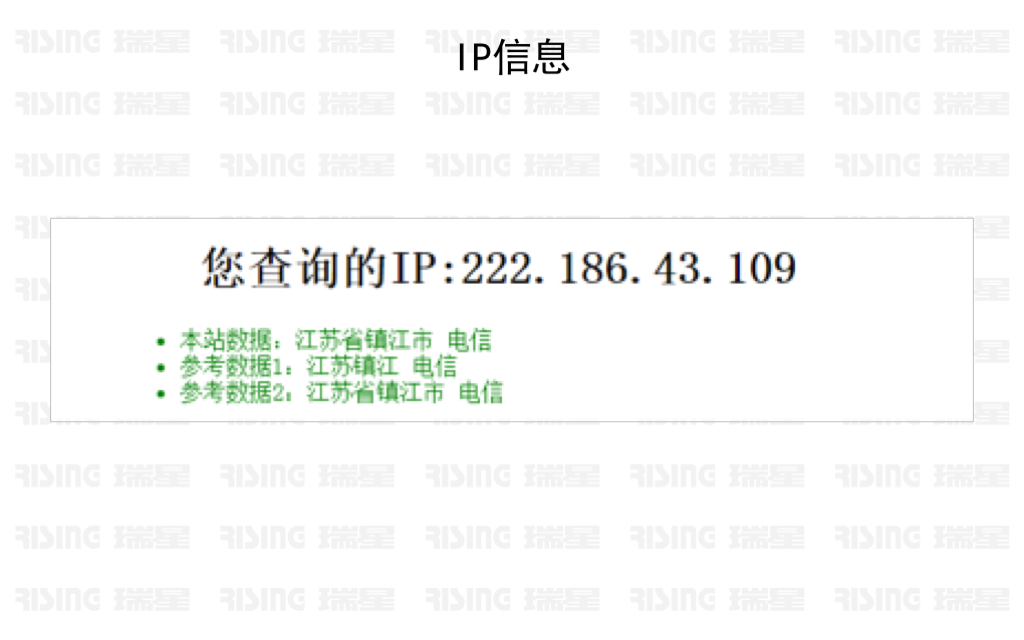

其中,我們抽取其中一段代碼,可以看出,黑客隱藏了一段域名body=GetHtml(“h”&”tt”&”p:”&”/”&”/2″&”2″&”2.”&”18″&”6″&”.”&”43.1″&”0″&”9″),我們將其中的域名進(jìn)行拼接,就可以看出該域名為:http://222.186.43.109。然后我們?cè)L問該域名,網(wǎng)站顯示為客服服務(wù)中心,如下圖:

查看最開始詐騙網(wǎng)址http://www.vdsjg.top的源文件時(shí)發(fā)現(xiàn),黑客在META中設(shè)置了標(biāo)題為“〖余額寶轉(zhuǎn)賬到銀行卡號(hào)上遲遲未到賬怎么辦〗__百度–知道”的關(guān)鍵字,以此來騙取搜索引擎收錄與用戶點(diǎn)擊,如下圖:

代碼中加載了uaredirect.js文件,訪問JS文件經(jīng)過加密處理,解密后發(fā)現(xiàn)加載了一個(gè)URL鏈接框架,其中IP與上面拼接的鏈接中IP地址相同,訪問該IP連接與上面域名顯示的頁(yè)面一致,如下圖:

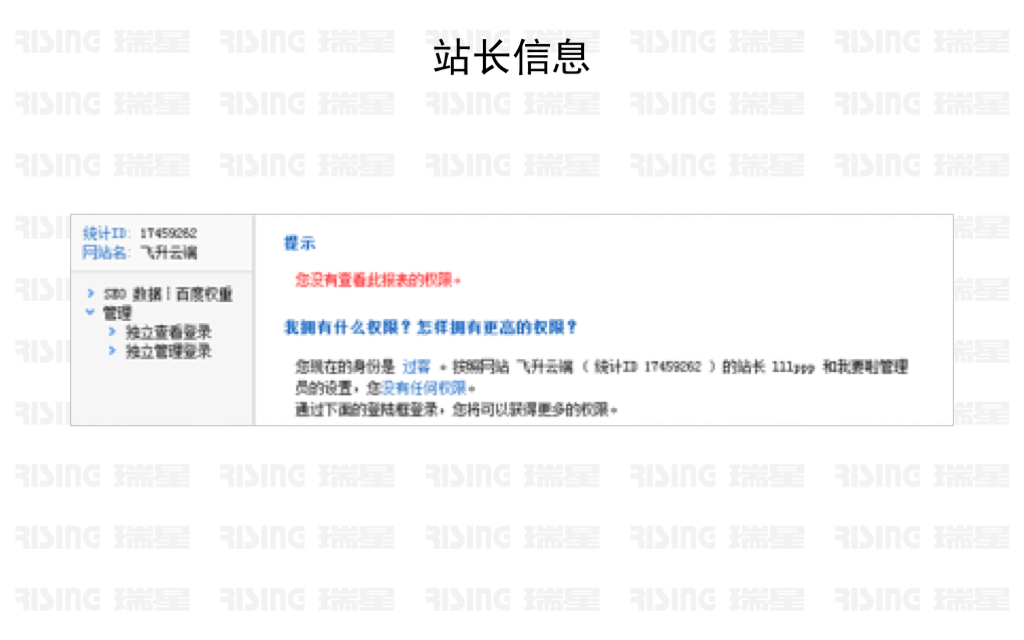

加密代碼中同時(shí)還存在一個(gè)流量統(tǒng)計(jì)的頁(yè)面http://js.users.51.la/17459262.js,該流量統(tǒng)計(jì)是用來統(tǒng)計(jì)頁(yè)面的訪問次數(shù)和訪客的地區(qū)分布等信息。

通過技術(shù)分析得到了詐騙網(wǎng)站站長(zhǎng)的賬戶名為lllppp,網(wǎng)站的名稱為“飛升云端”,統(tǒng)計(jì)ID為“17459262”。

查詢IP:222.186.43.109的歸屬地為江蘇鎮(zhèn)江。

對(duì)詐騙網(wǎng)站的域名進(jìn)行分析,查詢到域名聯(lián)系人,聯(lián)系方式,注冊(cè)時(shí)間和過期時(shí)間等信息。

繼續(xù)深入查詢,可以了解到注冊(cè)人注冊(cè)時(shí)所使用的姓名和聯(lián)系方式,查詢手機(jī)號(hào)碼歸屬地為安徽,這里不排除注冊(cè)者使用虛假的信息。

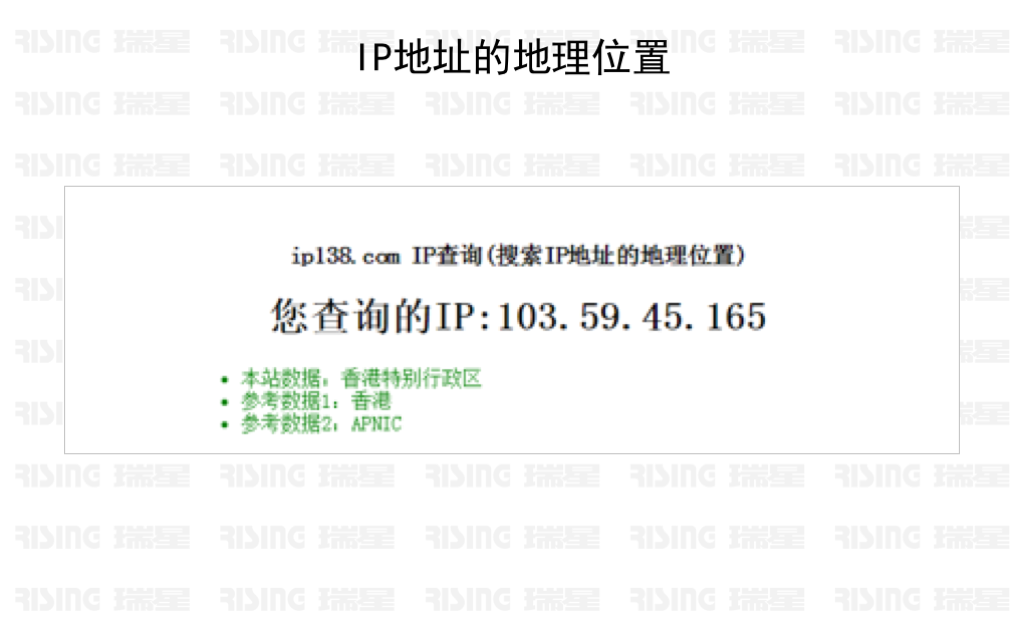

詐騙網(wǎng)站域名歸屬地為香港地區(qū),一般非正規(guī)網(wǎng)站所使用服務(wù)器多數(shù)分布在海外地區(qū)。

通過注冊(cè)人郵箱查詢出該注冊(cè)人名下的其他域名,根據(jù)域名信息判斷是同一時(shí)間注冊(cè)的多個(gè)域名。

打開其中任意域名查看,發(fā)現(xiàn)同http://www.vdsjg.top網(wǎng)站內(nèi)容相同。

由此可以推斷域名使用者利用關(guān)鍵詞推廣的形式進(jìn)行支付寶詐騙,當(dāng)網(wǎng)民在搜索引擎中輸入支付寶客服,支付寶電話,支付寶客服電話,支付寶客服中心等關(guān)鍵詞,就會(huì)出現(xiàn)詐騙者利用非法手段入侵入侵的網(wǎng)站所掛載的欺詐頁(yè)面,而不知真相的用戶很難對(duì)其進(jìn)行辨別,如果撥打其網(wǎng)站所提供的電話,就會(huì)陷入詐騙者所設(shè)的圈套,一步步引誘騙取用戶錢財(cái)。

3.詐騙手段

整個(gè)詐騙過程人員劃分可以分為受害者、非法攻擊者、詐騙者。

首先,由非法攻擊者對(duì)網(wǎng)站實(shí)施攻擊,在獲取網(wǎng)站的權(quán)限之后,將獲取到的權(quán)限交給詐騙者,由詐騙者上傳詐騙頁(yè)面等待搜索引擎收錄詐騙頁(yè)面。

其次,受害者在某搜索引擎中搜索支付寶退款等相關(guān)關(guān)鍵詞,搜索引擎會(huì)將詐騙網(wǎng)站提供給用戶。

最后,受害者撥打詐騙網(wǎng)頁(yè)中提供的客服聯(lián)系方式,詐騙者利用各種手段騙取用戶個(gè)人信息。

一般詐騙者會(huì)發(fā)給受害者一個(gè)可以退款的詐騙鏈接地址,要求受害者輸入支付寶賬號(hào)、銀行卡等信息,并告訴受害者在一定的時(shí)間內(nèi)就可以將錢退回到賬戶中。受害者輸入完個(gè)人信息,詐騙者便會(huì)利用這些信息登陸受害者的支付寶賬戶或銀行賬戶進(jìn)行轉(zhuǎn)賬操作。

4.防詐騙手段

1、認(rèn)準(zhǔn)官方網(wǎng)站,撥打官方所提供的客服電話。

2、請(qǐng)勿相信索取手機(jī)驗(yàn)證碼的陌生電話或短信。

3、不要點(diǎn)擊以短信、微信等通信方式發(fā)來的退款、轉(zhuǎn)賬鏈接。

1.偽基站簡(jiǎn)介

“偽基站”即假基站,設(shè)備一般由主機(jī)和筆記本電腦組成,通過短信群發(fā)器、短信發(fā)信機(jī)等相關(guān)設(shè)備,能夠搜取以其為中心、一定半徑范圍內(nèi)的手機(jī)卡信息,利用移動(dòng)通信的缺陷,通過偽裝成運(yùn)營(yíng)商的基站,冒用他人手機(jī)號(hào)碼強(qiáng)行向用戶手機(jī)發(fā)送詐騙、廣告推銷等信息。

2.偽基站組織結(jié)構(gòu)

偽基站的組織結(jié)構(gòu)包括木馬程序開發(fā)者、偽基站短信發(fā)送者、垃圾郵件發(fā)送者、詐騙者、中介或下線組成。

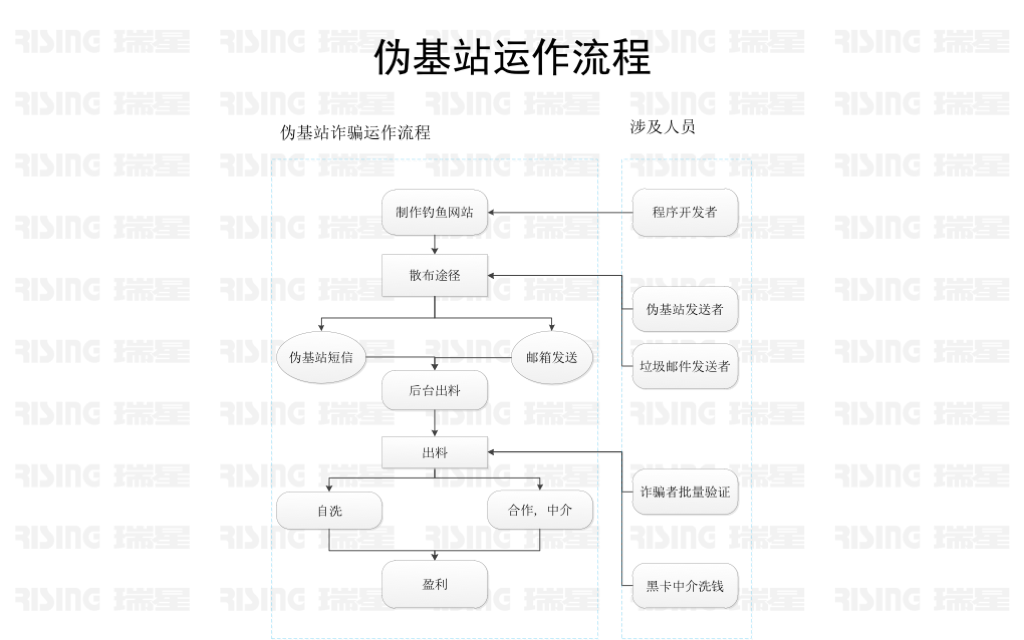

3.偽基站運(yùn)作流程

偽基站首先由詐騙者購(gòu)買硬件設(shè)備進(jìn)行偽基站部署,然后程序開發(fā)者開發(fā)偽基站需要的web框架平臺(tái)或應(yīng)用程序,然后通過域名運(yùn)營(yíng)商購(gòu)買大量域名進(jìn)行詐騙工作,這些域名周期都是非常短,一般周期為1-7天,然后將詐騙程序搭建起來,一般常用的幾套詐騙源碼為建設(shè)銀行詐騙、工商銀行詐騙、QQ安全中心詐騙、中國(guó)移動(dòng)詐騙、中國(guó)好聲音中獎(jiǎng)詐騙等。

詐騙者通過雇傭其他人員攜帶偽基站在街道和小區(qū)周邊進(jìn)行大范圍發(fā)送詐騙短信、廣告、詐騙網(wǎng)址,木馬APK程序等,同時(shí)也以郵箱的形式進(jìn)行發(fā)送事先部署好的詐騙網(wǎng)址,通過詐騙網(wǎng)址來獲取網(wǎng)民的個(gè)人信息、銀行卡、支付賬戶等,詐騙者在收信平臺(tái)對(duì)詐騙網(wǎng)址獲取到的信息進(jìn)行整理和驗(yàn)證。

詐騙者尋找合作方或中介,將整理出來的信息進(jìn)行變現(xiàn)操作,通過購(gòu)買大量黑卡進(jìn)行洗錢,將可用賬戶中的金額進(jìn)行消費(fèi)變現(xiàn),然后轉(zhuǎn)賬到黑卡賬戶中。

名詞解釋:

制作網(wǎng)站:有專人搶注類似于運(yùn)營(yíng)商,各大銀行機(jī)構(gòu)的域名進(jìn)行出售或自己用,有專業(yè)的人員進(jìn)行仿站模仿類似于運(yùn)營(yíng)商、各個(gè)銀行的網(wǎng)站,然后購(gòu)買美國(guó)或者香港免備案服務(wù)器進(jìn)行搭建后制作過域名攔截程序。

木馬制作:由程序開發(fā)人員進(jìn)行開發(fā)后,以幾千元不等的價(jià)格將源碼賣給下級(jí)代理進(jìn)行二次開發(fā)出售(根據(jù)各大殺毒庫(kù)的更新情況制作“免殺”),以每周2000元進(jìn)行出售。

偽基站發(fā)送詐騙短信:這個(gè)一般為線下交易,包吃包住包油錢以每小時(shí)500元左右為酬勞或以合作分成的方式,讓有偽基站設(shè)備的人帶著偽基站游走在繁華的街區(qū)進(jìn)行大范圍的撒網(wǎng)(發(fā)送詐騙網(wǎng)站)。

“出料”:將詐騙網(wǎng)站后臺(tái)收到的數(shù)據(jù)進(jìn)行篩選整理(利用各個(gè)銀行的在線快捷支付功能情況查余額,看看是否可以直接消費(fèi)進(jìn)行轉(zhuǎn)賬或第三方支付進(jìn)行消費(fèi)),自己無法將余額消費(fèi)的將會(huì)以余額的額度以不同的價(jià)格出售(大部分會(huì)打包起來以每條1元的價(jià)格進(jìn)行多次叫賣)余額巨大的有時(shí)還會(huì)找人合作進(jìn)行“洗料”。

“洗料”:通過多種方式將“料”進(jìn)行變現(xiàn),一般開通快捷支付充值水電、話費(fèi)、游戲幣或者利用其他存在第三方支付轉(zhuǎn)賬接口和銀行快捷支付漏洞等,將“四大件”變成成現(xiàn)金后通過各種規(guī)避追查的手段與合伙人按比例(一般以料的額度按5:5、?4:6?、3:7這些比例)進(jìn)行分賬,日均可以賺取10萬元以上。

4.偽基站影響、危害

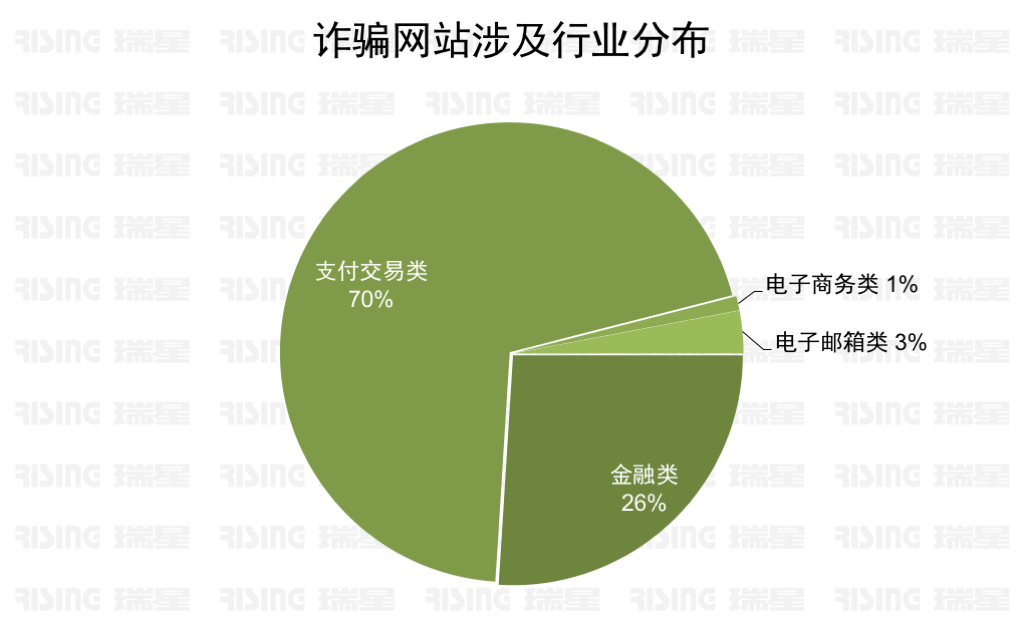

(1)詐騙網(wǎng)站涉及行業(yè)分布

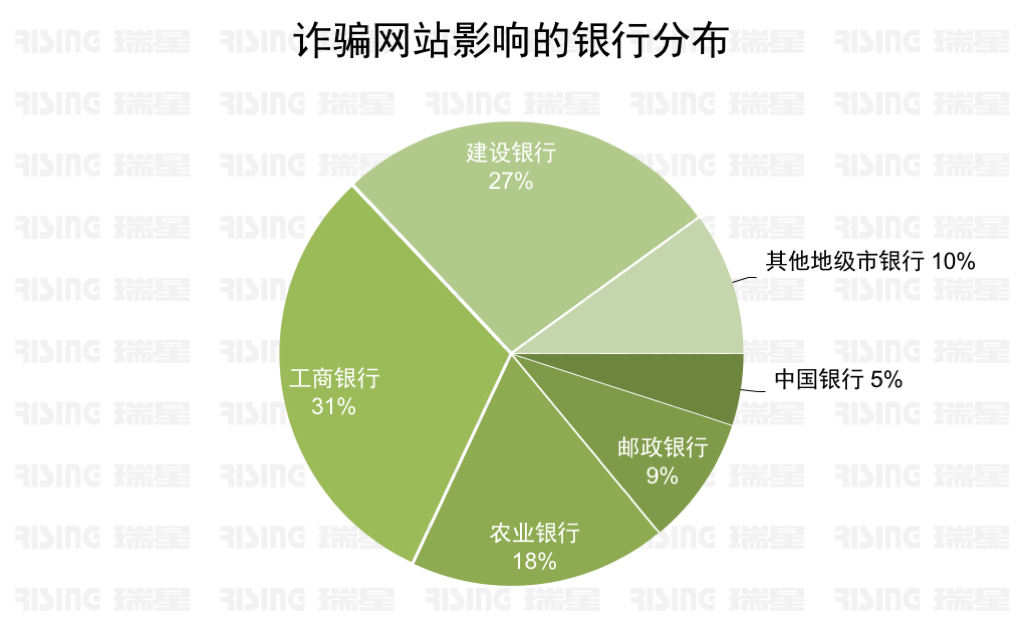

(2)詐騙網(wǎng)站影響的銀行分布

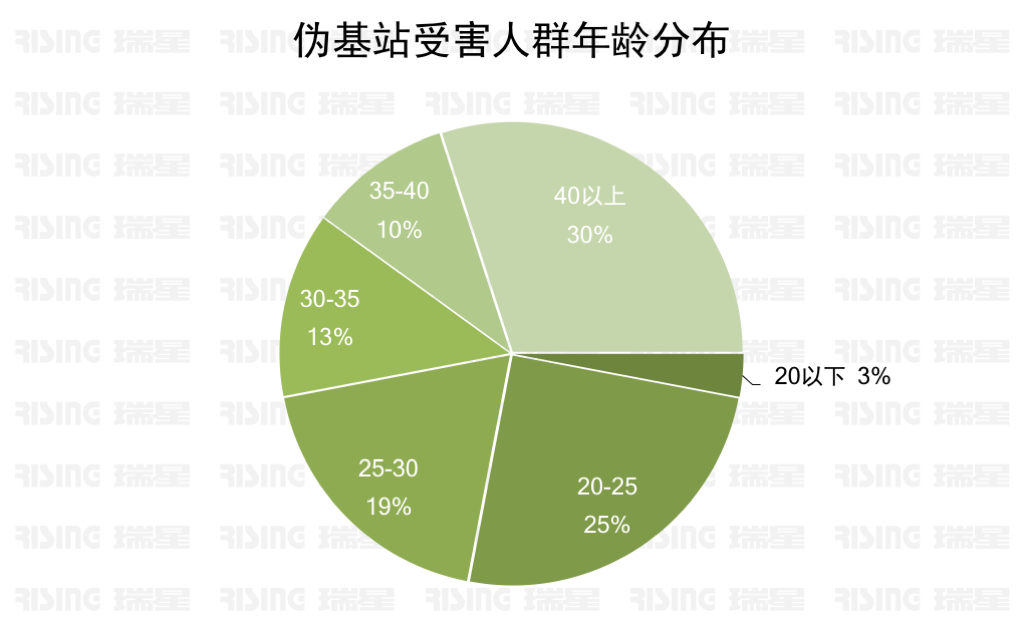

(3)偽基站受害人群年齡分布

5.偽基站危害:

1、“偽基站”運(yùn)行時(shí)用戶手機(jī)信號(hào)被強(qiáng)制連接到該設(shè)備上,無法正常使用運(yùn)營(yíng)商提供的服務(wù),手機(jī)用戶一般會(huì)暫時(shí)脫網(wǎng)8-12秒后恢復(fù)正常,部分手機(jī)用戶則必須開關(guān)機(jī)才能重新入網(wǎng)。此外,“偽基站”還會(huì)導(dǎo)致手機(jī)用戶頻繁地更新位置,使得該區(qū)域的無線網(wǎng)絡(luò)資源緊張并出現(xiàn)網(wǎng)絡(luò)擁塞現(xiàn)象,影響用戶的正常通信。

“偽基站”盜用公眾無線電通信運(yùn)營(yíng)商的頻率資源,其大功率發(fā)射對(duì)周邊電磁環(huán)境造成強(qiáng)烈干擾。

發(fā)送病毒短信,機(jī)主一旦不慎點(diǎn)擊,輕則手機(jī)被植入木馬病毒,發(fā)生手機(jī)資費(fèi)被惡意消耗,被惡意廣告騷擾等后果,重則會(huì)記錄網(wǎng)友在該詐騙網(wǎng)頁(yè)中輸入的任何信息,如涉及銀行卡號(hào)密碼、支付賬號(hào)密碼等,有可能造成財(cái)產(chǎn)損失。

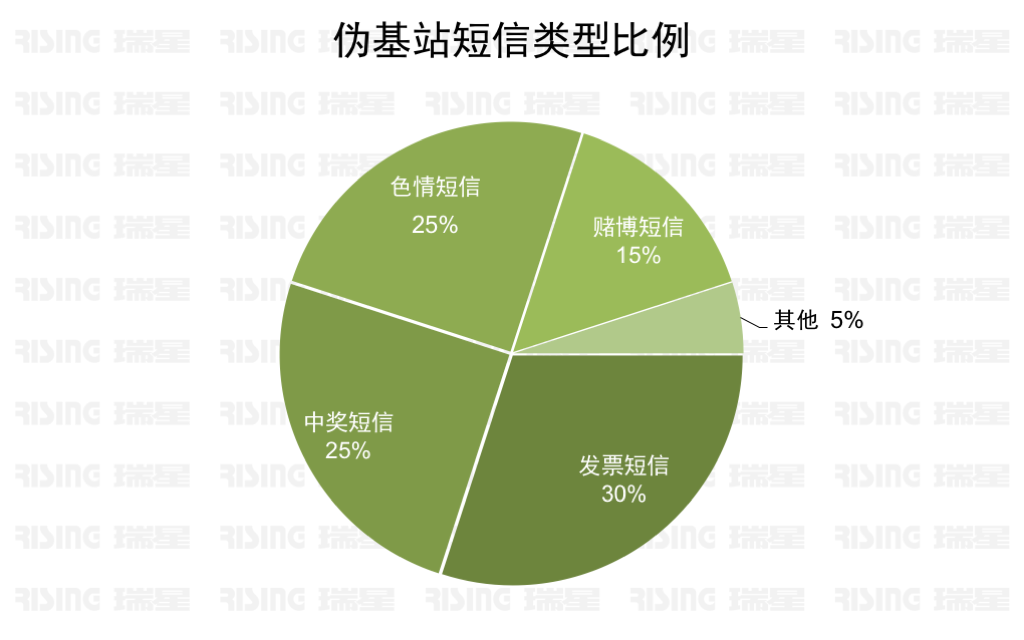

6.偽基站相關(guān)數(shù)據(jù)

7.偽基站防范建議

1. 收到可疑短信及時(shí)向官方客服電話確認(rèn)。

2. 收到陌生短信不打開鏈接,不下載,不安裝。

3. 公共場(chǎng)所不使用來歷不明的WIFI熱點(diǎn)。

4. 任何場(chǎng)所下不輕易泄露個(gè)人任何信息。

5. 手機(jī)安裝安全防護(hù)軟件、定期清理垃圾、查殺木馬病毒。

1、概述

路由安全一直是網(wǎng)絡(luò)安全里的熱門事件,幾乎所有路由品牌都曝出過漏洞,黑客正是利用這些漏洞對(duì)用戶的路由進(jìn)行入侵和劫持,將用戶訪問的網(wǎng)站定向到詐騙網(wǎng)站,然后盜取用戶個(gè)人隱私,如果是企業(yè)級(jí)路由被黑客攻擊,將會(huì)造成更大的影響。

2、德國(guó)電信斷網(wǎng)事件

2016年11月德國(guó)電信遭遇了一次大范圍的網(wǎng)絡(luò)故障,這次攻擊致使多達(dá)90萬寬帶用戶和2000萬固定電話用戶遭遇了網(wǎng)絡(luò)中斷,中斷時(shí)間從星期日一直持續(xù)到星期一。事件發(fā)生后,德國(guó)電信連夜與設(shè)備供應(yīng)商生成了新的升級(jí)包,并且要求客戶如果懷疑受到影響就斷電重啟路由器,之后利用自動(dòng)或手動(dòng)的升級(jí)過程來減輕問題。

德國(guó)電信還采取了一系列的過濾措施來保證升級(jí)過程不受攻擊影響。德國(guó)電信經(jīng)過調(diào)查發(fā)現(xiàn),此次攻擊和此前攻擊美國(guó)網(wǎng)絡(luò)的惡意軟件Mirai存在必然聯(lián)系,此次攻擊同樣是從路由器和網(wǎng)絡(luò)攝像頭發(fā)起導(dǎo)致德國(guó)電信的服務(wù)器流量飆升,從而使正常的網(wǎng)絡(luò)不堪重負(fù)。

3、各品牌路由器漏洞情況

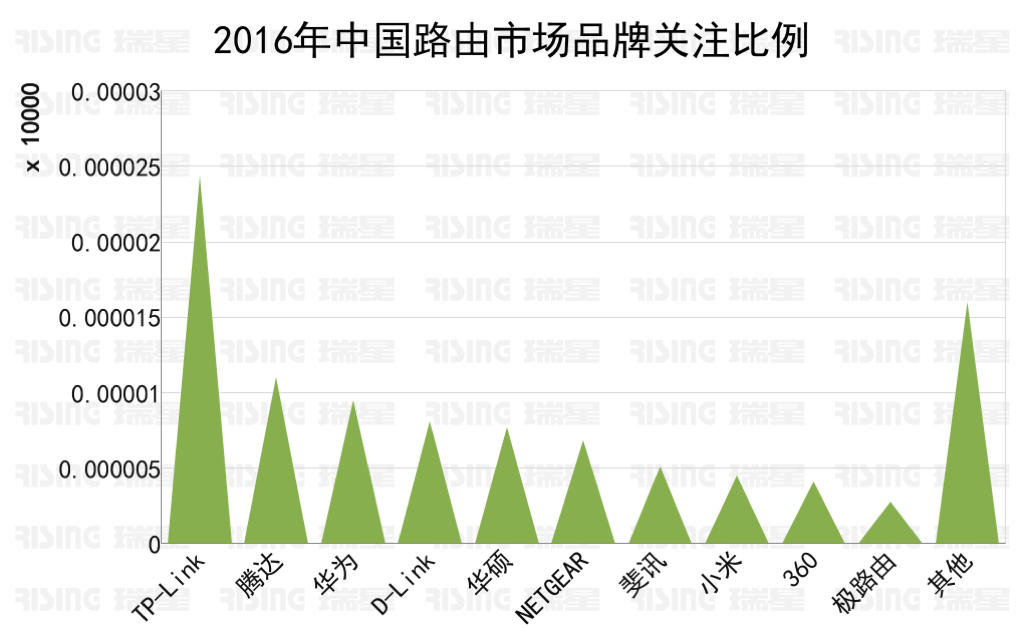

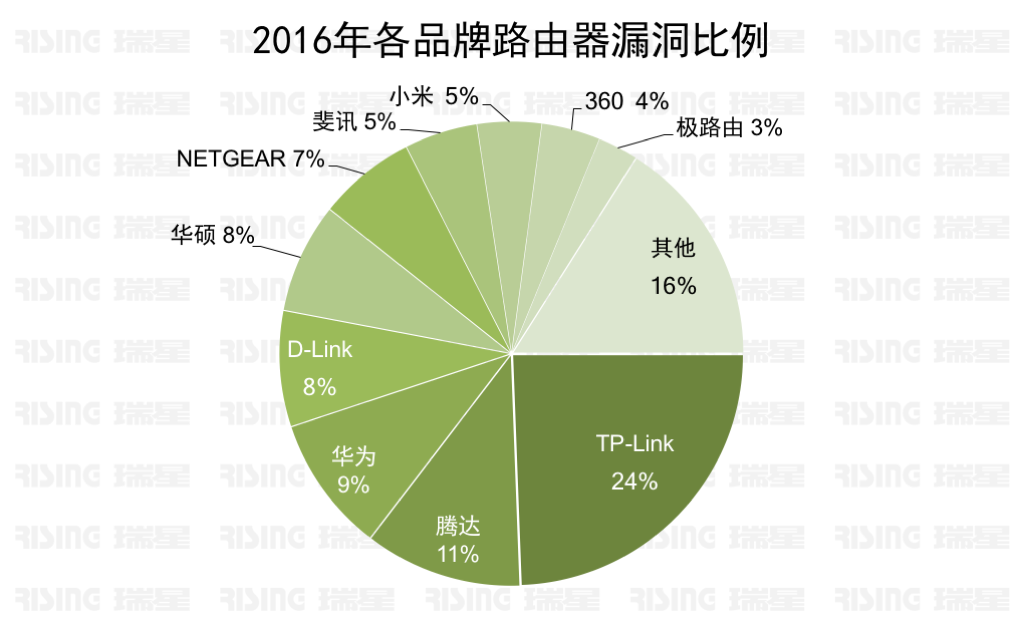

截止到2016年底包括D-link、TP-link、Cisco、斐訊、iKuai等一眾國(guó)內(nèi)外知名品牌都相繼爆出了高危漏洞,影響上萬用戶的網(wǎng)絡(luò)安全,以下是2016年中國(guó)用戶最關(guān)注的的路由器品牌占比,以及根據(jù)exploits-db披露的各品牌路由器漏洞比例。

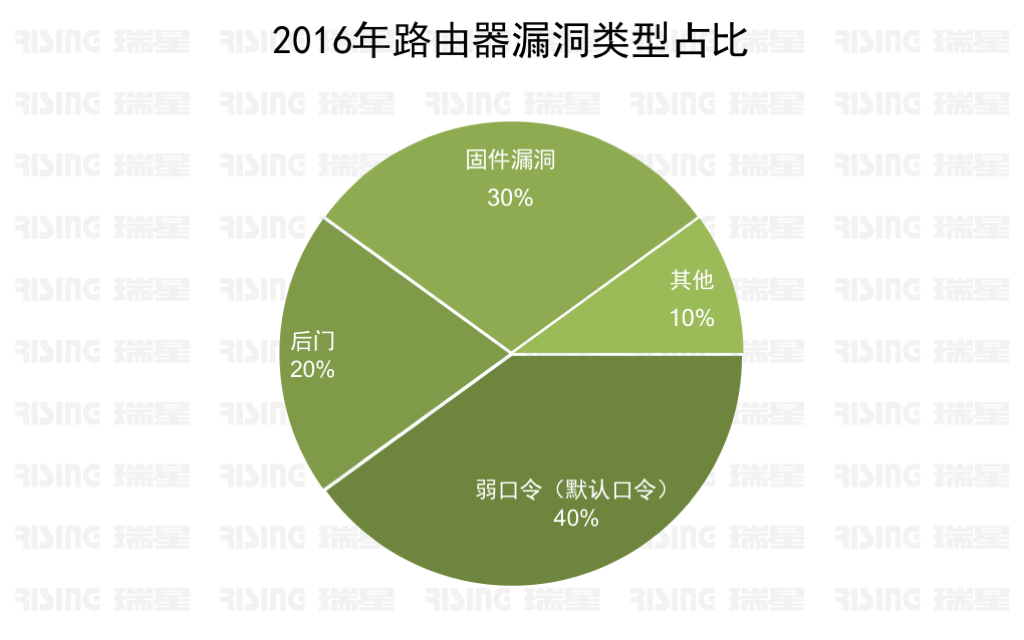

4、2016年路由器漏洞類型——僵尸網(wǎng)絡(luò)成爆發(fā)性增長(zhǎng)

2016年路由器漏洞類型包括默認(rèn)口令、固件漏洞、路由后門等一系列安全問題。通過對(duì)2016年相關(guān)路由器事件進(jìn)行統(tǒng)計(jì),各種攻擊方式中弱口令占比最多,也使得今年的僵尸網(wǎng)絡(luò)呈現(xiàn)了爆發(fā)性的增長(zhǎng)。

當(dāng)路由器開始使用并運(yùn)行后,如果用戶沒有修改設(shè)備的默認(rèn)登錄口令,或是因?yàn)槟承┰驅(qū)⒃O(shè)備的口令設(shè)置的極其簡(jiǎn)單,使得攻擊者可以針對(duì)這些路由器進(jìn)行暴力破解,輕而易舉的進(jìn)入設(shè)備的管理界面。

然后,攻擊者就可以向路由器植入惡意代碼,并使之與攻擊者的C&C(遠(yuǎn)程命令)服務(wù)器通訊,將設(shè)備變成僵尸網(wǎng)絡(luò)中的一員。而這些僵尸網(wǎng)絡(luò)主要以發(fā)動(dòng)DDos攻擊為主,或作為代理對(duì)其他設(shè)備進(jìn)行暴力破解,威脅網(wǎng)絡(luò)安全。此前威脅美國(guó)、新加坡以及德國(guó)網(wǎng)絡(luò)安全的都屬于僵尸網(wǎng)絡(luò)。

5、提高網(wǎng)民安全意識(shí),加固用戶名密碼安全

對(duì)于像mirai這樣的僵尸網(wǎng)絡(luò),目前還沒有十分奏效的方法加以遏制,現(xiàn)在主要采用蜜罐技術(shù)通過行為特征分析,在僵尸網(wǎng)絡(luò)形成的初期發(fā)現(xiàn)并采取相關(guān)措施。

由于僵尸網(wǎng)絡(luò)的特性就是控制大量“肉雞”,所以對(duì)于用戶來說,就是提高自身的安全意識(shí),修改初始密碼以及弱密碼,加固用戶名和密碼的安全性,督促行業(yè)對(duì)密碼策略的進(jìn)一步加強(qiáng)。

- 周鴻祎領(lǐng)銜!百所高校+企業(yè)組團(tuán)亮相ISC.AI 2025“紅衣課堂”

- 港科大發(fā)布大模型越獄攻擊評(píng)估基準(zhǔn),覆蓋6大類別37種方法

- 引領(lǐng)智能運(yùn)維!全新FortiAIOps 3.0重新定義IT運(yùn)營(yíng)

- MirageFlow:一種針對(duì)Tor的新型帶寬膨脹攻擊

- 英偉達(dá)約談事件的制度邏輯與趨勢(shì)展望

- 國(guó)家互聯(lián)網(wǎng)信息辦公室發(fā)布《國(guó)家信息化發(fā)展報(bào)告(2024年)》

- 火狐中國(guó)終止運(yùn)營(yíng):辦公地?zé)o人,用戶賬號(hào)數(shù)據(jù)面臨清空

- 25年一直未變!網(wǎng)絡(luò)安全永恒的“十大法則”

- 關(guān)于征集數(shù)據(jù)安全評(píng)估標(biāo)準(zhǔn)化應(yīng)用實(shí)踐案例的通知

- ISC.AI 2025主題前瞻:ALL IN AGENT,全面擁抱智能體時(shí)代!