物聯網新威脅—比Mirai更復雜的Hajime蠕蟲

責編:mhshi |2016-10-19 11:00:02安全研究人員發現了一款新型物聯網蠕蟲,該蠕蟲似乎與Mirai惡意軟件共享行為。因為Mirai日語的意思是“未來”,研究人員將新變種命名為“Hajime”,日語的意思是“起點”。Rapidity Networks的安全研究人員Sam Edwards和Ioannis Profetis發現了Hajime。

研究人員搜索Mirai時發現了Hajime

周末發布的Hajime活動技術報告中,Edwards和Profetis解釋稱,看到Mirai開發人員發布源代碼后,他們潛心調查Mirai。這兩名研究人員想研究Mirai以及其它能訪問源代碼的黑客針對Mirai的最終用途。

為了搜集Mirai僵尸網絡的情報,他們在全球設置蜜罐服務器。

10月5日,也就是Mirai代碼網上泄漏后三天,這兩名研究人員發現Mirai感染,但經仔細查看,卻發現是全新的惡意軟件。

這就是發現Hajime的全過程。Hajime是一款物聯網蠕蟲,其傳播方式與Mirai一致,但看起來卻是一款全新的惡意軟件,盡管兩者之間存在某些共享行為。

Hajime通過蠻力攻擊自行傳播

研究人員表示,Hajime使用三級感染機制并自行傳播。Stage 0發生在已被感染的系統上,Hajime從這里開始掃描隨機IPv4地址。

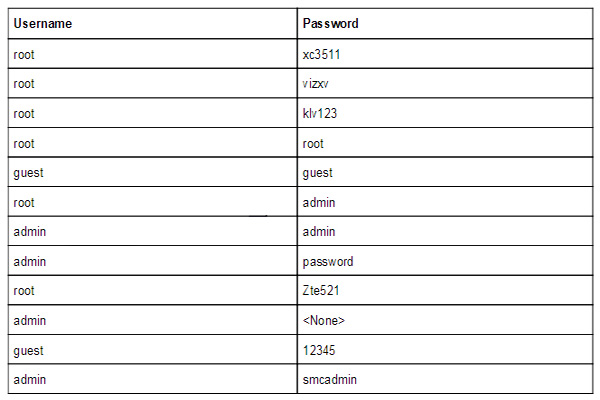

Hajime在端口23發起蠻力攻擊,試圖通過源代碼中硬編的一系列用戶和密碼登錄另一端。如果IP地址的端口23未打開,或蠻力攻擊失敗,Hajime將移至新IP。

如果連接成功,Hajime將執行以下四個命令:

enable

system

shell

sh

/bin/busybox ECCHI

這些命令允許該蠕蟲告知其是否感染了Linux系統。Rapidity的研究人員表示,Hajime還能攻擊以下平臺:ARMv5、ARMv7、Intel x86-64、MIPS和little-endian。

使用三級感染系統

Hajime進入Stage 1,并開始下載外部二進制—484字節ELF程序。ELF文件時Linux二進制文件,與Windows上的EXE文件類似。

Hajime蠕蟲啟動該二進制只有一個目的,打開一個連接到攻擊者服務器,并將收到的字節寫入新的二進制,當數據傳輸完成時便執行新二進制。

研究人員稱,Stage 2二進制使用DHT協議連接到P2P僵尸網絡,通過uTP協議下載進一步有效荷載(二進制文件、mdoules)。DHT和uTP均為BitTorrent客戶端的核心協議。

Hajime與其它物聯網惡意軟件類似,但卻不同

Hajime的操作方式比Mirai更勝一籌,似乎還借鑒了許多其它物聯網惡意軟件的技巧。

Hajime使用DHT連接到P2P僵尸網絡,跟Rex類似;使用內置的用戶名和密碼列表蠻力攻擊隨機IP并自行傳播,這一點與Mirai類似;此外,使用的多級感染機制與NyaDrop類似。

不同點在于Hajime用C語言編寫,而不是Go(Rex);使用的是P2P網絡,而不是直接C&C服務器連接(Mirai);能在大量平臺運作,也不僅僅是MIPS(NyaDrop)。因此,Hajime似乎吸納其它物聯網惡意軟件的優點,比今天我們看到的物聯網惡意軟件復雜得多。

Hajime以網絡攝像機、DVR和CCTV系統為目標

基于Hajime源代碼中包含的硬編碼憑證,Hajime以路由器、DVR和CCTV系統為目標,就如同Mirai和NyaDrop。

更具體而言,Hajime的目標設備由Dahua Technologies(大華技術)、ZTE(中興)以及購買XiongMai Technologies(雄邁科技)白色標簽DVR系統的其它公司生產制造。

為了避免Hajime蠕蟲劫持設備,Rapidy Networks提出了三種技術檢測并緩解感染

1.阻止任何包含Hajime關鍵交換信息的UDP數據包

2.阻止Stage 1中使用的TCP端口4636

3.阻止Telnet會話(執行”/bin/busybox ECCHI”shell命令)的任何流量

對于Hajime的幕后黑手,Rapidity研究人員表示:“文件時間戳經分析后表明,該蠕蟲開發人員在協調世界時UTC 15:00-23:00最為活躍,UTC 00:00-05:00停止活動。這個時間大致符合歐洲的睡眠模式。”

另外,研究人員發現的證據表明,Hajime工作開始于2013年,但該蠕蟲今年9月才發布。

Edwards和Profetis補充道,雖然Hajime和Mirai在傳播上使用的攻擊模式極其相似,但實際掃描和傳播邏輯似乎借鑒了qBot。“如果上述攻擊發起日期正確【格林威治標準時間2016年9月26日,星期一08:41:54】,那么,Hajime在Mirai源代碼公布前幾天開始行動,也就不可能包含任何Mirai代碼。”

下一篇:瑞星:未來中國信息安全趨勢展望